1. ID Network とは

ID Network(IDN)は、大量の既存データ(顔データ、デバイス情報、ユーザー ID 情報など)に基づいてネットワークグラフを構築し、コンピュータビジョンアルゴリズム、テキストアルゴリズム、グラフマイニングアルゴリズム、および取得技術を使用して、大規模なバッチ詐欺リスクを特定します。

2. リスクの概要

ID Network は、次の 3 種類のリスクを効果的に特定します。

なりすましリスク

ユーザーが提出した情報が、実際の情報ではありません。たとえば、ドキュメントの顔写真、ID カード番号、氏名などが改ざんされている可能性があります。

重複認証リスク

同じユーザーが複数のアカウントを認証します。

一括登録リスク

多くの人が同じ環境で本人確認を行います。たとえば、AI 顔交換ツールを使用して他の人物を偽装し、ローンを申請します。

典型的ななりすましリスクの一般的な例:

同じ顔が異なる ID に表示され、ID の種類は同じですが、ID 番号または個人情報が異なります。

同じ ID の種類と ID 番号が異なる顔に対応しています。

同じ ID の種類と ID 番号が異なる個人情報(氏名と生年月日)に対応しています。

同じ個人情報、つまり同じ氏名と生年月日が、異なる顔または ID に対応しています。

重複認証リスクの一般的な例:

特定のビジネスでは、本人確認に ID カードまたはパスポートを使用できます。つまり、同じユーザーが 2 つの異なるドキュメントを使用して 2 つの実名アカウントを認証できます。これは重複認証リスクとなります。ID Network は、異なるドキュメントに同じ顔があるかどうかを識別して、重複認証を回避できます。

一括登録リスクの一般的な例:

銀行ローンのシナリオでは、ブラック産業やグレー産業の詐欺師が AI 顔交換ツールを使用して他の人物を偽装し、ローンを借ります。ID Network は、類似の背景を持つ顔を識別して、AI 生成のディープフェイク攻撃を防ぐことができます。

3. 機能

ID Network は、データベース管理とリスククエリの 2 つの主要な機能を提供します。

データベース管理: データ入力と削除、およびレコード検索が含まれます。

リスククエリ: ユーザー情報を指定し、ユーザーに関連付けられたリスクを確認します。通常、ビジネスプロセス中の詐欺リスクのリアルタイムクエリに使用されます。

3.1 データベース管理

データベース管理には、インバウンド、アウトバウンド、レコードクエリの 3 つの API インターフェイスが含まれます。

API | 説明 | リンク |

add | 新しいレコードを追加して保存するために使用します。このプロセス中に、リスククエリを実行することもできます。 | |

remove | レコードを削除するために使用します。 | |

get | レコードの詳細をクエリするために使用します。顔写真、個人情報、入力時に渡された ID などが含まれます。 | |

risk query | レコードに関連付けられたリスクをクエリするために使用します。 |

3.2 リスククエリ

リスククエリ API は、指定されたレコードに関連付けられたリスクをクエリするために使用します。次の 2 つのリスククエリメソッドをサポートしています。

データベース内のレコードに関連付けられたリスクのクエリ リスククエリ API を呼び出すときは、入力データから返された itemId パラメーターを渡し、リスクの種類とタイムウィンドウを指定します。指定された itemId に対応する入力データをクエリできます。リスクの種類とタイムウィンドウを指定しない場合、デフォルトではデータベース全体に対するレコードに対応し、考えられるすべてのリスクをクエリします。

データベースに入力されていないデータのリスクをクエリします。

データベースに入力されていないデータのリスクをクエリします。リスククエリ API を呼び出すときは、imageInfo パラメーターと basicInfo パラメーターを渡して、そのデータに関連付けられた対応するリスクを返します。API は、以前データベースに入力されたすべてのデータと比較します。

注: itemId フィールドは、imageInfo フィールドと basicInfo フィールドよりも優先順位が高くなります。そのため、itemId フィールド、imageId フィールド、basicInfo フィールドのすべてを同時に渡すと、itemId フィールドのみが優先され、データベースリスクのクエリに使用されます。

リスククエリを行うときは、次のデータを指定できます。

リスクの種類を指定する クエリのリスクの種類を指定します。リスクの種類には、なりすましと重複認証の 2 つのカテゴリがあります。1 つ以上の種類のリスクをクエリ対象に指定できます。クエリ対象のリスクが多いほど、プロセスにかかる時間が長くなります。

タイムウィンドウを指定する 特定のタイムウィンドウのデータベースとの比較を指定します。たとえば、過去 6 か月間に保存されたデータリスクをクエリします。タイムウィンドウを制限すると、インターフェイスにかかる時間を短縮できます。タイムウィンドウを指定しない場合、デフォルトではデータベース全体のリスクがクエリされます。

4. アクセスモード

ID Network は、ZOLOZ サービスにアクセスするための API アクセスモードを提供します。詳細については、「ID Network の API 統合」をご参照ください。

5. 使用フロー

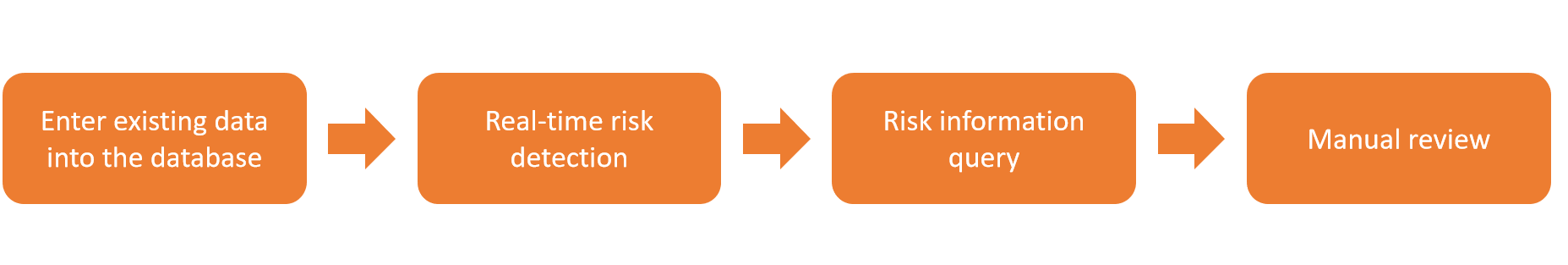

IDN の使用フローを以下に示します。

図 1: IDN 使用フローの図

既存のデータをデータベースに入力します。

既存データをデータベースに入力します。 add API を呼び出して、既存ユーザーのイメージと ID 情報をデータベースに保存します。応答速度を向上させるために、データベースに入力するときはリスククエリ機能をオフにすることをお勧めします。

リアルタイムの脅威検出。

リアルタイムリスク検出 eKYC プロセス中に、add API が呼び出されて収集されたユーザー情報がデータベースに保存されると同時に、リスククエリが実行されてなりすましリスクと一括登録リスクがあるかどうかが判断されます。応答速度を向上させるために、リスククエリ用のタイムウィンドウを設定できます。タイムウィンドウが小さいほど、クエリ速度が速くなります。

リスク情報のクエリ。

リスク情報クエリ リスククエリでリスクが特定された場合、リスクの詳細で riskData を取得し、get API を呼び出して riskData に関連付けられた詳細なイメージと情報をクエリできます。

手動レビュー。

手動レビュー 最終決定を下す前に、リスクのある複数のレコードを手動で再レビューすることをお勧めします。

6. 利点

6.1 強力な技術力

顔画像特徴抽出技術 顔画像の特徴抽出が実行され、固定長のベクターに変換されます。これは、リアルタイムで取得しながらリスクグループの発見に役立ちます。

大規模ベクター取得技術 完全データの既存データから、顔の類似性をリアルタイムで迅速かつ正確に取得します。関連するコア技術には、ElasticSearch に基づく改良型ベクター取得システム、および PQ と HNSW に基づく大規模ベクター取得アルゴリズムが含まれます。

多要素グループマイニング技術 完全データの潜在的なリスクグループを特定します。関連するコア技術には、Louvain ベースの多要素グループマイニングアルゴリズムと、加重 LPA ベースの多要素ラベル伝搬アルゴリズムが含まれます。

6.2 拡張性が高い

顔画像と ID 情報に加えて、IDN は受信デバイス ID、ユーザー ID、およびその他の情報の入力もサポートして、多次元データのネットワークを構築します。これにより、より包括的なリスクタイプグループとアプリケーションシナリオを発見できます。

7. 一般的なシナリオ

IDN の典型的なアプリケーションシナリオには、オンライン認証中に同じ人物によって実行されるなりすましグループと重複認証の発見、および顔ログインと支払いプロセス中の一括攻撃などの動作の発見が含まれます。

7.1 オンライン本人確認

オンラインの本人認証を実行する場合、ユーザーは ID 写真をアップロードし、セルフィーを撮影し、一連の ID 情報を送信する必要があります。IDN を使用すると、ユーザーが送信した情報を、本人確認プロセス中に以前に収集された既存情報と比較したり、なりすましリスクがあるかどうかをリアルタイムで検出したりできます。リスクが検出された場合、企業は認証試行をインターセプトするか、二次手動レビューを導入するかを選択できます。

7.2 オフラインリスククエリ

オフラインリスククエリは、特定のレコードと既存レコードの関係を比較することにより、なりすましのリスクを特定します。特定のリスクの種類は、オンライン認証シナリオのリアルタイムリスククエリの種類と同じです。

オフラインリスククエリでは IDN が結果を返すまでの時間が短縮されるため、リスククエリの範囲を拡大できます。既存データのサイズが大きい場合、データベースの取得にかかる時間が長くなります。eKYC のリアルタイムプロセス中に、これはユーザーエクスペリエンスに大きな影響を与える可能性があります。このような場合は、代わりにオフラインリスククエリを実行できます。

リアルタイムクエリとオフラインクエリの組み合わせを使用して、リアルタイムのビジネスプロセス中に最近の詐欺リスクを確認することをお勧めします。プロセスが完了したら、高リスクと見なされるユーザーに対して、オフラインリスク検出の追加レイヤーを実行できます。