Edge Node Service (ENS) のインスタンスは、Elastic Network Adapter (ENA) を使用して相互に接続できます。また、サードパーティのネットワーク仮想アプライアンス (NVA) である FortiGate 仮想アプライアンスをデプロイすることでも接続を確立できます。同様のソリューションを使用して、ENS をインターネットデータセンター (IDC) や Elastic Compute Service (ECS) インスタンスに接続することも可能です。

概要

このドキュメントでは、ENS 上に FortiGate 仮想アプライアンスをインストールおよびデプロイし、異なる ENS ノードの Virtual Private Cloud (VPC) 間に VPN 接続を確立する方法の概要を説明します。このプロセスには、主に 4 つのステップが含まれます。

シナリオの説明

FortiGate のインストール

FortiGate の設定

接続性のテスト

シナリオの説明

ENS ノードを使用する場合、専用線または VPN を使用して、ワイドエリアネットワーク (WAN) 経由で相互接続できます。このガイドでは、VPN による相互接続方法に焦点を当てます。

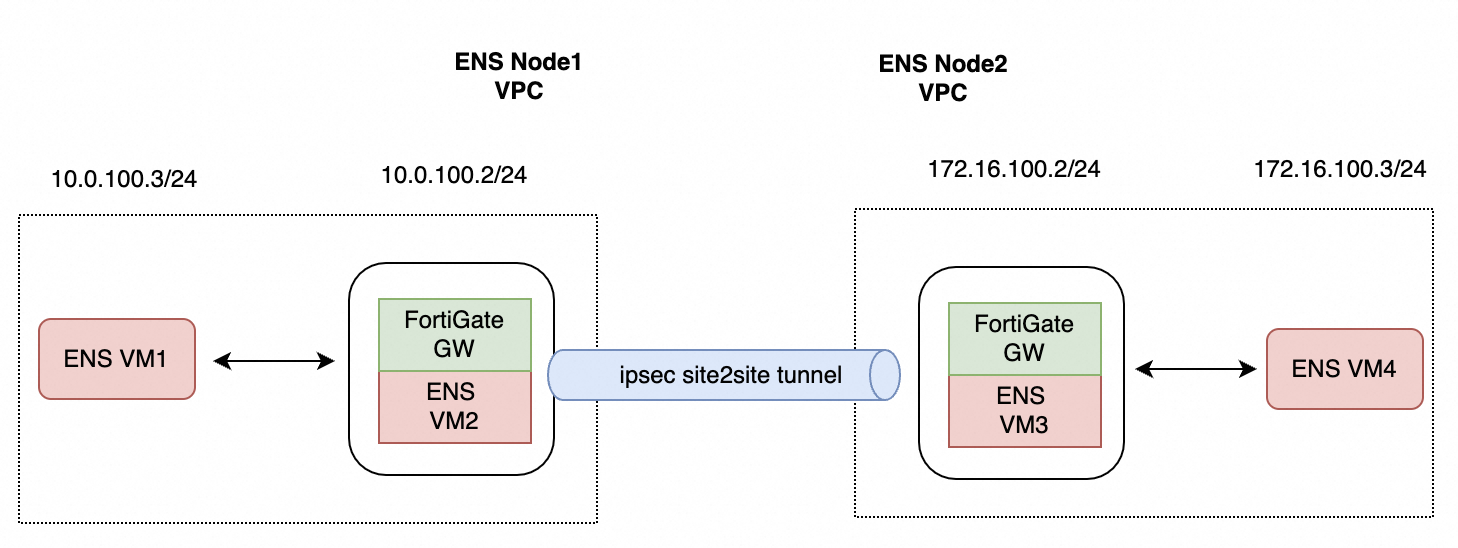

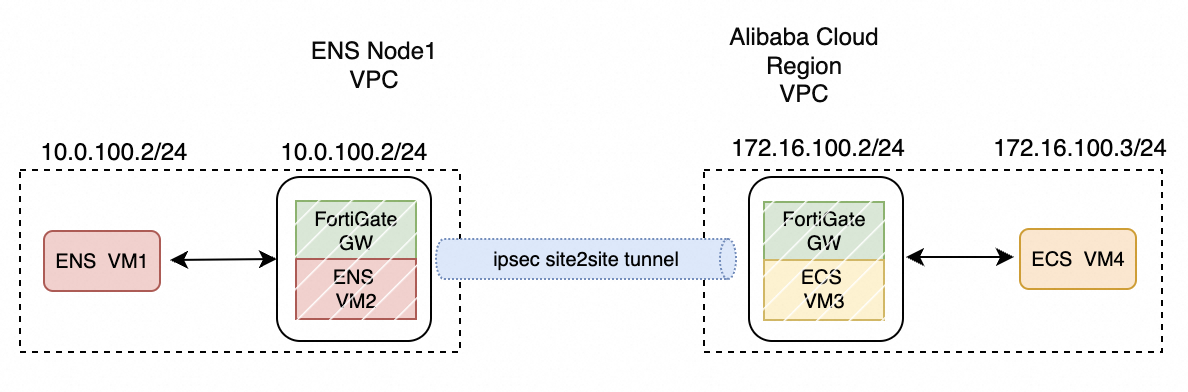

まず、IP アドレス空間を計画します。このガイドの最後で接続を確認するために、VM1 と VM4 の間で `ping` テストを使用します。

1. IP アドレス計画

ENS VPC | CIDR ブロック | インスタンス | プライベート IP | パブリック IP |

ENS VPC1 | 10.0.100.0/24 | VM2 (FortiGate デプロイ済み) | 10.0.100.2 | インスタンス作成時に割り当てるか、EIP を関連付けます |

VM1 | 10.0.100.3 | |||

ENS VPC2 | 172.16.100.0/24 | VM3 (FortiGate デプロイ済み) | 172.16.100.2 | インスタンス作成時に割り当てるか、EIP を関連付けます |

VM4 | 172.16.100.3 |

2. ネットワークトポロジー

ネットワークトポロジーは次の図のようになります。ENS ノード 1 と ENS ノード 2 にそれぞれ VPC があり、各 VPC には独自のインスタンスが含まれています。このガイドの目的は、「ENS VM1」と「ENS VM4」の間にプライベートネットワーク接続を確立することです。

FortiGate のインストール

このセクションでは、ENS コンソールで必要な VPC、vSwitch、セキュリティグループ、およびインスタンスリソースを作成して、FortiGate アプライアンスをデプロイする方法について説明します。このプロセスには、4 つのステップが含まれます。

ENS 上での VPC と vSwitch の作成

セキュリティグループの設定

FortiGate インスタンスのデプロイ

トラフィックルーティング設定のデプロイ

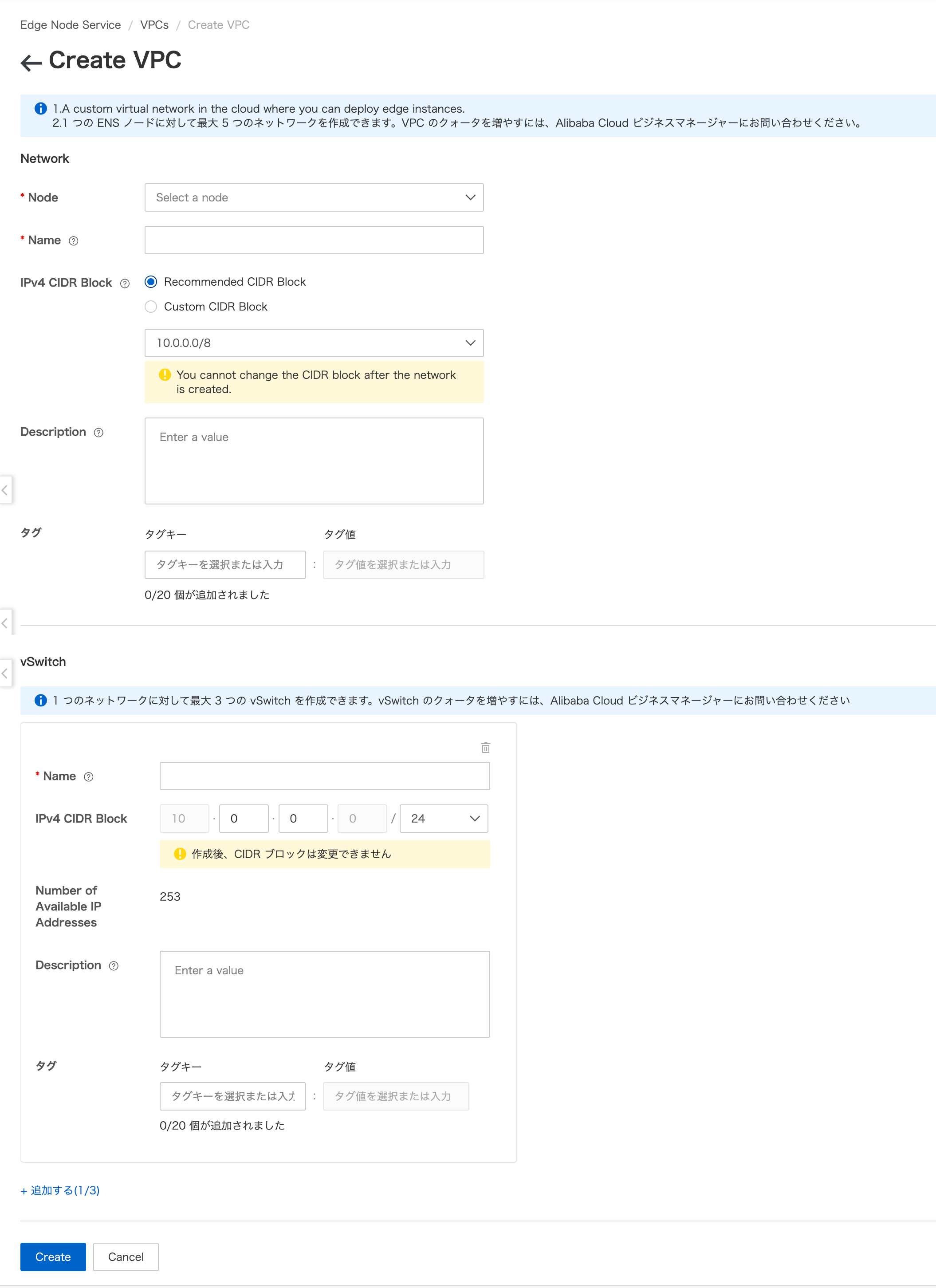

1. ENS 上での VPC と vSwitch の作成

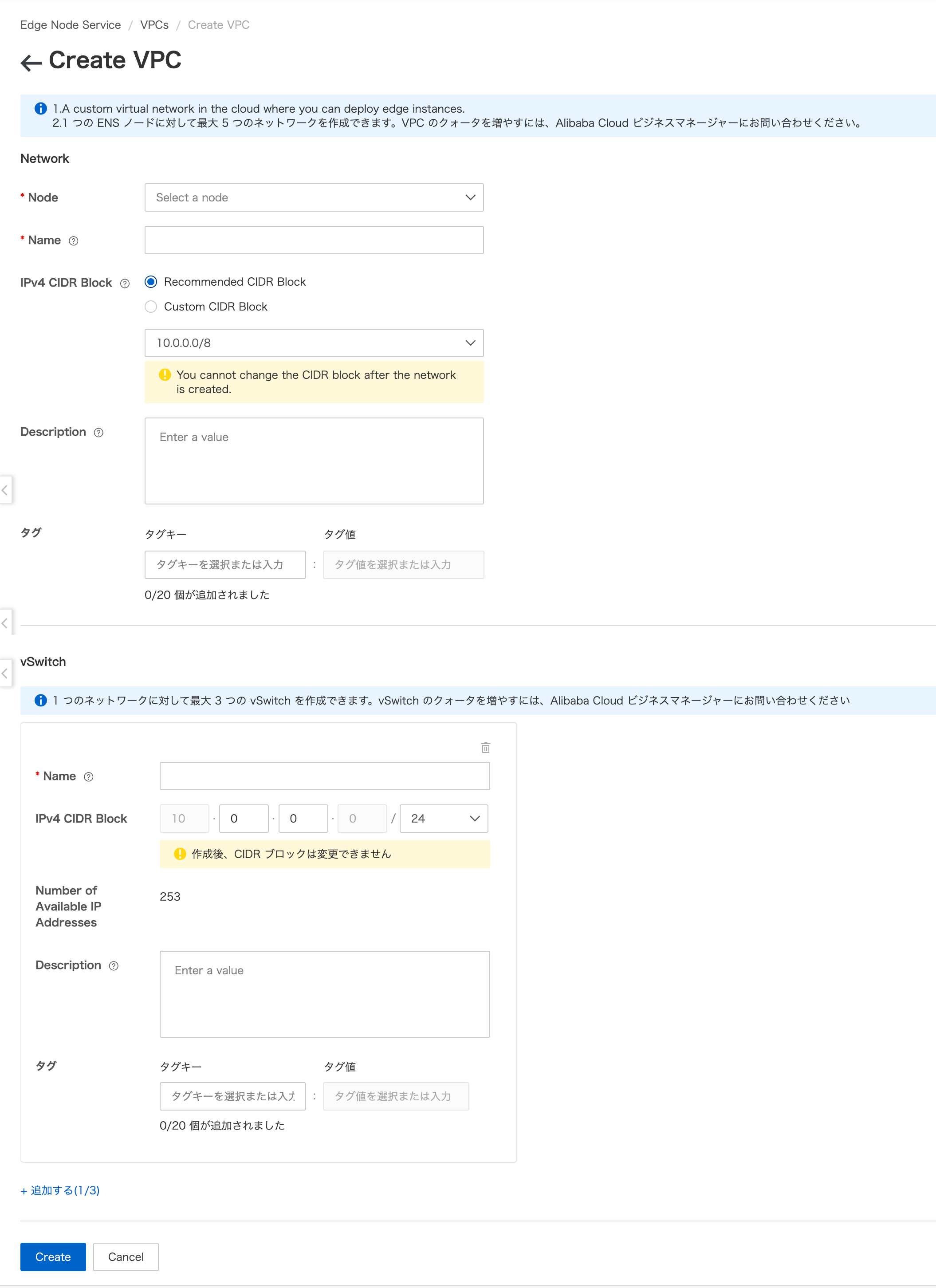

ENS コンソールにログインし、 を選択します。[ノード] を選択し、[名前] と [IPv4 CIDR ブロック] を入力し、[vSwitch] を設定して、サブネットを指定します。

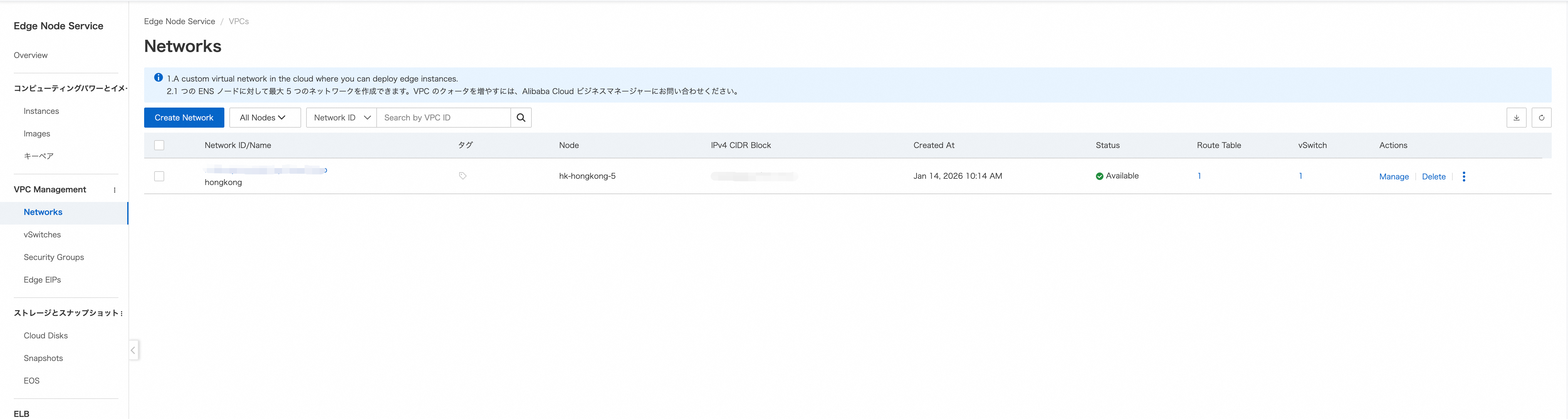

[作成] をクリックした後、[ネットワーク] および [vSwitch] ページに移動して、新しい VPC と vSwitch がリストに表示されていることを確認します。

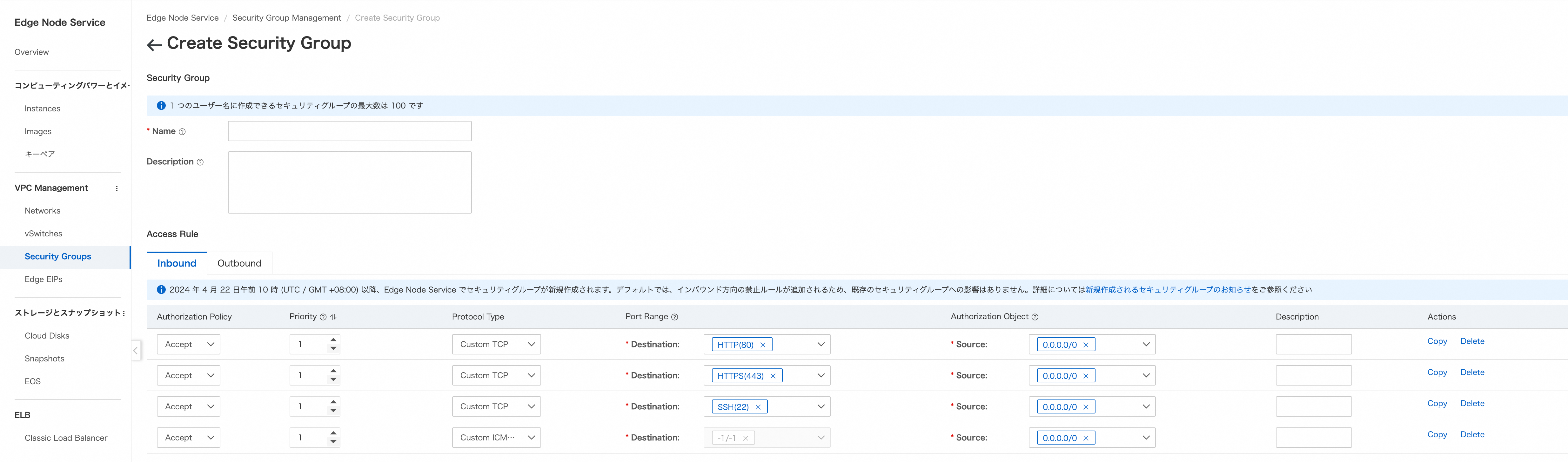

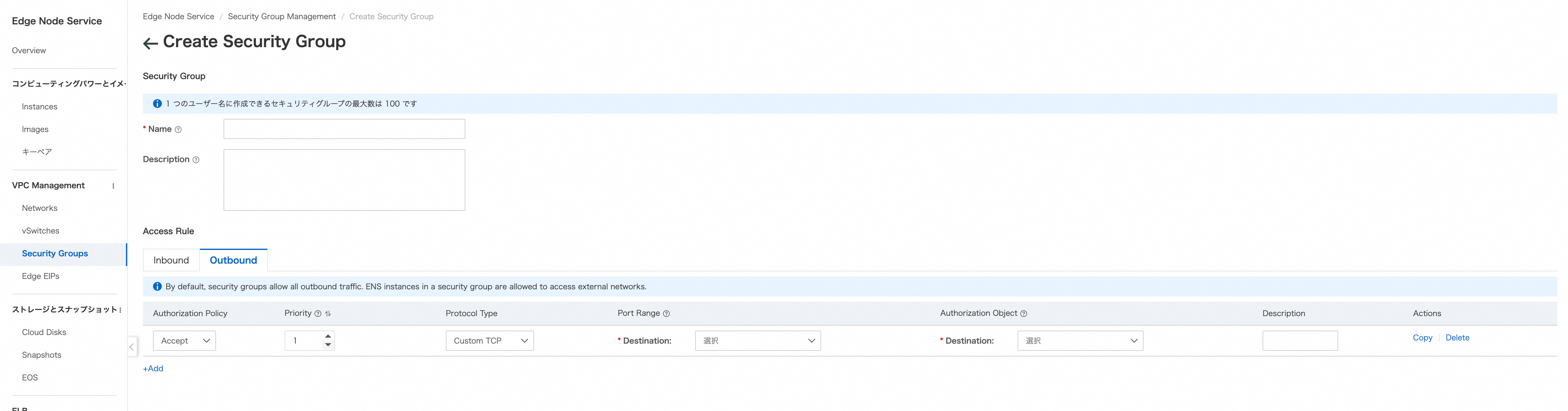

2. セキュリティグループの設定

デフォルトでは、セキュリティグループはほとんどのインバウンドトラフィックをブロックします。特定のトラフィックを許可するルールを作成する必要があります。このガイドでは、簡単にするために、すべてのインバウンドトラフィックを許可するルールを作成します。本番環境では、最小権限の原則に従い、SSH、ICMP、HTTPS、および IPsec に必要な UDP ポートなど、必須のトラフィックのみを許可する必要があります。

を選択します。

[アウトバウンド] 方向を設定します。デフォルトでは、すべてのトラフィックが許可されます。

3. FortiGate インスタンスのデプロイ

このステップでは、ENS コンソールで FortiGate インスタンスを作成する方法について説明します。このインスタンスは、トポロジー図の VM2 に対応し、VPN トラフィックを処理する NVA として機能します。

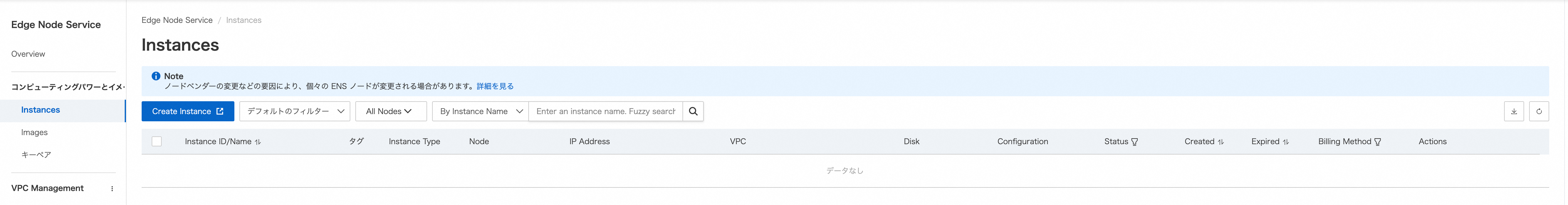

を選択し、[インスタンスの作成] をクリックします。

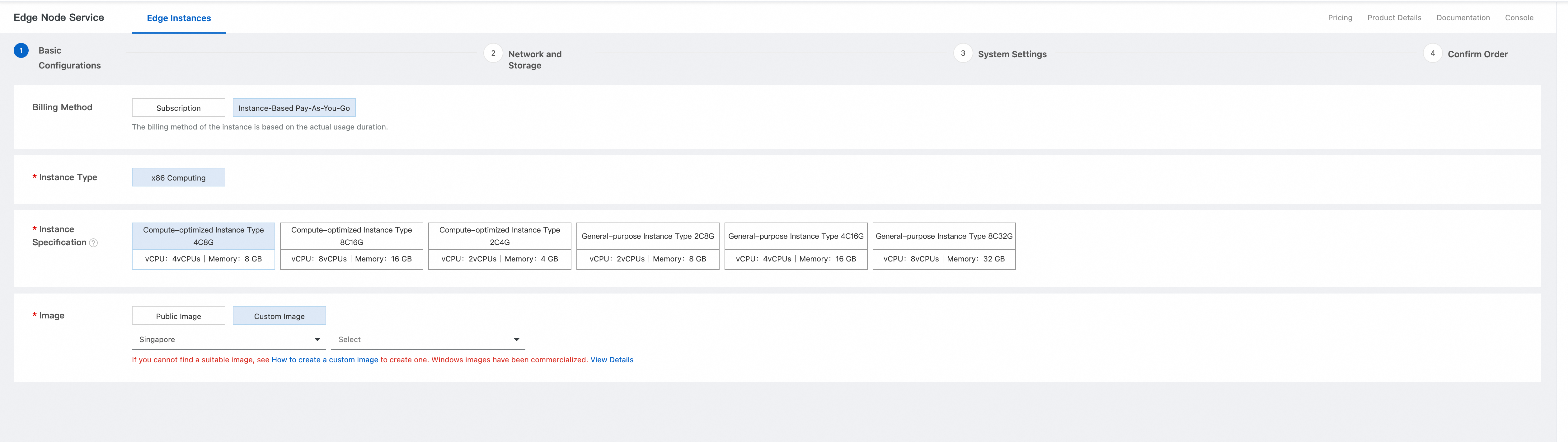

[基本設定] セクションで、[インスタンスタイプ] を [X86 コンピューティング] に設定します。[インスタンスタイプ] の詳細については、「FortiGate 仕様リファレンス」をご参照ください。[イメージ] を [カスタムイメージ] に設定し、準備した FortiGate イメージを選択します。ENS でカスタムイメージを作成する方法の詳細については、「カスタムイメージの作成」をご参照ください。

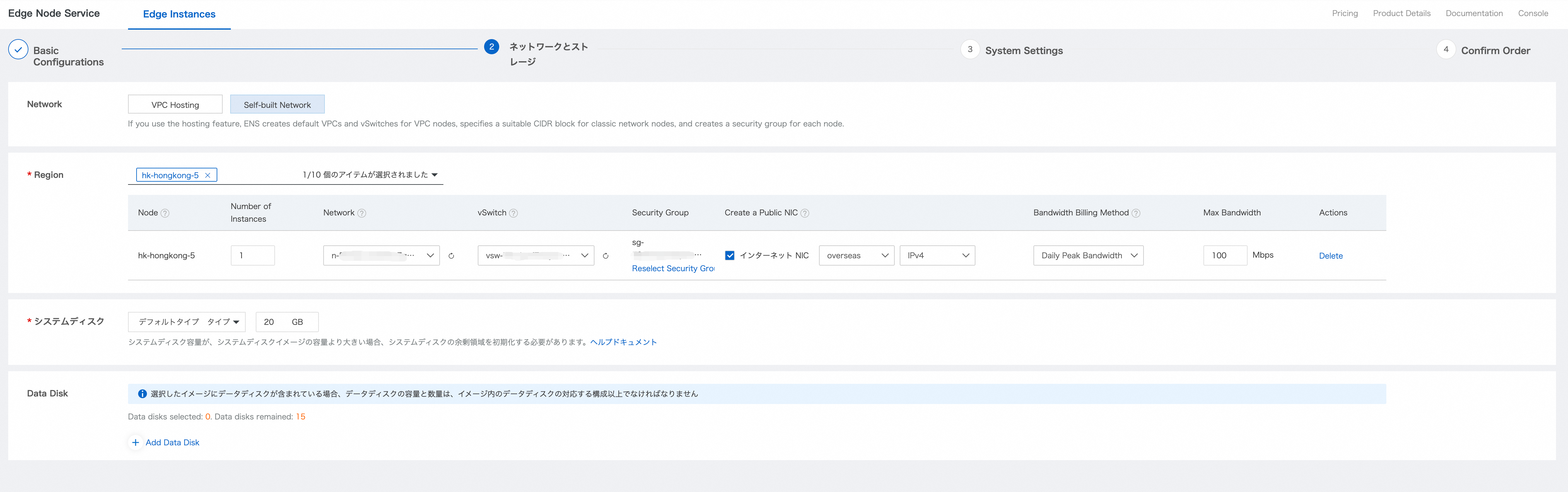

[ネットワークとストレージ] を設定します。[ネットワーク] を [自己構築ネットワーク] に設定します。[リージョン] には、VPC が配置されているリージョンを選択します。次に、ノードの [ネットワーク]、[vSwitch]、および [セキュリティグループ] を設定します。また、[パブリック NIC の作成] を選択し、[最大帯域幅] を設定する必要があります。

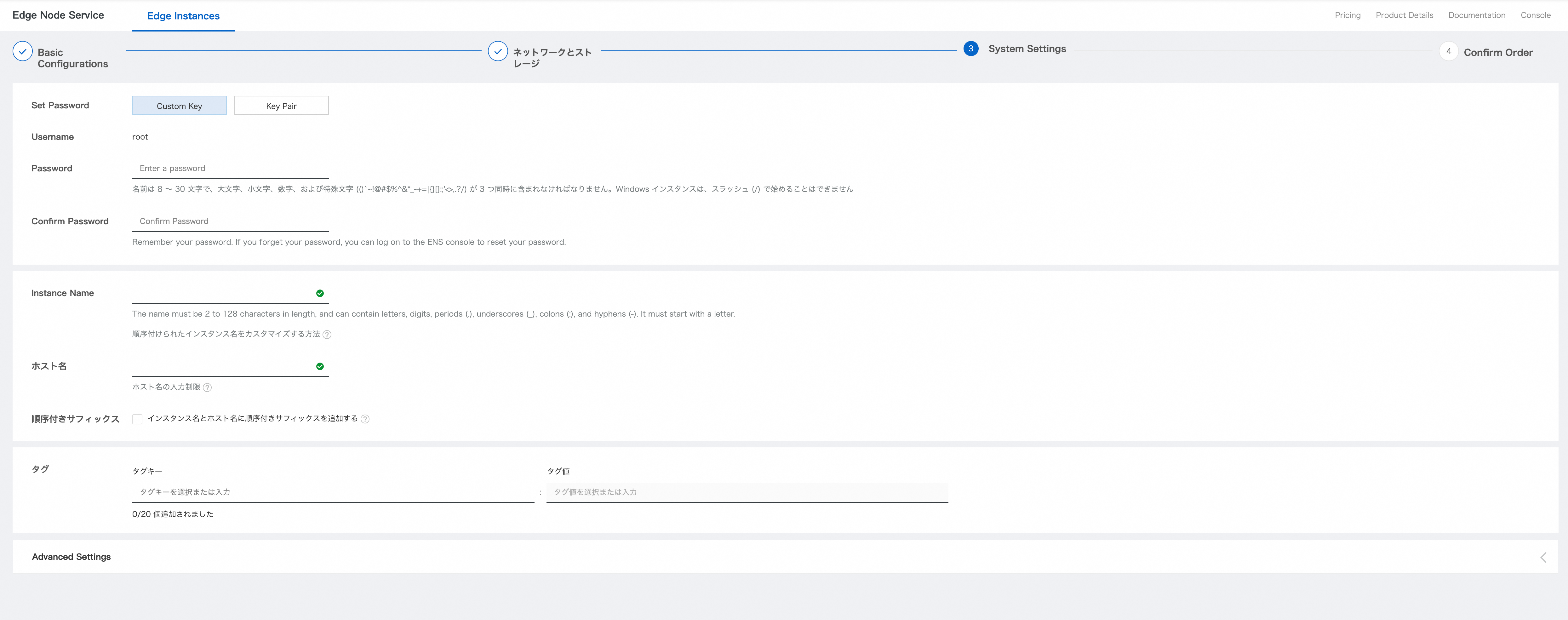

[システム設定] セクションで、キーとインスタンス名を設定できます。デフォルトのパスワードについては、FortiGate の公式ドキュメントをご参照ください。

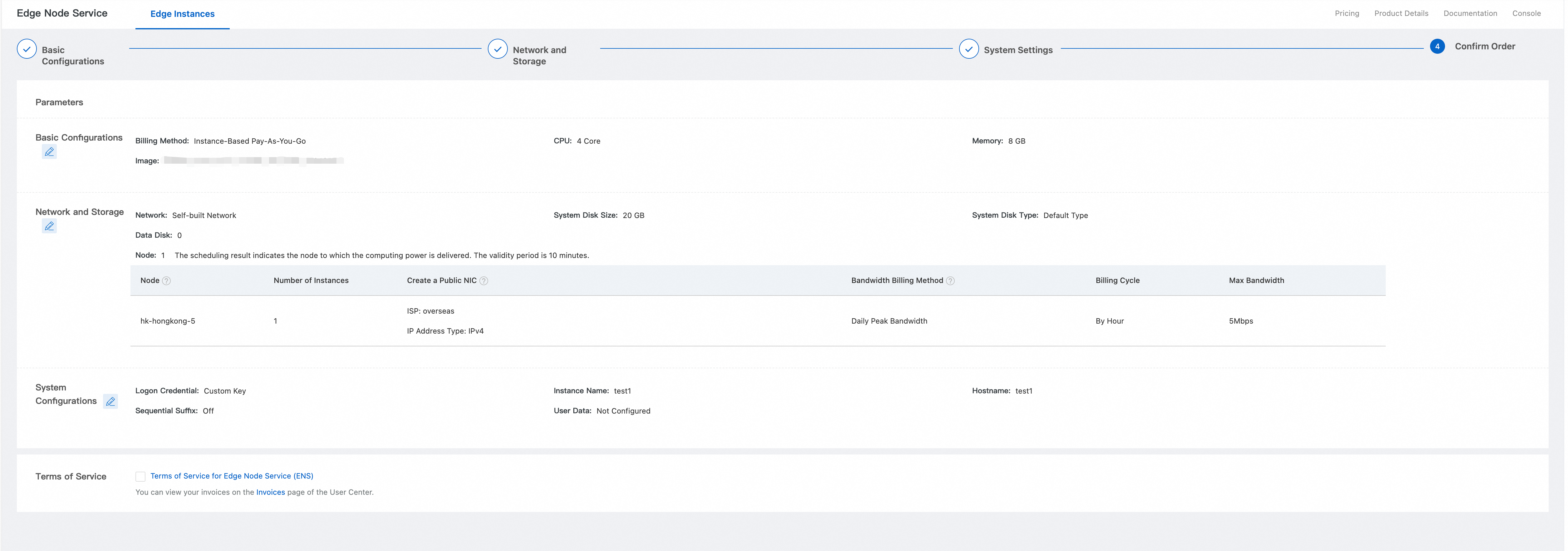

注文を確認します。[基本設定]、[ネットワークとストレージ]、および [システム設定] の各セクションを確認します。[サブスクリプション期間] を選択し、[注文の確認] をクリックします。

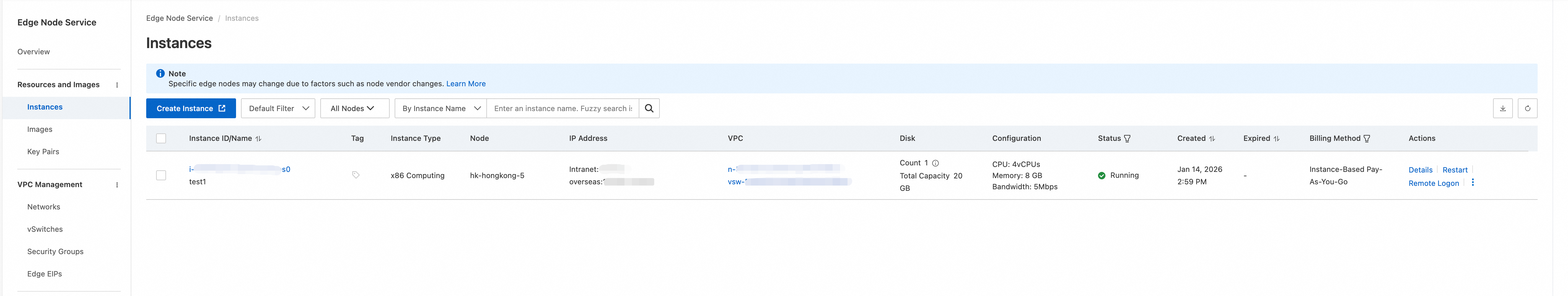

インスタンスが作成された後、インスタンスリストをチェックして、インスタンスが作成されたことを確認します。

上記の手順は、VM2 を作成する方法を説明しています。検証目的で、同じ VPC 内に別の VM を作成することもできます。ただし、この VM には FortiGate イメージを選択しないでください。

4. トラフィックルーティングの設定

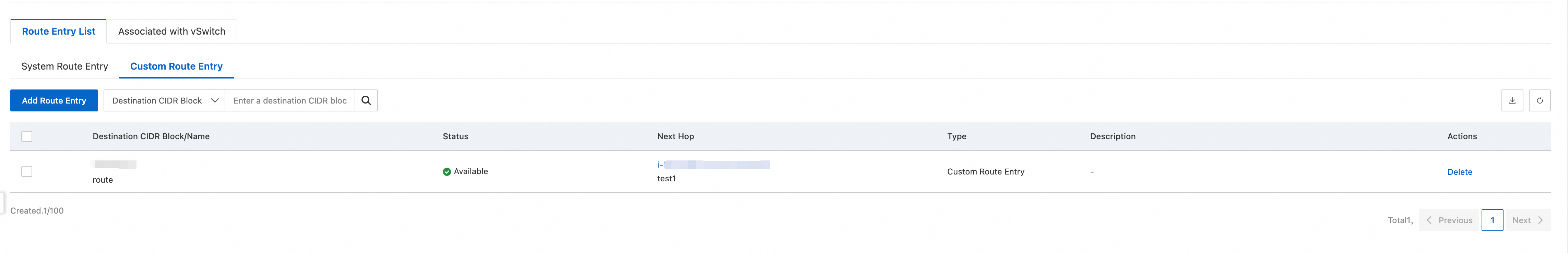

最初の ENS ノードを例として、VM1 から VM4 宛てのトラフィックを FortiGate アプライアンス (VM2) 経由でルーティングします。これにより、トラフィックが VPN トンネルに入ることが保証されます。これを行うには、VPC のルートテーブルにカスタムルートを追加します。

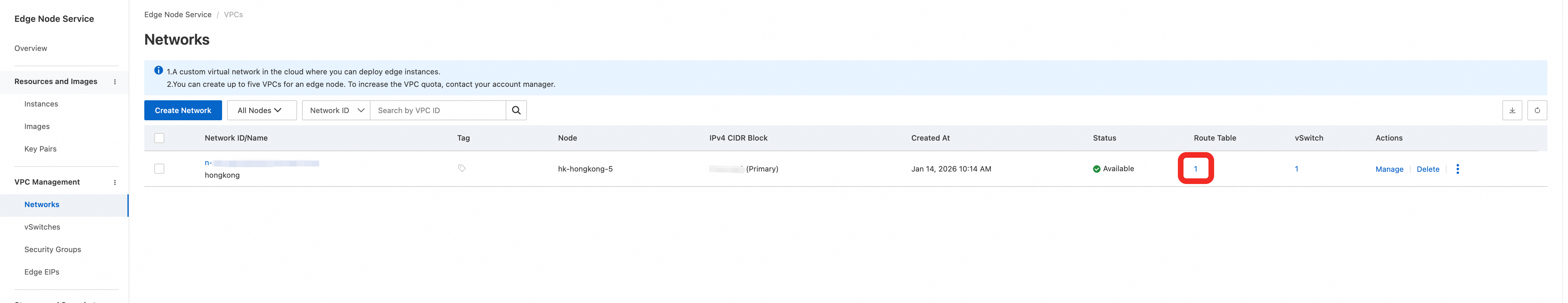

を選択します。ネットワークリストで、作成したネットワークを選択し、そのルートテーブルをクリックします。

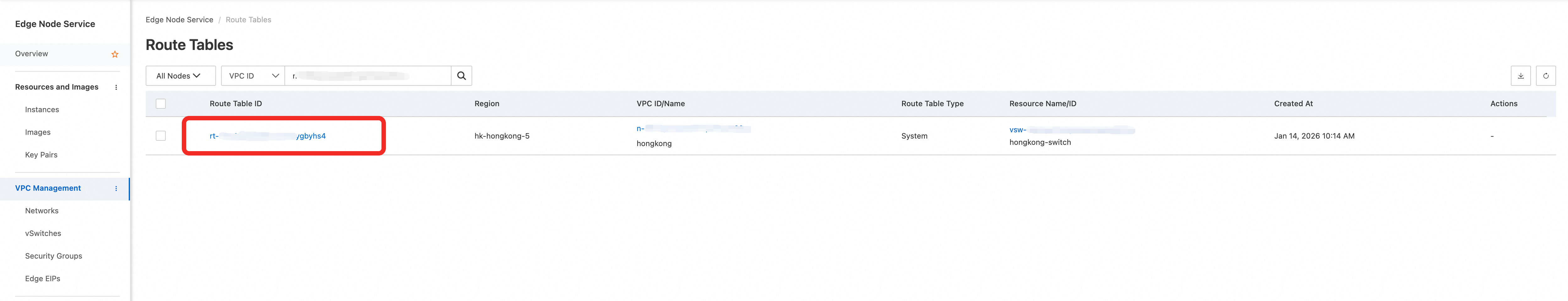

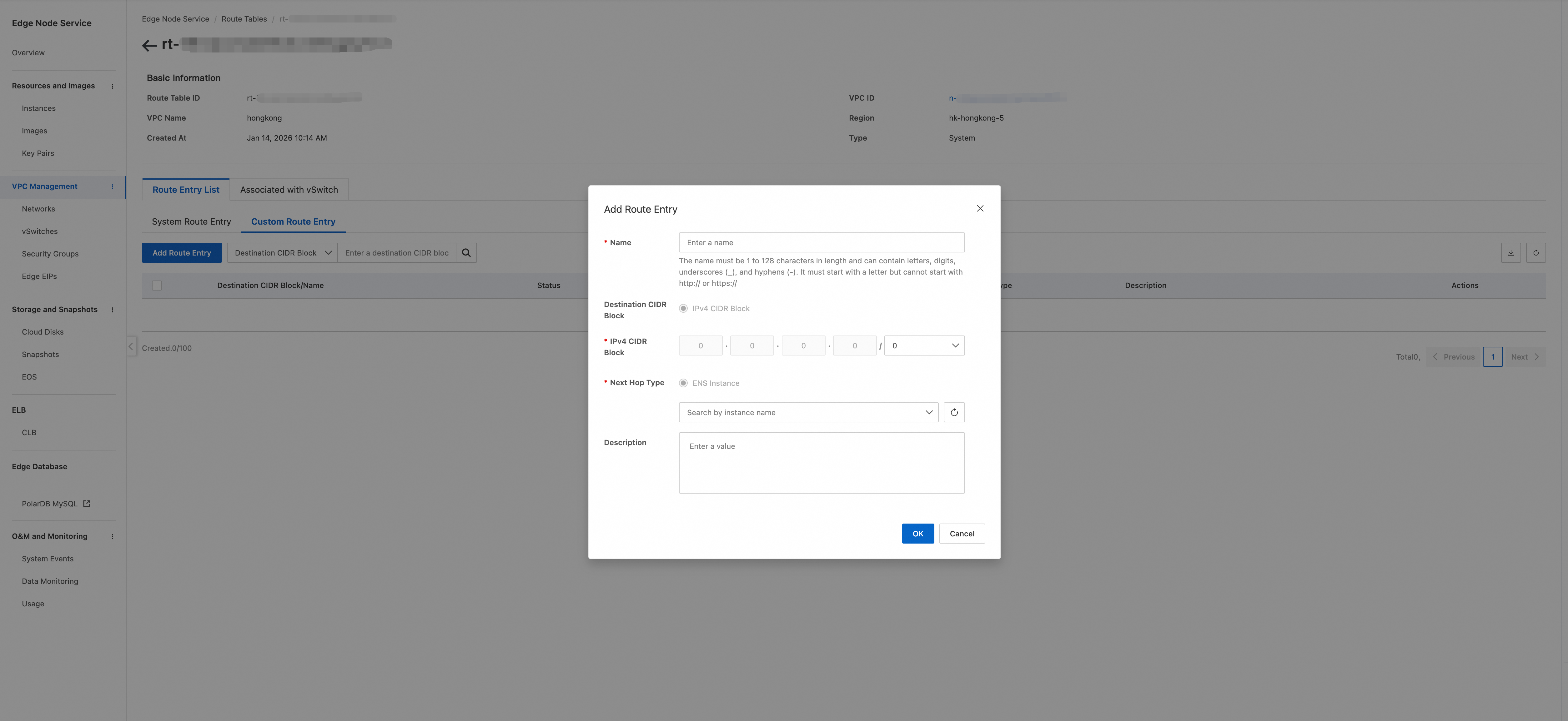

ルートテーブル ID をクリックします。ルートテーブルの詳細で、 を選択します。宛先の IPv4 CIDR ブロックを設定し、ネクストホップを、設定した FortiGate インスタンスに設定します。

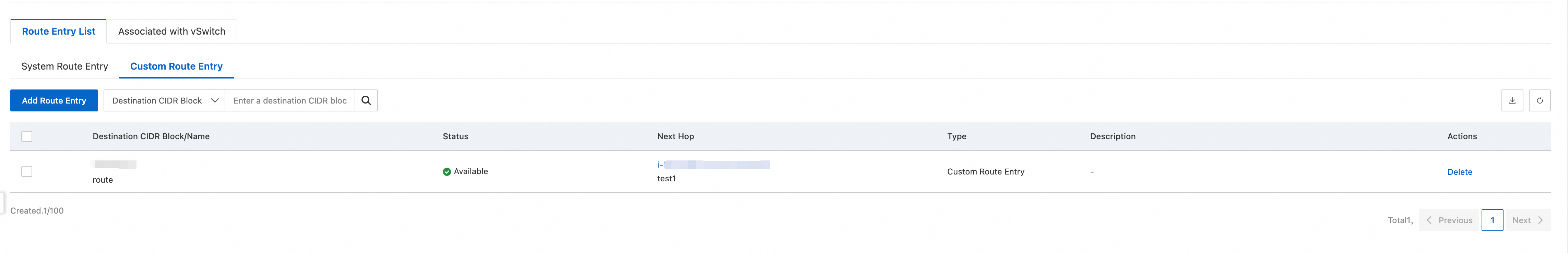

設定が完了すると、インターフェイスは次の図のように表示されます。これは、トラフィックが FortiGate インスタンスに転送されることを示しています。

5. Site2 の VPC と FortiGate の設定

2 つ目の VPC を作成し、サブネットを割り当てます。

FortiGate インスタンスを作成して設定します。

ルーティングルールを追加します。

FortiGate の設定

FortiGate の設定手順については、公式ドキュメントをご参照ください。バージョンによって若干の違いがある場合があります。詳細については、https://handbook.fortinet.com.cn/ をご参照ください。

設定プロセスには、次のステップが含まれます。

注意事項

ライセンスのインポート

ネットワークの初期化

システムの初期化

ネットワークチェック

IPsec の設定

1. 注意事項

中国本土では、HTTP および HTTPS 経由でインターネットにアクセスするために ICP 登録が必要です。有効な ICP 登録がない場合、ポート 80 と 443 はブロックされます。

Secure Shell (SSH) を使用して FortiGate デバイスにログインします。HTTPS ポート番号を変更してから、ICP 登録を完了してください。

次のコマンドは、ポートを 8443 に変更します。

config system global

set admin-sport 8443

end

2. ライセンスのインポートとシステムの初期化

ライセンスをインポートした後、基本的な初期化を実行します。ネットワーク設定がアクティブであることを確認した後にのみ、IPsec を設定してください。

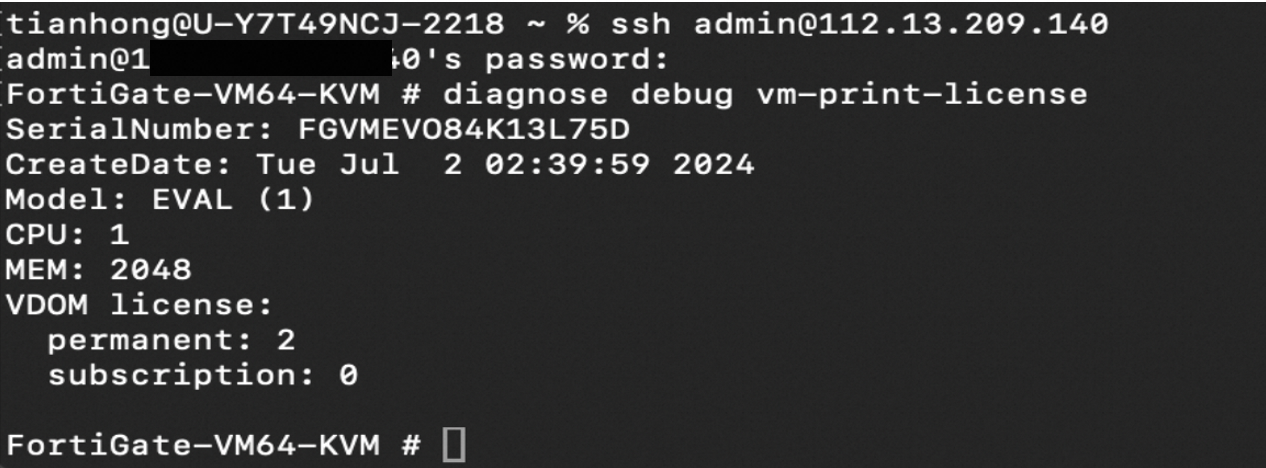

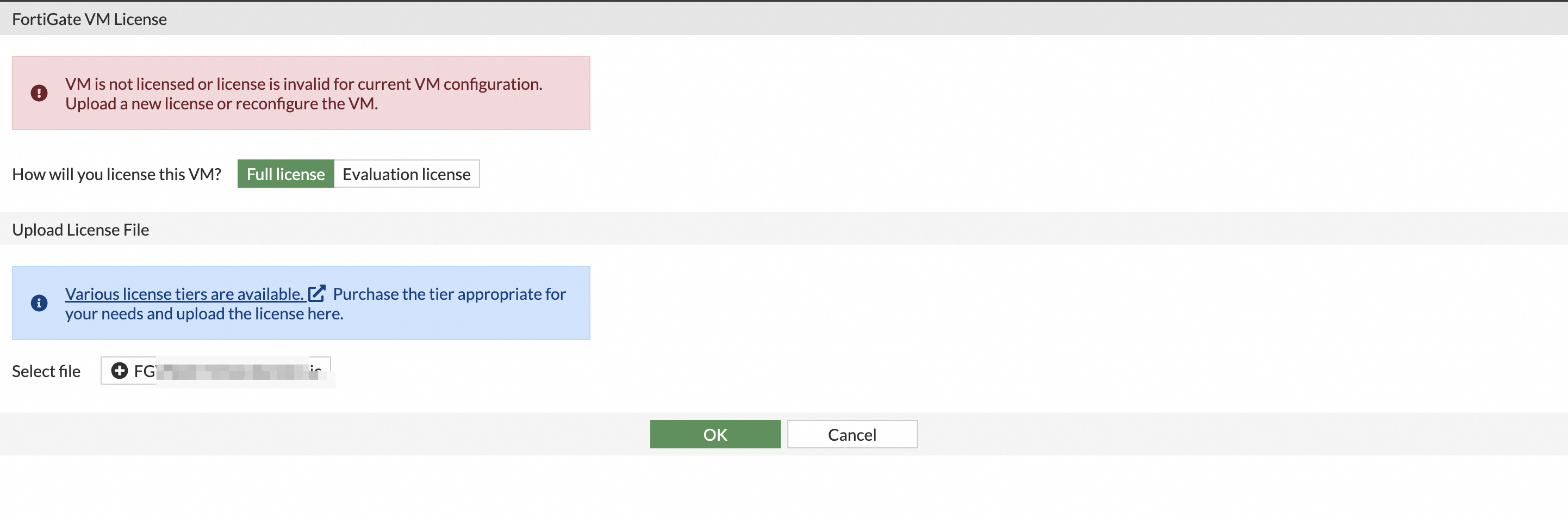

2.1 ライセンスのインポート

デフォルトの初期アカウント認証情報は、ユーザー名 `admin` です。セキュリティ上の脅威を防ぐため、設定完了後、できるだけ早くデフォルトのパスワードを変更してください。

FortiGate ライセンスをバインドする必要があります。このトピックでは、BYOL (Bring Your Own License) 方式を使用します。

ライセンスがインポートされると、デバイスは自動的に再起動します。IPsec の設定を開始するには、再起動後に再度ログインする必要があります。

2.2 システムの初期化

再起動後、Web ブラウザーに IP アドレスを入力してコンソールにアクセスします。FortiGate には HTTPS 経由でアクセスする必要があります。

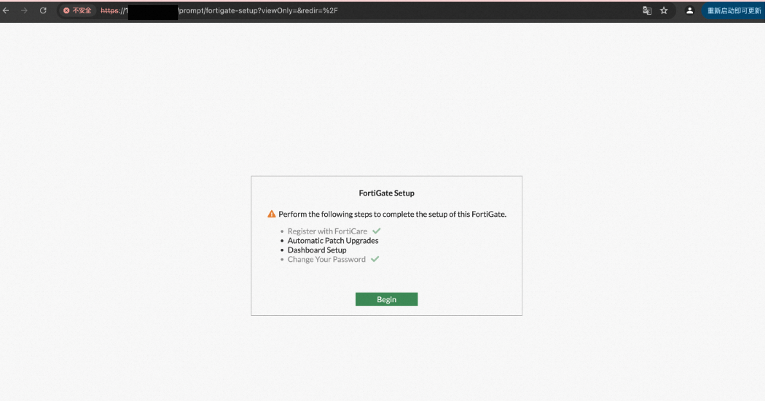

標準の初期化設定を実行します。

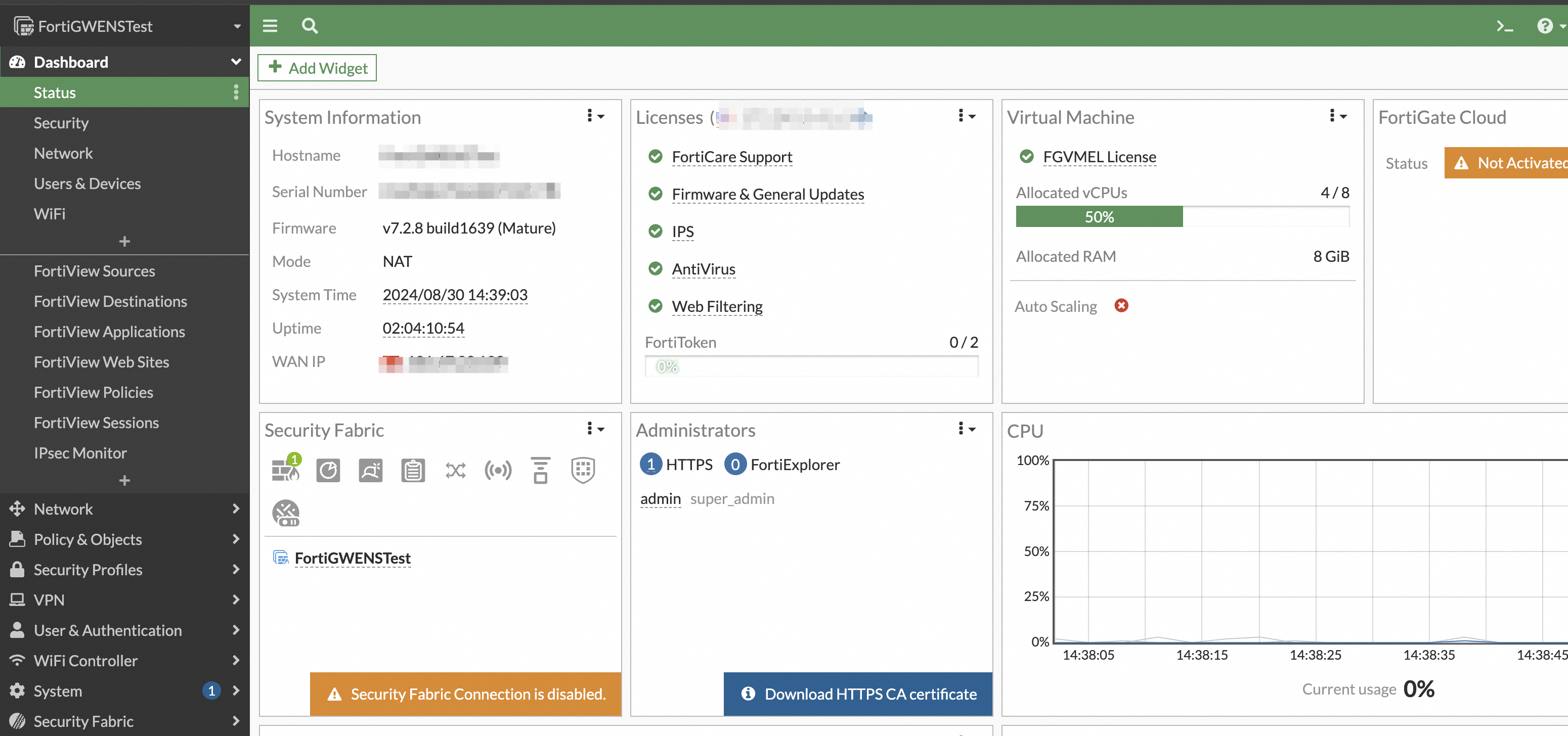

初期デプロイメントでは、7.4.X などの最新バージョンにアップグレードするか、ベンダーに相談することができます。新しいバージョンでは、IPsec の設定時など、手動設定の必要性を減らすことができます。その後、コンソールにログインします。

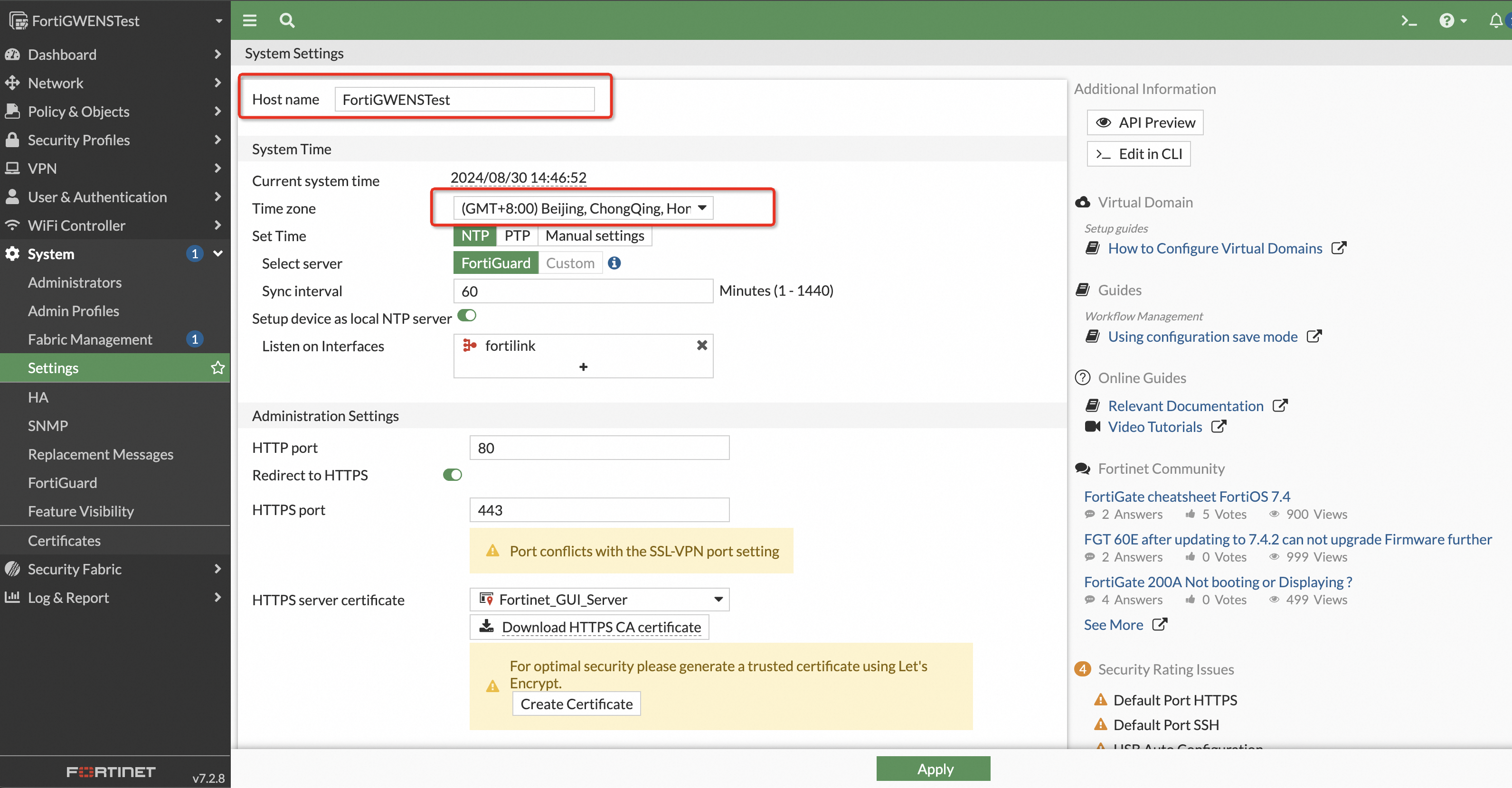

続行する前に、システムを初期化する必要があります。左側のナビゲーションウィンドウで設定を選択し、ホスト名やタイムゾーンなどのパラメーターを設定します。

2.3 ネットワーク設定がアクティブであることの確認

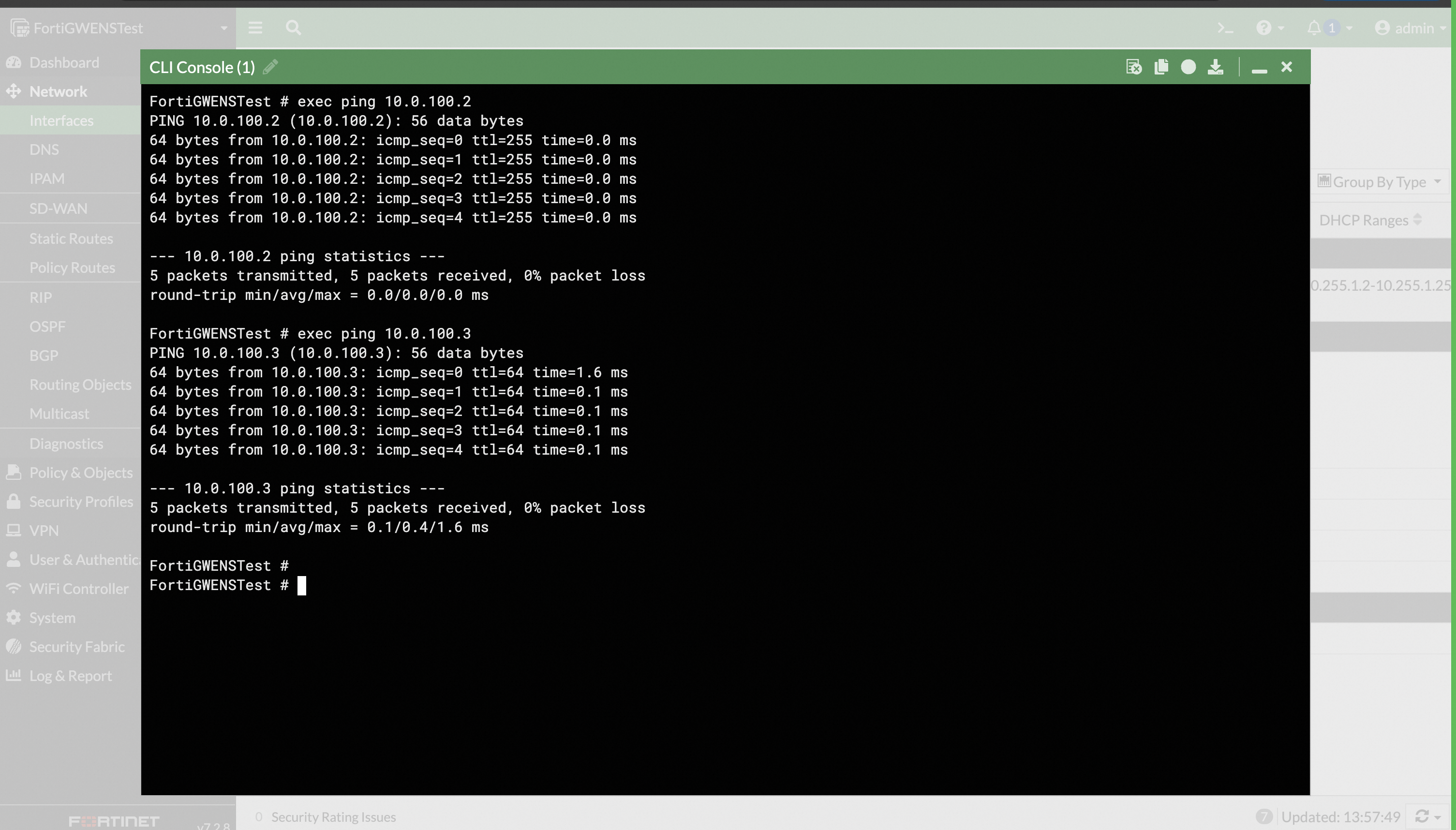

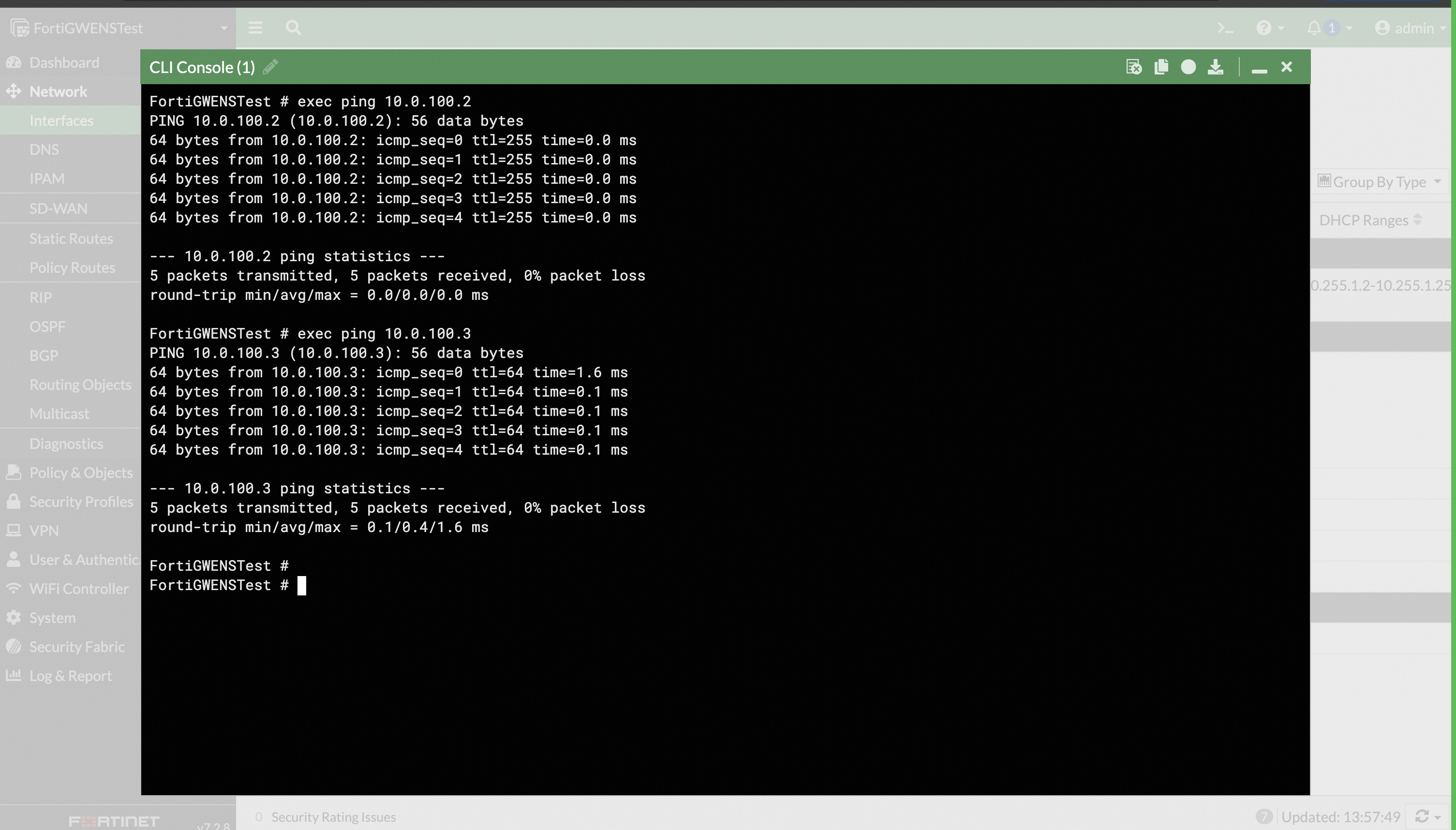

ping 10.0.100.2でローカルマシンに ping を実行します。

ping 10.0.100.3で同じ VPC 内の VM に ping を実行します。

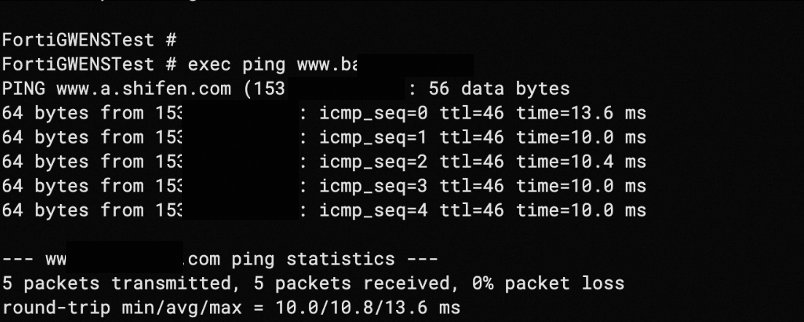

ping www.aliyun.comを実行して、インターネット接続が正しく機能しているか確認します。

これで ENS 上での FortiGW の基本構成が完了しました。

3. IPsec の設定

IPsec はいくつかの方法で設定できます。このトポロジーでは、サイト間デプロイメントを使用します。このデプロイメントにより、VM1 と VM4 の間の VPN 接続が可能になります。2 つのエンドポイントは Site1 と Site2 として定義されます。

3.1 Site1 の設定

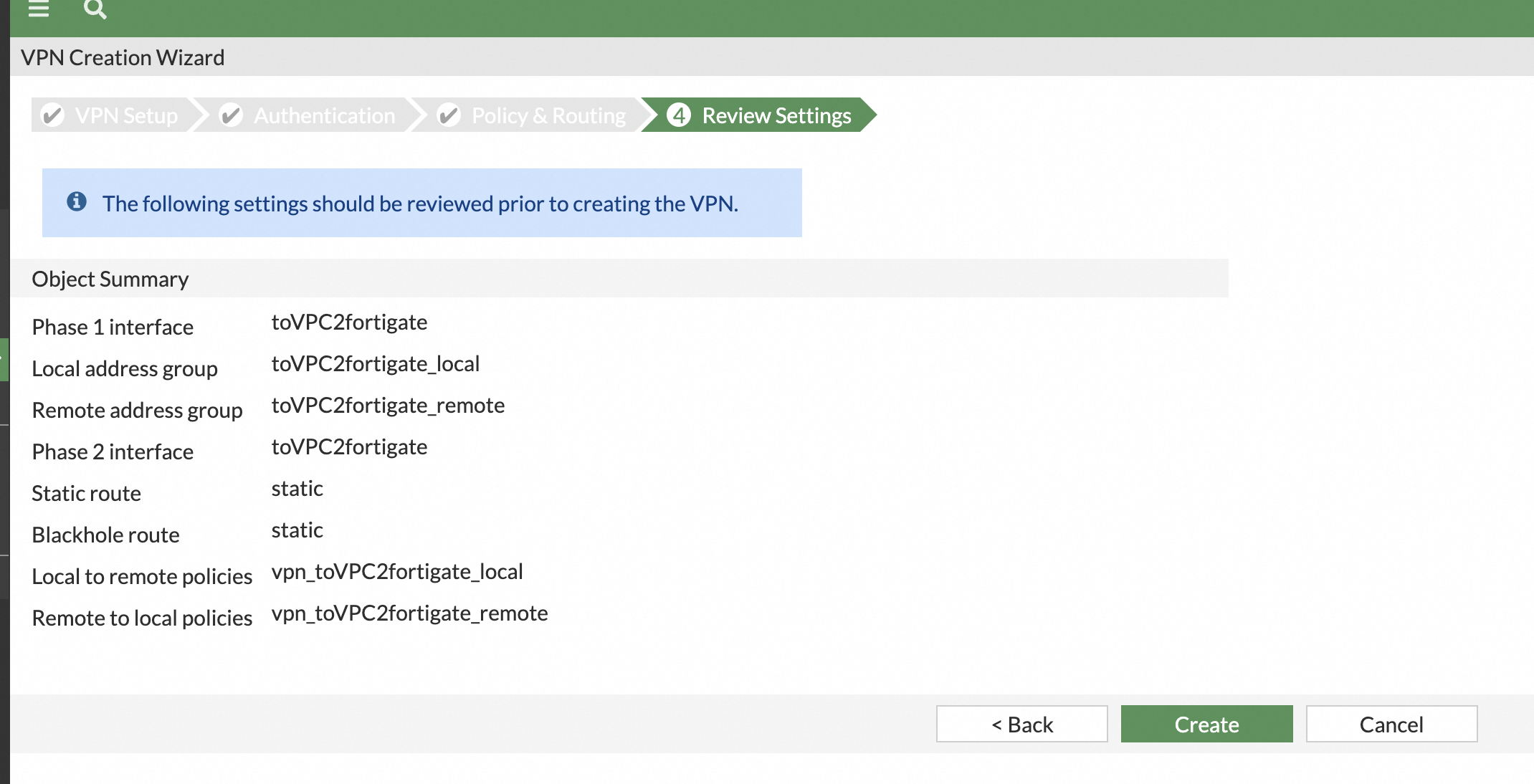

設定ウィザードの手順に従って、設定を完了します。

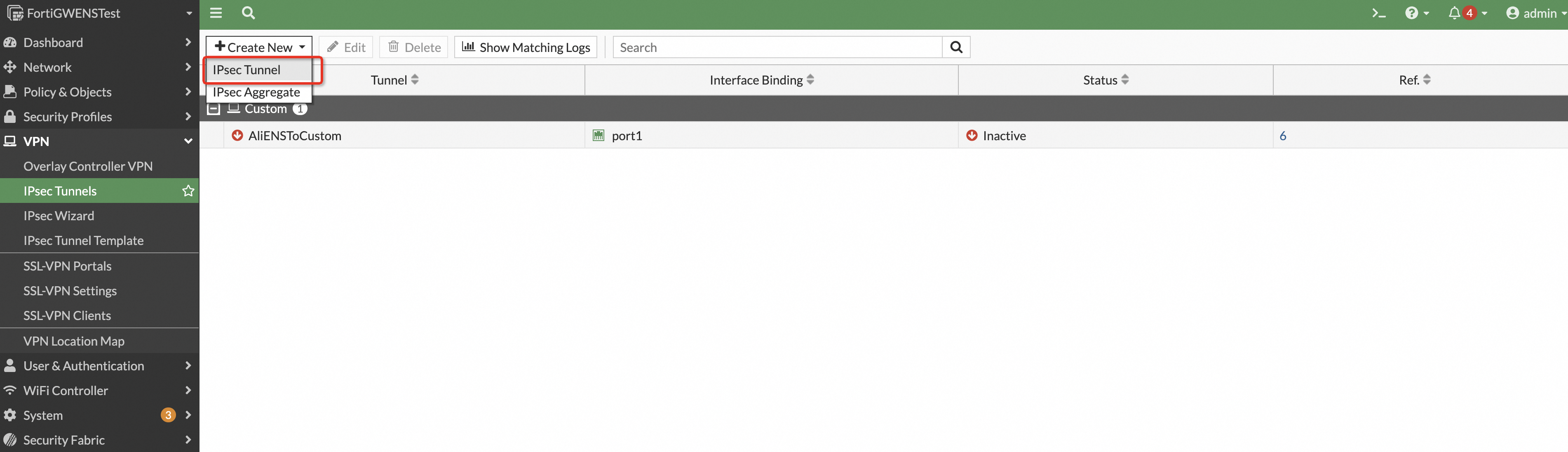

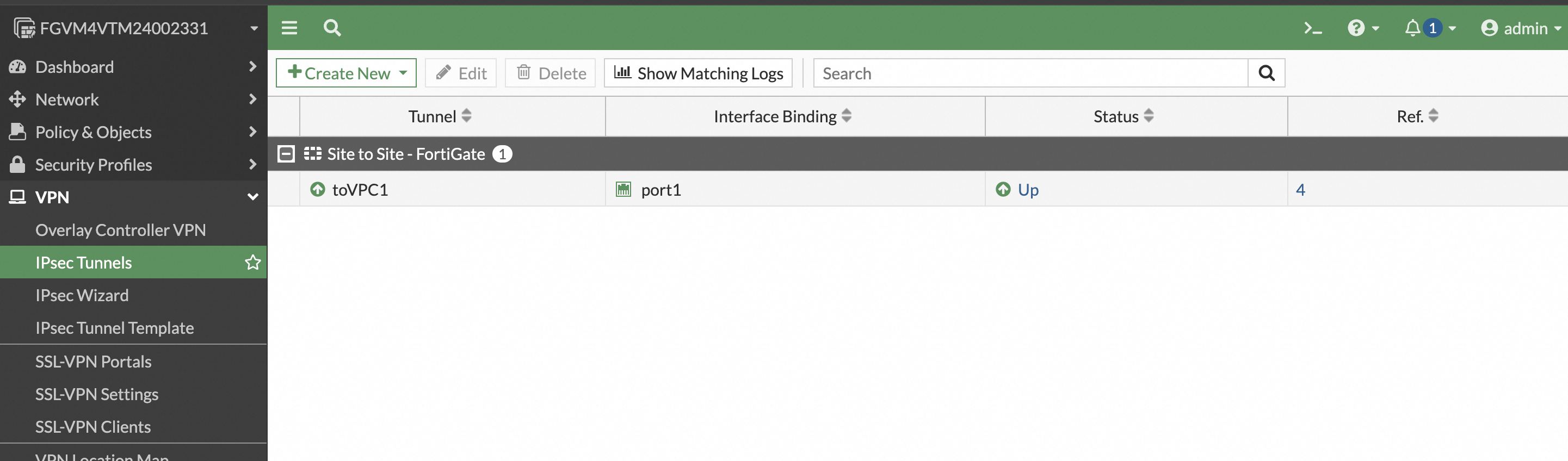

左側のナビゲーションウィンドウで、[VPN] > [IPsec トンネル] を選択し、[新規作成] をクリックします。次に、[IPsec トンネル] をクリックします。

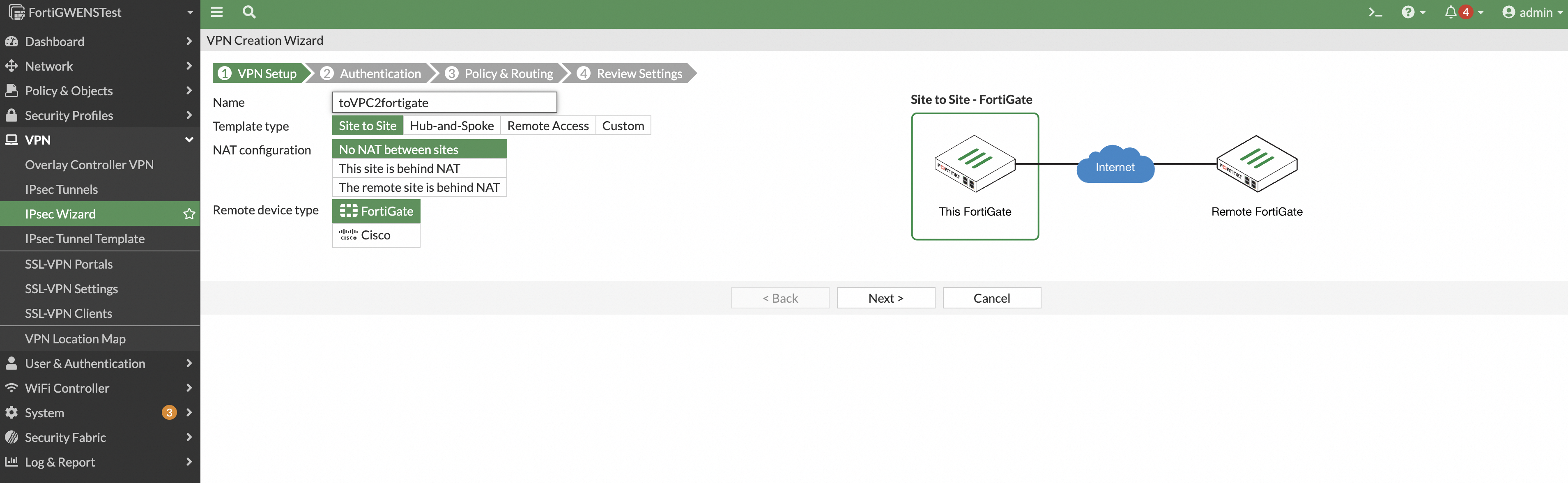

名前を入力し、テンプレートタイプとして [サイト間] を選択します。

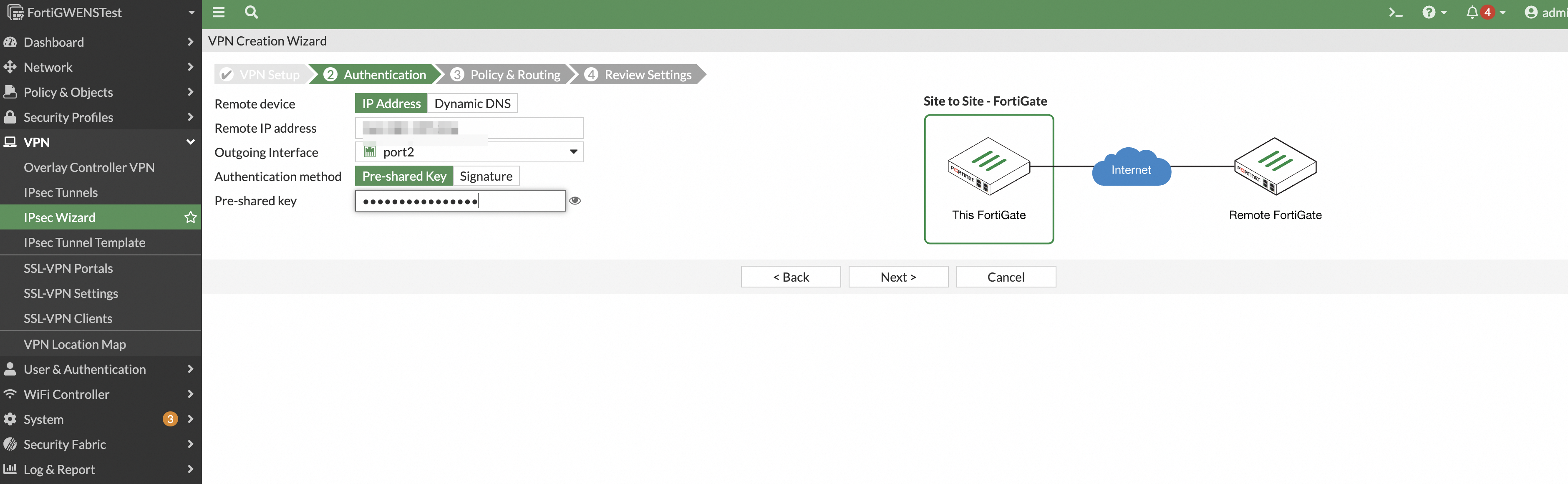

インターフェイスと共有キーを設定できます。

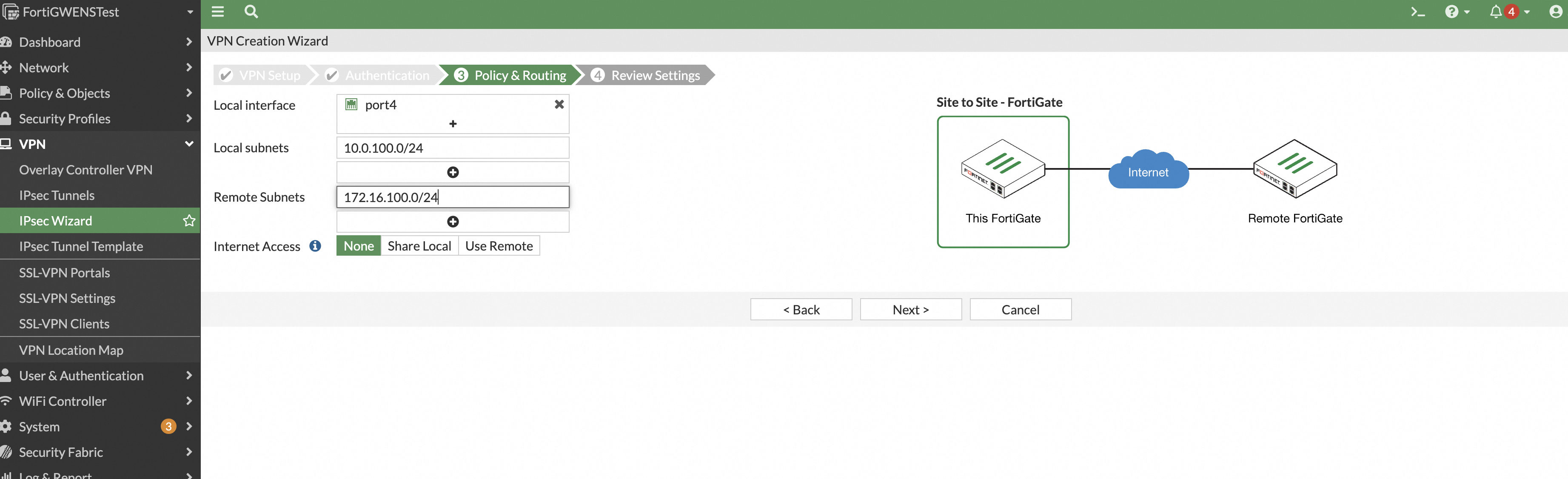

プライベートネットワークのローカルサブネットとリモートサブネットを設定します。

[作成] をクリックし、情報が正しいことを確認してから、再度 [作成] をクリックします。

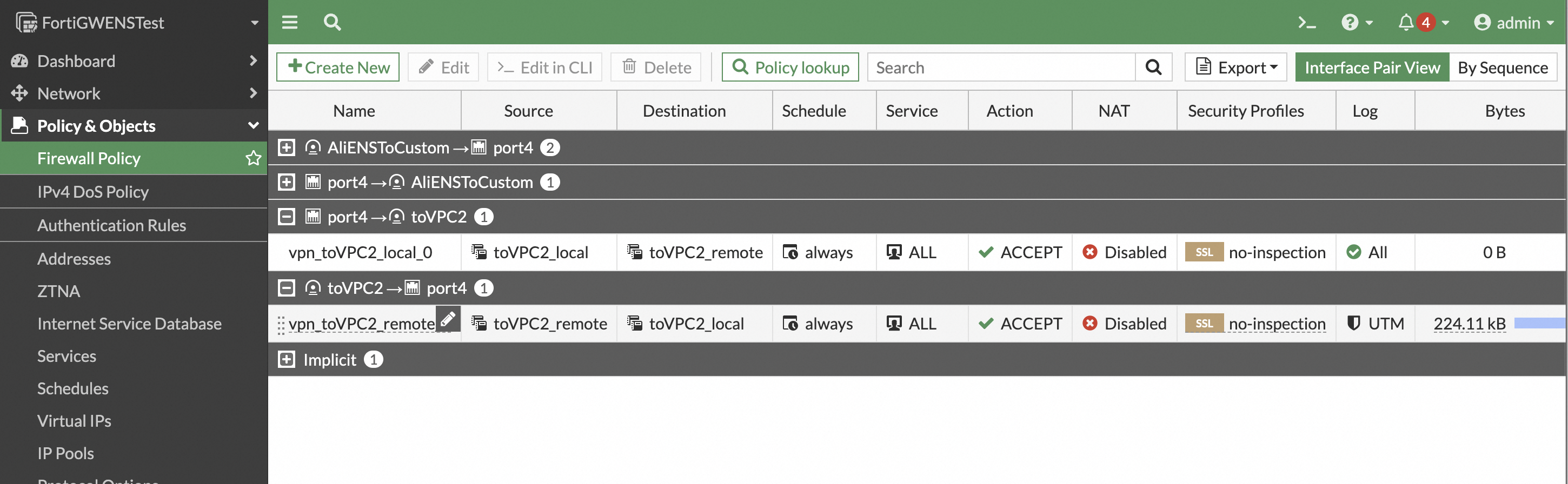

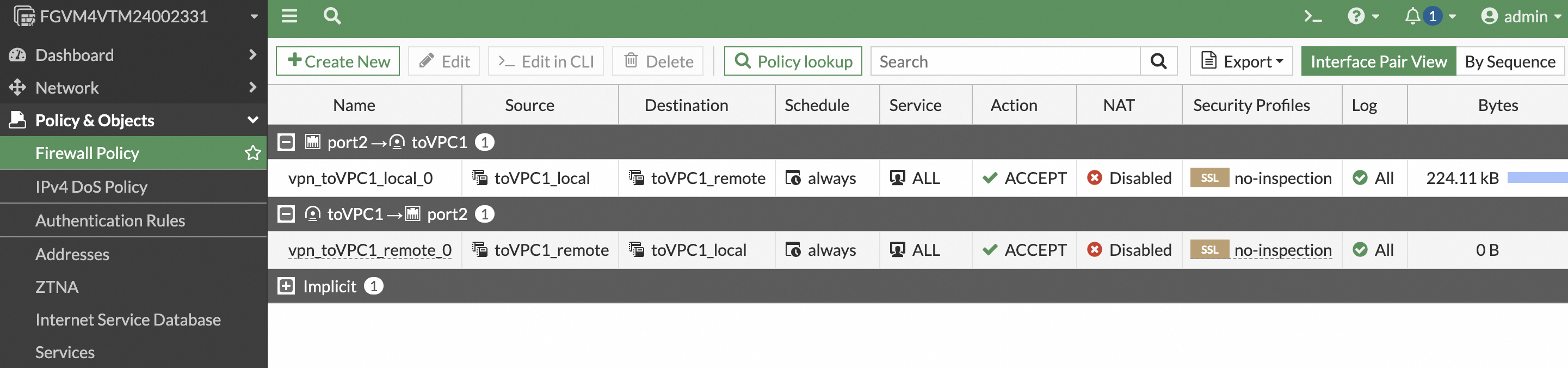

ファイアウォールポリシーを設定します。[ポリシー & オブジェクト] セクションで、プライベートネットワークから IPsec VPN トンネルへのトラフィック、および IPsec VPN トンネルからプライベートネットワークへのトラフィックを許可するファイアウォールポリシーを作成します。このステップはバージョンによって異なる場合があります。新しいバージョンでは、このポリシーは VPN 設定テンプレートによって自動的に設定されます。詳細については、FortiGate の公式マニュアルをご参照ください。

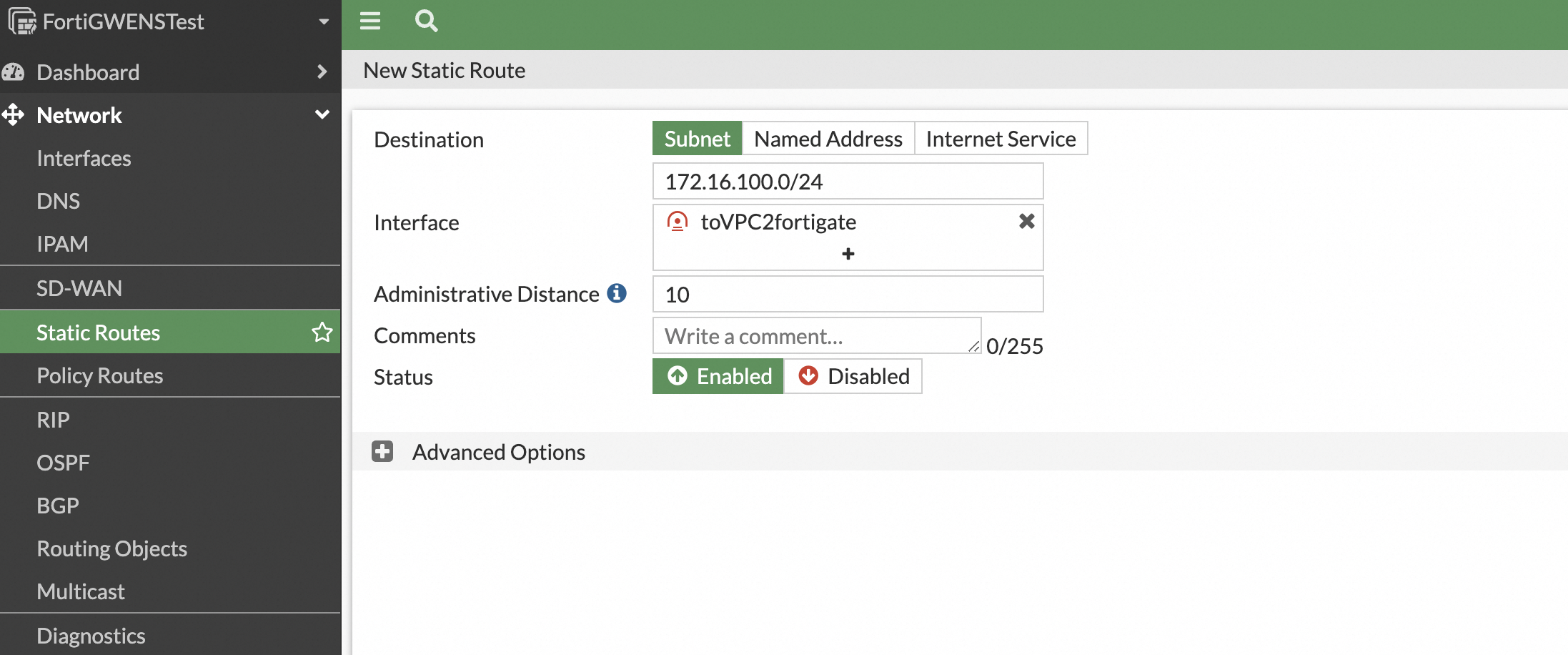

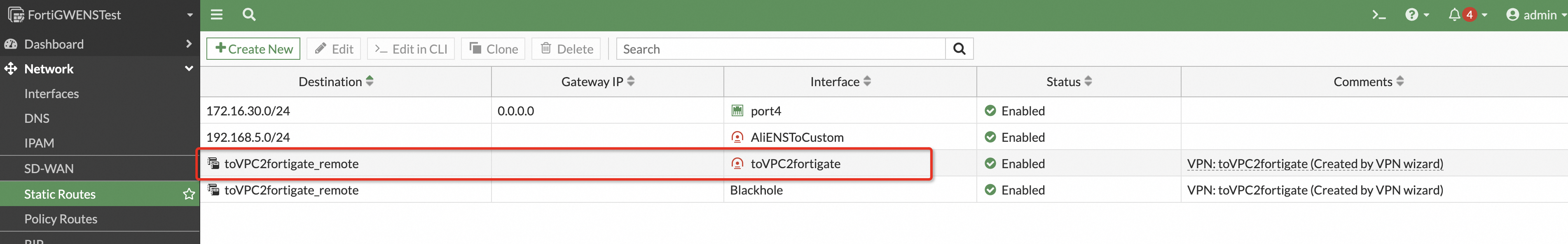

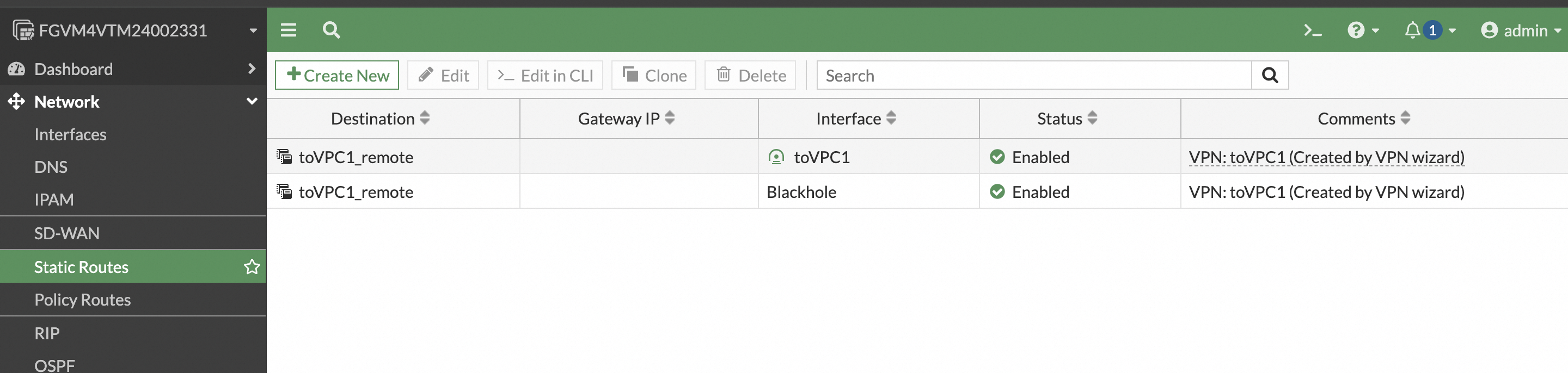

ご利用のサービス用に静的ルートを設定します。左側のナビゲーションウィンドウで、[ネットワーク] > [静的ルート] を選択します。リモートサービスネットワーク宛てのトラフィックを IPsec VPN トンネル経由で転送するように、手動でルートを設定します。新しいバージョンでは、このルートは VPN 設定テンプレートによって自動的に設定されます。

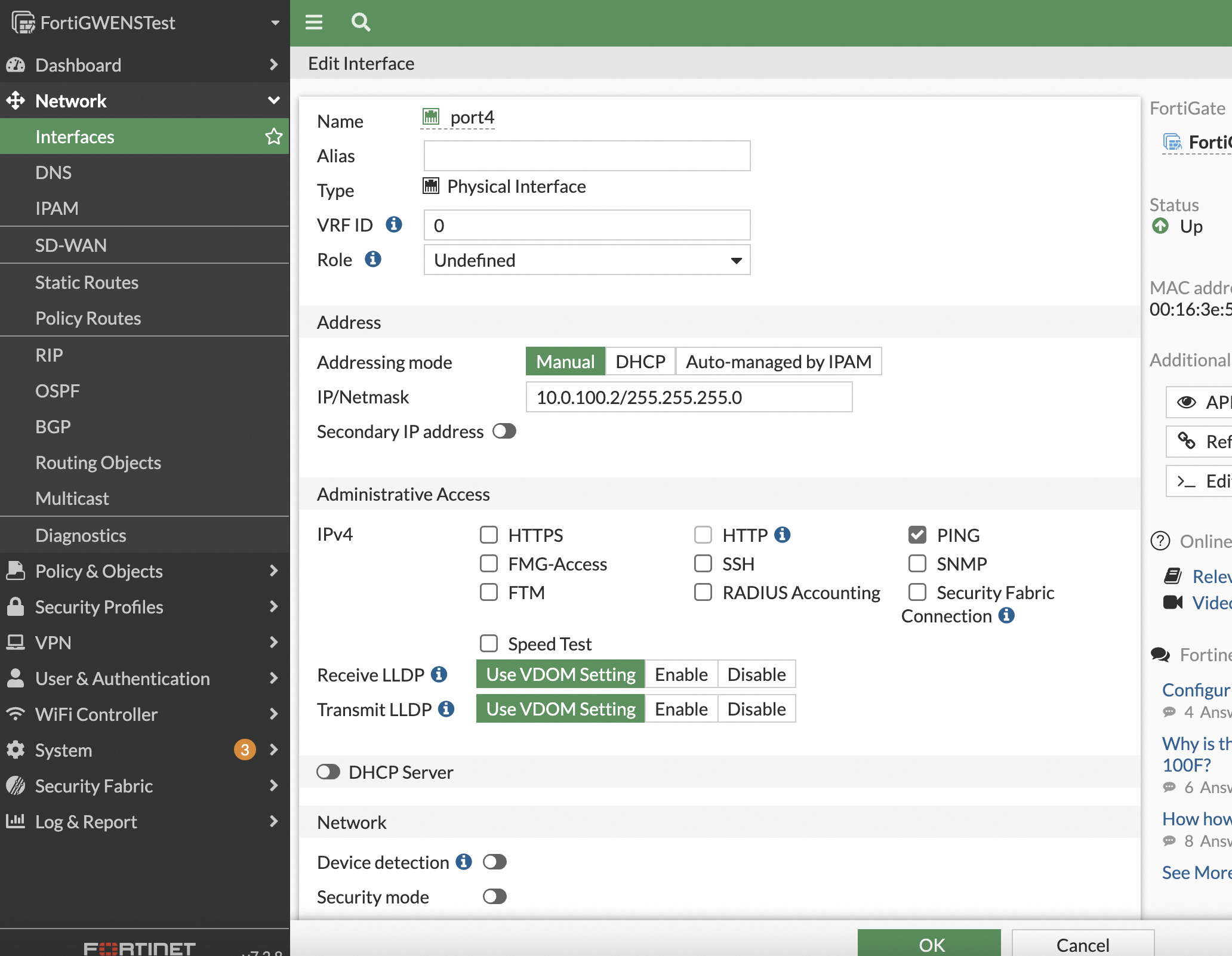

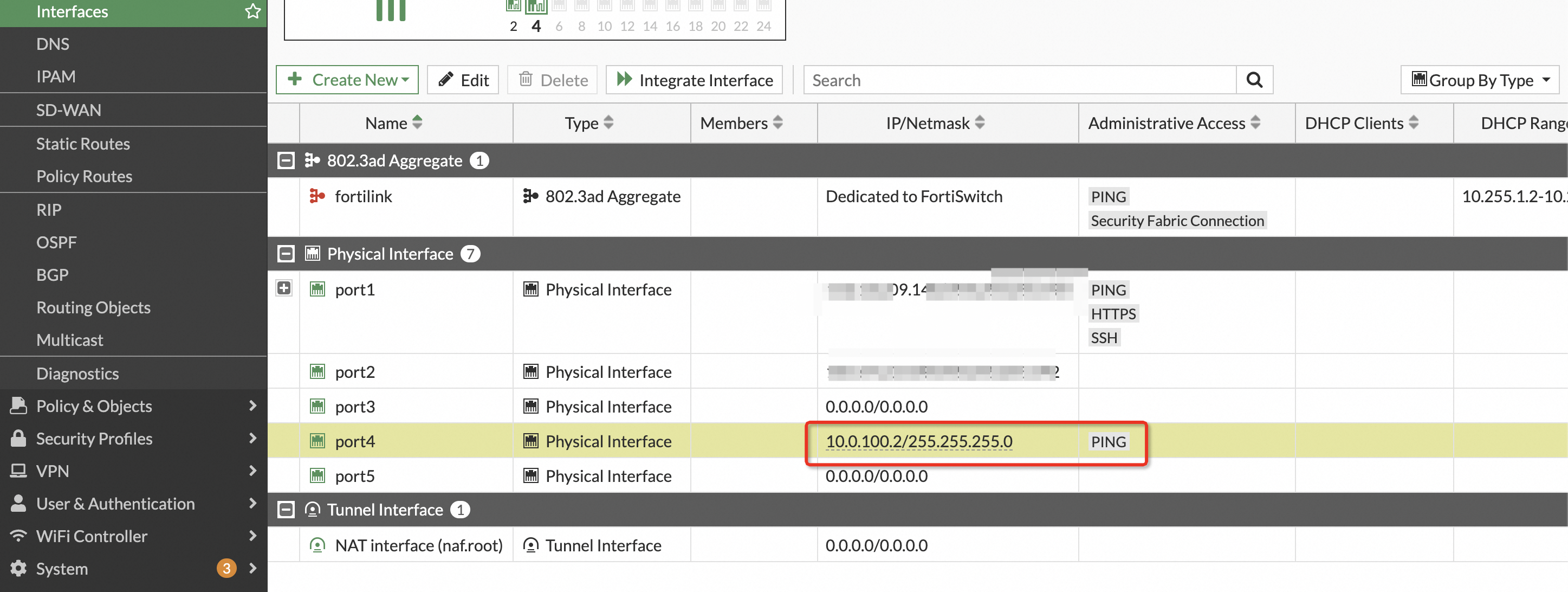

テスト用にインターフェイスで ping を有効化します。ping テストを実行するには、インターフェイスアドレスで ping を有効にする必要があります。これはデフォルトで無効になっているためです。ポートをダブルクリックして設定を開き、手動で ping を有効化します。

3.2 Site2 の設定

以下は site2 の設定です。

接続性のテスト

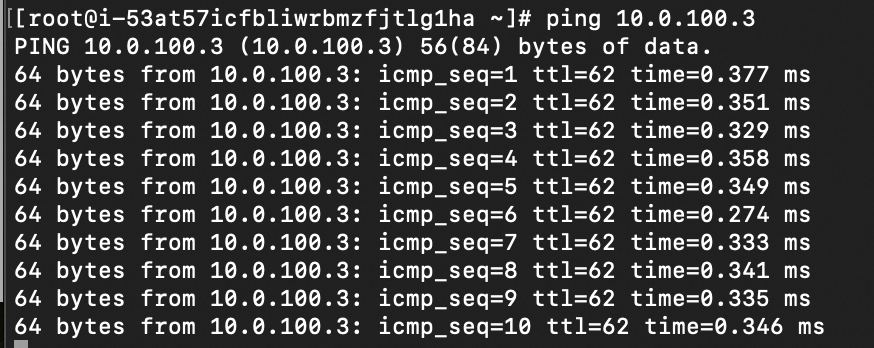

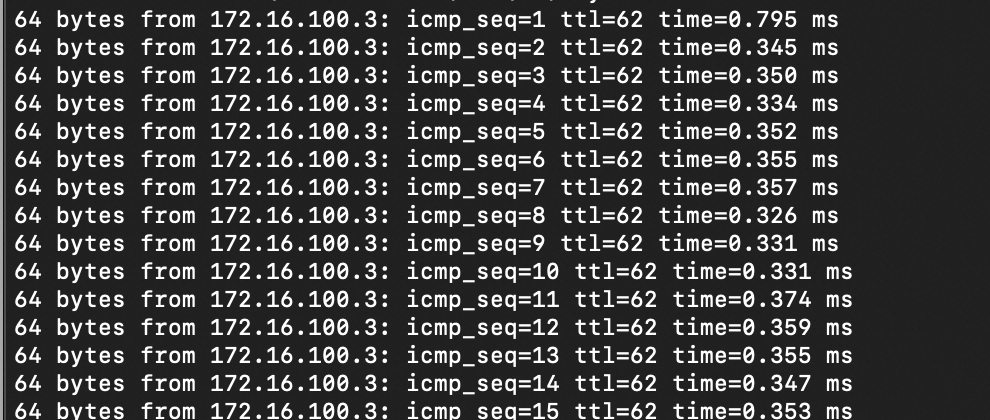

設定が完了したら、接続をテストできます。VM1 と VM4 の間で ping が成功すると、VPN 接続が確立されたことを示します。以下のデータはステージング環境のものです。

VM4 から VM1 への ping

VM1 から VM4 への ping

その他のシナリオ

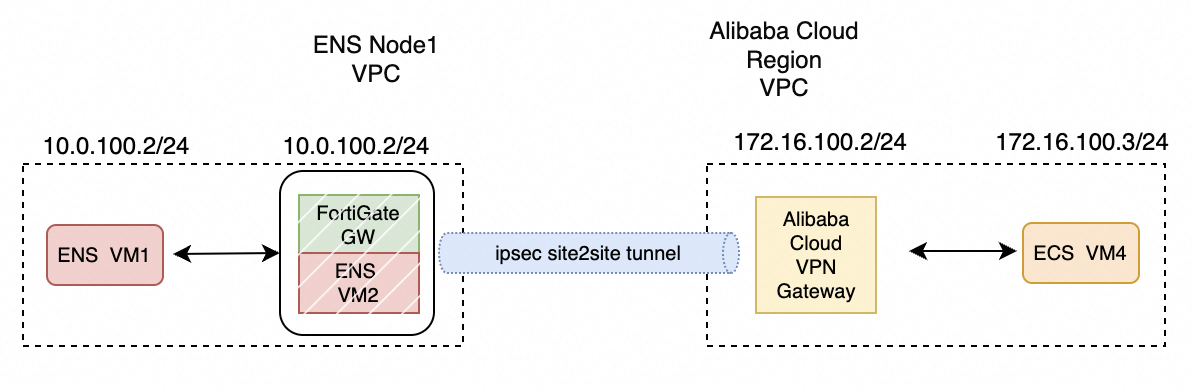

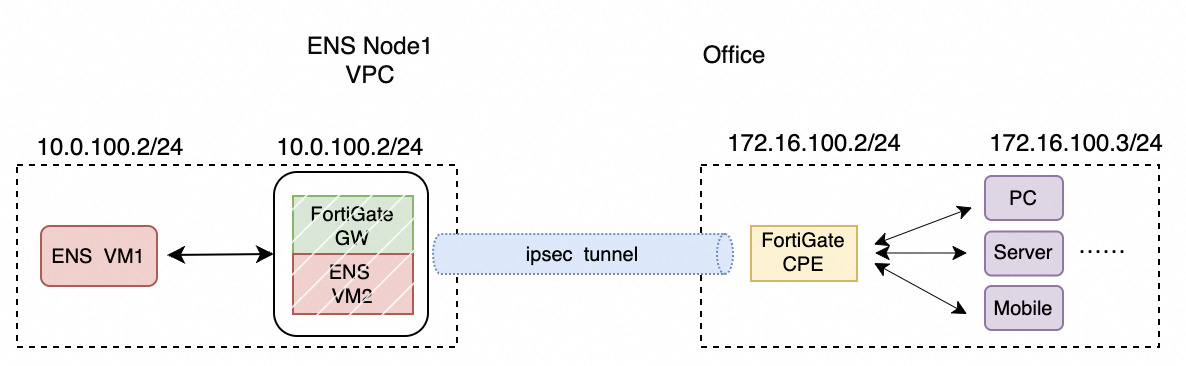

前のセクションでは、FortiGate を使用して 2 つの ENS ノード間に VPN 接続を確立する方法について説明しました。このシナリオでは、ENS は FortiGate のインフラストラクチャとして機能し、計算能力やインターネットアクセスなどの基盤となる機能を提供します。このインフラストラクチャを使用して、FortiGate は次のような他のワイドエリアネットワーク (WAN) VPN 接続方法もサポートします。

ENS と Alibaba Cloud ECS 間の VPN 接続

ENS のオフィス VPN への接続

ENS と IDC 間の接続

これらのシナリオでは、ENS に FortiGate イメージをインストールするプロセスは、前述のものと同じです。イメージが正しく、ネットワークが安定していることを確認してください。詳細な設定手順については、FortiGate の公式ドキュメントをご参照ください。

ENS 上の FortiGate を使用して、サイト間接続で Alibaba Cloud リージョン内の VPC に接続します。このプロセスは、2 つの ENS インスタンスを接続するのと同様です。

ENS 上の FortiGate を使用して、サイト間接続で Alibaba Cloud リージョン内の VPC に接続します。接続は、FortiGate インスタンスと VPN Gateway の間で直接確立されます。

ENS 上の FortiGate を使用して、Site2CPE 接続で顧客のオフィスに接続します。

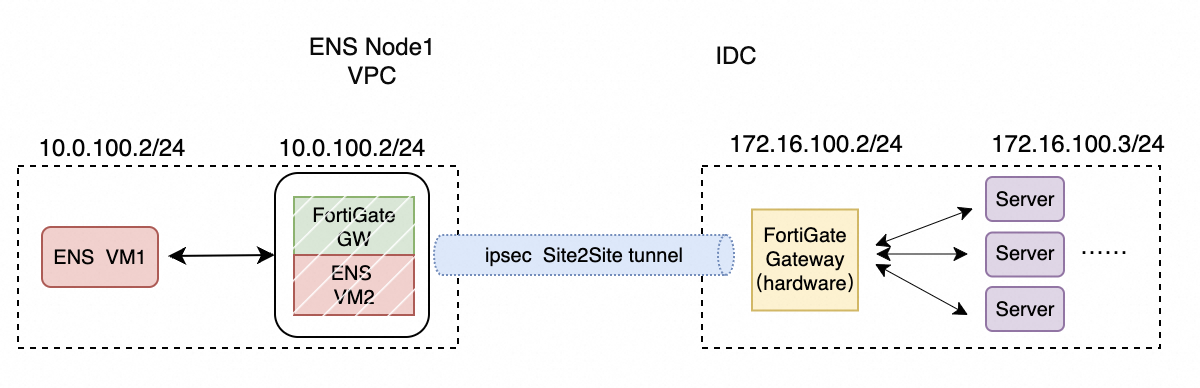

ENS 上の FortiGate を使用して、サイト間接続で顧客の IDC に接続します。