Edge Security Acceleration (ESA) を介してレート制限ルールを作成し、特定の条件に一致するリクエストのレートを制限できます。たとえば、特定の期間内に IP アドレスがウェブサイトに高頻度でアクセスした場合、レート制限ルールを作成してリクエストレートの制限を指定し、設定された制限に達したときにスライダー CAPTCHA 検証を有効にするか、IP アドレスを一定期間ブラックリストに追加できます。

レート制限とは

レート制限は、動的リスク管理を使用して、分散型サービス妨害 (DDoS) 攻撃と HTTP フラッド攻撃を特定してブロックします。この機能は、クエリ/秒 (QPS) のしきい値構成をサポートし、監視、スライダー CAPTCHA 検証、ブロック (10 秒から 24 時間) などのポリシーを採用しています。このシステムにより、クライアント IP アドレスやユーザーエージェントのマッチングなどの多次元ルールがリアルタイムで有効になります。この機能は、最終的に Web Application Firewall (WAF) および Anti-DDoS と深く統合され、エンドツーエンドのリスク管理ソリューションを提供します。

レート制限ルールの作成

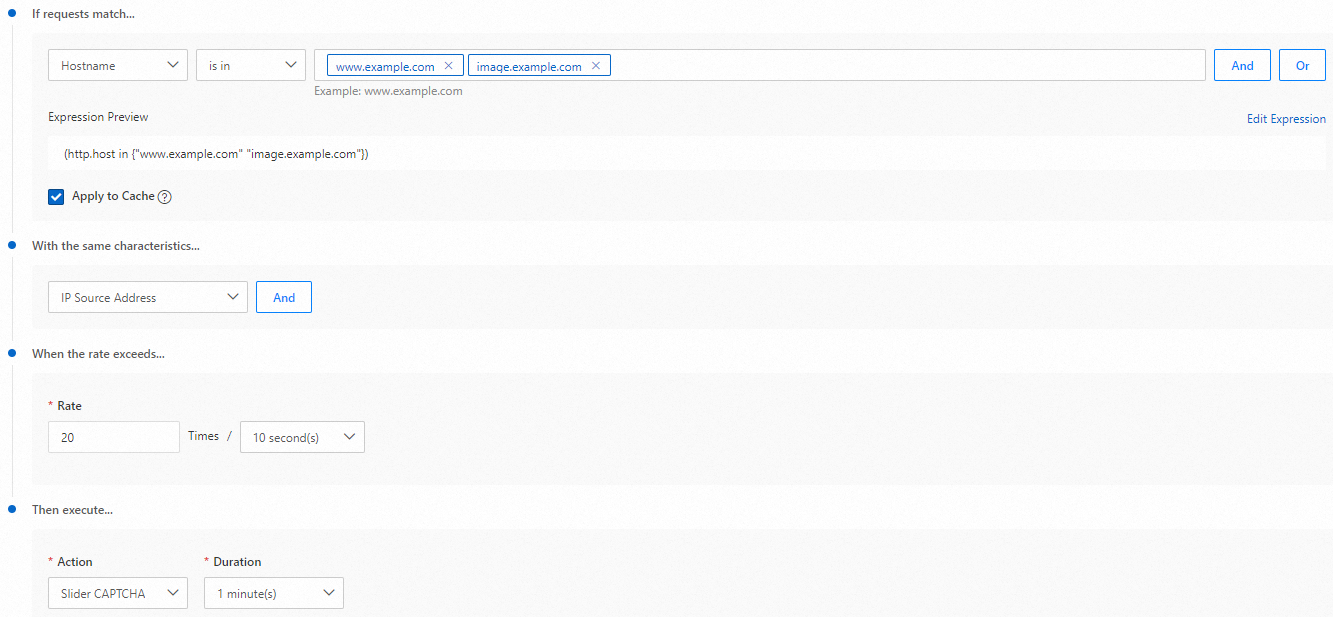

以下のプロシージャでは、レート制限ルールの構成方法について説明します。このルールは、ホスト名が www.example.com または image.example.com のリクエストが、同じクライアント IP アドレスから 10 秒以内に 20 件来た場合、システムがこのタイプのリクエストに対して 5 分間スライダー CAPTCHA 検証を実行することを指定します。この場合、ユーザーがスライダー CAPTCHA 検証に合格した場合にのみリクエストに応答します。ユーザーが検証に失敗した場合、リクエストはブロックされます。

ESA コンソールで、サイト管理 を選択し、ターゲットのウェブサイトをクリックします。

左側のナビゲーションウィンドウで、 を選択します。

レート制限ルール タブで、ルールを追加 をクリックします。

ルール名 を入力します。

リクエストが以下のルールと一致する場合...: ルール式を使用してリクエストをフィルターします。詳細については、「ルールを操作する」をご参照ください。この例では、一致タイプフィールドにホスト名を選択し、一致オペレーターフィールドに is in を選択し、一致値フィールドに

www.example.comとimage.example.comを入力できます。キャッシュリソースに適用: レート制限は、特定の条件に一致するクライアントリクエストのレートを制御し、オリジンサーバーの負荷を軽減するのに役立ちます。キャッシュにヒットしたリクエストは、オリジンサーバーに負担をかけることなく、ESA POP から直接提供されます。キャッシュにヒットしたリクエストにレート制限ルールを適用したくない場合は、このチェックボックスをオフにします。

以下の同様の特性を有します…: ルール式に一致するリクエストをフィルターします。

レートが以下の値を超えた場合…: 指定された周波数で許可されるリクエストの最大数を設定します。

説明操作が [一致したリクエストに適用] に設定されている場合、操作の期間は [レート] で設定された間隔と等しくなります。

レート制限は、サーバーの応答が完全に送信された後にリクエストをカウントします。大きなファイルのダウンロードを含むリクエストの場合、ダウンロード時間が長いため、ブロックなどの操作が遅れることがあります。

次を実行:: リクエストレートが制限に達したときに実行する操作を選択します。制限を超えたリクエストに対してのみ操作を実行することも、制限を超えた後に特性に一致するすべてのリクエストに対して操作を実行することもできます。操作の詳細については、「操作」をご参照ください。

上の図では、ホスト名が

www.example.comまたはimage.example.comであるすべてのリクエストが、キャッシュにヒットしたリクエストとオリジンリクエストを含め、ソース IP アドレスに基づいて収集されます。ソース IP アドレスから 10 秒以内に 20 件を超えるリクエストが来た場合、システムはすべてのリクエストに対して 1 分間スライダー CAPTCHA 検証を実行します。

[OK] をクリックします。

利用可能性

項目 | Entrance | Pro | Premium | Enterprise |

レート制限ルールの数 | サポートされていません | 2 | 5 | 10 |