多くの問題が Elastic Compute Service (ECS) インスタンスへの ping の失敗を引き起こす可能性があります。このトピックでは、問題のトラブルシューティング方法について説明します。

問題の説明

ローカルクライアントが宛先 ECS インスタンスのパブリック IP アドレスに ping できません。例:

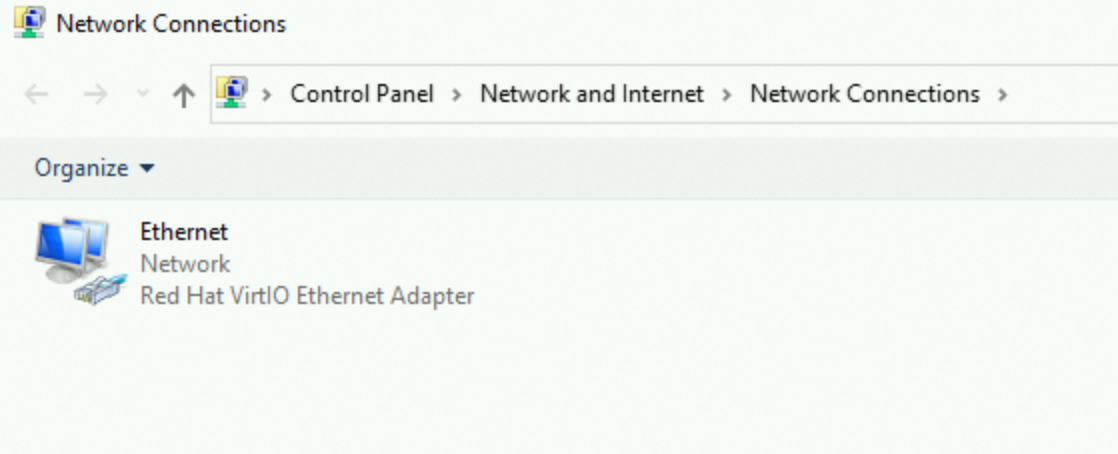

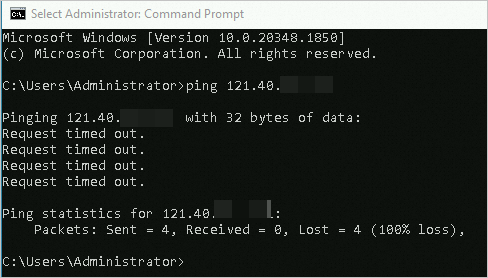

Linux ローカルクライアントでは、次の図に示すように、宛先 ECS インスタンスのパブリック IP アドレスへの ping がタイムアウトします。

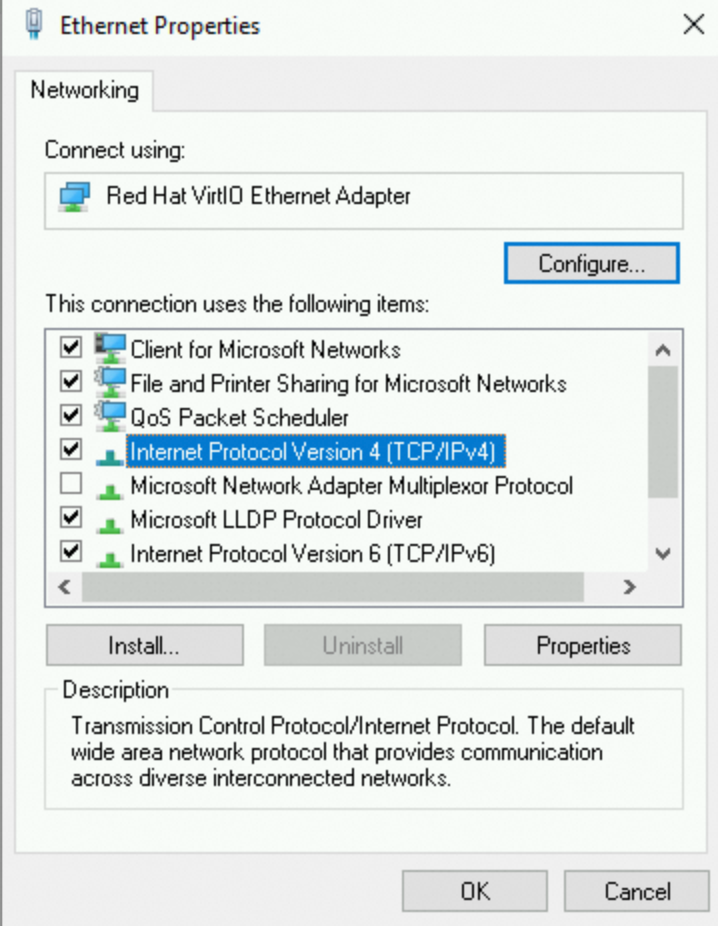

Windows ローカルクライアントでは、次の図に示すように、宛先 ECS インスタンスのパブリック IP アドレスへの ping が [要求がタイムアウトしました] エラーを返します。

セルフサービス トラブルシューティングツールの使用

Alibaba Cloud セルフサービス トラブルシューティングツールは、セキュリティグループの構成、インスタンスの内部ファイアウォール、および一般的なアプリケーションポートのリッスン状態を迅速に確認するのに役立ちます。このツールは、明確な診断レポートを提供します。

をクリックしてセルフサービス トラブルシューティングページに移動し、ターゲットリージョンに切り替えます。

セルフサービス トラブルシューティングツールで問題を特定できない場合は、次の手動トラブルシューティング手順を実行してください。

手動トラブルシューティング

ローカルネットワークが正常に機能しており、他の Web サイトにアクセスできる場合、宛先 ECS インスタンスのパブリック IP アドレスへの ping の失敗は、次のいずれかの問題が原因である可能性があります。必要に応じて、考えられる各原因を確認できます。

考えられる原因 | ソリューション |

ECS インスタンスが 実行中 状態ではない | |

ECS インスタンスの NIC が正しく機能していない | |

VPC で IPv4 ゲートウェイの集中制御モードが有効になっているため、ルーティング構成が正しくない | |

vSwitch のネットワーク ACL が ICMP トラフィックを許可していない | |

セキュリティグループが ICMP トラフィックを許可していない | |

ECS インスタンスのファイアウォールがインバウンド ICMP リクエストをドロップする | |

ECS インスタンスのリソースのボトルネックがネットワーク通信の問題を引き起こしている | |

キャリアからの国境を越えたネットワークの変動がインターネットアクセスの問題を引き起こしている | |

ドメイン名に ICP 登録がないか、名前解決の問題がある | |

クライアントまたは通信リンク上の中間ノードに問題が存在する | |

ECS インスタンスがブラックホール状態にある | |

ECS インスタンスが悪意を持って侵害された |

インスタンスのステータスを確認する

ECS インスタンスは、[実行中] 状態の場合にのみサービスを提供できます。インスタンスのステータスを確認するには、次の手順を実行します。

ECS コンソール - インスタンス に移動します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

宛先 ECS インスタンスを見つけ、インスタンス ID をクリックしてインスタンス詳細ページに移動し、インスタンスのステータスを確認します。

インスタンスが [実行中] 状態でない場合は、現在のステータスに基づいてソリューションを選択します。詳細については、「インスタンスの起動」をご参照ください。

ECS インスタンスの NIC のステータスを確認する

インスタンスが通信するには、ping への応答やリモート接続の許可など、正常に機能するネットワークインターフェイスカード (NIC) が不可欠です。VNC 接続を使用してインスタンスに接続し、NIC のステータスを確認できます。

NIC が有効になっているかどうかを確認します。

Linux インスタンスの場合:

ip aコマンドを実行します。プライマリ NIC eth0 の接続情報が表示され、その状態がUPである必要があります。

プライマリ NIC eth0 が UP 状態でない場合は、

sudo ifup eth0またはsudo ip link set eth0 upコマンドを実行して NIC を有効にします。インスタンスに セカンダリ ENI を構成した場合、一部のオペレーティングシステムイメージはそれを自動的に認識しない場合があります。通信を有効にするには、インスタンスでセカンダリ ENI を構成する必要があります。たとえば、構成されていないセカンダリ ENI に EIP を関連付けると、インターネット通信は失敗します。詳細については、「Linux オペレーティングシステムが NIC を認識するように構成する」をご参照ください。

Windows インスタンスの場合: NIC ドライバーの誤動作により NIC が動作を停止し、通信障害が発生する可能性があります。

IP アドレス、サブネットマスク、およびゲートウェイが正しく構成されていることを確認します。構成された値は、割り当てられた値と一致する必要があります。

ECS インスタンスは、パブリック IP アドレスとプライベート IP アドレス間の IP マッピングを使用してインターネットと通信します。プライベート IP アドレスが正しく構成されていない場合、インターネット通信は失敗します。インスタンスのプライベート IP アドレスは、有効な割り当て済み IP アドレスである必要があります。

Linux インスタンスの場合:

ip aコマンドを実行します。NIC に対応するプライマリプライベート IPv4 アドレスが表示される必要があります。

インスタンスのデフォルトの DHCP 自動 IP アドレス割り当てを維持できます。VPC の切り替えや IP アドレスの変更など、ネットワークが変更されると、内部構成は自動的に更新されます。詳細については、「Linux イメージのネットワークに DHCP を構成する方法」をご参照ください。

インスタンスの IP アドレスに静的構成を手動で適用する場合、情報が割り当てられた情報と一致していることを確認する必要があります。そうしないと、異常なネットワーク通信が発生します。詳細については、「Linux インスタンスの NIC 構成ファイルとコンソールの間の IP アドレスの不整合を解決する」をご参照ください。

デフォルトでは、NIC はプライマリプライベート IP アドレスのみを認識します。インスタンスにセカンダリプライベート IP アドレスを割り当てた場合は、それを有効にするためにインスタンスでセカンダリプライベート IP アドレスを構成する必要があります。構成されていないセカンダリプライベート IP アドレスに EIP を関連付けると、通信は失敗します。詳細については、「オペレーティングシステムがセカンダリプライベート IP アドレスを認識するように構成する」をご参照ください。

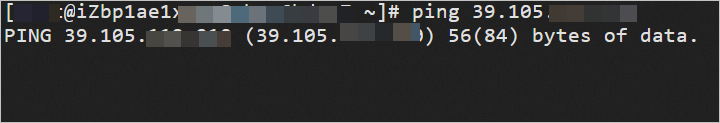

Windows インスタンスの場合、インスタンスの内部ネットワーク接続情報を表示して確認します。

インスタンスが存在する VPC に構成されている IPv4 ゲートウェイを確認する

デフォルトでは、VPC 内のリソースは、パブリック IP アドレスに関連付けられていればインターネットと通信できます。IPv4 ゲートウェイを有効にすると、VPC との間で送受信されるすべてのインターネットトラフィックは IPv4 ゲートウェイによって管理されます。ネットワークポリシーへの変更は、VPC 内のすべてのインスタンスに影響します。

たとえば、IPv4 ゲートウェイをアクティブ化した後にデフォルトのルートエントリを削除した場合、または IPv4 ゲートウェイを削除するときにプライベートモードを選択した場合、ECS インスタンスを含む VPC 内のすべてのリソースのインターネットアクセスが中断される可能性があります。次の手順を実行して、この問題を確認および修正できます。

インスタンスが存在する VPC が IPv4 ゲートウェイの集中制御モードになっているかどうかを確認します。

VPC が IPv4 ゲートウェイの集中制御下にない場合は、この確認を行う必要はありません。

この集中 IPv4 ゲートウェイ管理ポリシーを維持したい場合は、ゲートウェイのルーティング構成が正しいかどうかを確認する必要があります。

他のカスタムルートエントリを構成している場合は、ルーティングリンクが正しいことを確認してください。

IPv4 ゲートウェイによる集中管理が不要になった場合は、パブリックモードで IPv4 ゲートウェイを削除することをお勧めします。

IPv4 ゲートウェイの詳細については、「IPv4 ゲートウェイ」をご参照ください。

ECS インスタンスが存在する vSwitch のネットワーク ACL を確認する

ネットワーク ACL は、仮想プライベートクラウド (VPC) のネットワークアクセス制御機能です。ECS インスタンスが存在する vSwitch にネットワーク ACL を関連付けると、インスタンスのインバウンドおよびアウトバウンドネットワークトラフィックはネットワーク ACL ルールによって制限されます。次の手順を実行して、ネットワーク ACL を確認できます。

VPC コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

ページ左上で、ECS インスタンスが配置されているリージョンを選択します。

ネットワーク ACL リストで、ECS インスタンスが存在する VPC 用にネットワーク ACL が作成されているかどうかを確認します。

ネットワーク ACL が作成されていないか、ECS インスタンスの vSwitch に関連付けられていない場合は、この確認を行う必要はありません。

ネットワーク ACL が作成され、ECS インスタンスの vSwitch に関連付けられている場合、VPC のネットワーク ACL ルールに、テストクライアントの IP アドレスに対する拒否ポリシーが含まれていないことを確認する必要があります。目的のソースアドレス、プロトコルタイプ (ping には ICMP を許可する必要があります)、およびポート範囲に対して許可ポリシーが追加されていることを確認してください。

デフォルトでは、vSwitch がネットワーク ACL に関連付けられると、次の図に示すように、インバウンドとアウトバウンドの両方向ですべてのトラフィックを許可するルールが自動的に追加されます。これらのルールを削除すると、アクセスが制限されます。

インバウンドルールは次の図のようになります。

アウトバウンドルールは次の図のようになります。

ビジネスニーズと最小権限の原則に基づいて、ソースアドレスと宛先アドレス、およびプロトコルタイプ (ping には ICMP を許可する必要があります) を構成します。すべてのポートを開くことは避けてください。セキュリティリスクを防ぐために、::/0 または 0.0.0.0/0 は注意して使用してください。詳細については、「ネットワーク ACL の作成と管理」をご参照ください。

ECS インスタンスのセキュリティグループルールを確認する

ECS インスタンスのセキュリティグループには、ICMP プロトコルを許可するルールが含まれている必要があります。このルールにより、インスタンスに ping を実行できます。このルールが削除されると、インスタンスに ping を実行できなくなります。この問題は、次の手順を実行してトラブルシューティングできます。

ECS コンソール - セキュリティグループ に移動します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

ECS インスタンスに関連付けられている宛先セキュリティグループを見つけます。[操作] 列で、[ルールの管理] をクリックします。

セキュリティグループルールで、インバウンド方向に ICMP プロトコルルールが存在するかどうかを確認します。

インバウンド ICMP プロトコルルールが存在しない場合は、追加します。詳細については、「セキュリティグループルールの追加」をご参照ください。

[アクション] を [許可] に設定し、デフォルトの 優先度 を維持し、[プロトコル] を [すべての ICMP - IPv4] に設定し、[ポート] を

-1/-1に設定し、[ソース] については、特定の IP アドレスからのアクセスのみを許可します。セキュリティグループの種類に基づいてアウトバウンドルールを確認します。

基本セキュリティグループ: 基本セキュリティグループの場合、アウトバウンド方向はデフォルトですべてのアクセスを許可します。これは、セキュリティグループ内の ECS インスタンスから外部ネットワークへのすべてのアクセスが許可され、関連するルールを構成する必要がないことを意味します。

アドバンストセキュリティグループ: アウトバウンド方向はデフォルトですべてのアクセスを拒否します。これは、セキュリティグループ内の ECS インスタンスから外部ネットワークへのすべてのアクセスが禁止されることを意味します。セキュリティグループがエンタープライズセキュリティグループである場合は、ICMP トラフィックを許可するルールがアウトバウンド方向にも存在することを確認する必要があります。詳細については、「基本セキュリティグループとエンタープライズセキュリティグループ」をご参照ください。

ECS インスタンスのファイアウォール構成を確認する

サーバーでファイアウォールが有効になっており、外部アクセスをブロックするルールがある場合、リモート接続の試行が失敗する可能性があります。ECS インスタンスのオペレーティングシステムに基づいて構成を確認できます。

Linux システムのカーネルパラメーターとファイアウォール構成を確認する

Linux システムが ping リクエストを許可するかどうかは、icmp_echo_ignore_all カーネルパラメーターとファイアウォール設定の両方によって決まります。いずれかがリクエストを拒否した場合、インスタンスに ping できません。

Linux システムのカーネルパラメーターを確認する

VNC 接続を使用して ECS インスタンスに接続します。

詳細については、「VNC を使用してインスタンスに接続する」をご参照ください。

icmp_echo_ignore_allカーネルパラメーターの値を確認します。cat /proc/sys/net/ipv4/icmp_echo_ignore_allコマンドが 0 を返す場合、すべての ICMP リクエストが許可されます。Linux ファイアウォール構成の確認 に進むことができます。

コマンドが 1 を返す場合、すべての ICMP リクエストが拒否されます。ステップ 3 に進むことができます。

icmp_echo_ignore_allカーネルパラメーターの値を 0 に変更して、すべての ICMP リクエストを許可します。一時的に許可

echo 0 >/proc/sys/net/ipv4/icmp_echo_ignore_all永続的に許可

echo net.ipv4.icmp_echo_ignore_all=0 >> /etc/sysctl.conf sysctl -p

Linux ファイアウォール構成の確認

VNC 接続を使用して ECS インスタンスに接続します。

詳細については、「VNC を使用してインスタンスに接続する」をご参照ください。

ファイアウォールルールを表示します。

iptables -L次の結果が返された場合、対応する ICMP ルールはブロックされていません。

Chain INPUT (policy ACCEPT) target prot opt source destination ACCEPT icmp -- anywhere anywhere icmp echo-request Chain OUTPUT (policy ACCEPT) target prot opt source destination ACCEPT icmp -- anywhere anywhere icmp echo-reque返された結果が、対応する ICMP ルールがブロックされていることを示している場合は、次のコマンドを実行してルールを有効にします。iptables -A INPUT -p icmp -j ACCEPT

#Chain INPUT iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT #Chain OUTPUT iptables -A OUTPUT -p icmp --icmp-type echo-reply -j ACCEPT

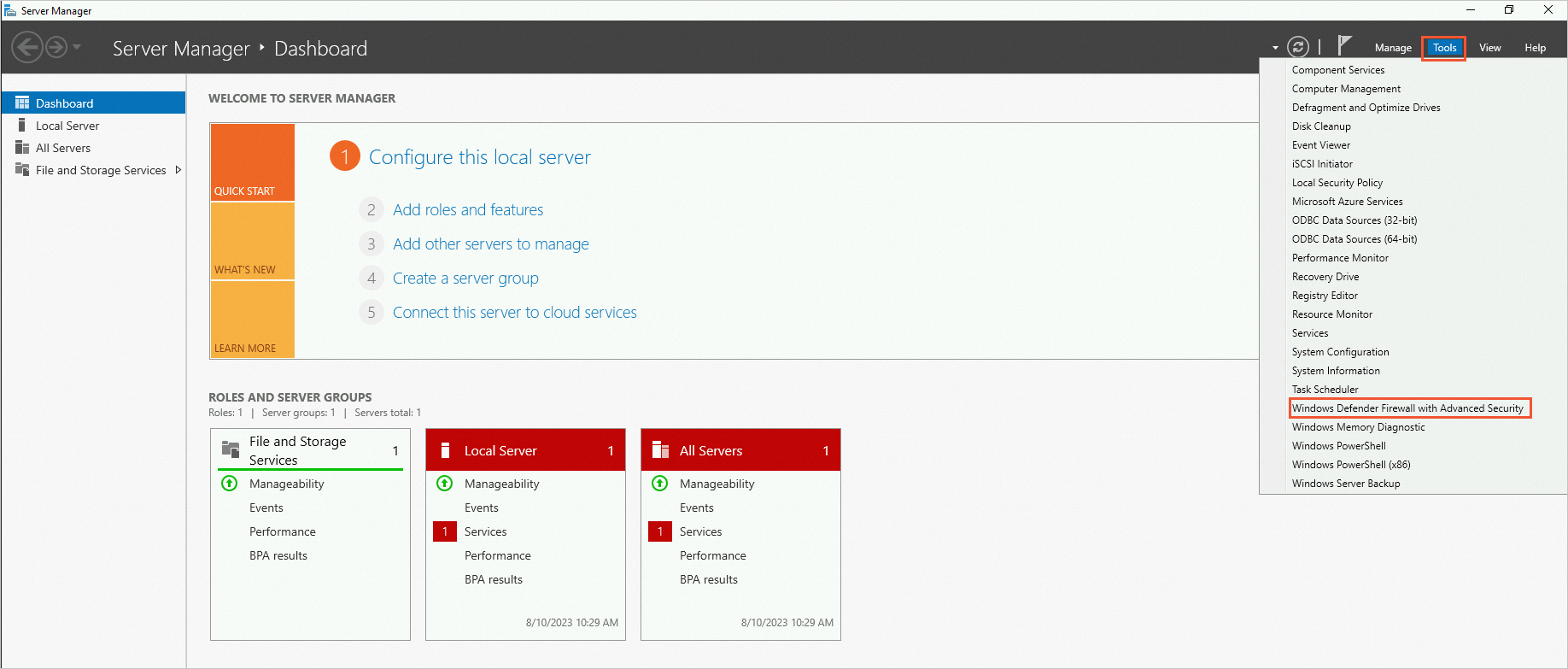

Windows ファイアウォール構成の確認

この手順では、Windows Server 2012 を例として使用します。他のバージョンの Windows Server の手順も同様です。

VNC 接続を使用して ECS インスタンスに接続します。

詳細については、「VNC を使用してインスタンスに接続する」をご参照ください。

左下隅の

アイコンをクリックしてサーバーマネージャーを開きます。

アイコンをクリックしてサーバーマネージャーを開きます。右上隅で、[ツール] > [セキュリティが強化された Windows ファイアウォール] を選択します。

[セキュリティが強化された Windows ファイアウォール] ページで、[受信の規則] と [送信の規則] の ICMP 関連プロトコルがブロックされているかどうかを確認します。

次の図に示すように、ICMP 関連プロトコルがブロックされている場合は、ルールを有効にします。

ECS インスタンスの CPU または帯域幅の使用状況を確認する

ECS インスタンスのリソースのボトルネック (高い CPU 使用率、帯域幅の完全な使用、メモリの枯渇、過剰なディスク I/O など) は、ping の失敗など、パブリック IP 通信の問題を直接的または間接的に引き起こす可能性があります。

CPU またはメモリリソースが枯渇すると、プロトコルスタックの処理にスケジューリングの遅延が発生する可能性があります。これにより、ICMP 応答がタイムアウトしたり、カーネルによってドロップされたりする可能性があります。持続的な帯域幅の飽和は、パケットの送受信を直接ブロックし、ping リクエストの完了を妨げます。極端なディスク I/O 負荷は、システムがフリーズする (プロセスが D 状態でブロックされるなど) 原因となり、間接的にネットワークサービスの応答を遅くします。高負荷のシナリオでは、ネットワークが利用できなくなるリスクが大幅に高くなります。たとえば、トラフィックのバーストは CPU と帯域幅の両方に過負荷をかける可能性があり、メモリ不足は頻繁なスワッピングを引き起こし、ディスク I/O を増加させる可能性があります。

ヘルス診断、Cloud Monitor 、およびその他のツールを使用して、帯域幅、メモリ、CPU などのインスタンスメトリックを表示できます。Linux の sar や atop、Windows のリソースモニターなどのツールを使用して、異常なプロセスを特定できます。問題を解決するには、リソースを解放するか、インスタンスをスケールアウトします。詳細については、「インスタンスの高負荷の問題のトラブルシューティングと解決」をご参照ください。

ブラックホールを確認する

ブラックホール通知を確認します。ブラックホールフィルタリングにより、ECS インスタンスへのリモート接続や ping ができなくなります。

詳細については、「Alibaba Cloud ブラックホールフィルタリングポリシー」をご参照ください。

Security Center でセキュリティアラートを確認する

Security Center で異常なセキュリティアラートを確認します。悪意のある侵入によっても、ECS インスタンスが ping できなくなる可能性があります。詳細については、「ECS インスタンスのセキュリティリスクの表示」をご参照ください。

インスタンスが中国 (香港) リージョンまたは中国以外のリージョンにあるかどうかを確認する

異なるリージョンのキャリア間の国際出口帯域幅は限られています。リージョン間のトラフィックは複数のルーティングホップを通過する必要があり、回線の混雑、BGP ルートの迂回、またはポリシーベースのレート制限により、高遅延、パケット損失、およびジッターが発生する可能性があります。中国本土のインスタンスから中国 (香港) リージョンまたは中国以外のリージョンの ECS インスタンスにアクセスする場合、リンクの品質はキャリア回線の影響を受ける可能性があります。

近接性の原則に従ってください。中国本土の顧客は、中国北部や中国東部など、中国本土内のリージョンにデプロイされたサーバーにアクセスする必要があります。中国本土以外の顧客は、アクセスの安定性を確保し、さまざまな場所のデータ規制に準拠するために、中国 (香港) やシンガポールなどの近くのノードにアクセスする必要があります。

ビジネスが国境を越えた通信に大きく依存している場合は、Global Accelerator (GA) を使用してルーティングを最適化したり、Cloud Enterprise Network (CEN) を使用して低遅延の国境を越えたプライベート接続を構築したりできます。

クライアントから ECS インスタンスへの双方向リンク診断を実行する

他のクライアントは ping できるのに特定のクライアントだけが ECS インスタンスに ping できない場合は、クライアントと ECS インスタンスの間で双方向リンクテストを実行して、中間ネットワークノードまたはローカル構成の問題を特定します。詳細については、「MTR ツールを使用したネットワークリンク分析」をご参照ください。

ICP 登録または名前解決の構成を確認する

パブリック IP アドレスには ping できるがドメイン名には ping できない場合、問題は ICP 登録の欠落または名前解決のエラーが原因である可能性があります。

規制要件によると、中国本土のサーバーに解決されるドメイン名は、Web サイトアクセスに使用する前に ICP 登録が必要です。したがって、ICP 登録のない Web サイトはアクセスできません。Alibaba Cloud 監視システムは、そのような Web サイトの Web サービスを特定してブロックします。

ドメイン名に ICP 登録がない場合は、取得する必要があります。詳細については、「ICP 登録とは」をご参照ください。

ドメイン名にすでに ICP 登録がある場合は、名前解決が有効かどうかを確認できます。詳細については、「DNS レコードが有効になったかどうかをテストする」をご参照ください。

アイコンを右クリックし、[ネットワークと共有センターを開く] を選択します。

アイコンを右クリックし、[ネットワークと共有センターを開く] を選択します。