本トピックでは、Alibaba Cloud VPC と AWS VPC 間で暗号化された通信を確立する方法について説明します。Alibaba Cloud 側でデュアルトンネル IPsec-VPN 接続を作成し、AWS 側で 2 つのサイト間 VPN 接続を作成します。

本手順は両プラットフォームで課金対象となります。Alibaba Cloud 側では、VPN Gateway インスタンスおよびデータ転送に対して課金されます。AWS 側では、サイト間 VPN 接続およびデータ転送に対して課金されます。

シナリオ例

ある企業が、Alibaba Cloud ドイツ (フランクフルト) リージョンに VPC を、AWS ヨーロッパ (フランクフルト) リージョンに VPC をそれぞれ保有しており、IPsec-VPN を通じて両 VPC 間の暗号化通信を実現したいというシナリオを想定しています。

ネットワーク計画

接続対象のネットワークの CIDR ブロックが重複しないことを確認してください。

VPC の CIDR ブロック

リソース | VPC インスタンスの CIDR ブロック | インスタンスの IP アドレス |

Alibaba Cloud VPC |

| ECS の IP アドレス:10.0.0.223 |

AWS VPC |

| EC2 の IP アドレス:192.168.10.113 |

IPsec-VPN 接続の BGP CIDR ブロック

本トピックでは、IPsec-VPN 接続において静的ルートおよび BGP 動的ルーティングの両方を使用する方法について説明します。静的ルートのみを利用する場合は、本セクションをスキップできます。以下の表は、本トピックで使用される BGP CIDR ブロックの計画を示しています。

IPsec-VPN 接続で BGP 動的ルーティングを設定する場合、Alibaba Cloud 側の両トンネルで同じ ローカル ASN を使用する必要があります。2 つのトンネルのピア BGP ASN は異なっていても構いませんが、同一のピア BGP ASN を両トンネルで使用することを推奨します。

リソース | IPsec-VPN 接続名 | トンネル | BGP トンネル CIDR ブロック | BGP IP アドレス | BGP ASN(ローカル ASN) |

Alibaba Cloud VPN Gateway | IPsec-VPN 接続 | プライマリトンネル | 169.254.116.208/30 説明 各トンネルの CIDR ブロックは、VPN Gateway インスタンス内で一意である必要があります。 | 169.254.116.210 | 65530 |

スタンバイトンネル | 169.254.214.96/30 | 169.254.214.98 | |||

AWS 仮想プライベートゲートウェイ | サイト間 VPN 接続 1 | トンネル 1 | 169.254.116.208/30 | 169.254.116.209 | 64512 |

トンネル 2 | スタンバイトンネルは使用されません。 | ||||

サイト間 VPN 接続 2 | トンネル 1 | 169.254.214.96/30 | 169.254.214.97 | ||

トンネル 2 | スタンバイトンネルは使用されません。 | ||||

事前準備

Alibaba Cloud ドイツ (フランクフルト) リージョンに VPC を作成し、Elastic Compute Service (ECS) を使用してリソースを展開します。詳細については、「IPv4 CIDR ブロックを指定した VPC の作成」をご参照ください。

AWS ヨーロッパ (フランクフルト) リージョンに VPC を作成し、EC2 を使用してリソースを展開済みである必要があります。詳細については、AWS プラットフォームをご参照ください。

ステップ 1:Alibaba Cloud での VPN Gateway インスタンスの作成

まず、Alibaba Cloud で VPN Gateway インスタンスを作成する必要があります。インスタンスが作成されると、システムにより 2 つの IP アドレスが割り当てられます。これらの IP アドレスは、AWS プラットフォームとの IPsec-VPN 接続を確立するために使用されます。

VPN Gateway コンソールにログインします。

上部ナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

VPN ゲートウェイは、接続対象の VPC と同じリージョンに配置する必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、以下の設定を用いて VPN Gateway を構成します。その後、今すぐ購入 をクリックし、支払いを完了します。

本トピックに関連するパラメーターのみを記載しています。その他のパラメーターはデフォルト設定のままとします。詳細については、「VPN Gateway インスタンスの作成と管理」をご参照ください。

構成

説明

例

インスタンス名

VPN Gateway インスタンスの名前を入力します。

VPN Gateway を入力します。

リージョン

VPN Gateway インスタンスを配置するリージョンを選択します。

ドイツ (フランクフルト) を選択します。

ゲートウェイタイプ

VPN Gateway インスタンスのゲートウェイタイプを選択します。

標準 を選択します。

ネットワークタイプ

VPN Gateway インスタンスのネットワークタイプを選択します。

パブリック を選択します。

トンネル

システムが、現在のリージョンで IPsec-VPN 接続がサポートするトンネルモードを表示します。

デュアルトンネル

シングル トンネル

シングルトンネルおよびデュアルトンネルモードの詳細については、「IPsec-VPN 接続の作成」をご参照ください。

本トピックでは、デフォルト値として デュアルトンネル が使用されます。

VPC

VPN Gateway インスタンスに関連付ける VPC を選択します。

Alibaba Cloud ドイツ (フランクフルト) リージョンの VPC インスタンスを選択します。

vSwitch

VPC 内の vSwitch を選択します。

トンネルモードがシングルトンネルの場合、1 つの vSwitch のみを指定する必要があります。

トンネルモードがデュアルトンネルの場合、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは各 vSwitch に弾性ネットワークインターフェース(ENI)を作成します。これらの ENI は、VPC と IPsec-VPN 接続間のトラフィックのインターフェースとして使用されます。各 ENI は、その vSwitch 内で 1 つの IP アドレスを占有します。

説明システムはデフォルトで最初の vSwitch を選択します。vSwitch を変更するか、デフォルトの vSwitch をそのまま使用できます。

VPN Gateway インスタンスが作成された後は、関連付けられた vSwitch を変更できません。関連付けられた vSwitch、それらが配置されているゾーン、および ENI の情報は、インスタンスの詳細ページで確認できます。

VPC 内の vSwitch を選択します。

vSwitch 2

VPC 内の 2 番目の vSwitch を選択します。

VPN Gateway インスタンスに関連付けられた VPC 内で、異なるゾーンに配置された 2 つの vSwitch を指定する必要があります。この構成により、IPsec-VPN 接続のゾーンディザスタリカバリが実現されます。

1 つのゾーンのみを持つリージョンでは、ゾーンディザスタリカバリはサポートされていません。そのようなリージョンでは、IPsec-VPN 接続の高可用性を確保するために、同一ゾーン内の異なる 2 つの vSwitch を指定することを推奨します。同一の vSwitch を両方とも選択することも可能です。

説明VPC 内に 2 番目の vSwitch が存在しない場合は、作成できます。詳細については、「vSwitch の作成と管理」をご参照ください。

VPC 内の 2 番目の vSwitch を選択します。

IPsec-VPN

IPsec-VPN 機能を有効にするかどうかを指定します。デフォルト値は 有効 です。

IPsec-VPN 機能を有効にします。

SSL-VPN

SSL-VPN 機能を有効または無効にするかを選択します。デフォルト値は 無効 です。

SSL-VPN 機能を無効にします。

VPN Gateway ページに戻り、作成した VPN Gateway インスタンスを確認します。

新規の VPN Gateway インスタンスの初期ステータスは 準備中 です。約 1~5 分後にステータスが アクティブ に変わります。アクティブ ステータスは、VPN Gateway が初期化され、使用可能になったことを示します。

以下の表は、VPN Gateway インスタンスにシステムが割り当てる 2 つの IP アドレスを示しています:

VPN Gateway インスタンス名

VPN Gateway インスタンス ID

IP アドレス

VPN Gateway

vpn-gw8dickm386d2qi2g****

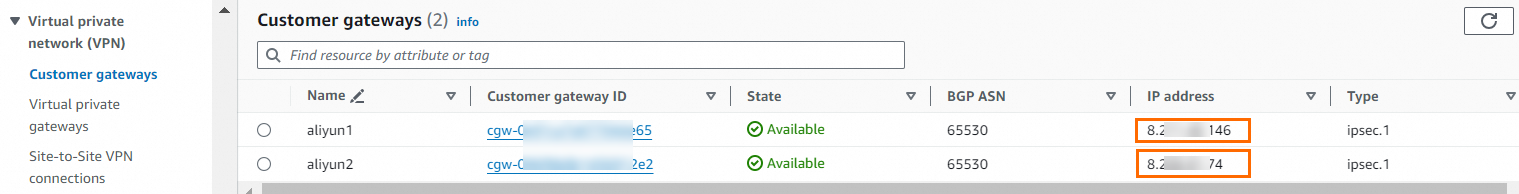

IPsec アドレス 1(デフォルトでアクティブトンネルアドレス):8.XX.XX.146

IPsec アドレス 2(デフォルトでスタンバイトンネルアドレス):8.XX.XX.74

ステップ 2:AWS プラットフォーム上での VPN の展開

IPsec-VPN 接続を確立するには、以下の情報をもとに AWS プラットフォーム上で VPN を展開する必要があります。具体的なコマンドや操作については、AWS 公式ドキュメントをご参照ください。

静的ルートの使用

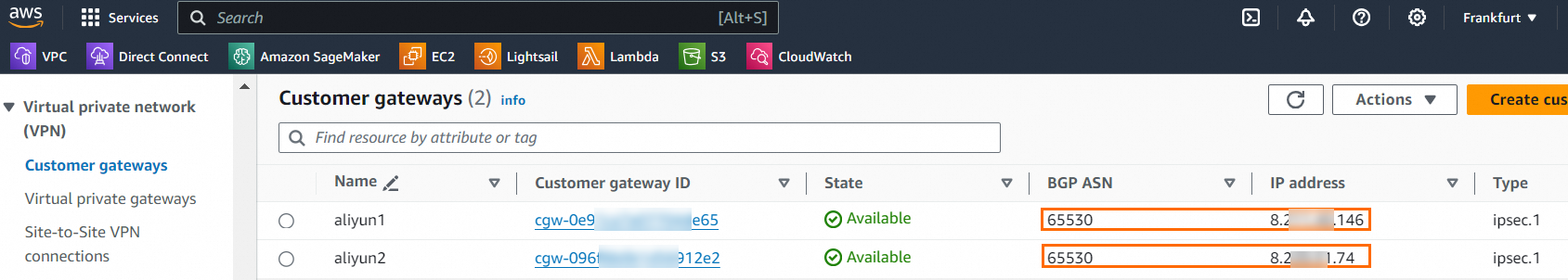

カスタマーゲートウェイを作成します。

AWS 側で 2 つのカスタマーゲートウェイを作成する必要があります。Alibaba Cloud VPN Gateway インスタンスの 2 つの IP アドレスを、カスタマーゲートウェイの IP アドレスとして使用します。

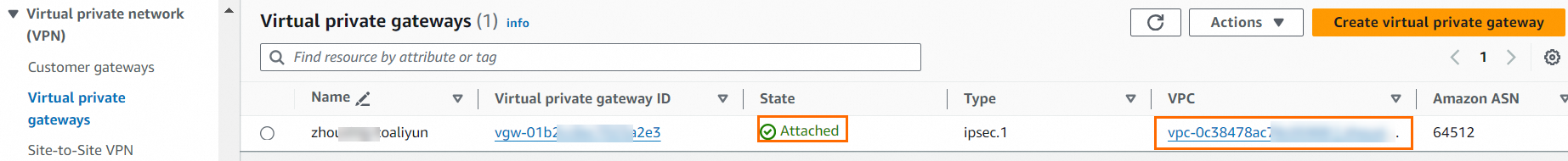

仮想プライベートゲートウェイを作成します。

AWS 側で仮想プライベートゲートウェイを作成し、Alibaba Cloud と接続する VPC にアタッチする必要があります。

サイト間 VPN 接続を作成します。

重要Alibaba Cloud および AWS の IPsec-VPN 接続はどちらもデュアルトンネルモードをサポートしています。ただし、AWS プラットフォーム上の 2 つのトンネルはデフォルトで同一のカスタマーゲートウェイに関連付けられるのに対し、Alibaba Cloud 側の 2 つのトンネルは異なる IP アドレスを持ちます。これにより、トンネル間の 1 対 1 の接続が不可能になります。Alibaba Cloud の IPsec-VPN 接続の両トンネルを有効化するには、AWS プラットフォーム上で 2 つのサイト間 VPN 接続を作成する必要があります。各サイト間 VPN 接続は、異なるカスタマーゲートウェイに関連付ける必要があります。

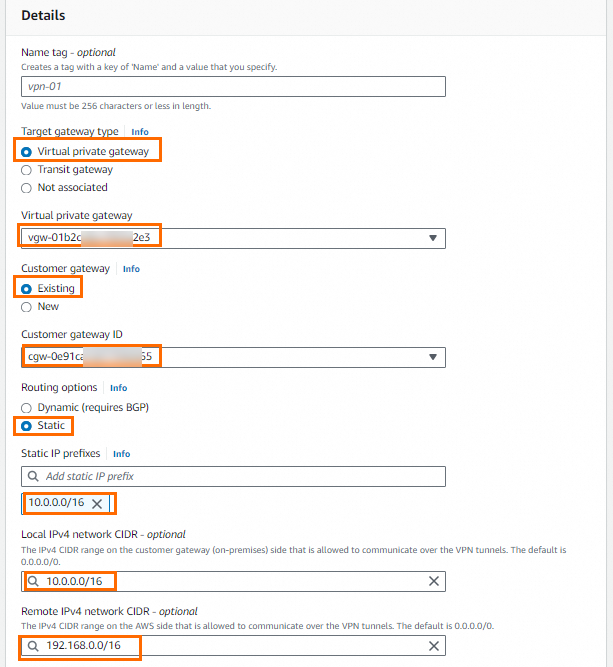

以下の図は、1 つのサイト間 VPN 接続の構成を示しています。トンネルオプションはデフォルト値を使用します。もう 1 つのサイト間 VPN 接続は異なるカスタマーゲートウェイに関連付けられますが、その他の構成は同一です。

説明

説明上図において、ローカル IPv4 ネットワーク CIDR には Alibaba Cloud VPC の CIDR ブロックを指定し、リモート IPv4 ネットワーク CIDR には AWS VPC の CIDR ブロックを指定する必要があります。

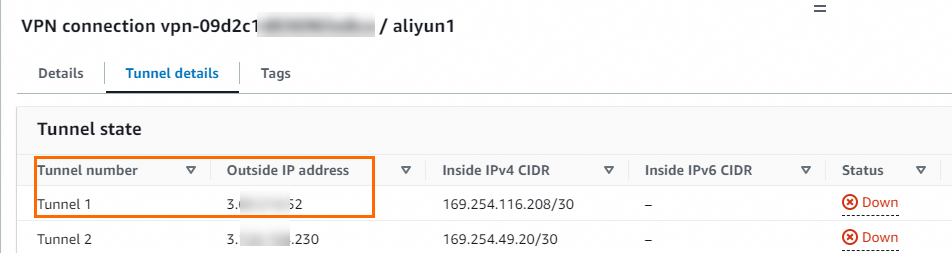

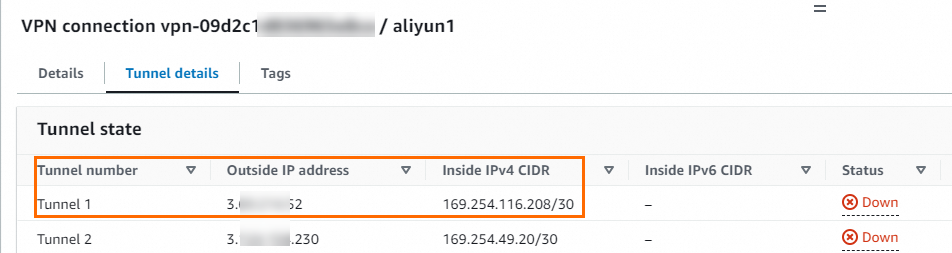

サイト間 VPN 接続が作成された後、トンネルアドレス情報を確認できます。この情報は、後ほど Alibaba Cloud 側で IPsec-VPN 接続を作成する際に必要になります。

本トピックでは、2 つの VPN 接続におけるトンネル 1 の外部 IP アドレスおよび関連付けられたカスタマーゲートウェイの IP アドレスは以下のとおりです:

サイト間 VPN 接続

トンネル

外部 IP アドレス

関連付けられたカスタマーゲートウェイの IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

8.XX.XX.74

ルート伝播を設定します。

仮想プライベートゲートウェイに関連付けられた VPC のルートテーブルで、ルート伝播を有効化する必要があります。これにより、サイト間 VPN 接続からのルートが自動的に VPC のルートテーブルに伝播されます。

BGP 動的ルーティングの使用

カスタマーゲートウェイを作成します。

AWS 側で 2 つのカスタマーゲートウェイを作成する必要があります。Alibaba Cloud VPN Gateway インスタンスの 2 つの IP アドレスをカスタマーゲートウェイの IP アドレスとして使用します。また、Alibaba Cloud の IPsec-VPN 接続の BGP ASN を AWS 上で登録する必要があります。

仮想プライベートゲートウェイを作成します。

AWS 側で仮想プライベートゲートウェイを作成し、Alibaba Cloud と接続する VPC にアタッチする必要があります。仮想プライベートゲートウェイを作成する際には、AWS 側の BGP ASN を指定する必要があります。

サイト間 VPN 接続を作成します。

重要Alibaba Cloud および AWS の IPsec-VPN 接続はどちらもデュアルトンネルモードをサポートしています。ただし、AWS プラットフォーム上の 2 つのトンネルはデフォルトで同一のカスタマーゲートウェイに関連付けられるのに対し、Alibaba Cloud 側の 2 つのトンネルは異なる IP アドレスを持ちます。これにより、トンネル間の 1 対 1 の接続が不可能になります。Alibaba Cloud の IPsec-VPN 接続の両トンネルを有効化するには、AWS プラットフォーム上で 2 つのサイト間 VPN 接続を作成する必要があります。各サイト間 VPN 接続は、異なるカスタマーゲートウェイに関連付ける必要があります。

以下の図は、1 つのサイト間 VPN 接続の構成を示しています。表示されていない構成項目はデフォルト値を使用します。もう 1 つのサイト間 VPN 接続は 異なるカスタマーゲートウェイ に関連付けられます。その トンネル 1 の内部 IPv4 CIDR は 169.254.214.96/30 に設定され、その他の構成は同一です。

説明

説明上図において、ローカル IPv4 ネットワーク CIDR には Alibaba Cloud VPC の CIDR ブロックを指定し、リモート IPv4 ネットワーク CIDR には AWS VPC の CIDR ブロックを指定する必要があります。

サイト間 VPN 接続が作成された後、トンネルアドレス情報を確認できます。

Alibaba Cloud 側の事前共有鍵および BGP IP アドレスを確認します。

サイト間 VPN 接続が作成されたら、AWS プラットフォームからピアデバイス (Alibaba Cloud VPN ゲートウェイ) の VPN 構成ファイルをダウンロードします。VPN 構成ファイルには、Alibaba Cloud での構成に必要な事前共有鍵と BGP IP アドレスが含まれています。設定ファイルのダウンロード方法の詳細については、「設定ファイルをダウンロードする」をご参照ください。設定ファイルをダウンロードする際、ベンダーには [Generic] を、IKE バージョンには [IKEv2] を選択します。

説明サイト間 VPN 接続を作成する際に事前共有鍵を指定した場合は、構成ファイルで確認する必要はありません。システムが生成した事前共有鍵を使用した場合は、構成ファイルで該当の鍵を確認できます。Alibaba Cloud 側および AWS 側のトンネルの事前共有鍵は同一である必要があります。

本トピックでは、2 つの VPN 接続におけるトンネル 1 の外部 IP アドレス、BGP IP アドレス、および関連付けられたカスタマーゲートウェイの IP アドレスは以下のとおりです:

サイト間 VPN 接続

トンネル

外部 IP アドレス

AWS の BGP IP アドレス

Alibaba Cloud の BGP IP アドレス

関連付けられたカスタマーゲートウェイの IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

169.254.116.209

169.254.116.210

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

169.254.214.97

169.254.214.98

8.XX.XX.74

ルート伝播を設定します。

仮想プライベートゲートウェイに関連付けられた VPC のルートテーブルで、ルート伝播を有効化する必要があります。これにより、サイト間 VPN 接続からのルートが自動的に AWS VPC のルートテーブルに伝播されます。

ステップ 3:Alibaba Cloud での VPN Gateway の展開

AWS プラットフォームでの VPN 構成が完了したら、以下の情報をもとに Alibaba Cloud 側で VPN Gateway を展開する必要があります。これにより、AWS VPC と Alibaba Cloud VPC 間の IPsec-VPN 接続が確立されます。

カスタマーゲートウェイを作成します。

VPN Gateway コンソールにログインします。

左側ナビゲーションウィンドウで、 を選択します。

上部ナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイと接続対象の VPN ゲートウェイは、同一リージョンに配置されていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、以下のパラメーターを設定し、OK をクリックします。

2 つのカスタマーゲートウェイを作成し、AWS のサイト間 VPN 接続のトンネルの外部 IP アドレスをカスタマーゲートウェイの IP アドレスとして使用する必要があります。これにより、2 つの暗号化トンネルが確立されます。本トピックに関連するパラメーターのみを記載しています。その他のパラメーターはデフォルト設定のままとします。詳細については、「カスタマーゲートウェイ」をご参照ください。

重要各サイト間 VPN 接続のトンネル 1 の外部 IP アドレスのみをカスタマーゲートウェイアドレスとして使用します。各サイト間 VPN 接続のトンネル 2 の外部 IP アドレスはデフォルトでは使用されません。IPsec-VPN 接続が作成された後、各サイト間 VPN 接続のトンネル 2 はデフォルトで接続されません。

構成

説明

カスタマーゲートウェイ 1

カスタマーゲートウェイ 2

名前

カスタマーゲートウェイの名前を入力します。

カスタマーゲートウェイ 1 を入力します。

カスタマーゲートウェイ 2 を入力します。

IP アドレス

AWS プラットフォーム上のトンネルの外部 IP アドレスを入力します。

3.XX.XX.52 を入力します。

3.XX.XX.56 を入力します。

ASN

AWS の仮想プライベートゲートウェイの BGP ASN を入力します。

説明BGP 動的ルーティングを使用する場合、このパラメーターは必須です。

64512 を入力します。

64512 を入力します。

IPsec-VPN 接続を作成します。

左側ナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、VPN Gateway のバインド をクリックします。

IPsec-VPN 接続の作成 ページで、IPsec-VPN 接続のパラメーターを設定し、OK をクリックします。

構成

説明

例

IPsec-VPN 接続名

IPsec-VPN 接続の名前を入力します。

IPsec-VPN 接続 を入力します。

リージョン

IPsec-VPN 接続に関連付ける VPN ゲートウェイが配置されているリージョンを選択します。

IPsec-VPN 接続は、VPN ゲートウェイと同じリージョンに作成されます。

ドイツ (フランクフルト) を選択します。

VPN ゲートウェイのアタッチ

IPsec-VPN 接続に関連付ける VPN ゲートウェイインスタンスを選択します。

作成済みの VPN Gateway を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ベースルーティング:宛先 IP アドレスに基づいてトラフィックをルーティングします。

興味のあるストリームパターン:送信元および宛先 IP アドレスに基づいて、トラフィックのルーティングおよび転送を精密に行います。

本トピックで静的ルート方式を使用する場合、興味のあるストリームパターン(推奨)を選択します。

ローカルネットワーク を 10.0.0.0/16 に設定します。

リモートネットワーク を 192.168.0.0/16 に設定します。

本トピックで BGP 動的ルーティングを使用する場合、宛先ベースルーティング(推奨)を選択します。

今すぐ有効化

IPsec-VPN 接続の構成を即時に適用するかどうかを選択します。有効な値は以下のとおりです。

はい:構成完了直後にネゴシエーションが開始されます。

いいえ:トラフィックによってネゴシエーションがトリガーされます。

はい を選択します。

BGP の有効化

IPsec-VPN 接続で BGP を使用する必要がある場合は、BGP を有効化します。BGP 機能はデフォルトで無効です。

デフォルト設定を保持し、BGP を有効化しません。これにより、静的ルートがデフォルトで使用されます。IPsec-VPN 接続作成後に BGP 動的ルーティングを使用する場合は、別途 BGP 構成を追加する必要があります。

トンネル 1

トンネル 1(アクティブトンネル)の VPN 構成を追加します。

デフォルトでは、システムがトンネル 1 をアクティブトンネル、トンネル 2 をスタンバイトンネルとして設定します。この設定は変更できません。

カスタマーゲートウェイ

アクティブトンネルに関連付けるカスタマーゲートウェイを追加します。

カスタマーゲートウェイ 1 を選択します。

事前共有鍵

アクティブトンネルの認証キーを入力します。このキーは身分認証に使用されます。

キーは 1~100 文字で、数字、英大文字・小文字、および以下の特殊文字:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?を含めることができます。事前共有鍵を指定しない場合、システムが 16 文字のランダム文字列を事前共有鍵として生成します。

重要トンネルおよびそのピアゲートウェイデバイスで設定された事前共有鍵は同一である必要があります。そうでない場合、システムは IPsec-VPN 接続を確立できません。

このトンネルの認証キーは、接続された AWS のトンネルのキーと同一である必要があります。

暗号化構成

IKE、IPsec、DPD、NAT 越えを構成します。

IKE 構成 において、SA ライフサイクル (秒) は AWS プラットフォームの値と一致させる必要があります。本トピックでは、値を 28800 に設定します。

IPsec 構成 において、SA ライフサイクル (秒) は AWS プラットフォームの値と一致させる必要があります。本トピックでは、値を 3600 に設定します。

その他のパラメーターはデフォルト値を使用します。デフォルト値の詳細については、「IPsec-VPN 接続(VPN Gateway)」をご参照ください。

トンネル 2

トンネル 2(スタンバイトンネル)の VPN 構成を追加します。

カスタマーゲートウェイ

スタンバイトンネルに関連付けるカスタマーゲートウェイを追加します。

カスタマーゲートウェイ 2 を選択します。

事前共有鍵

スタンバイトンネルの認証キーを入力します。このキーは身分認証に使用されます。

このトンネルの認証キーは、接続された AWS のトンネルのキーと同一である必要があります。

暗号化構成

IKE、IPsec、DPD、NAT 越えを構成します。

IKE 構成 において、SA ライフサイクル (秒) は AWS プラットフォームの値と一致させる必要があります。本トピックでは、例として 28800 を使用します。

IPsec 構成 において、SA ライフサイクル (秒) は AWS プラットフォームの値と一致させる必要があります。本トピックでは、値を 3600 に設定します。

その他のパラメーターはデフォルト値を使用します。デフォルト値の詳細については、「IPsec-VPN 接続(VPN Gateway)」をご参照ください。

作成済み メッセージで、キャンセル をクリックします。

VPN ゲートウェイのルートを設定します。

静的ルートの使用

IPsec-VPN 接続を作成した後、VPN Gateway インスタンスのルートを設定する必要があります。IPsec-VPN 接続の作成時に ルーティングモード として ポリシーに基づくルーティング を選択した場合、システムは VPN Gateway インスタンスにポリシーに基づくルートを自動的に作成します。このルートは 未公開 状態で作成されます。その後、VPN Gateway インスタンスから VPC へルートを公開する必要があります。

左側ナビゲーションウィンドウで、 を選択します。

上部ナビゲーションバーで、VPN ゲートウェイインスタンスが配置されているリージョンを選択します。

VPN Gateways ページで、対象の VPN ゲートウェイの ID をクリックします。

- VPN ゲートウェイの詳細ページで、ポリシーに基づくルートテーブル タブをクリックし、管理対象のルートを検索して、操作 列の アドバタイズ をクリックします。

ルートエントリの公開 ダイアログボックスで、OK をクリックします。

BGP 動的ルーティングの使用

IPsec-VPN 接続に BGP 構成を追加します。

左側ナビゲーションウィンドウで、 に移動します。

IPsec 接続 ページで、IPsec-VPN 接続の ID をクリックします。

IPsec 接続 セクションで、BGP の有効化 をオンにします。開いた BGP 設定 ダイアログボックスで、必要な設定を行い、OK をクリックします。

構成

説明

IPsec-VPN 接続の構成

ローカル ASN

IPsec-VPN 接続の自律システム番号を入力します。

65530 を入力します。

トンネル 1

アクティブトンネルの BGP 構成を追加します。

IPsec-VPN 接続のアクティブトンネルの BGP 構成を追加します。

トンネル CIDR ブロック

暗号化トンネルを確立するために使用される CIDR ブロックを入力します。

169.254.116.208/30 を入力します。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレスを入力します。

このアドレスは、トンネル CIDR ブロック内の IP アドレスです。

169.254.116.210 を入力します。

トンネル 2

スタンバイトンネルの BGP 構成を追加します。

IPsec-VPN 接続のスタンバイトンネルの BGP 構成を追加します。

トンネル CIDR ブロック

暗号化トンネルを確立するために使用される CIDR ブロックを入力します。

169.254.214.96/30 を入力します。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレスを入力します。

このアドレスは、トンネル CIDR ブロック内の IP アドレスです。

169.254.214.98 を入力します。

VPN Gateway インスタンスの自動 BGP ルート伝播を有効化します。

左側ナビゲーションウィンドウで、 を選択します。

VPN Gateway ページで、対象の VPN ゲートウェイインスタンスを検索します。操作 列で、 を選択します。

自動 BGP 伝播を有効にする ダイアログボックスで、OK をクリックします。

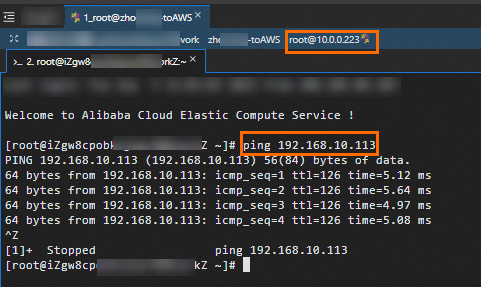

ステップ 4:接続性のテスト

構成が完了すると、Alibaba Cloud VPC と AWS VPC 間に IPsec-VPN 接続が確立されます。以下の手順では、Alibaba Cloud の ECS インスタンスから AWS の EC2 インスタンスにアクセスすることで、VPC 間の接続性をテストする方法について説明します。

接続性のテストを実行する前に、AWS および Alibaba Cloud の両プラットフォームで VPC に適用されているアクセス制御ポリシー(ネットワーク ACL やセキュリティグループルールなど)を確認してください。これらのポリシーが、2 つの VPC のリソースが相互にアクセスできるよう許可していることを確認します。

Alibaba Cloud VPC 内の ECS インスタンスにログインします。ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスへのリモート接続方法の選択」をご参照ください。

ECS インスタンス上で、

pingコマンドを実行して AWS の EC2 インスタンスにアクセスし、2 つのインスタンスが相互に通信できることを確認します。ECS インスタンスが AWS の EC2 インスタンスから応答メッセージを受信した場合、VPC 間の通信が可能であることを意味します。

ping <AWS EC2 インスタンスのプライベート IP アドレス>

IPsec-VPN 接続の高可用性をテストします。

デュアルトンネル IPsec-VPN 接続は高可用性を提供します。アクティブトンネルが切断された場合、トラフィックは自動的にスタンバイトンネルを経由してルーティングされます。以下の手順では、デュアルトンネル IPsec-VPN 接続の高可用性を検証する方法について説明します。

Alibaba Cloud VPC 内の ECS インスタンスにログインした状態を維持します。

以下のコマンドを実行して、Alibaba Cloud の ECS インスタンスが AWS の EC2 インスタンスに継続的にアクセスできるようにします。

ping <AWS EC2 インスタンスのプライベート IP アドレス> -c 10000IPsec-VPN 接続のアクティブトンネルを切断します。

本トピックでは、Alibaba Cloud 側でアクティブトンネルの事前共有鍵を変更することでアクティブトンネルを切断します。アクティブトンネルの両端の事前共有鍵が一致しない場合、トンネルは切断されます。

Alibaba Cloud の ECS インスタンスで通信状況を確認します。短時間の中断の後、通信が再開されることを確認できます。これは、アクティブトンネルが切断された後、トラフィックが自動的にスタンバイトンネルを経由してルーティングされることを示しています。

Alibaba Cloud コンソールの モニタリング タブで、各トンネルのトラフィックを監視できます。詳細については、「IPsec-VPN 接続のモニタリング」をご参照ください。