監査ログには、データベースアクティビティに関する詳細情報が記録されます。監査ログを表示することで、データベースへの潜在的な悪意のあるアクティビティや不正アクセスを追跡し、セキュリティイベントの原因を調査し、コンプライアンス要件を満たすことができます。このトピックでは、監査ログの表示方法について説明します。

前提条件

監査するデータ資産に対してログ監査機能が有効になっている必要があります。詳細については、「監査モードの設定と有効化」をご参照ください。

ログの詳細

ログストレージの場所

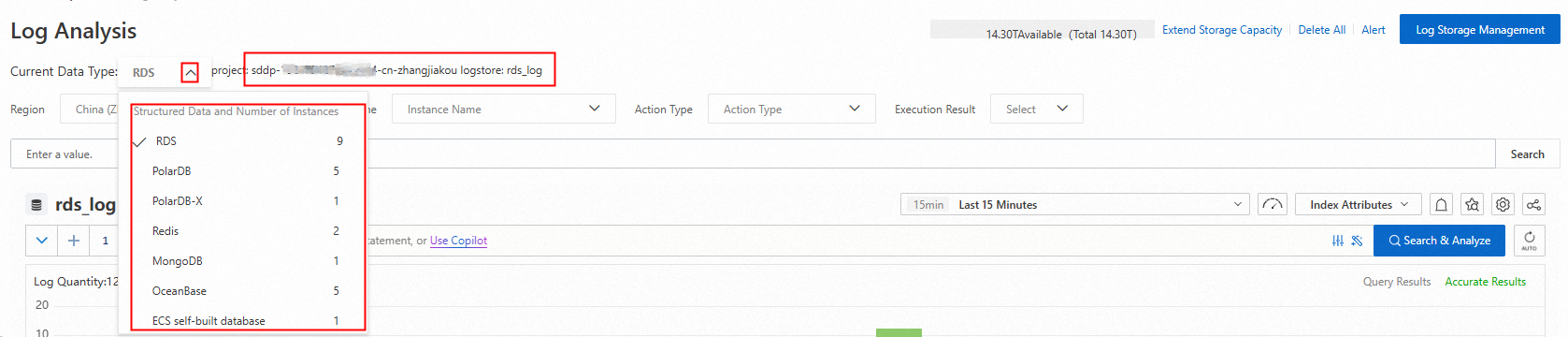

データ監査モードを有効にすると、Data Security Center (DSC) は Simple Log Service (SLS) の Logstore にログを収集して保存します。

プロジェクト

フォーマットは

sddp-${uid}-${regionId}です。このフォーマットでは、${uid}は Alibaba Cloud アカウントの ID で、${regionId}はデータベースが配置されているリージョンの ID です。Logstore

カテゴリ

データベースタイプ

Logstore

リレーショナルデータベース

RDS

rds_log

PolarDB

dsc_polardb_log

PolarDB-X

dsc_drds_log

OceanBase

dsc_oceanbase_log

非リレーショナルデータベース

Redis

dsc_redis_log

MongoDB

dsc_mongodb_log

非構造化データベース

OSS

dsc_oss_log

ビッグデータ

TableStore

dsc_ots_log

MaxCompute

dsc_odps_tunnel_log

AnalyticDB For MySQL

dsc_ads_log

AnalyticDB For PostgreSQL

dsc_gpdb_log

自己管理データベース

MySQL

dsc_self_built_db_log

SQL Server

PostgreSQL

Oracle

共通フィールドの説明

フィールド | 説明 |

client_ip | クライアントの IP アドレス。 |

clusterId | クラスター ID。 |

collector_type | ログ収集タイプ。 |

db | データベース名。 |

db_type | データベースエンジンタイプ。 |

effect_row | 影響を受けた行数。 |

execute_time | 実行時間。 |

fail | 実行結果。 |

hash | ハッシュ値。 |

instance_id | インスタンス ID。 |

latency | 実行時間 (マイクロ秒)。 |

node_name | ノード名。 |

operate_type | 操作タイプ。 |

origin_time | SQL 文の元の実行時間。 |

region_id | リージョン ID。 |

return_rows | 結果セットで返された行数。 |

sql | SQL テキスト。 |

thread_id | スレッド ID。 |

uid | ユーザー ID。 |

update_rows | 更新された行数。 |

user | ログインユーザー名。 |

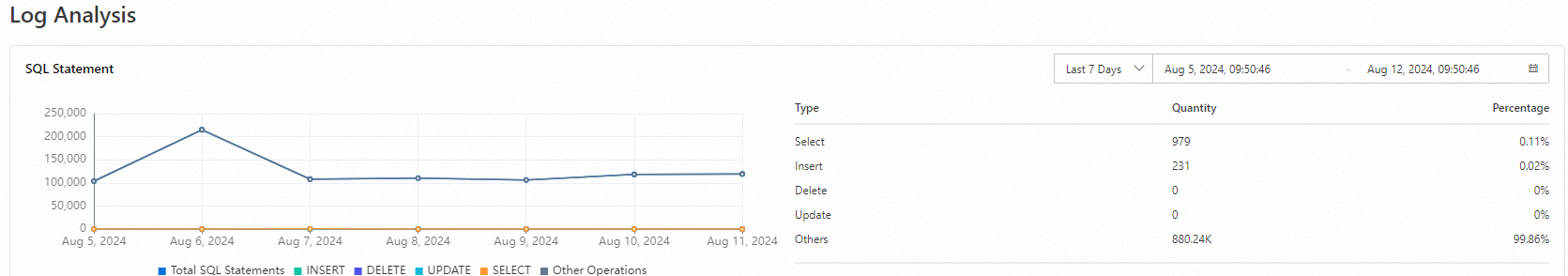

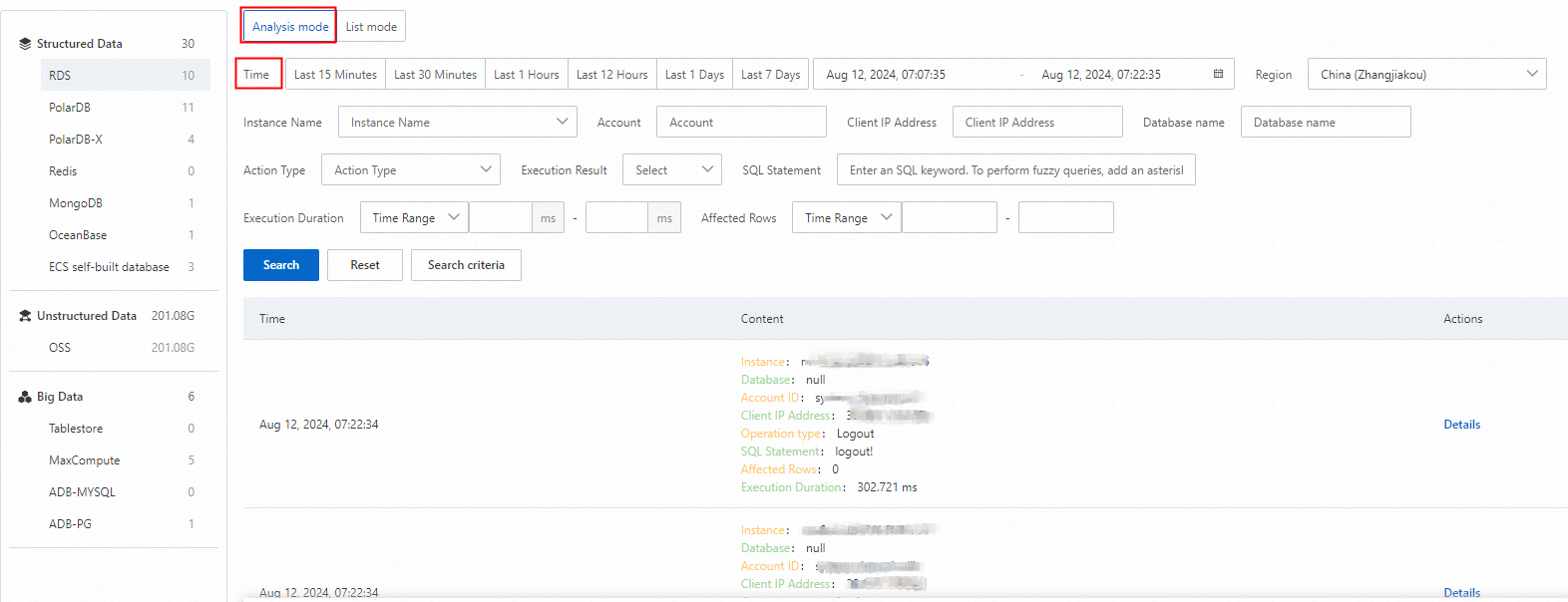

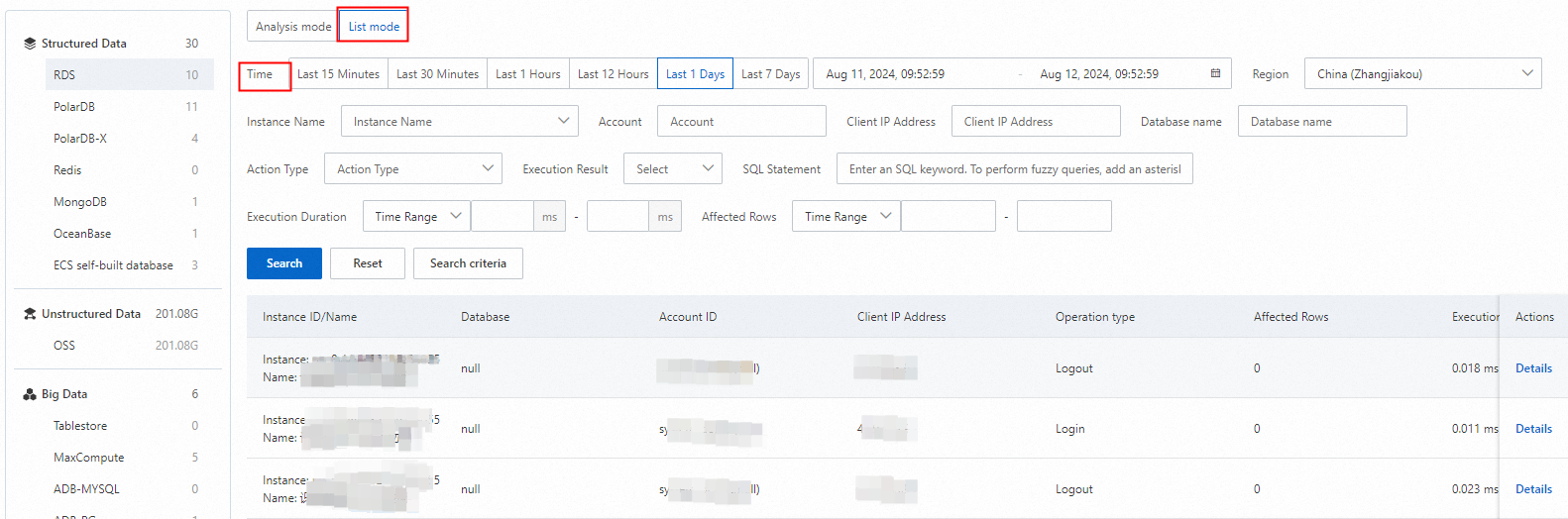

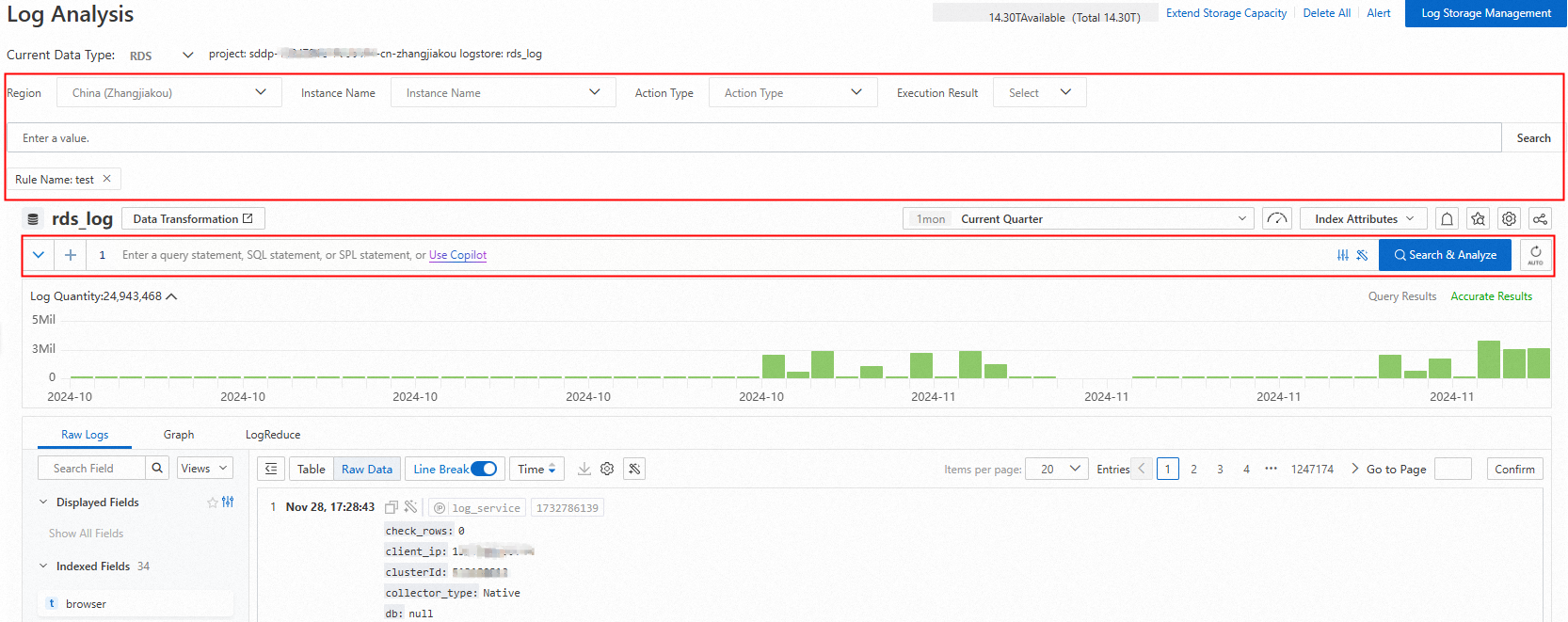

データ監査ログの表示 (新バージョン)

Data Security Center コンソールにログインします。

左側のナビゲーションウィンドウで、Log Analysis を選択します。

Log Analysis ページの右上隅にある [新バージョンを試す] をクリックします。

[旧バージョンに戻す] が右上隅に表示されている場合は、このステップをスキップしてください。

Log Analysis ページの左側にあるプロダクトタイプのナビゲーションバーで、プロダクトタイプをクリックしてログストレージの場所を表示します。

右側のログエリアで、リージョン、インスタンス、アカウント、操作タイプなどのパラメーターを使用して、ターゲットデータベースまたはバケットの操作ログを検索および表示できます。

また、クエリ構文および分析構文に基づいて、クエリおよび分析ステートメントを入力して、ターゲットデータ資産のログを分析することもできます。詳細については、「クエリと分析のクイックガイド」をご参照ください。

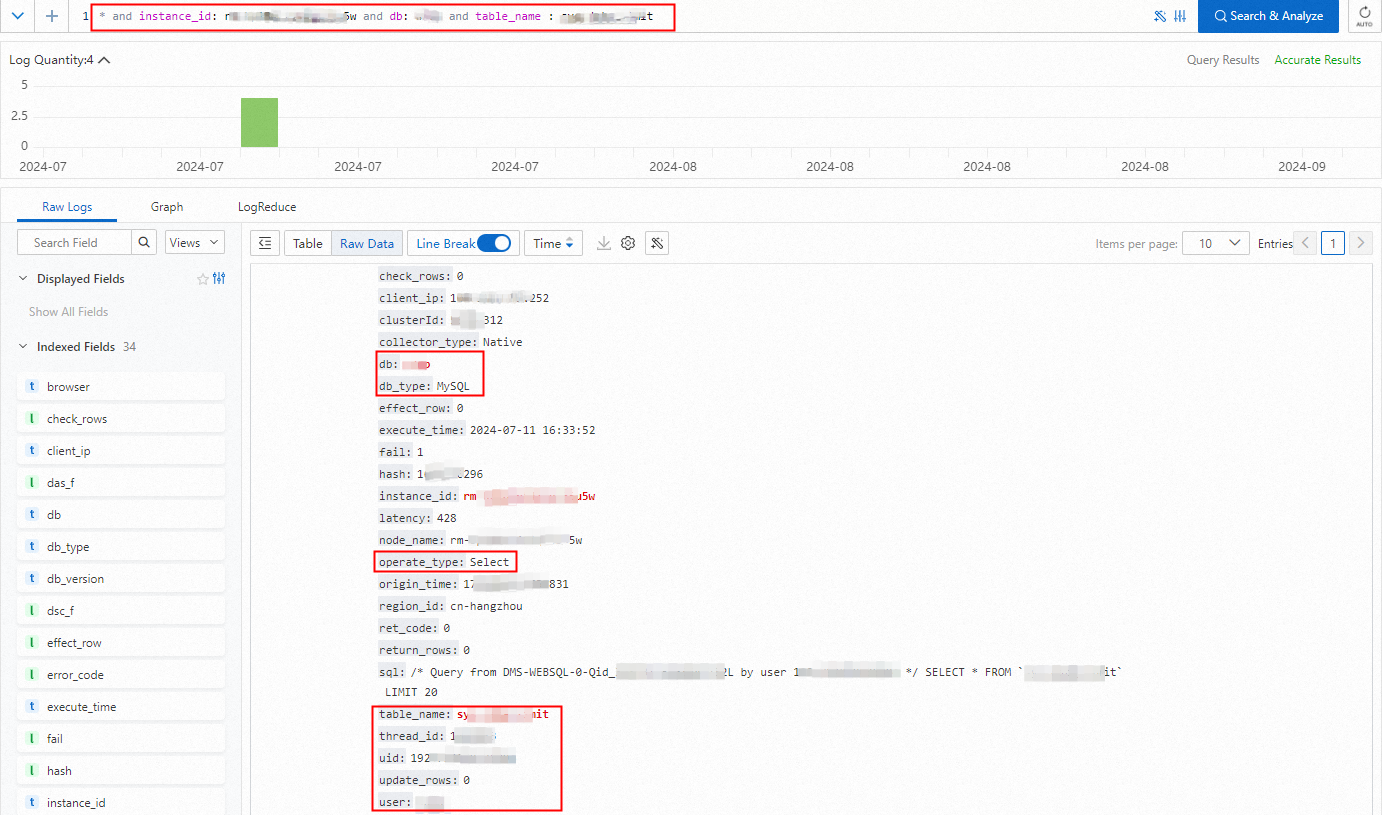

クエリと分析の例

RDS インスタンスのデータベース内のテーブルのアクセス詳細を表示します。詳細には、アクセスユーザー、操作タイプ、操作結果が含まれます。

* and instance_id: rm-bp1******5u5w and db: s****p and table_name : sys_d*****it

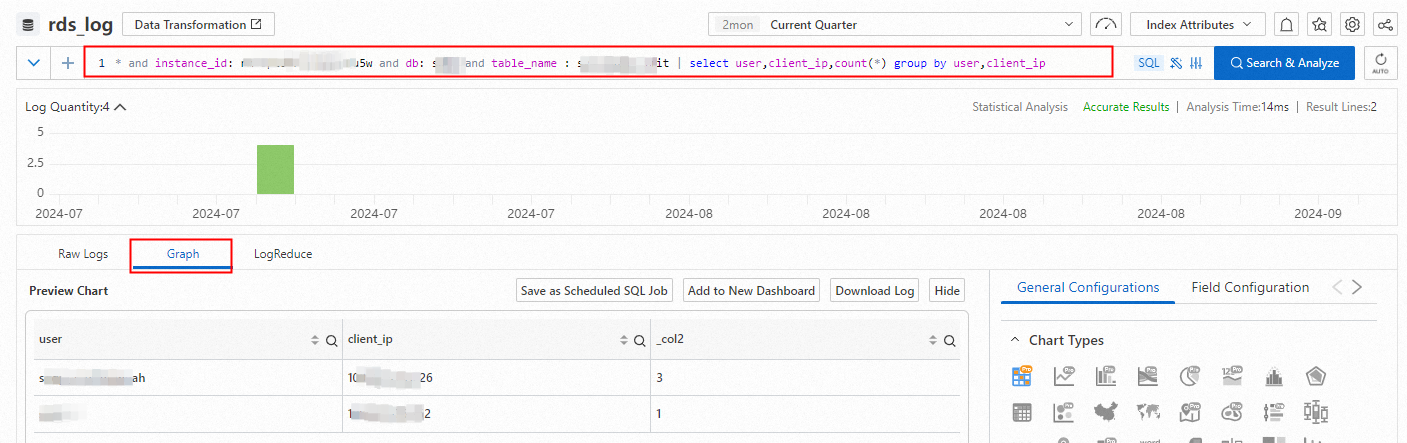

RDS インスタンスのデータテーブルへのアクセスに使用される IP アドレスの分布を表示します。

* and instance_id: rm-bp1*****5u5w and db: s****p and table_name : sys_d*****it | select user,client_ip,count(*) group by user,client_ip

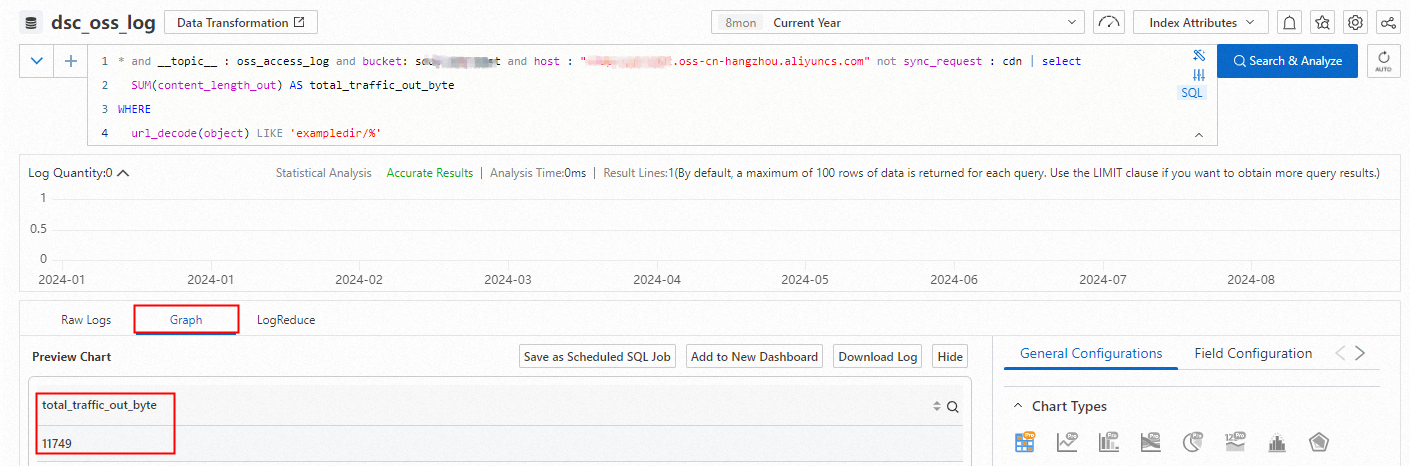

指定されたバケットのディレクトリ内のすべてのファイルのインターネット経由のアウトバウンドトラフィックに関する統計を計算します。

* and __topic__ : oss_access_log and bucket: examplebucket and host : "examplebucket.oss-cn-hangzhou.aliyuncs.com" not sync_request : cdn | select SUM(content_length_out) AS total_traffic_out_byte WHERE url_decode(object) LIKE 'exampledir/%'

ログのダウンロード

DSC は SLS にログを収集して保存します。DSC コンソールは、SLS コンソールのログダウンロード機能を統合しており、ログまたはクエリと分析の結果をコンピューターにダウンロードできます。DSC コンソールでのダウンロード手順は、SLS コンソールでの手順と似ています。詳細については、「SLS コンソールからログをダウンロードする」をご参照ください。

データ監査ログの表示 (旧バージョン)

リファレンス

オンラインでクエリできる監査ログは、DSC が提供するストレージスペースに保存されます。現在のストレージ使用状況を表示し、オンラインログとアーカイブログのストレージルールを管理できます。詳細については、「ログストレージの管理」をご参照ください。

デフォルトでは、DSC はデータ資産用の組み込み監査ルールを提供します。これらには、データベース監査ルール、OSS 監査ルール、MaxCompute 監査ルールが含まれます。カスタム監査ルールを作成することもできます。監査アラートルールを有効にすると、監査ログを使用して、異常な操作、データ漏洩、脆弱性、SQL インジェクション攻撃など、データ資産のリスクを検出できます。詳細については、「監査アラートルールの設定と有効化」をご参照ください。

監査アラートルールを有効にすると、DSC は、ルール条件にヒットした各動作に対して DSC に監査アラートを生成します。アラート情報と監査ログに基づいて、関連するリスクを分析および処理できます。詳細については、「監査アラートの表示と処理」をご参照ください。