このドキュメントでは、Azure を例として使用した SAML プロトコルの構成方法について説明します。

前提条件

サードパーティ ID プロバイダーアカウントがあり、Azure Active Directory をサブスクライブしていることを確認します。

Dataphin で SAML プロトコル ログイン機能が有効になっている必要があります。

メタデータファイルを取得します。 メタデータファイルの取得方法は ID プロバイダーによって異なります。 ADFS メタデータファイルの取得方法については、ADFS をご覧ください。

Azure で SAML メタデータ構成ファイルを取得する

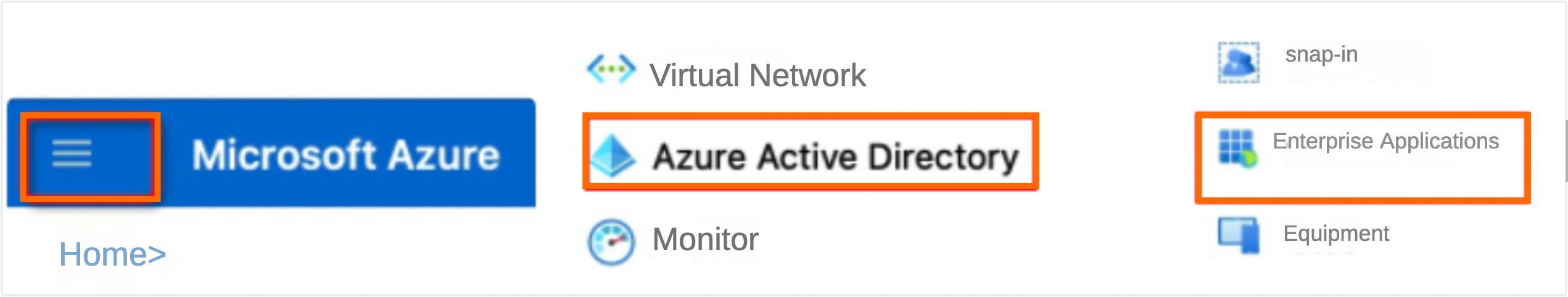

リスト ページに移動し、[Azure Active Directory] - [エンタープライズ アプリケーション] を選択して、エンタープライズ アプリケーション ページにアクセスします。

新しいアプリケーションを作成します。

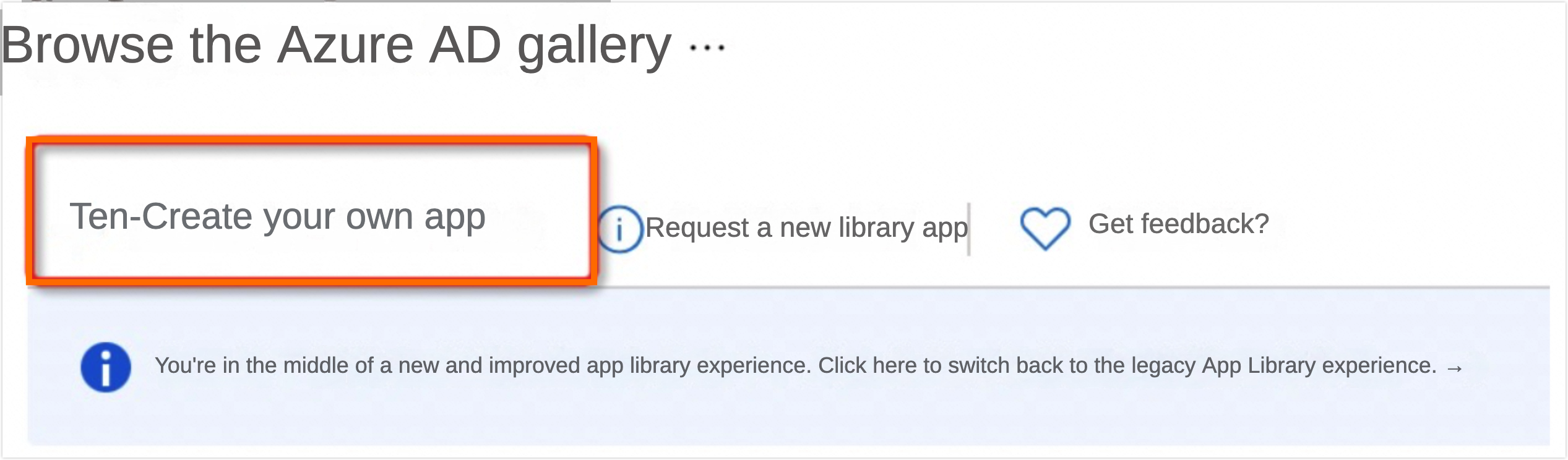

[azure AD ギャラリーの参照] ページで、[独自のアプリケーションを作成する] をクリックして、カスタムアプリケーションの作成を開始します。

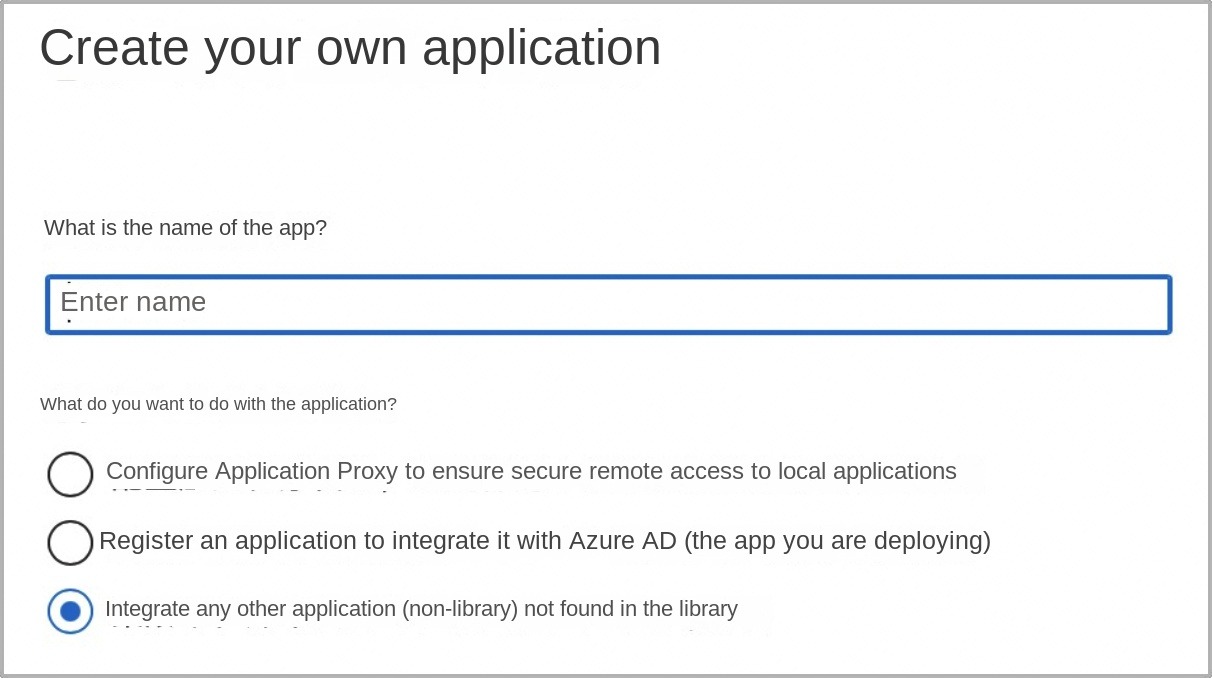

アプリケーション名を入力し、[ギャラリーにないその他のアプリケーションを統合する (ギャラリー以外)] を選択します。

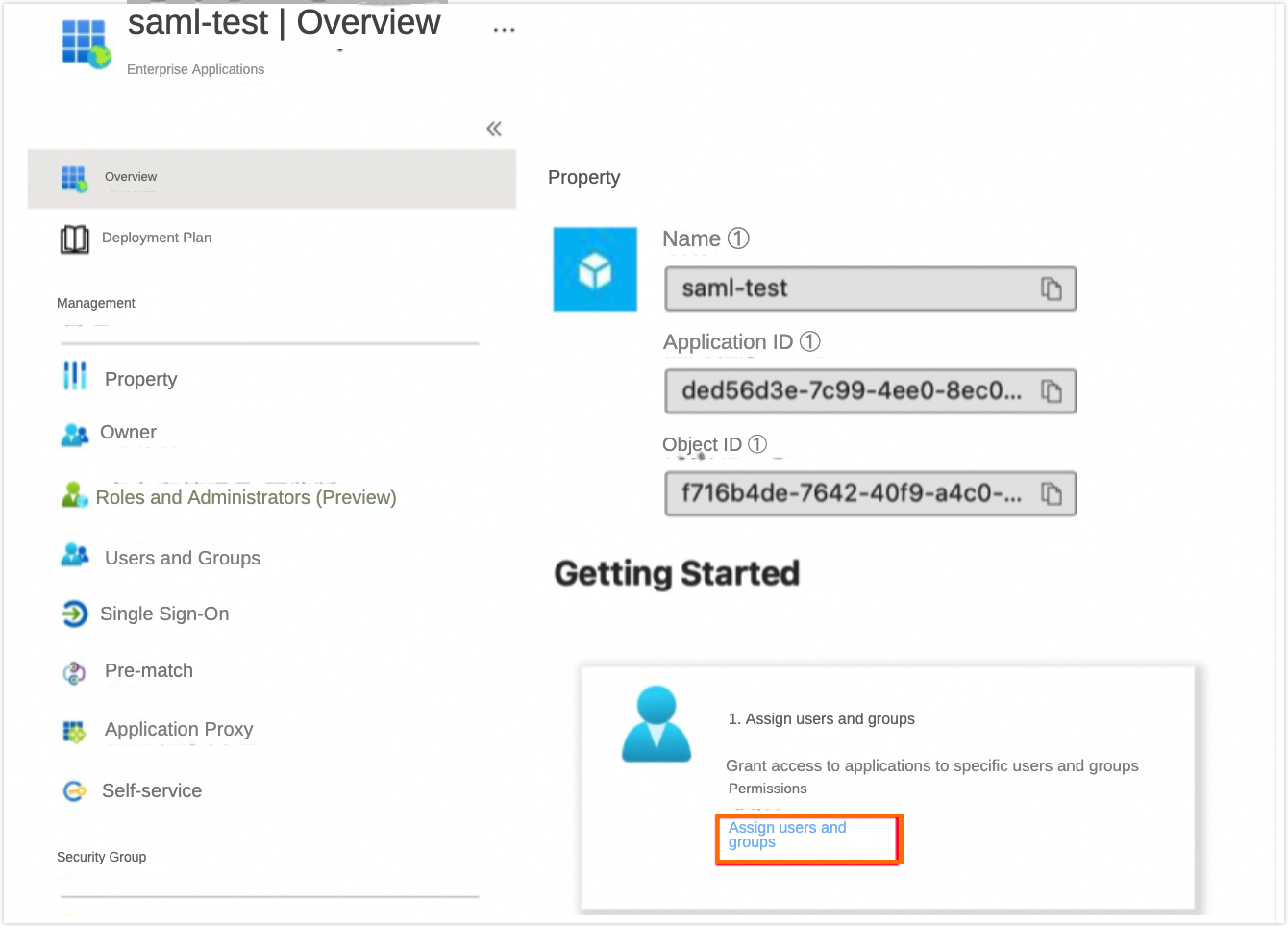

たとえば、アプリケーション名を「saml-test」とします。

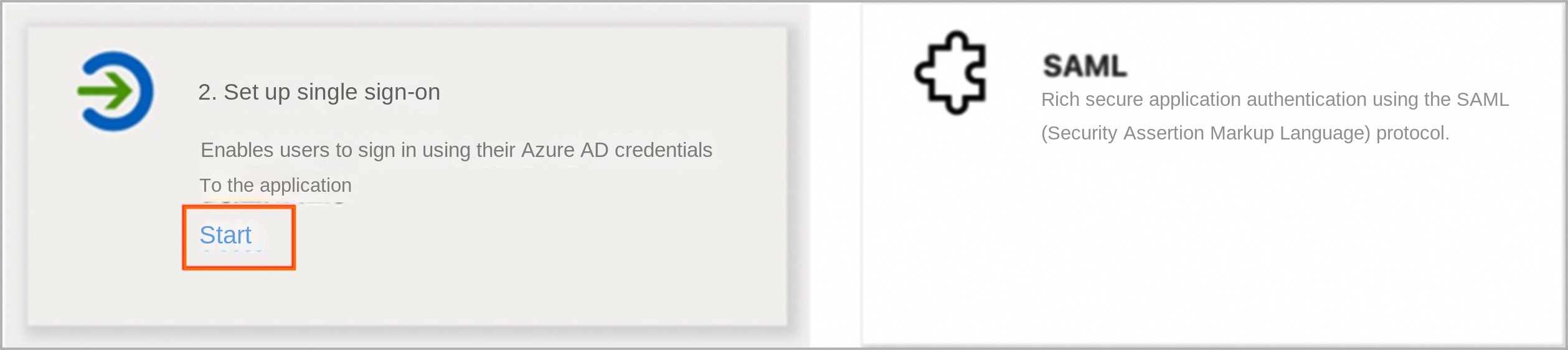

[シングルサインオンの設定] セクションに移動し、[開始] をクリックして、SAML プロトコルを選択します。

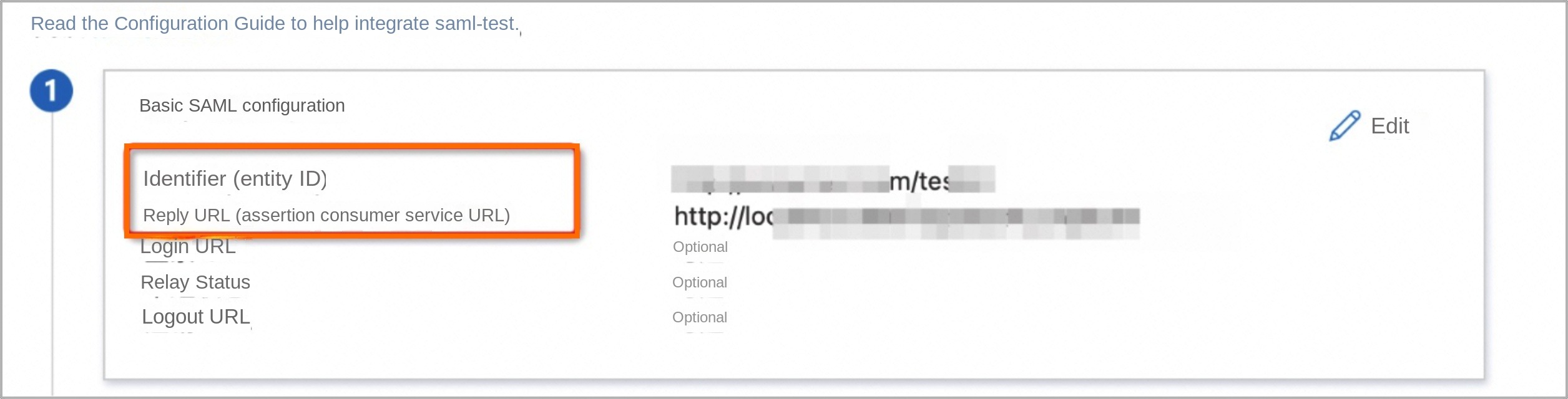

[基本的な SAML 構成] ページで、[識別子 (エンティティ ID)] と [応答 URL (アサーションコンシューマーサービス URL)] を構成します。

説明

説明[応答 URL (アサーションコンシューマーサービス URL)] は、ログインに成功した後にユーザーがリダイレクトされるサービスプロバイダーのアドレスです。

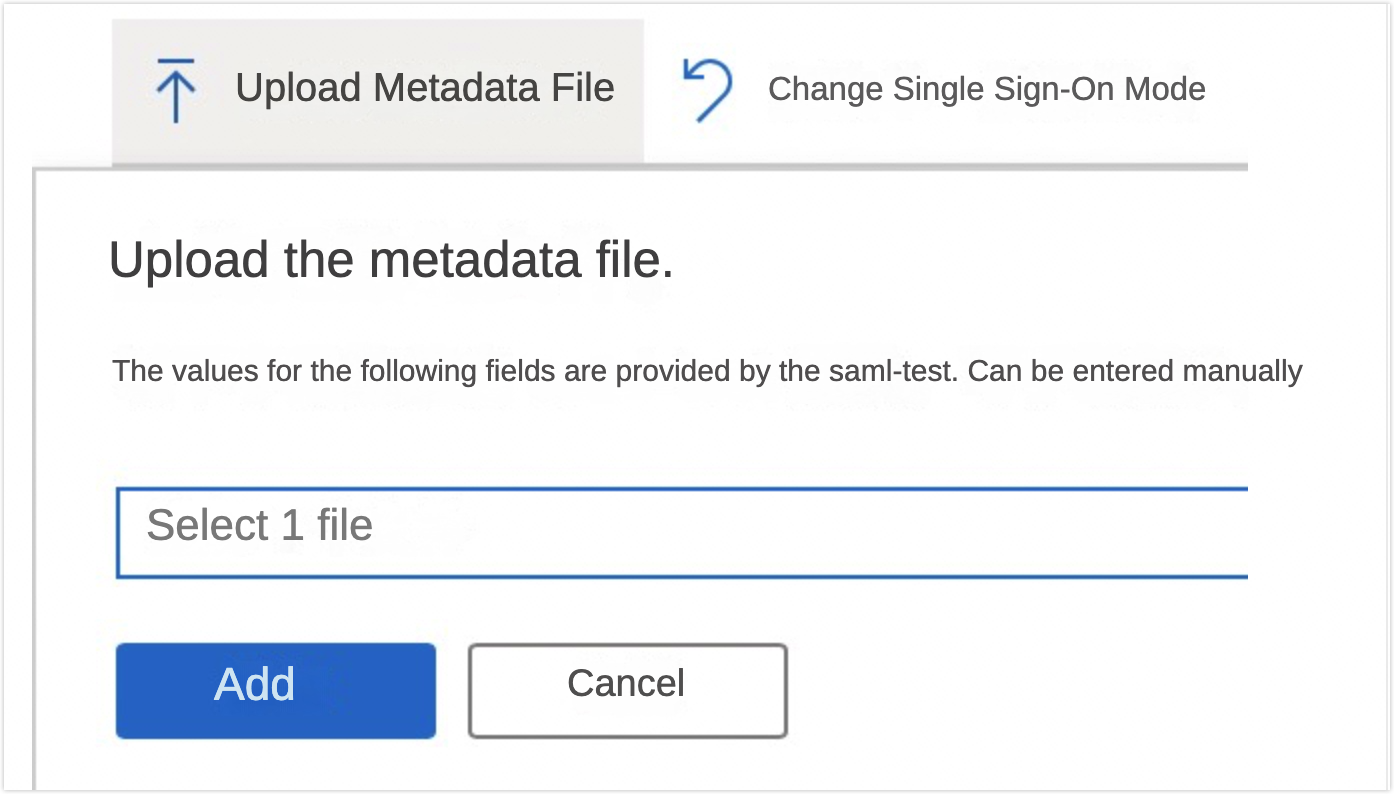

または、メタデータファイル をアップロードして、SAML 構成を完了することもできます。

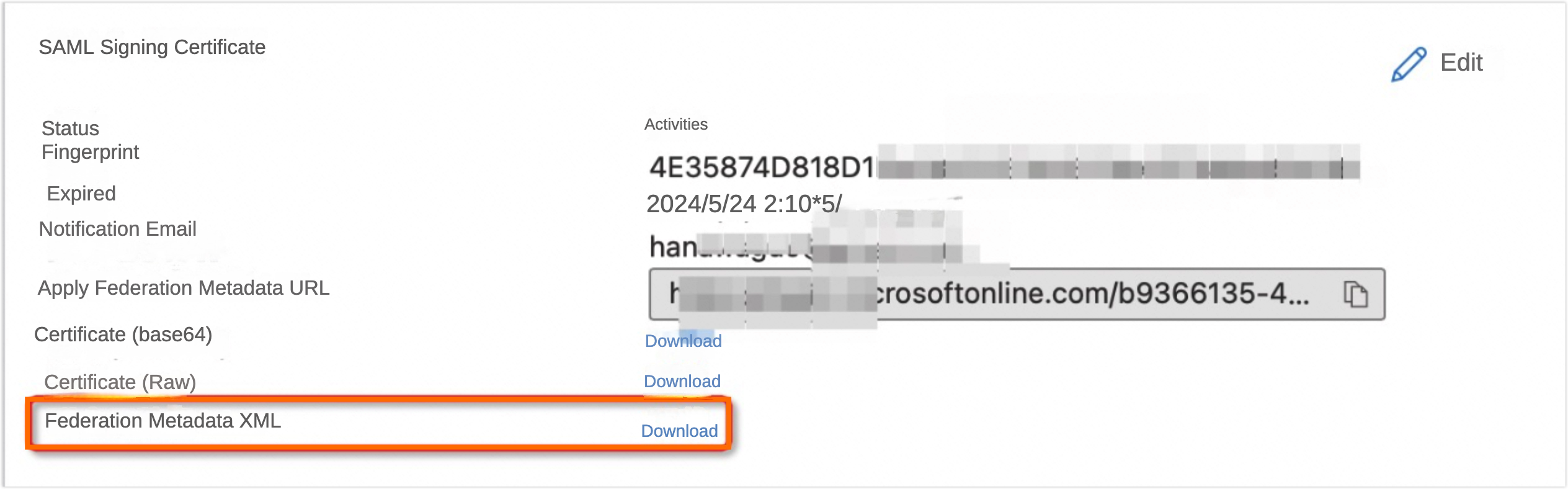

構成ファイルを取得します。

[フェデレーションメタデータ XML] の右側にある [ダウンロード] を選択して、Azure 固有のメタデータファイルを取得します。

説明

説明このメタデータ XML には、公開鍵 x509 証明書が含まれています。

ダウンロードインターフェイスはプラットフォームによって異なる場合があります。 ここで説明する手順は、Azure の SAML ログインのメタデータ XML をダウンロードする場合の手順です。 ダウンロードされた各ドキュメントは、IDPSSODescriptor タグが付いた XML ファイルです。

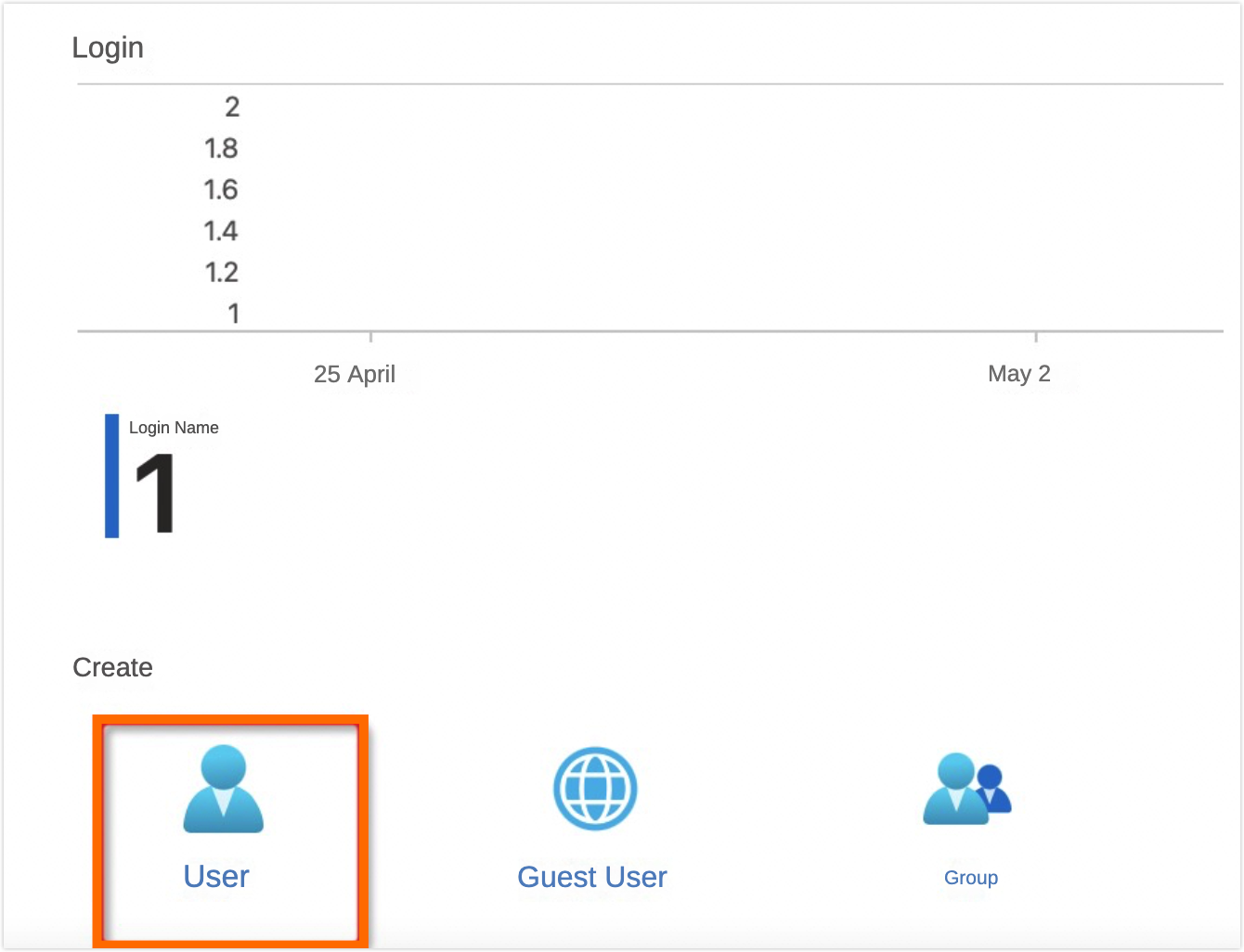

(オプション) Azure Active Directory (デフォルトディレクトリ) に戻って、ユーザーを追加し、アプリケーションへのアクセス権を付与します。

サブユーザーとして、SAML プロトコルを使用してサインインします。 この手順はメインアカウントには必要ありません。

ユーザー「saml2」を作成します。

作成に成功したら、エンタープライズアプリケーションに戻り、「saml-test」プログラムを選択し、[ユーザーとグループの割り当て] をクリックします。

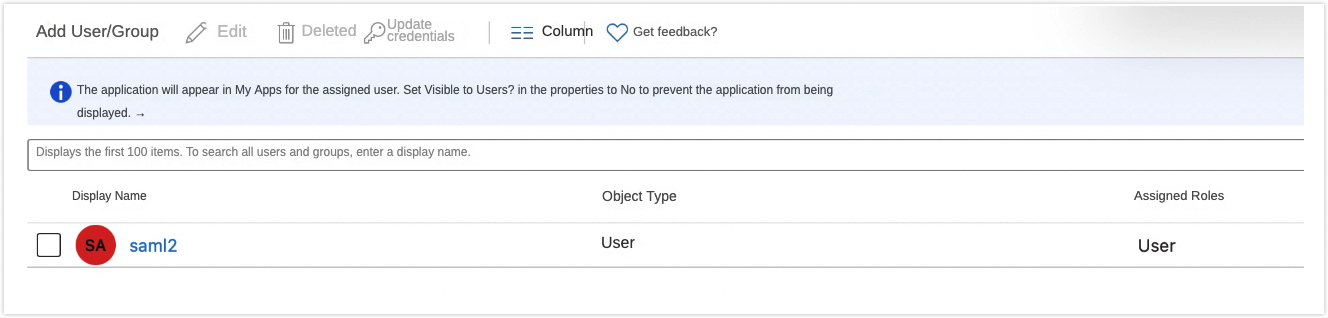

[ユーザー/グループの追加] をクリックします。

作成したユーザーを選択します。

追加に成功すると、以下のインターフェイスが表示され、ユーザーが「saml-test」アプリケーションにアクセスできるようになったことが確認されます。

メタデータファイルの例

以下は、メタデータファイルの例です。 ${domain} を構成済みのドメイン名に置き換えます。

<EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="urn:alibaba:cloudcomputing">

<SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol" WantAssertionsSigned="true">

<KeyDescriptor use="signing">

<ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#">

<ds:X509Data>

<ds:X509Certificate>MIIDXjCCAkagAwIBAgIEXHToLjANBgkqhkiG9w0BAQsFADBwMQswCQYDVQQGEwJDTjERMA8GA1UE CBMISGFuZ3pob3UxKTAnBgNVBAsTIEFsaWJhYmEgQ2xvdWQgQ29tcHV0aW5nIENvLiBMdGQuMSMw IQYDVQQDExp1cm46YWxpYmFiYTpjbG91ZGNvbXB1dGluZzAgFw0xOTAyMjYwNzE4MDZaGA8yMTE5 MDIwMjA3MTgwNlowcDELMAkGA1UEBhMCQ04xETAPBgNVBAgTCEhhbmd6aG91MSkwJwYDVQQLEyBB bGliYWJhIENsb3VkIENvbXB1dGluZyBDby4gTHRkLjEjMCEGA1UEAxMadXJuOmFsaWJhYmE6Y2xv dWRjb21wdXRpbmcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDDjD53ZENEHoYNXAOf OIbVBJhj7SCWKmdjnbnxq8WAFWEeZtS6hZLPpWh1z7b0NjJkvCf5oFVqBJYbbW5kEKV+9CpV6VHZ qOXmsIRlkvZB+Wnc3SduwiiiUR9JojSPxVQvSf4WLT+HDASlrBztuRV2vHj9utLbvy+6bgVBqF8g emL9Pcif1robDH8HlqUcADXLAt18E4MbToldVoHjpFc6fAKUXujWH5feAL8g0CKlmf/JVlHLEtu4 vKPxBQ8sgkysk6EnrjXl6Q4a4t+vbPG5uczA1ouTkDupMCRlaWHIHaJL/AoDGabn8sVXdaVJUKC5 54FNkRznBhRQll+Nuc2rAgMBAAEwDQYJKoZIhvcNAQELBQADggEBAE8k4S4HvOglthJwF3aMQXGi LKW6Becs9SljA0/5VtZQDrDf2By/1BIMvWfZ/dFnO+MylDLVdS6XWvWat/DW0fOGxU4s1WNfshX7 DJDGR2G1XgtGoDZEYIDahUp5katAPypCkY57fGZlI0d3nq46/2qT/Zpne+pFE3DI/x8klZMniniw YjNXbG96y/M4DYi1J7RR8mLIfVvz5o1SMGT4Ta2p/USE2M9F6O7/zc2j62dQgXiYa9OONo31RiXR TmvGEUNuQoBZhVrFIvOnNjIfFT7Xd3CUowwJKP1floserrx4B5jScRAi9yK3x2a2lhfc+PksXfTs aqIr5TQL4OorLEE=</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

</KeyDescriptor>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:entity</NameIDFormat>

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://signin.aliyun.com/saml-role/sso"/>

<AttributeConsumingService index="1">

<ServiceName xml:lang="en">Alibaba Cloud Console Single Sign-On</ServiceName>

<RequestedAttribute isRequired="true" Name="https://www.aliyun.com/SAML-Role/Attributes/Role" FriendlyName="RoleEntitlement"/>

<RequestedAttribute isRequired="true" Name="https://www.aliyun.com/SAML-Role/Attributes/RoleSessionName" FriendlyName="RoleSessionName"/>

<RequestedAttribute isRequired="false" Name="https://www.aliyun.com/SAML-Role/Attributes/SessionDuration" FriendlyName="SessionDuration"/>

</AttributeConsumingService>

</SPSSODescriptor>

<Organization>

<OrganizationName xml:lang="en">Alibaba Cloud Computing Co. Ltd.</OrganizationName>

<OrganizationDisplayName xml:lang="en">AlibabaCloud</OrganizationDisplayName>

<OrganizationURL xml:lang="en">https://www.aliyun.com</OrganizationURL>

</Organization>

</EntityDescriptor>