このドキュメントでは、SASE アプリの認証管理機能について説明します。この機能により、より簡単かつ安全にアプリケーションにログインして使用できます。柔軟な ID 管理、自動ログインポリシー、および Okta、Azure Active Directory (AD)、自社開発システムなどのエンタープライズ ID プロバイダー (IdP) を使用して、OpenID Connect (OIDC) プロトコルを介して SASE アプリへのシングルサインオン (SSO) を実装できます。これにより、シームレスでより安全なアクセス体験が提供されます。

シナリオ

企業が複数のアプリケーションに接続しており、各アプリケーションが異なる ID ソースを持っています。このため、ユーザーは異なる ID ソースを使用して SASE アプリにログインする必要があります。

企業が OIDC 認証ソースでユーザーを管理しており、すべての OIDC 互換アプリケーションでそれを使用して SASE アプリへのログインを有効にしたいと考えています。

企業エンドポイントが一元管理されている環境では、IT 管理者は従業員が資格情報を入力することなく、SASE アプリを開くと自動的にログインするようにしたいと考えています。これにより、効率とユーザー エクスペリエンスが向上します。

前提条件

認証ステータスを有効にするには、まず ID ソースを作成して有効にする必要があります。詳細については、「ID 同期」をご参照ください。

OIDC プロトコルを使用して Lightweight Directory Access Protocol (LDAP) ID ソースを拡張するには、最初に LDAP ID ソースに接続すると、それを有効にする必要があります。LDAP への接続のベストプラクティスについては、「SASE でセキュアな LDAP ユーザーアクセス」をご参照ください。

説明OIDC 認証ソースには組織構造機能がないため、組織構造機能を持つ ID ソースに関連付ける必要があります。

企業エンドポイントにインストールされている SASE アプリは、バージョン 4.8.5 以降である必要があります。

拡張認証ソースを作成する

拡張認証ソースは、OIDC とデバイス認証をサポートしています。OIDC 認証は、フェデレーション認証のために標準の OIDC 認証コードフローを使用します。Okta、Azure AD、または自社開発システムなど、このフローで SSO をサポートする任意の IdP が、SASE の IdP として機能できます。これにより、ユーザーは SASE アプリにログインできます。デバイス認証の場合、デバイス情報をアップロードできます。ログイン不要ポリシーと組み合わせることで、クライアントの自動ログインが可能になります。

Secure Access Service Edge コンソール にログインします。

左側のナビゲーションウィンドウで、 を選択します。

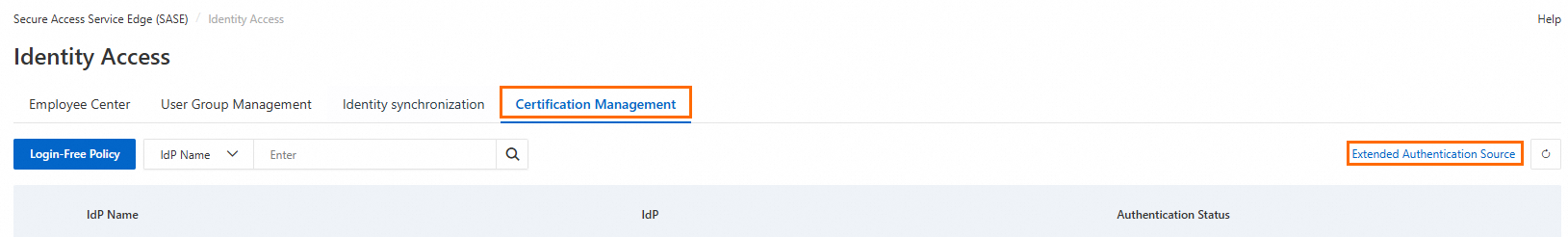

Authentication Management タブで、Extended Authentication Source をクリックします。

Extended Authentication Source ページで、Add Extended Authentication Source をクリックします。

Add パネルで、次の表の説明に従って拡張認証ソースを追加します。

設定項目

説明

Authentication Source Name

拡張 ID ソースの名前。

名前は 2 ~ 100 文字で、漢字、英字、数字、ハイフン (-)、アンダースコア (_) を使用できます。

Description

構成の説明。

この説明は、SASE クライアントでログインタイトルとして表示され、ログイン時に ID ソースを識別するのに役立ちます。

Authentication Source Type を [OIDC] または Device Authentication に設定します。デバイス認証は、クライアントのログイン不要機能に使用されます。

OIDC

Authorization Mode:デフォルトは認可コードであり、変更できません。

[クライアント ID]: SASE に送信されるリクエストの識別子。これは、IdP 内のアプリケーション識別子です。

[クライアントシークレット]: SASE に送信されるリクエストのキー。これは IdP 内のアプリケーションキーです。

重要クライアントシークレットは安全に保管してください。漏洩の疑いがある場合は、古いキーを削除し、新しいキーを追加してローテーションしてください。

[スコープ]: 認証エンドポイントをリクエストする際に含まれるスコープ。リクエストされた認証スコープを表します。

Issuer: OIDC Issuer のディスカバリエンドポイントです。ディスカバリエンドポイントを解析して、エンドポイント情報を自動的に取得します。

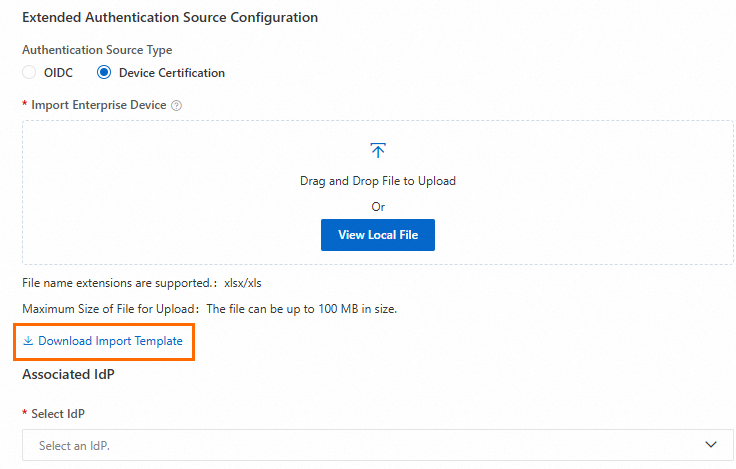

Device Authentication

[インポートテンプレートのダウンロード] をクリックし、ログイン不要機能を使用するデバイスの情報 (名前、電話番号、メールアドレス、デバイス MAC アドレス、デバイス SN、デバイスホスト名) を入力します。

ファイルをドラッグするか、クリックしてローカルファイルを参照し、テンプレートを SASE にアップロードします。

Associated IdP

選択できる関連付けられた ID ソースの種類は、認証ソースの種類によって異なります。

OIDC タイプ: 作成済みの LDAP ID ソースを選択します。LDAP ID ソースのみがサポートされています。

デバイス認証タイプ: 作成済みの ID ソースを選択します。

OK をクリックします。

認証ソースの種類として OIDC を選択した場合は、[SASE 認証コールバック RedirectURI] の値をコピーして、OIDC サービスで構成する必要もあります。

ログインフリーポリシーを構成し、クライアントにログインする

クライアントのログイン不要機能を有効にすると、ユーザーはログインせずにクライアントを実行できます。ID ソースにアタッチされていないデバイスは、匿名 ID で接続します。データ保護ポリシーとエンドポイント緩和ポリシーは引き続き適用されます。

Secure Access Service Edge コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

Authentication Management タブで、Single Sign-On Policy をクリックします。

Client Auto-Sign-In Policy パネルで、ポリシーを有効にし、ログイン不要の範囲を設定し、ポリシーが適用されるデバイスを表示します。

設定項目

説明

Enable Client Auto-Sign-In

クライアントログインフリーポリシーを有効にします。

Scope of Automatic Sign-In

All Devices: プラットフォームのエンドポイントリストにあるすべてのデバイス (手動でインポートされた会社のデバイスを含む) を指します。ポリシーが有効になると、これらのデバイスはログインを必要とせずに匿名 ID で接続します。カスタム ID ソース認証を有効にする必要があります。左側のナビゲーションウィンドウで、 を選択して、企業の エンドポイント 情報を表示します。

Authenticated Devices: 拡張認証ソースでデバイス認証が設定されているすべてのデバイスを指します。ポリシーが有効になると、これらのデバイスはオーナーの ID を使用してログインせずに接続します。

Automatic Sign-In Status

ポリシーが現在有効になっているデバイスです。デバイス数をクリックすると、Terminals ページに移動して、有効なデバイスに関する情報を表示できます。

OK をクリックします。

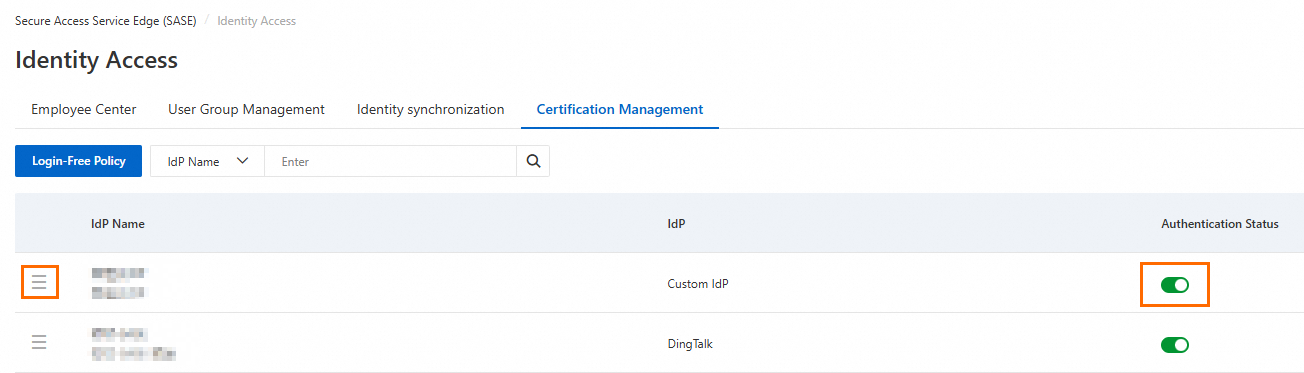

Authentication Management タブで、カスタム ID ソースを有効にします。

説明SASE をアクティベートすると、カスタム ID ソースが自動的に生成されます。カスタム ID ソースを作成するには、「SASE ID ソースの設定」をご参照ください。

企業アーキテクチャ ID ソースを使用している場合は、その ID ソースも有効にする必要があります。

企業が OIDC 拡張認証ソースを使用している場合は、Authentication Management タブでその認証ソースも有効にする必要があります。

ログインフリースコープ内のデバイスで、SASE アプリをダウンロードしてインストールします。

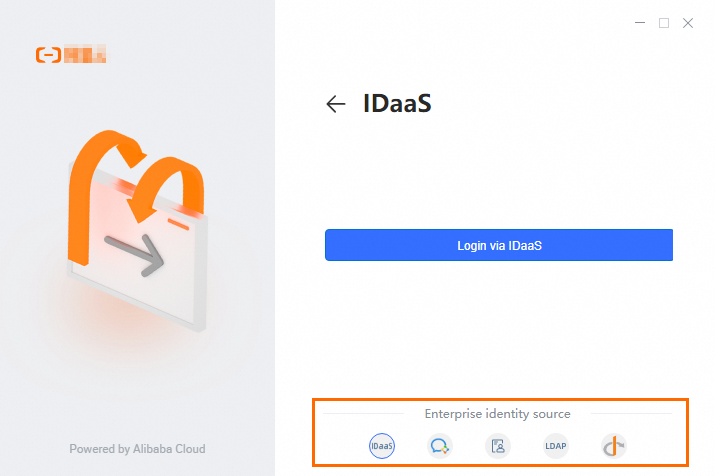

SASE アプリを開き、企業検証 ID を入力して、[確認] をクリックします。SASE アプリは自動的にログインします。

認証ステータスを有効にする

作成した ID ソースと OIDC 拡張認証ソースがリストに表示されます。ID ソースの認証ステータスを管理し、SASE アプリのログインページでの表示順序を調整できます。

Authentication Management タブで、作成した ID ソースを見つけます。

Authentication Status 列で、スイッチをオンにして認証ステータスを有効にします。

SASE アプリのログインページで、ID ソースの表示順序を調整できます。

リストの左側にある

リストの左側にある  アイコンをドラッグして調整できます。

アイコンをドラッグして調整できます。

表示順序は、認証ステータスが有効になっている ID ソースに対してのみ調整できます。

認証ステータスが有効になっている場合にのみ、ID ソースを使用して SASE アプリにログインできます。

参照

企業の組織構造外にユーザーグループを作成するには、「ユーザーグループ管理」をご参照ください。

クライアントのログインフリー操作の詳細については、「SASE クライアント ログインフリーのベストプラクティス」をご参照ください。