Data Management Service (DMS) では、リソースは Alibaba Cloud アカウントによって分離されます。 別の Alibaba Cloud アカウントからリソースにアクセスしたり、別のアカウントの DMS にリソースを登録したりするには、クロスアカウント操作を実行する必要があります。 この Topic では、Alibaba Cloud アカウント間でリソースにアクセスして登録する方法について説明します。

Alibaba Cloud アカウント間でのインスタンスの登録

注意事項

アカウント間で登録できるのは Alibaba Cloud インスタンスのみです。

別のアカウントからインスタンスを追加する場合、DMS では、リソース所有者が DMS にログインしている必要があります。

権限の付与

アカウント間でインスタンスを登録する前に、RAM ユーザーに必要な権限を付与する必要があります。 これらの権限には、DMS リソースの管理や、DMS への特定の種類のデータベースインスタンスの登録が含まれます。

Alibaba Cloud アカウント A が Alibaba Cloud アcount B のリソースをアカウント A の DMS テナントに登録する必要があるとします。 アカウント B に属する RAM ユーザーは、RAM コンソールで次の操作を実行する必要があります。

RAM コンソールに、リソース所有者の Alibaba Cloud アカウント B に属する RAM ユーザーとしてログインします。 このユーザーは

AliyunRAMFullAccess権限を持っている必要があります。ロールページで、RAM ロールを作成し、アカウント A の信頼ポリシーを設定します。 次のいずれかのメソッドを使用できます。

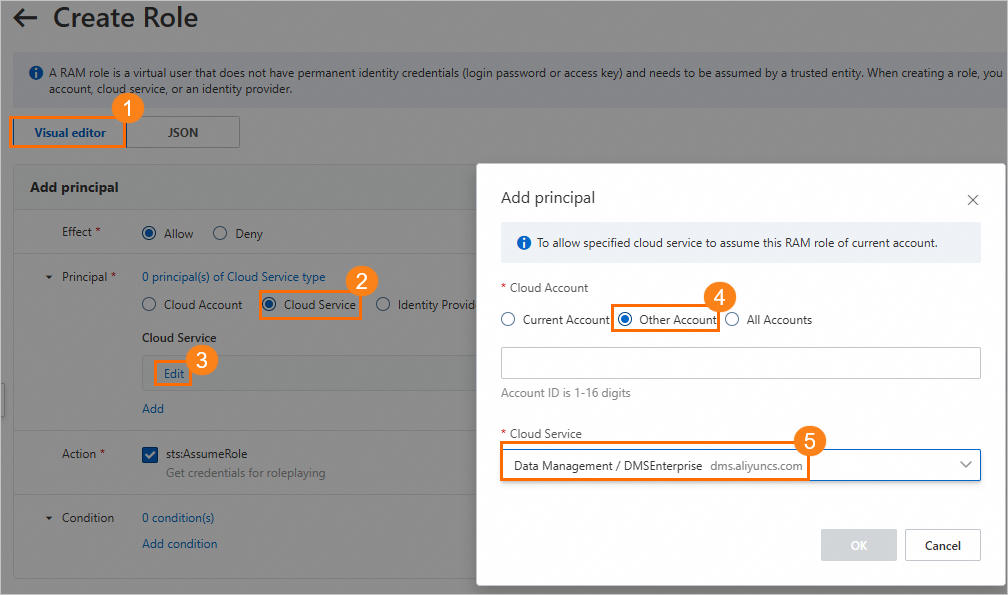

メソッド 1: ビジュアルエディター

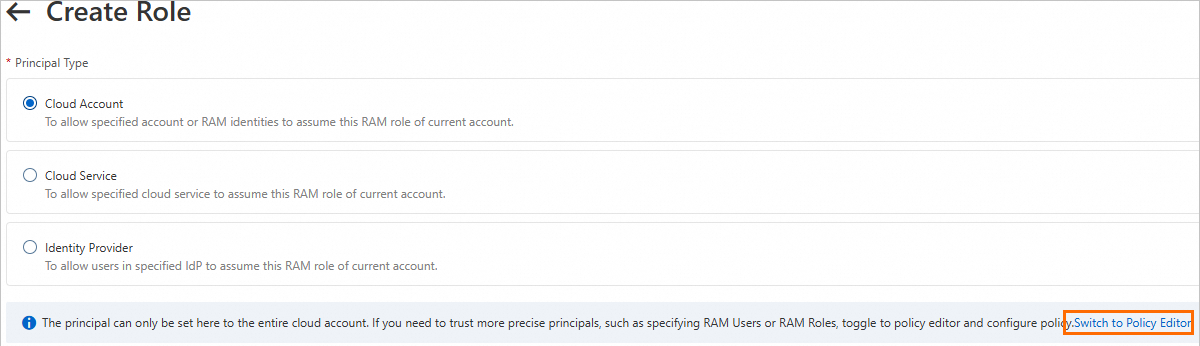

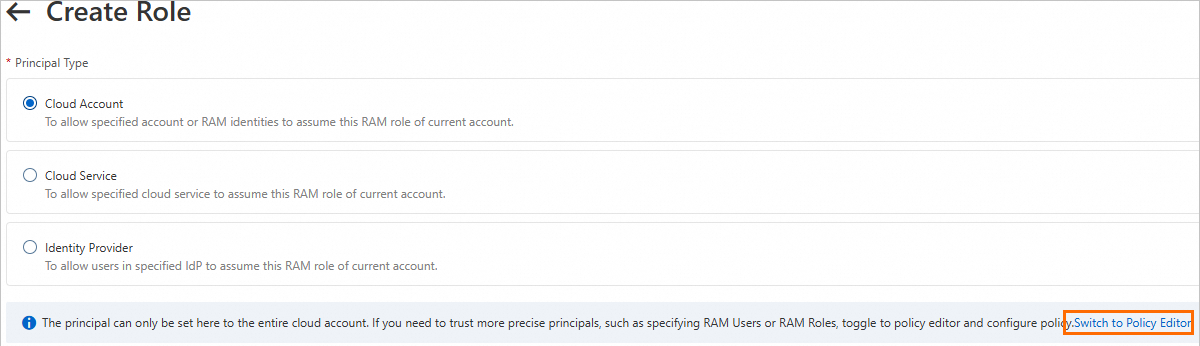

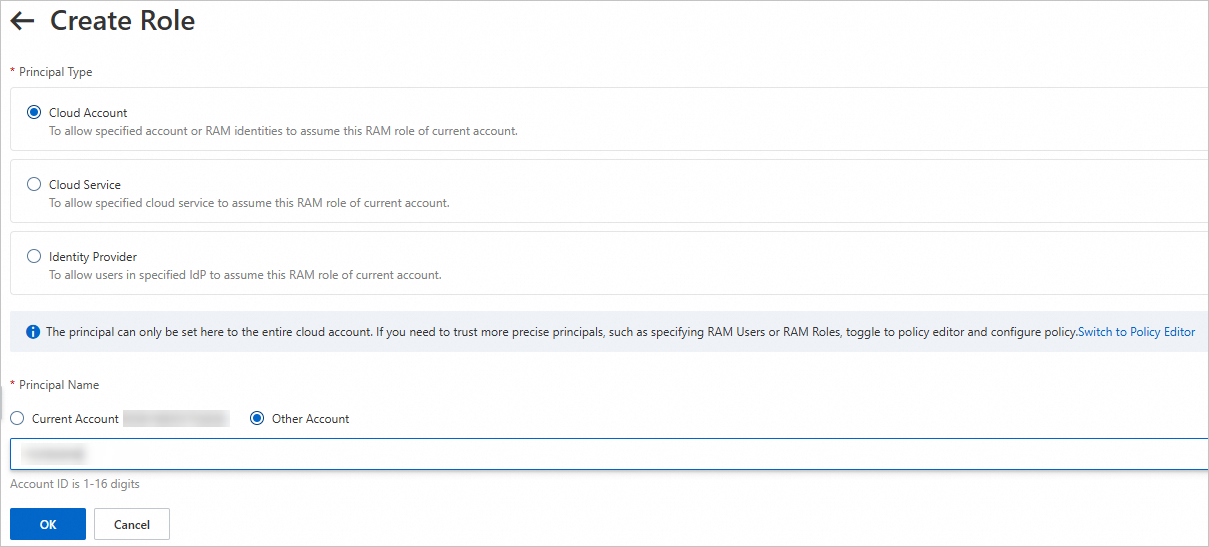

[ロールの作成] ページで、[ポリシーエディターに切り替え] をクリックします。

[ビジュアルエディター] タブで、[プリンシパル] をクラウドサービスに設定し、次のパラメーターを設定します。

[その他のアカウント] テキストボックスに Alibaba Cloud アカウント A の UID を入力します。

[クラウドサービス] パラメーターを [Data Management/DMS Enterprise] に設定します。

[OK] をクリックします。

メソッド 2: スクリプトエディター

[ロールの作成] ページで、[ポリシーエディターに切り替え] をクリックします。

[スクリプトエディター] タブで、ポリシーを入力します。

ポリシーの説明: この信頼ポリシーにより、指定されたユーザーはアカウント間でインスタンスを登録し、リソースを管理できます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "<UID of Alibaba Cloud account A>@dms.aliyuncs.com" ] } } ], "Version": "1" }[OK] をクリックします。

ポリシーページで、

DmsCrossAccountPolicyなどの権限ポリシーを作成します。アクセス ポリシーは、次のデータベースタイプと接続タイプ (VPC と専用回線) をサポートしています: Redis、PolarDB-X、OceanBase、Lindorm、Hologres、GDB、SelectDB、および ClickHouse Enterprise Edition。

説明RDS、PolarDB for MySQL、PolarDB for PostgreSQL、および PolarDB for PostgreSQL (Compatible with Oracle) の場合、ステップ 3 と 4 をスキップして、直接ステップ 5 に進むことができます。

ポリシーの例の説明: このポリシーを使用すると、VPC または専用回線経由で DMS にデータベースを登録できます。

{ "Statement": [ { "Action": [ "vpc:DescribeVpcs" ], "Resource": "*", "Effect": "Allow" } ], "Version": "1" }ロールページで、ステップ 2 で作成したロールに

DmsCrossAccountPolicy権限を付与します。 詳細については、「RAM ロールに権限を付与する」をご参照ください。ロールページで、ロール名をクリックします。 表示されたページで、[ARN] をコピーします。

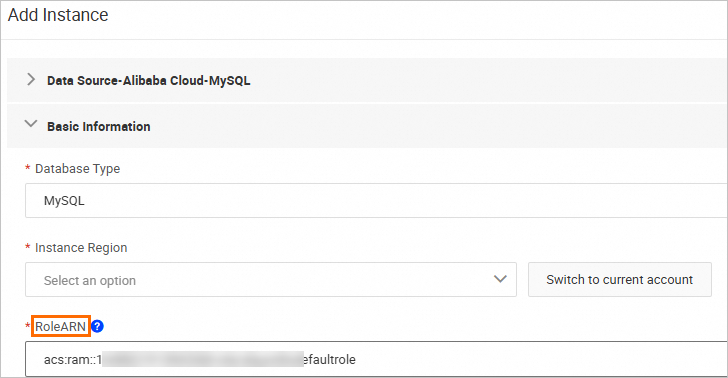

インスタンスの登録

ユーザー A がデータベースを登録するときに、ロールの ARN を入力します。

Alibaba Cloud アカウント間でのインスタンスリソースへのアクセス

Alibaba Cloud アカウント間で DMS のインスタンスリソースにアクセスするには、次のステップに従います。

前提条件

リソースにアクセスするユーザー (ユーザー A) とリソース所有者 (アカウント B) は、異なる Alibaba Cloud アカウントに属している必要があります。 アカウント B は DMS にテナントも持っている必要があります。

アクセサーへの権限の付与

RAM コンソールに、

AliyunRAMFullAccess権限を持つアカウント B の RAM ユーザーとしてログインします。ロールページで、RAM ロールを作成します。

説明[その他のクラウドのアカウント] セクションに、アカウント A の UID を入力します。

ロールページで、ステップ 2 で作成したロールに

AliyunDMSLoginConsoleAccess権限を付与します。 この権限は、DMS コンソールにログインするために必要です。 詳細については、「RAM ロールに権限を付与する」をご参照ください。

DMS リソースへのアクセス

Alibaba Cloud 管理コンソールに、

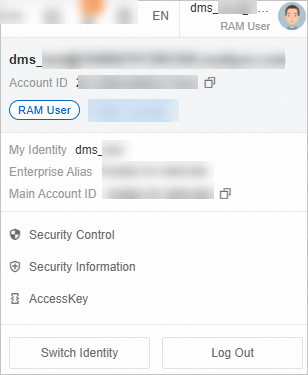

AliyunSTSAssumeRoleAccess権限を持つアカウント A の RAM ユーザーとしてログインします。右上隅で、プロファイル画像をクリックして ID を切り替えます。

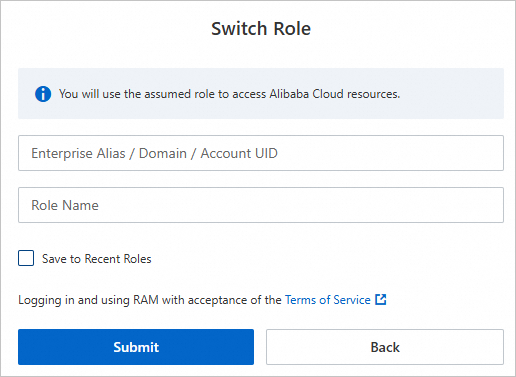

アカウント B の UID と作成した RAM ロールの名前を入力します。

[送信] をクリックします。

ロールの切り替えが完了したら、Data Management DMS 5.0 にアクセスします。

説明DMS にアクセスすると、自動的に一般ユーザのロールが割り当てられます。 インスタンスリソースを変更またはエクスポートする場合は、DMS で必要な権限を申請する必要があります。