ガバナンス成熟度評価機能には、レンズ評価が含まれています。レンズは、Well-Architected フレームワークのガイダンスを特定の業界やテクノロジーに拡張したものです。業界や技術的なニーズに基づいて、ご利用のクラウリソースに対して詳細なガバナンス評価を実行するのに役立ちます。レンズ機能を使用して、特定の分野の評価モデルを選択して表示します。これにより、リスクを正確に特定し、リソース設定を最適化し、的を絞った改善提案を受け取ることができます。

サポートされているレンズ

以下のレンズがサポートされています:

コンテナビルディング

コンテナ保護システムの構築を支援します。デプロイ、モニタリング、および O&M のリスクを包括的に評価し、ご利用のコンテナがセキュリティと信頼性のベースラインを継続的に満たすようにします。

機械学習

AI モデルのトレーニングシナリオにおけるインフラストラクチャアーキテクチャ設計を評価します。Elastic Compute Service (ECS)、NAS、Object Storage Service (OSS) などのコアリソースがトレーニング要件に適合しているかを確認し、タスクの要求を満たしていることを保証します。

ネットワークサービス

ネットワークリソースの詳細なヘルスチェックの実行を支援します。複数のネットワークプロダクトにわたる容量使用率、ディザスタリカバリのアーキテクチャ、リソースのアイドル状態を評価し、高いネットワーク可用性を確保します。

説明ネットワークサービスレンズを使用する前に、Network Intelligence Service (NIS) を有効にしてください。

データ保護

データベースリソースのセキュリティと安定性の確保を支援します。監査ログの保持期間や機密データ保護を評価します。また、異常な SQL パフォーマンスを監視し、ディザスタリカバリとセキュリティ対策が適切に講じられていることを確認します。

説明必要なデータを取得するには、Database Autonomy Service (DAS) と Data Transmission Service (DTS) を有効にしてください。

サポートされている検出項目

各レンズでサポートされているチェック項目を次の表に示します。

専門的な検出:レンズ | チェック項目 | 説明 |

コンテナビルディング | ACK クラスターがシングルゾーンにデプロイされている | リージョンクラスターは、クロスゾーンのディザスタリカバリを提供します。ノードが 3 つ以上のゾーンに分散している場合、ACK クラスターは準拠していると見なされます。 |

コンテナビルディング | ACK クラスターでコスト管理スイートが有効になっていない | 従来の方法では、クラウドネイティブのシナリオにおいて効果的なコストの可視化と管理ができません。コスト管理スイートは、リソースの無駄のチェックやコスト予測などの機能を提供します。コスト管理スイートが有効になっていない ACK クラスターは、ベストプラクティスとは見なされません。 |

コンテナビルディング | ACK クラスターが安定バージョンを使用していない | 最新バージョンにアップグレードされていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターで削除保護が有効になっていない | 削除保護が有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターで保存時のシークレット暗号化が設定されていない | 保存時のシークレット暗号化は、Key Management Service (KMS) で作成したキーを使用して Kubernetes のシークレットを暗号化します。これにより、機密情報のセキュリティが向上します。ACK Pro マネージドクラスターが Alibaba Cloud KMS を使用して保存時のシークレットを暗号化していない場合、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターが RAM ベースの認証に ack-ram-authenticator を使用していない | ack-ram-authenticator コンポーネントは、ネイティブの Kubernetes Webhook トークン認証方式を使用して、Resource Access Management (RAM) を介して API サーバーのリクエストを認証します。シングルサインオン (SSO) のロール統合シナリオでは、同じロールを引き受ける異なるユーザーからの API サーバーへのアクセスリクエストをより安全に監査できます。ack-ram-authenticator コンポーネントが有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターがポリシーガバナンスを使用して特権コンテナの設定を制限していない | ポリシーガバナンスを有効にすると、セキュリティ O&M 担当者がコンテナセキュリティポリシーをより効果的に使用できるようになります。ポリシー管理が有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターが RRSA を使用してクラウドリソースへの Pod レベルのアクセス権限を分離していない | RRSA は、クラスター内の Pod レベルで OpenAPI の権限を分離します。これにより、クラウドリソースへのアクセスを詳細に制御し、セキュリティリスクを低減します。RRSA 機能が有効になっていない ACK クラスターは、「非準拠」と見なされます。 |

コンテナビルディング | ACK クラスターで API サーバー監査ログが有効になっていない | Kubernetes クラスターでは、API サーバー監査ログは、クラスター管理者がさまざまなユーザーの日常的な操作を記録または追跡するのに役立ちます。これは、クラスターのセキュリティ O&M の重要な部分です。API サーバー監査ログが有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターでコントロールプレーンコンポーネントログが有効になっていない | ACK コントロールプレーンからご利用のアカウントの Simple Log Service (SLS) の Log Project にログを収集します。これにより、O&M の監査とトラブルシューティングが簡素化されます。コントロールプレーンコンポーネントログが有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターで Container Intelligence Service (CIS) のクラスター設定評価が有効になっていない | CIS は、残りのクラウドリソースクォータや主要な Kubernetes リソースの使用レベルなど、クラスター内の潜在的なリスクを発見するのに役立ちます。推奨されるソリューションに基づいてリスクのトラブルシューティングと問題の修正を支援します。CIS のクラスター設定評価が有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターでクラスターセキュリティ設定評価が有効になっていない | 設定検査機能は、クラスター内のワークロード設定をスキャンしてセキュリティリスクを検出し、検査レポートを生成します。セキュリティ設定検査が有効になっていない ACK クラスターは、「非準拠」と見なされます。 |

コンテナビルディング | ACK クラスターでコンテナ内操作監査ログが有効になっていない | コンテナ内操作監査機能を使用すると、組織のメンバーまたはアプリケーションがコンテナに入った後に実行したコマンドを監査できます。コンテナ内操作監査ログが有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターがマネージドノードプールを使用していない | マネージドノードプールは、重要な共通脆弱性識別子 (CVE) や一部のエラーの自動修正など、一部のノード O&M 操作を自動的に実行できます。これにより、ノードの O&M ワークロードが削減されます。マネージドノードプール機能が有効になっていない ACK クラスターは、非準拠と見なされます。 |

コンテナビルディング | ACK クラスターのノードプールで Auto Scaling が有効になっていない | Auto Scaling は、オンデマンドで従量課金インスタンスを起動し、エラスティックコンピューティングリソースを自動的かつコスト効率よくスケーリングします。ノードプールの Auto Scaling 機能が無効になっている ACK クラスターは、「非準拠」と見なされます。 |

コンテナビルド | ACK クラスターが Basic Edition のマネージドクラスターである | ACK マネージドクラスターには、Basic Edition と Pro Edition があります。Pro Edition は Basic Edition と比較して、信頼性、セキュリティ、スケジューリング機能が強化されており、本番環境で大規模なサービスを実行するのに適しています。Pro Edition ではないマネージドクラスターを使用している場合、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の CoreDNS サービスのバックエンドサーバー数が 0 である | ACK クラスター内の CoreDNS のバックエンドサーバー数が 0 の場合、サービスディスカバリは完全に失敗します。これにより、マイクロサービスの呼び出しやデータベースアクセスなど、クラスター内のサービス間通信が中断されます。アプリケーションはサービス名でアドレスを解決できなくなり、ビジネスの可用性に直接影響します。また、クラスターの安定性リスクももたらします。CoreDNS サービスのバックエンドサーバー数が 0 の ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の API サーバー SLB インスタンスのバックエンドが異常な状態である | ACK クラスター内の API サーバーの Server Load Balancer (SLB) インスタンスのバックエンドが異常な状態になると、コントロールプレーンの通信が中断されます。これにより、クラスター管理が完全に失敗します。kubectl などのクライアントは API サーバーにアクセスできなくなり、アプリケーションのデプロイやステータスの表示などの操作ができなくなります。API サーバーの SLB インスタンスのバックエンドが異常な状態にある ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の API サーバーにバインドされた SLB ポートのリスナー設定が異常である | ACK クラスター内の API サーバーにバインドされた SLB ポートのリスナー設定が異常な場合、API サービスへのアクセスが中断されます。kubectl などのクライアントはクラスターに接続できなくなり、O&M 操作は完全に失敗します。API サーバーにバインドされた SLB ポートのリスナー設定が異常な ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の API サーバーにバインドされた SLB インスタンスが存在しない | ACK クラスターの API サーバーが SLB インスタンスにバインドされていない場合、API サービスにはトラフィックのエントリポイントがなくなります。kubectl などの外部クライアントはロードバランサーを介して API サーバーにアクセスできなくなり、クラスター管理は完全に中断されます。API サーバーにバインドされた SLB インスタンスが存在しない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の API サーバーにバインドされた SLB インスタンスが異常な状態である | ACK クラスター内の API サーバーにバインドされた SLB インスタンスが異常な状態になると、API サービストラフィックの転送が失敗します。kubectl などのクライアントは安定した接続を確立できなくなり、クラスター管理は完全にブロックされます。API サーバーにバインドされた SLB インスタンスが異常な状態にある ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスターノードの Kubelet コンポーネントのバージョンがコントロールプレーンのバージョンより古い | ACK クラスターノードの Kubelet コンポーネントのバージョンがコントロールプレーンのバージョンより古い場合、互換性の問題が発生する可能性があります。API サーバーなどのコントロールプレーンは、新機能やプロトコルのアップグレードにより、古い Kubelet と正常に通信できない場合があります。これにより、ノードの状態が異常になったり、Pod のスケジューリングが失敗したり、ノードが利用不可とマークされたりする可能性があります。いずれかのノードの Kubelet コンポーネントのバージョンがコントロールプレーンのバージョンより古い ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスターのノードプールのスケーリング設定が利用できない | ACK クラスターのノードプールのスケーリング設定が利用できない場合、クラスターはノード数を自動的に調整できません。高負荷時にスケールアウトできなくなり、リソースの枯渇、Pod のスケジューリング失敗、またはサービスの中断につながります。いずれかのノードプールのスケーリング設定が利用できない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター検査:ノードプールのスケーリンググループが利用できない。 | ACK クラスターのノードプールのスケーリンググループが利用できない場合、クラスターはすべての自動スケーリング機能を失います。高負荷時にクラスターは動的にスケールアウトできなくなり、ノードリソースの枯渇、Pod のスケジューリング失敗、またはサービス応答の遅延につながる可能性があります。この状態は「非準拠」と見なされます。 |

コンテナビルド | ACK クラスターのノードプールのセキュリティグループが利用できない | ACK クラスターのノードプールのセキュリティグループが利用できない場合、ネットワークアクセスルールは無効になります。kubelet と API サーバー間の通信や Pod 間のサービスディスカバリなど、クラスターコンポーネント間の通信は、ポートのブロックやルールの欠落により中断される可能性があります。いずれかのノードプールのセキュリティグループが利用できない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスターのノードプールの vSwitch が利用できない | ACK クラスターのノードプールの vSwitch が利用できない場合、ノード間のネットワーク通信が中断されます。Pod とサービスはノード間で対話できなくなり、サービスディスカバリの失敗やデータ転送の停止につながります。いずれかのノードプールの vSwitch が利用できない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の APIService が利用できない | ACK クラスター内の APIService が利用できない場合、拡張 API 機能は失敗します。CustomResourceDefinitions (CRD) などのカスタムリソースは、コントロールプレーンと通信できなくなります。これにより、Operator やサービスメッシュなど、拡張 API に依存するコンポーネントで管理上の異常が発生する可能性があります。いずれかの APIService が利用できない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスターに異常な CoreDNS Pod が存在する | ACK クラスターに異常な CoreDNS Pod が存在すると、DNS 解決サービスが不安定になります。ドメイン名を使用するサービス間の通信がタイムアウトまたは失敗し、アプリケーションの呼び出しが中断される可能性があります。異常な CoreDNS Pod がある ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の弾力性コンポーネントのステータスが異常である | ACK クラスターの弾力性コンポーネントが異常な状態になると、自動スケーリングや自動エラー回復などのメカニズムが失敗します。高負荷時に動的にスケールアウトできないと、リソースのボトルネック、サービス応答の遅延、または中断につながります。いずれかの弾力性コンポーネントが異常な状態にある ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の LoadBalancer サービスの課金方法が実際のインスタンスと一致しない | ACK クラスター内の LoadBalancer サービスの課金方法と実際のインスタンスが一致しない場合、課金に異常が発生します。これにより、サブスクリプションが期待されていたのに従量課金で請求されたり、誤ってリソースがリリースされたりするなど、予期しない料金が発生する可能性があります。LoadBalancer サービスの課金方法が実際のインスタンスと一致しない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の LoadBalancer サービスの証明書インスタンス ID が実際のインスタンスと一致しない | ACK クラスター内の LoadBalancer サービスの証明書インスタンス ID と実際にバインドされている証明書が一致しない場合、TLS 設定が失敗します。これにより、HTTPS サービスの接続が拒否されたり、セキュリティ警告が表示されたりして、ユーザーアクセスが中断される可能性があります。LoadBalancer サービスの証明書インスタンス ID が実際のインスタンスと一致しない ACK クラスターは、非準拠と見なされます。 |

コンテナビルド | ACK クラスター内の CoreDNS のレプリカが 1 つしかない | ACK クラスター内の CoreDNS のレプリカが 1 つの設定では、高可用性が確保されません。Pod が故障した場合、DNS サービスは完全に中断され、クラスター内のサービスの名前解決が失敗し、アプリケーション間の通信がブロックされます。CoreDNS のレプリカが 1 つしかない ACK クラスターは、非準拠と見なされます。 |

機械学習 | ECS インスタンスにパブリック IP アドレスの割り当てが禁止されていない | 攻撃のリスクを低減するために、ECS インスタンスがパブリックネットワークに直接公開されないようにします。NAT Gateway またはロードバランサーを介してインターネットにアクセスします。パブリック IP アドレスが割り当てられている ECS インスタンスは、非準拠と見なされます。 |

機械学習 | セキュリティグループのインバウンドルールが 0.0.0.0/0 と任意のポートに設定されている | セキュリティグループのルールで、すべての IP アドレス (0.0.0.0/0) が任意のポートにアクセスすることを許可しないでください。アクセスは特定の IP 範囲とポートに制限する必要があります。インバウンドルールが 0.0.0.0/0 に設定され、ポートが指定されていないセキュリティグループは、非準拠と見なされます。 |

機械学習 | セキュリティグループが脆弱なポート (22、3389 など) をパブリックネットワークに公開している | ネットワーク攻撃や不正アクセスを防ぐため、セキュリティグループのルールでは、SSH (22) や RDP (Remote Desktop Protocol) (3389) などの脆弱なポートへのパブリックネットワークアクセスを許可してはなりません。これらのポートをパブリックネットワークに公開しているセキュリティグループは、非準拠です。 |

機械学習 | ACK クラスターが安定バージョンを使用していない | 最新バージョンにアップグレードされていない ACK クラスターは、非準拠と見なされます。 |

機械学習 | OSS リソースがマルチゾーンアーキテクチャを使用していない | ゾーン冗長ストレージが有効になっていない OSS バケットは、非準拠です。 |

機械学習 | ECS リソースでリリース保護が有効になっていない | リリース保護が有効になっていない ECS インスタンスは、非準拠と見なされます。 |

機械学習 | OSS バケットでバージョン管理が有効になっていない | OSS バケットでバージョン管理が有効になっていない場合、データが上書きまたは削除されると回復できません。バージョン管理のない OSS バケットは、非準拠と見なされます。 |

機械学習 | NAS ファイルシステムにバックアッププランが作成されていない | NAS ファイルシステムのデータ損失や破損によるビジネスへの影響を防ぐため、Cloud Backup を使用して汎用型 NAS ファイルシステムのすべてのディレクトリとファイルを定期的にバックアップしてください。Cloud Backup を使用すると、柔軟なバックアップポリシーを設定してデータをクラウドにバックアップできます。いつでもデータを表示および復元できます。バックアッププランが作成されている NAS ファイルシステムは、準拠していると見なされます。 |

機械学習 | ACK クラスターで保存時のシークレット暗号化が設定されていない | 保存時のシークレット暗号化は、KMS で作成したキーを使用して Kubernetes のシークレットを暗号化します。これにより、機密情報のセキュリティが向上します。ACK Pro マネージドクラスターが Alibaba Cloud KMS を使用して保存時のシークレットを暗号化していない場合、非準拠と見なされます。 |

機械学習 | VPC でフローログの記録が有効になっていない | VPC は、VPC 内の Elastic Network Interface (ENI) のインバウンドおよびアウトバウンドトラフィックを記録するためのフローログ機能を提供します。これにより、アクセス制御ルールの確認、ネットワークトラフィックの監視、ネットワーク問題のトラブルシューティングに役立ちます。フローログ機能が有効になっている VPC は、「準拠」と見なされます。 |

機械学習 | OSS バケットでサーバーサイド暗号化が有効になっていない | OSS は、サーバーサイド暗号化によって保存データを保護します。この機能は、ファイルストレージに高いセキュリティやコンプライアンスが求められるアプリケーションに最適です。KMS または OSS マネージド暗号化によるサーバーサイド暗号化が有効になっている OSS バケットは、準拠していると見なされます。 |

機械学習 | VPC のカスタム CIDR ブロックにルートが設定されていない | VPC にカスタムルートテーブルを作成し、それにカスタムルートエントリを追加し、そのカスタムルートテーブルを vSwitch にバインドしてトラフィックを制御できます。これにより、より柔軟なネットワーク管理が可能になります。VPC 内のカスタム CIDR ブロックは、関連付けられたルートテーブルにその CIDR ブロック内の IP アドレスに対するルートが少なくとも 1 つ含まれている場合、準拠していると見なされます。 |

機械学習 | ECS インスタンスが使用するイメージが定期的に更新および強化されていない | イメージを定期的に更新することで、オペレーティングシステムとソフトウェアに最新のセキュリティパッチが適用されます。この慣行により、攻撃のリスクが低減され、サーバーが最高のパフォーマンスを維持し、迅速なデプロイや回復時に素早く起動できます。ECS インスタンスが使用するイメージは、指定された日数よりも古い場合、準拠していると見なされます。このパラメーターのデフォルトは 180 日です。 |

機械学習 | OSS バケットポリシーでセキュアアクセスが設定されていない | HTTPS は HTTP よりも安全です。アクセス ポリシーで読み取りおよび書き込み操作に HTTPS を要求するか、HTTP 経由のアクセスを拒否する場合、OSS バケットは準拠していると見なされます。アクセス ポリシーが空の OSS バケットは、適用外と見なされます。 |

機械学習 | NAS ファイルストレージのエンドポイントで RAM ポリシーが有効になっていない | アクセスポイントポリシーは、アクセスポイントクライアント向けの Alibaba Cloud NAS のカスタム権限付与ポリシーです。これらのポリシーを使用すると、アカウント内のさまざまな RAM ユーザーまたは RAM ロールに権限を付与できます。たとえば、読み取り/書き込みマウントアクセスや、ルートユーザーとしてファイルシステムリソースにアクセスする権限を付与できます。これにより、より詳細な制御と柔軟な権限管理が可能になります。RAM ポリシーが有効になっている NAS ファイルストレージのアクセスポイントは、準拠していると見なされます。 |

機械学習 | ECS インスタンスにインスタンス RAM ロールが付与されていない | インスタンス RAM ロールは、ECS インスタンスに付与される RAM ロールです。このロールは、ECS のサービスロールです。インスタンス RAM ロールを使用すると、AccessKey を設定せずに ECS インスタンス内から Security Token Service (STS) トークンを取得できます。その後、そのトークンを使用して他のクラウドプロダクトの API を呼び出すことができます。このプロセスは、一時的な認証情報がインスタンス内からのみ取得でき、AccessKey の設定が不要なため、セキュリティが向上します。これにより、RAM を介した詳細な制御と権限管理が可能になります。インスタンス RAM ロールが付与されている ECS インスタンスは、「準拠」と見なされます。 |

機械学習 | 実行中の ECS インスタンスに CloudMonitor エージェントがインストールされていない | CloudMonitor のホスト監視サービスは、CloudMonitor エージェントを使用してご利用のホストのオペレーティングシステムを監視します。エージェントをインストールしてオペレーティングシステムレベルのメトリックを収集し、重要なメトリックにアラートルールを設定します。これにより、ご利用のホストの状態を追跡できます。CloudMonitor エージェントがインストールされ、実行されている実行中の ECS インスタンスは、「準拠」と見なされます。このルールは、実行中でないインスタンスには適用されません。それらは「適用外」と見なされます。 |

機械学習 | NAS ファイルシステムで暗号化が設定されていない | ファイルストレージに高いセキュリティやコンプライアンスが求められる場合は、サーバーサイド暗号化機能を有効にしてください。サーバーサイド暗号化を有効にすると、NAS はファイルシステムに保存されているデータを暗号化します。データにアクセスすると、NAS は自動的にデータを復号化します。暗号化された NAS ファイルシステムは、準拠していると見なされます。 |

機械学習 | 実行中の ECS インスタンスで Security Center 保護が有効になっていない | Security Center は、資産情報の収集、脅威の発見、侵入検知、コンプライアンスベースラインなどの緩和機能を提供します。これらの機能を使用して、さまざまなログやデータを収集・分析し、サーバー上の潜在的なセキュリティ脅威を監視・検出します。Security Center プラグインは、ホストにセキュリティ保護サービスを提供します。プラグインがインストールされているホストは、「準拠」と見なされます。このルールは、実行中でない状態のインスタンスには適用されません。それらは「適用外」と見なされます。 |

機械学習 | OSS バケットでログストレージが有効になっていない | OSS へのアクセスは多くのアクセスログを生成します。ログストレージ機能は、これらのログを時間ごとのログファイルとして、固定の命名規則に基づいて指定されたバケットに保存します。これらの保存されたログは、Alibaba Cloud SLS を使用するか、Spark クラスターを設定して分析できます。ログ管理で OSS バケットのログストレージを有効にすることは、準拠したプラクティスと見なされます。 |

機械学習 | メンテナンス中の ACK バージョンが使用されていない | Kubernetes コミュニティは、約 4 か月ごとにマイナーバージョンをリリースします。まだメンテナンス中のバージョンを使用してください。有効期限切れのクラスターバージョンは、セキュリティ上の脅威と安定性のリスクをもたらします。クラスターバージョンの有効期限が切れると、新機能、バグ修正、タイムリーで有効な技術サポートを受けられなくなります。これにより、セキュリティ脆弱性を修正できないリスクが生じます。バージョンがまだメンテナンス中の ACK クラスターは、「準拠」と見なされます。 |

機械学習 | ACK クラスターにパブリックネットワークエンドポイントがあってはならない | パブリックエンドポイントはネットワーク攻撃に対して脆弱です。アクセス制御を使用して、アクセス権限をより適切に制限してください。さらに、パブリックネットワーク経由で機密データを転送すると、コンプライアンス要件に違反する可能性があります。パブリックネットワーク接続エンドポイントのない ACK クラスターは、「準拠」と見なされます。 |

ネットワークサービス | EIP リソースがアイドル状態である | EIP がリソースインスタンスにアタッチされておらず、作成から 7 日以上経過している場合、非準拠と見なされます。 |

ネットワークサービス | VPN インスタンスがマルチゾーンアーキテクチャを使用していない | 既存のシングルトンネルインスタンスについては、コンソールでゾーン冗長を有効にし、デュアルトンネルを設定してピアに接続します。VPN にシングルトンネルインスタンスを使用することは、非準拠です。 |

ネットワークサービス | NLB インスタンスがマルチゾーンアーキテクチャを使用していない | ディザスタリカバリを確保するために、Network Load Balancer (NLB) インスタンスをマルチゾーンデプロイメント用に設定します。シングルゾーンの NLB インスタンスは、非準拠と見なされます。 |

ネットワークサービス | EIP リソースが異常な実行状態である | 異常な EIP リソースをチェックします。EIP が無効または非アクティブな場合、「非準拠」と見なされます。 |

ネットワークサービス | NAT Gateway の処理負荷が異常である | このチェックでは、検査期間中の NAT Gateway のリソース使用量を調べます。同時接続数、新規接続数、トラフィック処理レート、過負荷の SNAT ソースポートを監視します。これにより、現在のリソース設定がビジネスニーズを満たしているかどうかを評価し、リソース不足によるネットワークリスクを特定します。最後の検査期間中に、「NAT セッション制限を超過し接続がドロップされた」イベント、「NAT 新規セッション制限を超過した」アラート、または「SNAT ソースポートの割り当てに失敗した」アラートがトリガーされた場合、リソースは非準拠と見なされます。NAT インスタンスのトラフィック処理レートが高すぎる場合も、リソースは非準拠です。 |

ネットワークサービス | VPN サービスの負荷が異常である | このチェックでは、検査期間中の VPN サービスレベルを評価します。帯域幅と BGP 動的ルーティング伝播の制限を超えた回数をカウントします。これにより、VPN サービスの健全性を評価し、リソース不足によるネットワークの脅威を特定します。SSL 接続数が多すぎる、SSL VPN のサーバー側クライアント CIDR ブロックのアドレスが不足している、または最後の検査期間中に BGP 動的ルートまたは VPN 帯域幅制限を超えたためにアラートがトリガーされた場合、インスタンスは非準拠と見なされます。 |

ネットワークサービス | ALB 仮想 IP の処理負荷が異常である | このチェックでは、検査期間中の Application Load Balancer (ALB) 仮想 IP の負荷を調べます。セッション、接続、QPS、帯域幅の負荷を評価します。これにより、現在のリソース設定がビジネスニーズを満たしているかどうかを評価し、リソース不足によるネットワークリスクを特定します。最後の検査期間中に、ALB セッション制限の超過による新規接続の損失、失敗した接続の急増、QPS 制限の超過、または帯域幅制限の超過によるパケット損失のいずれかのアラートがトリガーされた場合、リソースは非準拠と見なされます。 |

ネットワークサービス | NLB 仮想 IP の処理負荷が異常である | このチェックでは、検査期間中の NLB 仮想 IP アドレスの新規および同時接続からの負荷を検査します。これにより、現在のリソース設定がビジネスニーズを満たしているかどうかを評価し、リソース不足によるネットワークリスクを特定します。最後の検査期間中に、NLB 接続の失敗の急増、新規接続のドロップ、新規接続が制限を超えた、または同時接続が制限を超えたというアラートがトリガーされた場合、この項目は非準拠と見なされます。 |

ネットワークサービス | VBR リソースの BGP 接続状態が異常である | 検査エポック中に専用回線の Border Gateway Protocol (BGP) 接続の実行状態をチェックします。専用接続ポートでの異常イベントの頻度をカウントします。これにより、キャリアの専用回線の品質を監視し、安定性の脅威を迅速に特定できます。最新の検査間隔中に BGP 接続障害が発生した場合、ステータスは「非準拠」と見なされます。 |

ネットワークサービス | CLB の処理高水位標が異常である。 | このチェックでは、セッション、接続、帯域幅の負荷など、検査期間中の Classic Load Balancer (CLB) の負荷を調べます。これにより、現在のリソース設定がビジネスニーズを満たしているかどうかを評価し、容量不足によるネットワークリスクを特定します。最後の検査期間中に、CLB 帯域幅制限の超過によるパケット損失、セッション制限の超過による新規接続のドロップ、または失敗した接続の急増のいずれかのアラートがトリガーされた場合、リソースは非準拠と見なされます。 |

ネットワークサービス | TR ルーティング設定にリスクがある | Basic Edition の Transit Router (TR) ルートテーブルは、ルートエントリのクォータの 80% を使用しています。クォータを超えると、新しいルートをルートテーブルに読み込むことができなくなり、ネットワーク接続の問題が発生する可能性があります。 |

ネットワークサービス | VBR にヘルスチェックが設定されていない | Virtual Border Router (VBR) 上の静的ルートはオンプレミス環境を指していますが、ヘルスチェックが設定されていません。専用回線に障害が発生した場合、自動スイッチオーバーは発生しません。Cloud Enterprise Network (CEN) インスタンスまたは VBR アップリンクにヘルスチェックが設定されていない場合、この設定は非準拠です。 |

ネットワークサービス | VBR に冗長性がない | VBR の冗長設定の完全性をチェックして、専用回線シナリオにおける安定性の脅威を検出します。VPC から VBR へ、または CEN の TR から VBR への一部またはすべての CIDR ブロックに対して冗長回線が設定されていない場合、設定は非準拠と見なされます。 |

ネットワークサービス | Express Connect 回線に異常なポートがある | 各検査エポック中に物理的な専用接続ポートの状態を検証します。異常な BGP 接続をカウントして、キャリアの専用回線品質を監視し、安定性の脅威を迅速に検出するのに役立ちます。最後の検査エポック中にポートまたはリンク障害のアラートがトリガーされた場合、この項目は「非準拠」と見なされます。 |

ネットワークサービス | EIP の帯域幅使用量が異常である | このチェックでは、検査期間中の EIP の帯域幅使用量を確認します。帯域幅使用率が高い、または帯域幅制限を超えたことによるパケット損失が発生した回数をカウントします。このデータは、現在の帯域幅がビジネスニーズを満たしているかどうかを評価し、帯域幅不足によるネットワークの脅威を検出するのに役立ちます。EIP に他の異常が検出されなくても、最後の検査期間中にパブリック帯域幅制限に近づいているという事前アラートまたはパケット損失アラートがトリガーされた場合、EIP は「非準拠」と見なされます。 |

ネットワークサービス | リージョン間帯域幅の使用量が異常である | このチェックでは、CEN のリージョン間接続の帯域幅使用量を監視します。現在の帯域幅がビジネスニーズを満たしているかどうかを評価するのに役立ちます。また、帯域幅不足によるネットワークの脅威も検出します。このチェックでは、高い帯域幅使用率と帯域幅制限を超えたことによるパケット損失の頻度をカウントします。最後の検査エポック中に特定のイベントが発生した場合に、この検出結果が報告されます。そのイベントとは、リージョン間接続でのパケット損失のアラート、または帯域幅の速度制限によるトラフィック再ルーティングキューでのパケット損失のいずれかです。 |

データ保護 | 高スペックのデータベースインスタンスで SQL 監査ログが有効になっていない | 監査ログは、データベースの操作とアクセスの完全な記録を提供します。これらの記録は、O&M の障害のトラブルシューティングや、中国のサイバーセキュリティ規制、ヨーロッパおよび東南アジアの金融規制要件を満たすのに役立ちます。高スペックのデータインスタンスで SQL 監査が有効になっていない場合、脅威が存在します。高スペックのインスタンスとは、4 コアかつ 8 GB 以上のメモリを持つインスタンス、または金融業界のアカウントに属するインスタンスと定義されます。 |

データ保護 | 高スペックのデータベースインスタンスでセキュリティ監査が有効になっていない | セキュリティ監査は、データ漏洩、SQL インジェクション、異常アクセス、データベースのダウンロードなどの脅威についてデータベースインスタンスをスキャンすることで、データ資産を保護します。高スペックのインスタンスでセキュリティ監査が有効になっていない場合、脅威と見なされます。高スペックのインスタンスは、4 コアかつ 8 GB 以上のメモリを持つか、1 日あたり 100 GB 以上の完全な SQL ログを生成します。 |

データ保護 | 高スペックのデータベースインスタンスで統合セキュリティコラボレーションが有効になっていない | セキュリティコラボレーションは、データベースの変更中にロックフリー操作やバッチ処理などの手法を適用します。この機能は、標準的な開発プラクティスを促進し、非標準的な操作がデータベースの安定性に影響を与えるのを防ぎます。高スペックのインスタンスとは、4 コアかつ 8 GB 以上のメモリを持つインスタンスです。 |

データ保護 | データベースインスタンスで地域間ディザスタリカバリが有効になっていない | リージョンの停止や障害により、データベースが利用できなくなる可能性があります。特定のデータベースインスタンスに対してデータ同期タスクが作成されているかどうかを確認します。DTS コンソールのデータ同期ページに移動するか、API を使用して確認します。 |

データ保護 | データベースインスタンスの低速 SQL ステートメント数が多すぎる | 低速 SQL ステートメントを見つけることは、データベースのパフォーマンス問題を特定するための一般的で効果的な方法です。CPU 使用率が高い、実行時間が長い、I/O 使用率が高い、またはスキャンされる行数が多い SQL ステートメントは、低速 SQL ステートメントと見なされることがあります。低速 SQL ステートメントは、実行が遅いだけでなく、リソースをロックすることもあります。これは他の SQL ステートメントのパフォーマンスに影響を与え、CPU とシステムの負荷を増加させ、サービスの不安定性を引き起こす可能性があります。過去 24 時間以内に 100 を超える低速 SQL ステートメントがあるデータベースインスタンスは、リスクがあると見なされます。この検出ルールは、アカウント認証情報のないインスタンスや、1 秒あたりのクエリ数 (QPS) が 50 未満のインスタンスには適用されません。 |

データ保護 | 高スペックのデータベースインスタンスで機密データ保護が有効になっていない | 機密データ保護を有効にすると、機密データに動的なセキュリティ保護が提供されます。これにより、機密データの漏洩を防ぎ、コンプライアンスリスクを回避できます。 |

データ保護 | データベースインスタンスでリージョン間バックアップが有効になっていない | データベースは、リージョンの停止や障害時にデータ損失のリスクにさらされます。データベースインスタンスのリージョン間バックアップ機能の状態を確認するには、データベースエンジンコンソールのインスタンス詳細ページからバックアップとリカバリページに移動するか、API を使用して状態をクエリします。 |

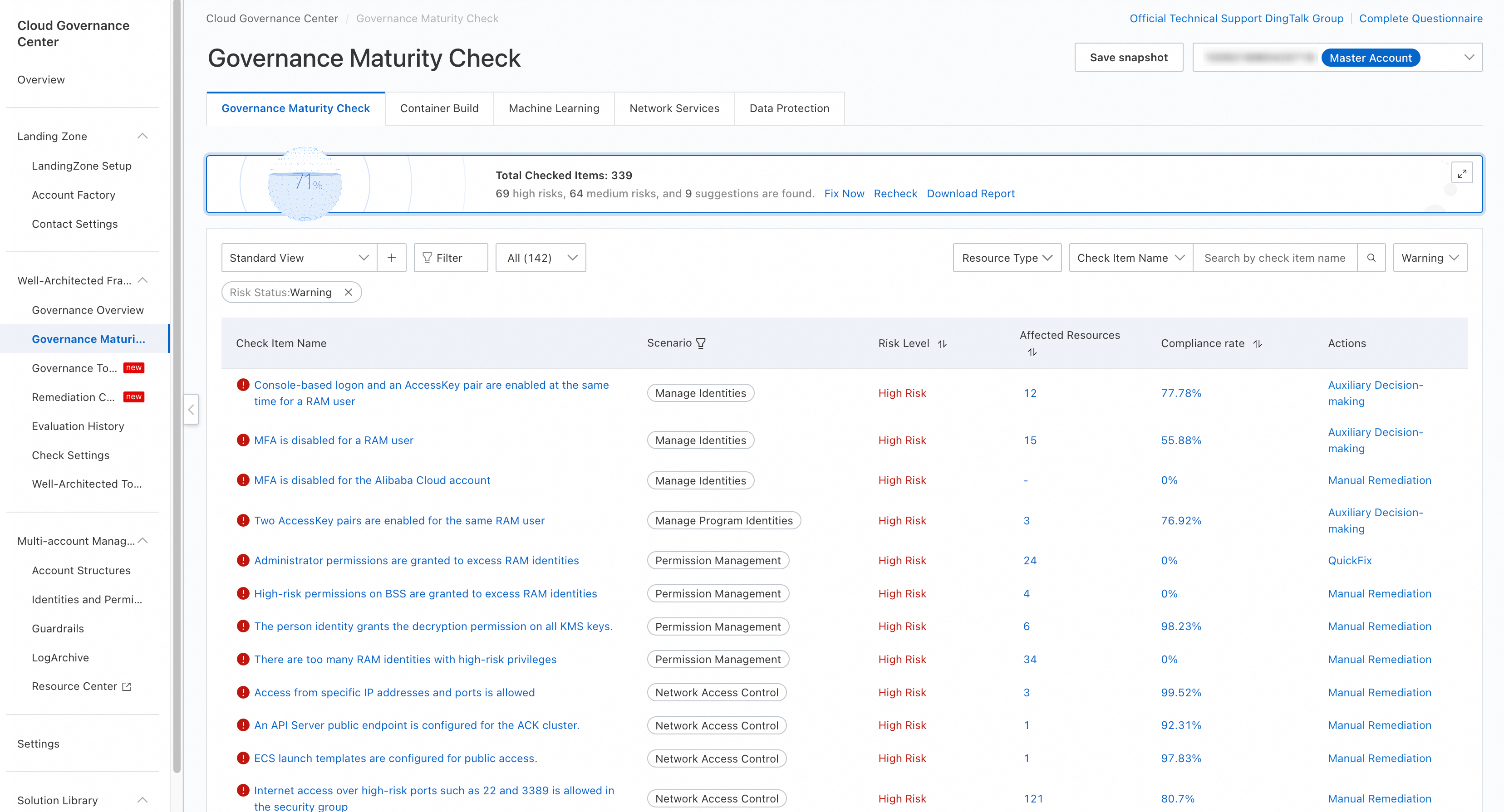

レンズ評価結果の表示

Cloud Governance Center は、1 日に 1 回、ご利用のクラウドリソースに対してガバナンス成熟度評価を実行します。これにはすべてのレンズが含まれます。評価データを表示し、修正ガイダンスに従ってリスクを解決できます。

Cloud Governance Center コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、任意のレンズに切り替えて評価結果を表示できます。

次の図は、機械学習レンズを例として使用しています。

説明

説明[再評価] をクリックすると、レンズの最新の評価データを手動で取得できます。

リスクのあるチェック項目をクリックします。[評価の詳細] パネルで、詳細データと修正計画を表示します。