VPCファイアウォールは、仮想プライベートクラウド (VPC) 間のトラフィックを保護するための効果的なツールです。 トランジットルーターはクラウドファイアウォールとシームレスに統合されました。 このトピックでは、2つのVPC間でファイアウォールを設定する方法を示します。

シナリオ

上記のように、中国 (杭州) リージョンにVPC1とVPC2という名前の2つのVPCを作成しました。 2つのVPCは、トランジットルーターを介して接続されます。 VPC1とVPC2間のトラフィックフローを管理および保護するために、トランジットルーターにCloud Firewallをデプロイし、セキュリティ保護を強化するためのトラフィックリダイレクトポリシーを設定できます。

ファイアウォールの作成時には、自動と手動の2つのトラフィックリダイレクトモードが使用できます。

自動トラフィックリダイレクトモードでは、ビジネス要件に基づいてネットワークインスタンスのトラフィック転送シナリオを作成できます。 VPCファイアウォール機能は、シナリオに基づいてEnterprise Editionトランジットルーターのルーティングを自動的に設定し、VPCファイアウォールがトラフィックをリダイレクトするためのelastic network interface (ENI) を作成します。

手動トラフィックリダイレクトモードでは、Enterprise EditionトランジットルーターにVPCファイアウォール用のelastic network interface (ENI) を作成し、トラフィックをENIにリダイレクトするルートを設定する必要があります。

2つのモードのビジネスへの影響は次のとおりです。

自動トラフィックリダイレクトモードでは、VPCファイアウォールを有効または無効にするために約5分から30分かかります。 期間はルートの数によって異なります。 ワークロードは影響を受けません。

手動トラフィックリダイレクトモードでは、VPCファイアウォールを有効または無効にすると、ワークロードが影響を受けます。 ワークロードが影響を受ける期間は、トラフィックのリダイレクト設定によって異なります。

このトピックでは、例として自動トラフィックのリダイレクトを使用します。 手動モードについては、「Cloud Firewallドキュメント」をご参照ください。

制限事項

VPCファイアウォールを有効にする前に、Cloud_Firewall_VPCという名前のVPCが作成され、アカウント内のVPCクォータが十分であることを確認してください。 VPCクォータの詳細については、「制限とクォータ」をご参照ください。

自動トラフィックリダイレクトモードは、次のシナリオではサポートされていません。

Enterprise Editionトランジットルーターのルートテーブルには、100.64.0.0/10の静的ルートとそのサブネットCIDRブロックを除いて、静的ルートが存在します。

VPC、VBR、またはトランジットルーター用に複数のトラフィックリダイレクトシナリオが設定されています。

Basic Editionトランジットルーターが自動トラフィック転送モードに追加されました。

トランジットルーターにはルートの競合があります。

VPCプレフィックスリスト機能が使用されます。

IPSec-VPNまたはSSL VPN機能を使用してVPCに直接関連付けられているVPNゲートウェイはサポートされていません。 ただし、IPsec-VPN接続を使用してトランジットルーターに追加されるVPNゲートウェイはサポートされています。 詳細については、「IPsec-VPN接続とトランジットルーターの関連付け」をご参照ください。

VPCファイアウォールはIPv6アドレスのトラフィックを保護できません。

ネットワークリソースが存在するリージョンは、VPCファイアウォール機能でサポートされています。 それ以外の場合、VPCファイアウォールは作成できません。 詳細については、「サポートされているリージョン」をご参照ください。

前提条件

次のように計画されたリソースで2つのVPCが作成されました。

パラメーター

VPC1

VPC2

リージョン

中国 (杭州)

中国 (杭州)

CIDRブロック

10.0.0.0/ 16

172.16.0.0/ 16

vSwitch1

ゾーンJ

CIDRブロックは10.0です。0 .0/ 24

ゾーンJ

CIDRブロックは172.16です。0 .0/ 24

vSwitch2

ゾーンK

CIDRブロックは10.0です。1 .0/ 24

ゾーンK

172.16. 1 .0/ 24

2つのVPC間にイントラリージョン相互接続が作成されました。

Cloud Firewallをサブスクライブし、クラウドリソースへのアクセス権限を付与していること。

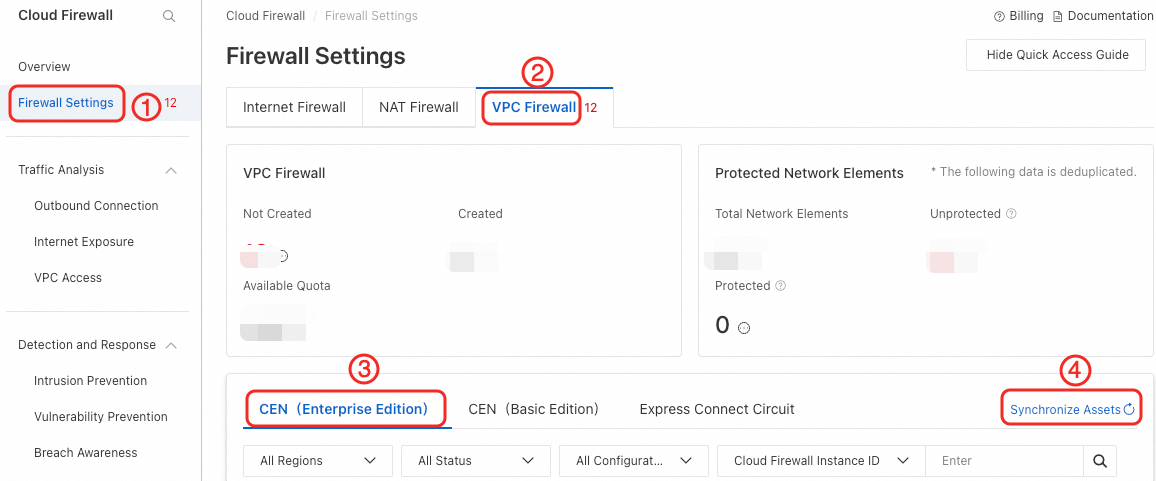

VPCファイアウォールの設定

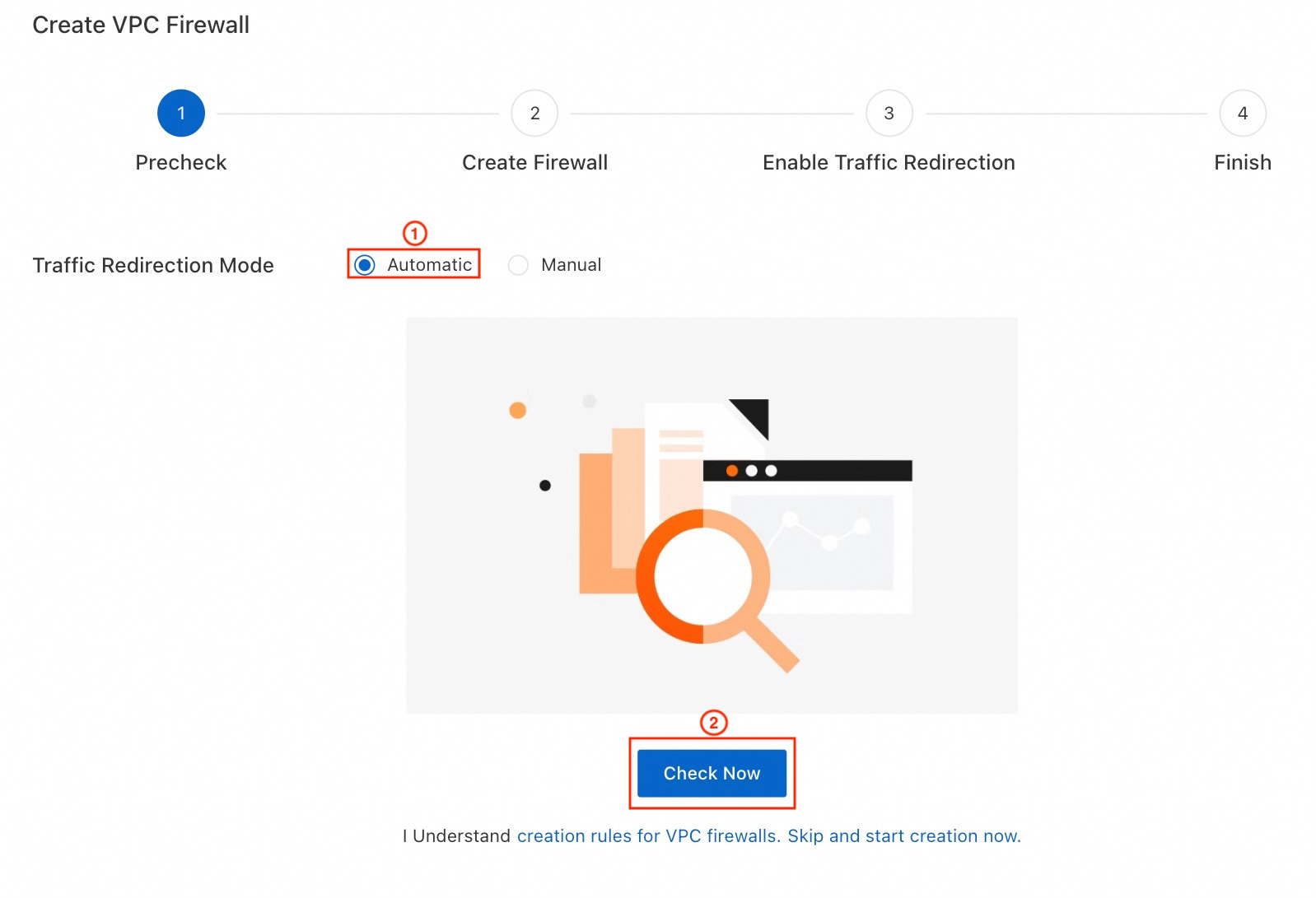

ステップ1: 事前チェック

CENコンソールにログインします。

インスタンス ページで、管理するCENインスタンスのIDをクリックします。

タブをクリックし、宛先リージョンのトランジットルーターを見つけます。 [セキュリティ保護] 列で、セキュリティ保護アイコン

にカーソルを合わせます。 ツールチップで、[Cloud Firewallの有効化] をクリックします。

にカーソルを合わせます。 ツールチップで、[Cloud Firewallの有効化] をクリックします。Cloud Firewallインターフェイスで、[自動] を選択し、[今すぐチェック] をクリックします。

チェックが失敗した場合:

他のプロンプトの場合は、プロンプトに記載されている指示に従って処理します。

チェックが成功したら、[次へ] をクリックして作成ページに進みます。

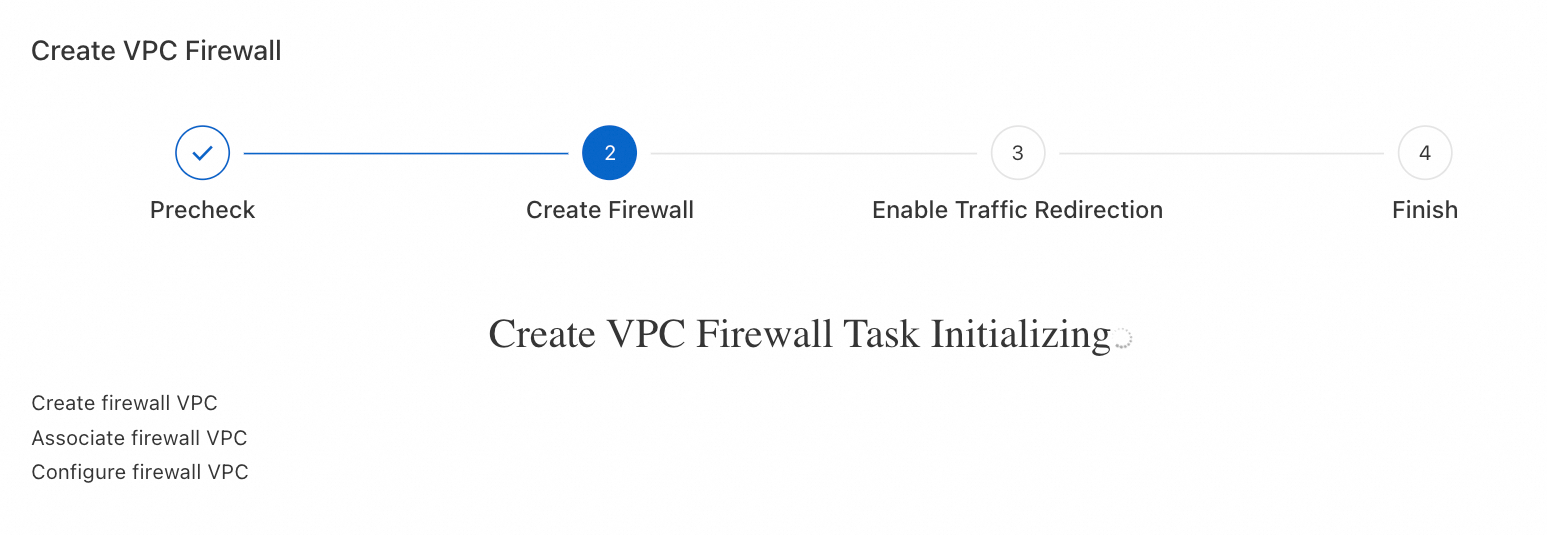

手順2: ファイアウォールの作成

ファイアウォールのパラメータを次のように設定します。

ファイアウォール名:

cfw1ファイアウォールのVPC CIDRブロック:

192.168.0.0/27他のすべてのパラメータはデフォルト値のままにします。

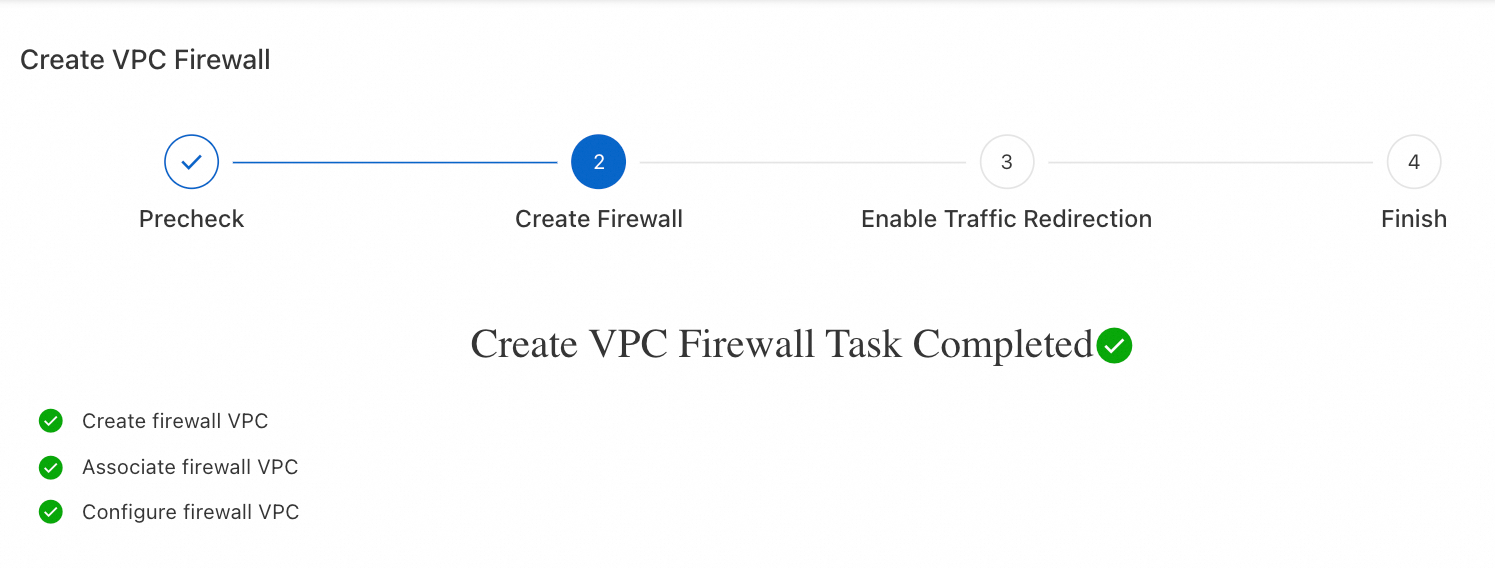

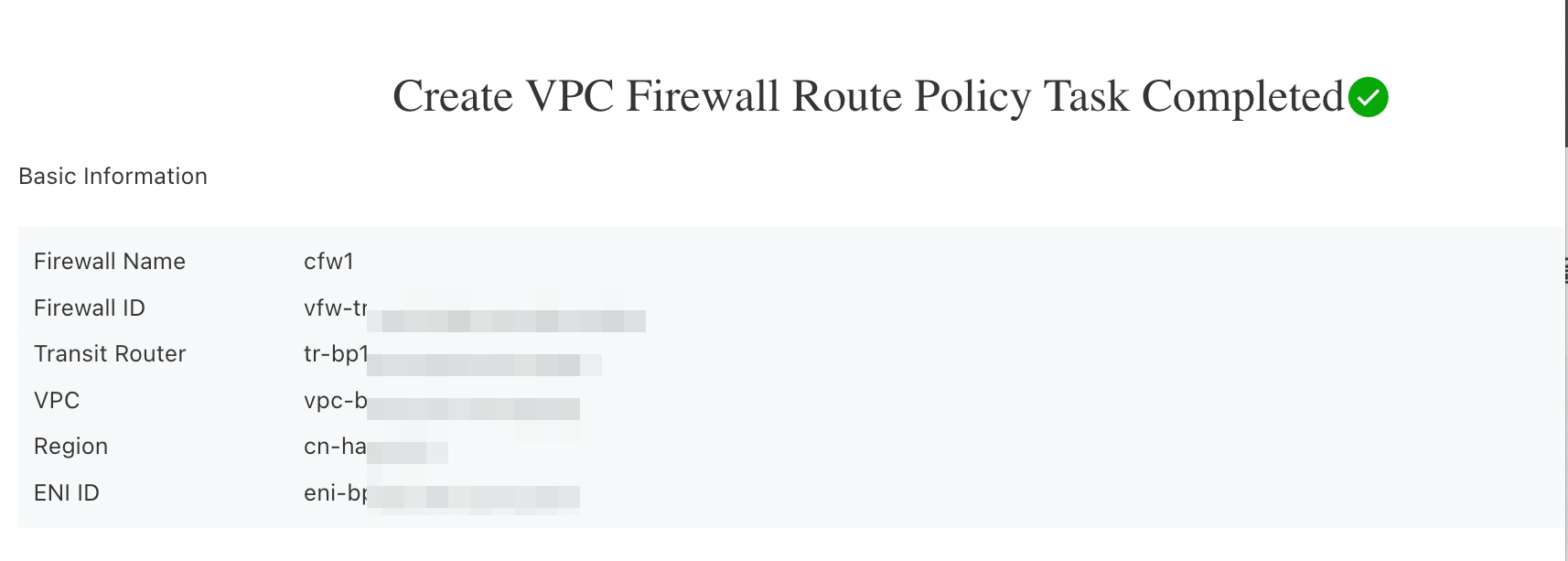

[作成の開始] をクリックして、次のページに移動します。 作成プロセスが完了するまで待ちます。これには約10分かかります。

説明

説明このステップでは、システムは自動的にバックグラウンドでファイアウォールVPCを設定し、このVPCにクラウドファイアウォールをホストするためのクラウドファイアウォールインスタンスを作成します。 設定または編集できず、VPCコンソールでは表示されません。

作成が完了したら、[次へ] をクリックして設定ページに進みます。

ステップ3: トラフィックのリダイレクトを有効にする

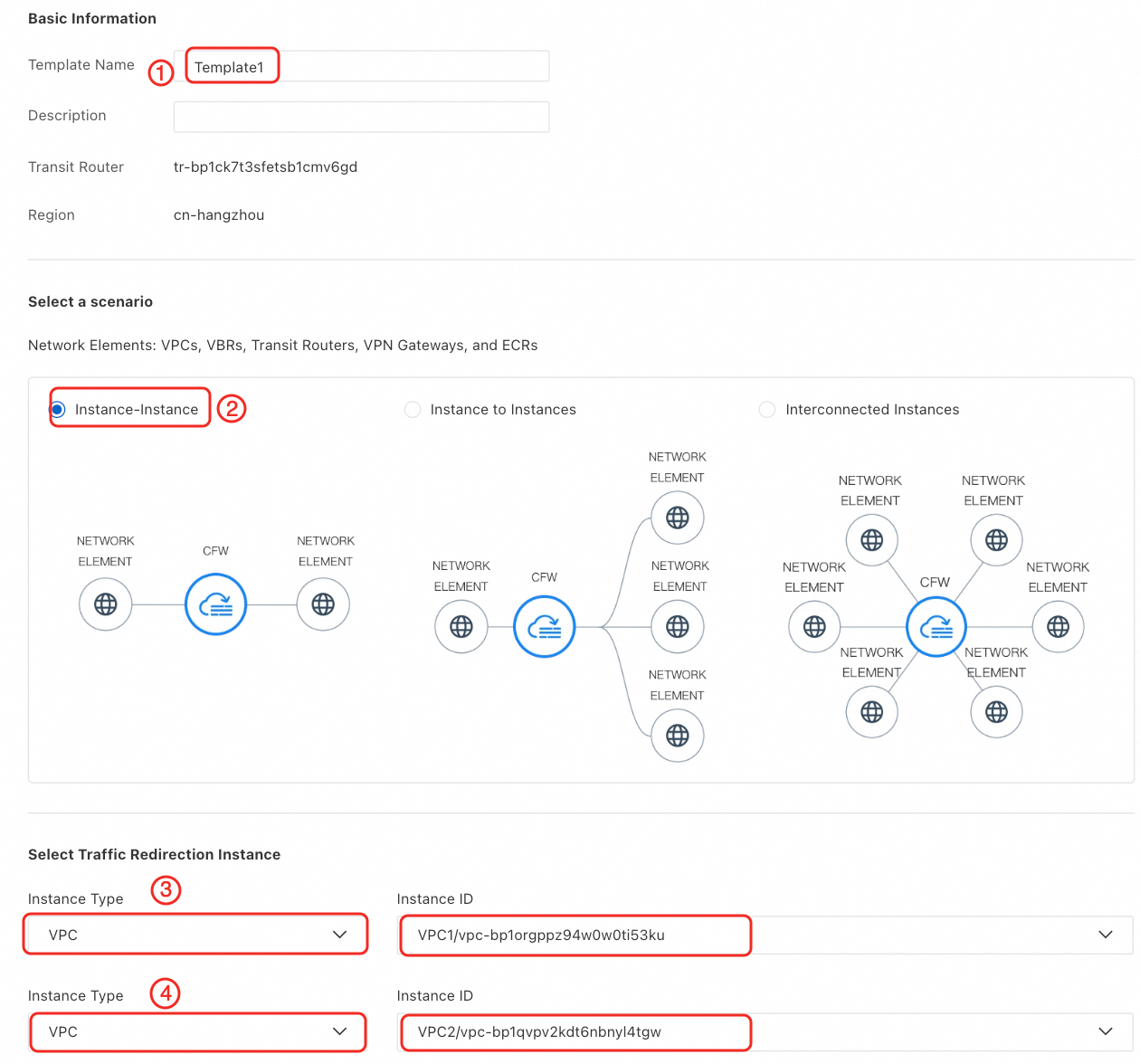

トラフィックのリダイレクト設定ページで、次のようにパラメーターを設定し、[次へ] をクリックします。

テンプレート名:

Template1シナリオの選択: インスタンスの選択

[トラフィックリダイレクトインスタンス]:

1行目: インスタンスタイプをVPC、インスタンスIDを

VPC1に設定します。2行目: インスタンスタイプをVPC、インスタンスIDを

VPC2に設定します。

設定プロセスには約30分かかります。 完了すると、VPC1とVPC2間のトラフィック保護が確立されます。

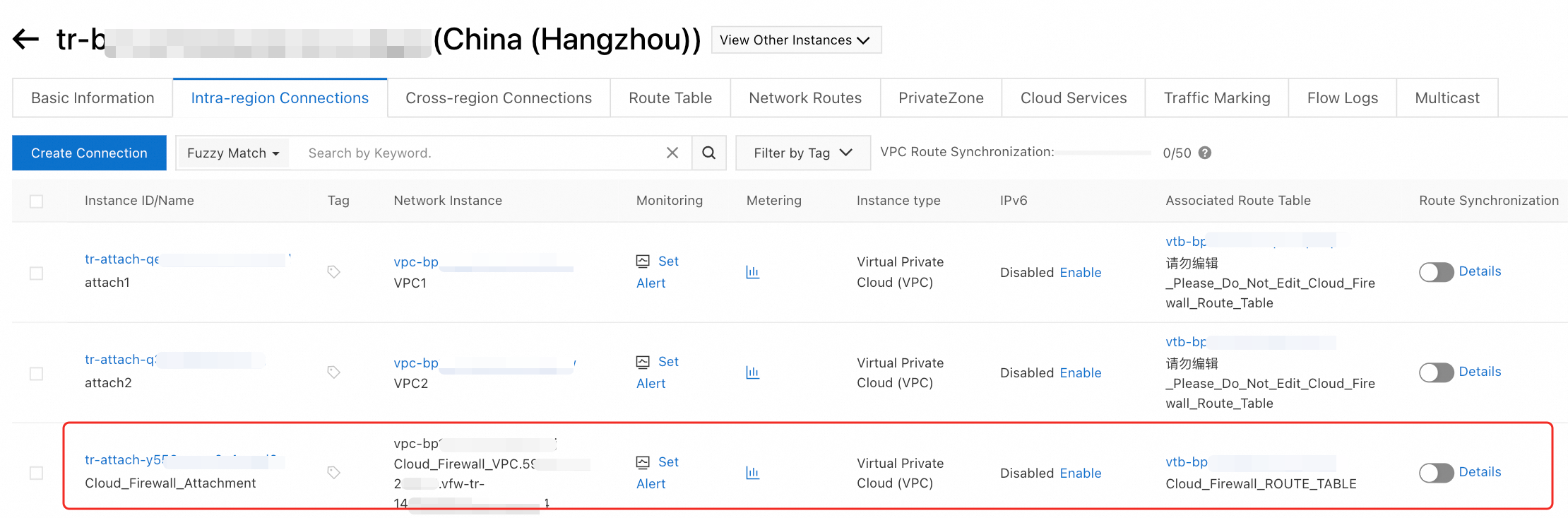

トラフィックのリダイレクトを設定すると、システムは次のリソースを自動的に作成します。

トランジットルーターとクラウドファイアウォールをリンクする、トランジットルーター内のファイアウォールVPC接続 (Cloud_Firewall_Attachmentという名前) 。

トランジットルーターの3つの新しいルートテーブル (詳細は次のとおり) 。

名前

説明

関連転送

ルート学習

Cloud_Firewall_ROUTE_TABLE

ファイアウォールVPCからトランジットルーターへのトラフィックは、このルートテーブルを照会します。

クラウドファイアウォールVPC接続のアタッチ (Cloud_Firewall_Attachment)

VPC1およびVPC2

Please_Do_Not_Edit_Cloud_Firewall_Route_Table

VPC1から中継ルータへのトラフィックは、このルートテーブルを照会します。

ルートテーブルは8つのルートエントリを含み、そのうちの4つは自動的に学習され、他の4つはシステムによって自動的に追加される静的ルートである。 静的なものは、自動的に学習されたものよりも詳細であり、トラフィックをVPC1からファイアウォールVPCに転送することを目的としています。

VPC1接続の接続

VPC1およびVPC2

Please_Do_Not_Edit_Cloud_Firewall_Route_Table

VPC2から中継ルータへのトラフィックは、このルートテーブルを照会します。

ルートテーブルは8つのルートエントリを含み、そのうちの4つは自動的に、他の4つはシステムによって自動的に追加される静的ルートである。 静的なものは、自動的に学習されたものよりも詳細で、トラフィックをVPC2からファイアウォールVPCに転送することを目的としています。

VPC2接続の接続

VPC1およびVPC2

警告自動作成されたルートテーブルとトランジットルーターのエントリを手動で変更しないでください。 これはトラフィックを混乱させ、ビジネスオペレーションに影響を与える。

次のステップ

VPCファイアウォールを有効にすると、VPC間のトラフィックを制御するためのVPCファイアウォールのアクセス制御ポリシーを作成できます。 詳細については、「VPCファイアウォールのアクセス制御ポリシー」をご参照ください。

VPCファイアウォールを有効にすると、VPCアクセスページでVPC間のトラフィックを表示できます。 詳細については、「VPCアクセスデータの表示」をご参照ください。

VPCファイアウォールを有効にすると、[侵入防御] ページの [VPCトラフィックのブロック] タブで、VPCで検出された侵入イベントに関する情報を表示できます。 詳細については、「VPCトラフィックブロッキング」をご参照ください。

よくある質問

トラフィックのリダイレクトシナリオを変更するにはどうすればよいですか。

CENインスタンスの製品ページに移動し、対象のトランジットルーターを見つけ、セキュリティ保護アイコンをクリックしてCloud Firewallコンソールにアクセスします。

Cloud Firewallコンソールで手順を実行します。 詳細については、「自動モードの変更」をご参照ください。

VPCファイアウォールを編集または削除するにはどうすればよいですか。

CENインスタンスの製品ページに移動し、対象のトランジットルーターを見つけ、セキュリティ保護アイコンをクリックしてCloud Firewallコンソールにアクセスします。

Cloud Firewallコンソールで次の手順を実行します。 詳細については、「VPCファイアウォールの編集または削除」をご参照ください。

クラウドファイアウォールはどのように課金されますか?

料金はCloud Firewallでカバーされます。 詳細については、「課金の概要」をご参照ください。