Cloud Enterprise Network (CEN) は、同じリージョン内の仮想プライベートクラウド (VPC) の通信、分離、およびポリシーのリダイレクトをサポートします。 このトピックでは、分離されたVPCが共有VPCにアクセスできるようにCENを設定する方法について説明します。

サンプルコードはワンクリックで実行できます。

背景

このトピックでは、次のシナリオを例として使用します。 企業が中国 (杭州) リージョンに3つのVPCをデプロイしました。 VPC 3は共有VPCとして機能します。 企業は、VPC 1とVPC 2がVPC 3にアクセスできるようにしたいと考えていますが、VPC 1とVPC 2は分離されたままです。

ネットワーク

VPC 1およびVPC 2がVPC 3にアクセスできるようにするには、次の操作を実行して、カスタムルートテーブル、関連する転送、ルート学習など、CENが提供する機能を設定します。

VPC 3をトランジットルーターに接続する場合は、トランジットルーターのデフォルトルートテーブルに関連付けるとトランジットルーターのデフォルトルートテーブルにシステムルートを転送高度な機能を有効にします。

これらの機能を有効にすると、トランジットルーターのデフォルトルートテーブルがVPC 3のシステムルートを自動的に学習します。 VPC 3は、トランジットルーターのデフォルトルートを照会することで、ネットワークトラフィックを転送できます。

VPC 1とVPC 2をトランジットルーターに接続する場合、高度な機能はトランジットルーターのデフォルトルートテーブルにシステムルートを転送のみ有効にします。 次に、VPC 3を指すルートをトランジットルーターのカスタムルートテーブルに追加し、VPC 1とVPC 2をカスタムルートテーブルに関連付けます。

このようにして、トランジットルーターのデフォルトルートテーブルは、VPC 1とVPC 2のシステムルートを学習できます。 VPC 1とVPC 2は、カスタムルートテーブルをクエリすることで、トラフィックをVPC 3に転送できます。 この場合、VPC 1はVPC 2と通信できません。

VPC 1、VPC 2、およびVPC 3のルートテーブルにルート0.0.0.0/0を追加し、トランジットルーターを指すルートにネクストホップを設定します。

この例では、3つのVPCが中国 (杭州) リージョンに作成され、vSwitchはリージョンの指定されたゾーンに作成されます。 次の表に、VPCのCIDRブロックを示します。

重要VPCのCIDRブロックが重複しないようにします。

[VPC]

vSwitch

vSwitchゾーン

CIDRブロック

ECS IPアドレス

VPC 1

プライマリCIDRブロック: 192.168.0.0/16

vSwitch 1

ゾーン A

192.168.0.0/24

192.168.0.224

vSwitch 2

ゾーンB

192.168.1.0/24

VPC 2

プライマリCIDRブロック: 172.16.0.0/16

vSwitch 3

ゾーン A

172.16.0.0/24

172.16.0.222

vSwitch 4

ゾーンB

172.16.1.0/24

VPC 3

プライマリCIDRブロック: 10.0.0.0/16

vSwitch 5

ゾーン A

10.0.0.0/24

10.0.0.112

vSwitch 6

ゾーンB

10.0.1.0/24

手順

このトピックでは、コンソールとTerraformの2つの設定方法について説明します。 あなたのニーズに合った方法を選択してください。

コンソール

手順1: CENインスタンスの作成

ネットワークインスタンスを接続するには、CENインスタンスを作成する必要があります。

CENコンソールにログインします。

インスタンスページで、CENインスタンスの作成をクリックします。

[CENインスタンスの作成] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

名前: CENインスタンスの名前を入力します。

Description: インスタンスの説明を入力します。

手順2: VPCをCENインスタンスにアタッチする

インスタンスページで、CENインスタンスのIDをクリックします。

CENインスタンスの基本情報タブで、VPCの下のアイコン

をクリックします。

をクリックします。[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを設定し、[OK] をクリックします。

ネットワークタイプ: デフォルトでは、Virtual Private Cloud (VPC) が選択されています。

リージョン: ネットワークインスタンスが配置されているリージョンを選択します。 この例では、[中国 (杭州)] を選択します。

トランジットルーター: 選択したリージョンにトランジットルーターが自動的に作成されます。

リソース所有者UID: VPCが属するAlibaba Cloudアカウントを選択します。 デフォルト値 [Current Account] が使用されます。

課金方法: デフォルトの従量課金オプションを選択します。

添付ファイル名: 接続の名前を入力します。

ネットワークインスタンス: 接続するVPCのIDを選択します。 この例では、VPC 3が選択されています。

VSwitch: トランジットルーターでサポートされているゾーンでvSwitchを選択します。

Enterprise Editionトランジットルーターが1つのゾーンのみをサポートするリージョンにデプロイされている場合は、そのゾーンでvSwitchを選択します。

Enterprise Editionトランジットルーターが複数のゾーンをサポートするリージョンにデプロイされている場合は、少なくとも2つのvSwitchを選択します。 2つのvSwitchは異なるゾーンにある必要があります。 2つのvSwitchはゾーンディザスタリカバリをサポートしており、VPCとトランジットルーター間の中断のないデータ伝送を保証します。

データをより短い距離で送信できるため、ネットワークの待ち時間を短縮し、ネットワークパフォーマンスを向上させるために、各ゾーンでvSwitchを選択することをお勧めします。

詳細設定: デフォルトでは、システムは次の詳細機能を自動的に選択します。 この例では、VPC 3では、トランジットルーターのデフォルトルートテーブルに関連付けるとトランジットルーターのデフォルトルートテーブルにシステムルートを転送するのみが選択されています。

トランジットルーターのデフォルトルートテーブルに関連付ける

この機能を有効にすると、VPC接続はトランジットルーターのデフォルトルートテーブルに自動的に関連付けられます。 トランジットルーターは、デフォルトルートテーブルに基づいてVPCのトラフィックを転送します。

システムルートをトランジットルーターのデフォルトルートテーブルに伝播する

この機能を有効にすると、VPCのシステムルートがトランジットルーターのデフォルトルートテーブルにアドバタイズされます。 これにより、VPCはトランジットルーターに接続されている他のネットワークインスタンスと通信できます。

トランジットルーターへのルートを自動的に作成し、現在の VPC のすべてのルートテーブルに追加する

この機能を有効にすると、VPCのすべてのルートテーブルに10.0.0.0/8、172.16.0.0/12、192.168.0.0/16の3つのルートが自動的に追加されます。 ルートの次のホップはVPCを指します。 ルートは、VPCからトランジットルーターにIPv4トラフィックを転送するために使用されます。 デフォルトでは、トランジットルーターはVPCへのルートをアドバタイズしません。

重要そのようなルートが既にVPCのルートテーブルにある場合、システムはこのルートをアドバタイズできません。 VPC接続を指すルートをVPCのルートテーブルに手動で追加する必要があります。 そうしないと、VPCとトランジットルーター間でネットワーク通信を確立できません。 そのようなルートが存在するかどうかを確認するには、[詳細設定] の下にある [ルートの確認] をクリックします。

VPCがIPv6トラフィックを入力して転送するには、VPC接続のルート同期を有効にするか、接続の作成後にルートテーブルにVPC接続を指すIPv6ルートエントリを手動で追加する必要があります。

VPC 3をCENインスタンスにアタッチした後、より多くの接続を作成するをクリックします。

VPC接続の作成後、リストに戻るCENインスタンスの詳細ページに戻ります。

手順3: VPC 1とVPC 2をカスタムルートテーブルに関連付ける

CENインスタンスの詳細ページで、トランジットルーターのIDをクリックします。

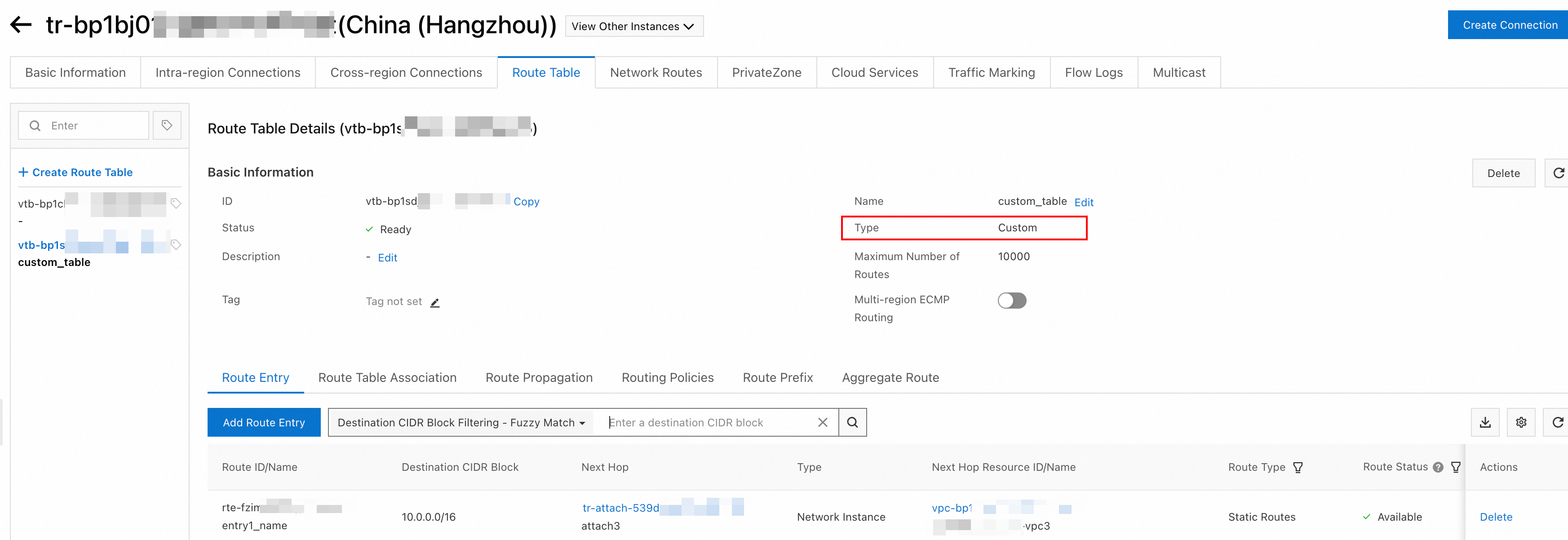

トランジットルーターの詳細ページで、ルートテーブルタブをクリックします。

左側のセクションで、ルートテーブルの作成をクリックします。

[ルートテーブルの作成] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

トランジットルーター: 現在のリージョンのトランジットルーターが自動的に選択されます。

ルートテーブル名: ルートテーブルの名前を入力します。

ルートテーブルの説明: ルートテーブルの説明を入力します。

マルチリージョンECMPルーティング: デフォルト値を保持します。

ルートテーブルの詳細を見るをクリックしてルートテーブルタブに戻ります。

ルートテーブルタブで、前の手順で作成したルートテーブルを選択し、ルートテーブルの関連付けタブをクリックし、アソシエーションの作成をクリックします。

アソシエーションの追加ダイアログボックスで、カスタムルートテーブルに関連付けるネットワークインスタンス接続を選択し、OKをクリックします。

この例では、VPC 1とVPC 2はカスタムルートテーブルに関連付けられており、カスタムルートテーブルをクエリすることでトラフィックを転送します。

カスタムルートテーブルの詳細ページで、ルートエントリタブをクリックし、ルートエントリの追加.

[ルートエントリの追加] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

ルートテーブル: システムはデフォルトで現在のカスタムルートテーブルになります。

トランジットルーター: システムはデフォルトで現在のカスタムルートテーブルを選択します。

名前: ルートエントリの名前を入力します。

宛先CIDRブロック: ルートエントリの宛先CIDRブロックを入力します。 この例では10.0.0.0/16を使用します。

ブラックホールルート: [はい] を選択すると、このルート宛てのトラフィックがドロップされます。 この例では、[いいえ] が選択されています。

次のホップ: ルートエントリの次のホップを選択します。 この例では、VPC 3が選択されています。

説明: ルートエントリの説明を入力します。

ステップ4: VPCへのデフォルトルートの追加

宛先CIDRブロックが0.0.0.0/0で、次のホップをトランジットルーターとしてVPC 1、VPC 2、およびVPC 3のルートテーブルに追加します。

VPCコンソールにログインします。

左側のナビゲーションウィンドウで、ルートテーブルをクリックします。

上部のナビゲーションバーで、ルートテーブルが属するリージョンを選択します。

ルートテーブルページで、ルートテーブルのIDをクリックします。

この例では、VPC 3のルートテーブルが選択されています。

ルートテーブルの詳細ページで、ルートエントリの下でカスタムルートタブをクリックし、ルートエントリの追加.

[ルートエントリの追加] パネルで、次のパラメーターを設定し、[OK] をクリックします。

名前: ルートエントリの名前を入力します。

宛先CIDRブロック: ルートエントリの宛先CIDRブロックを入力します。 この例では0.0.0.0/0を使用します。

次のホップタイプ: 次のホップタイプを選択します。 この例では、トランジットルーターを選択します。

トランジットルーター: VPCへの接続を選択します。 この例では、VPC 3が選択されています。

詳細については、「カスタムルートテーブルを使用したネットワークトラフィックの管理」をご参照ください。

ステップ4からステップ6を繰り返して、宛先CIDRブロックが0.0.0.0/0で、ネクストホップがVPC 1およびVPC 2へのトランジットルーターであるルートを追加します。

次に、CENコンソールのトランジットルーターの詳細ページで、VPC 1、VPC 2、VPC 3、およびトランジットルーターのルートテーブルを表示できます。

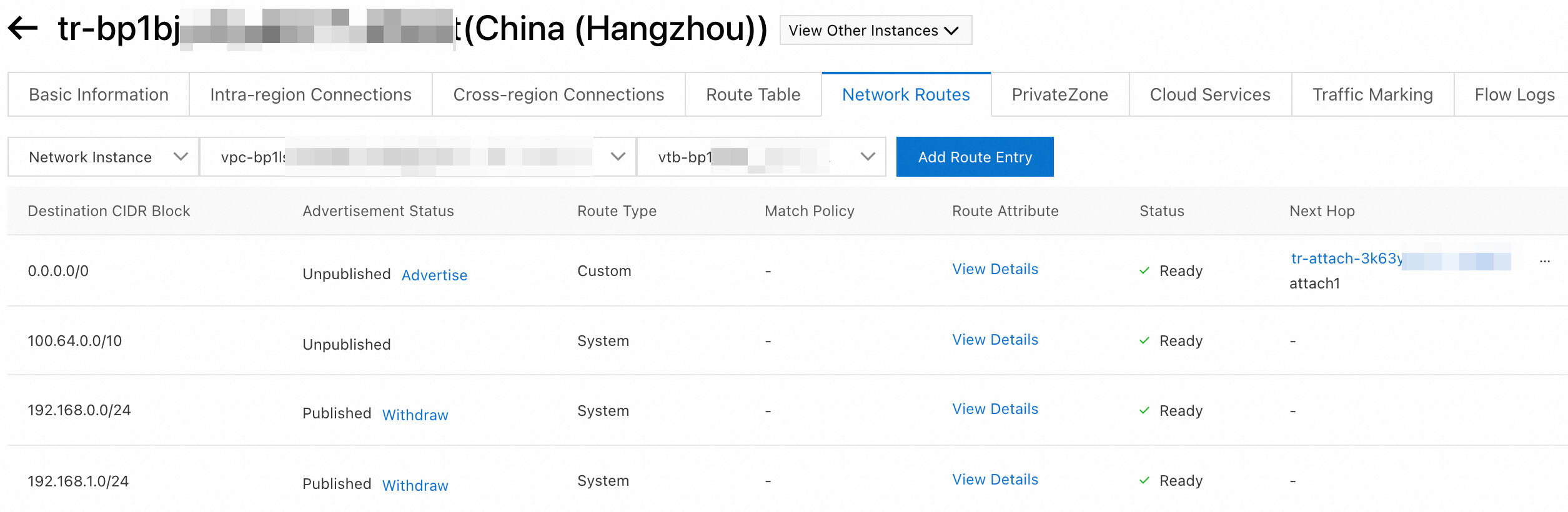

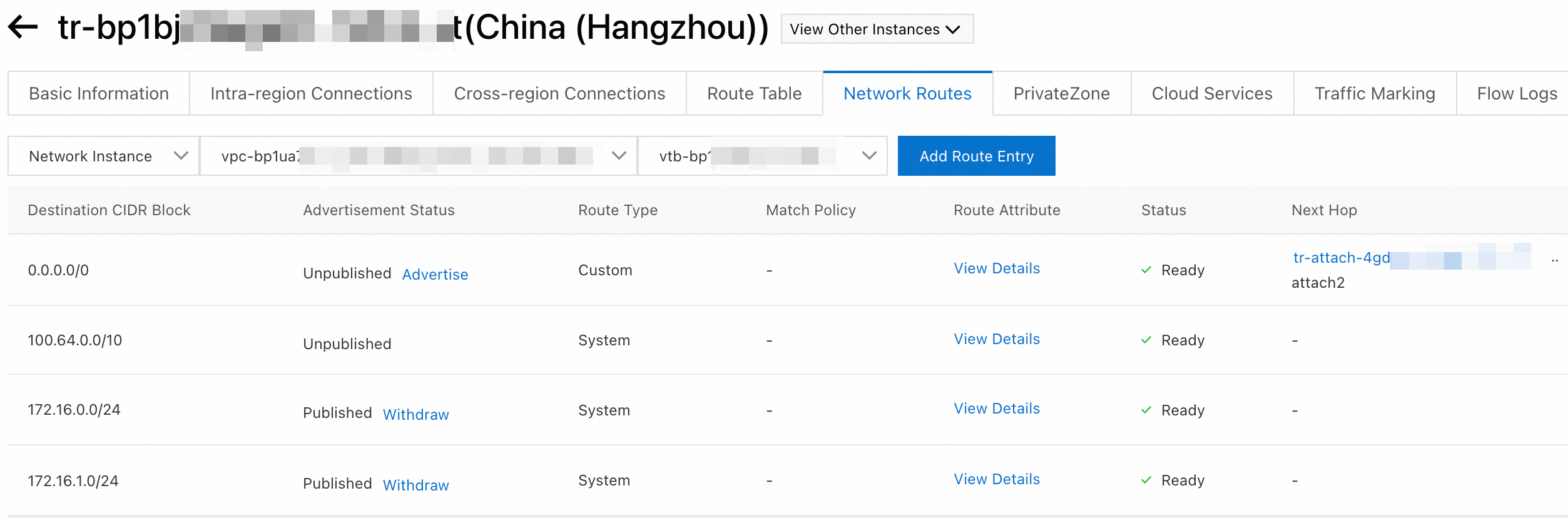

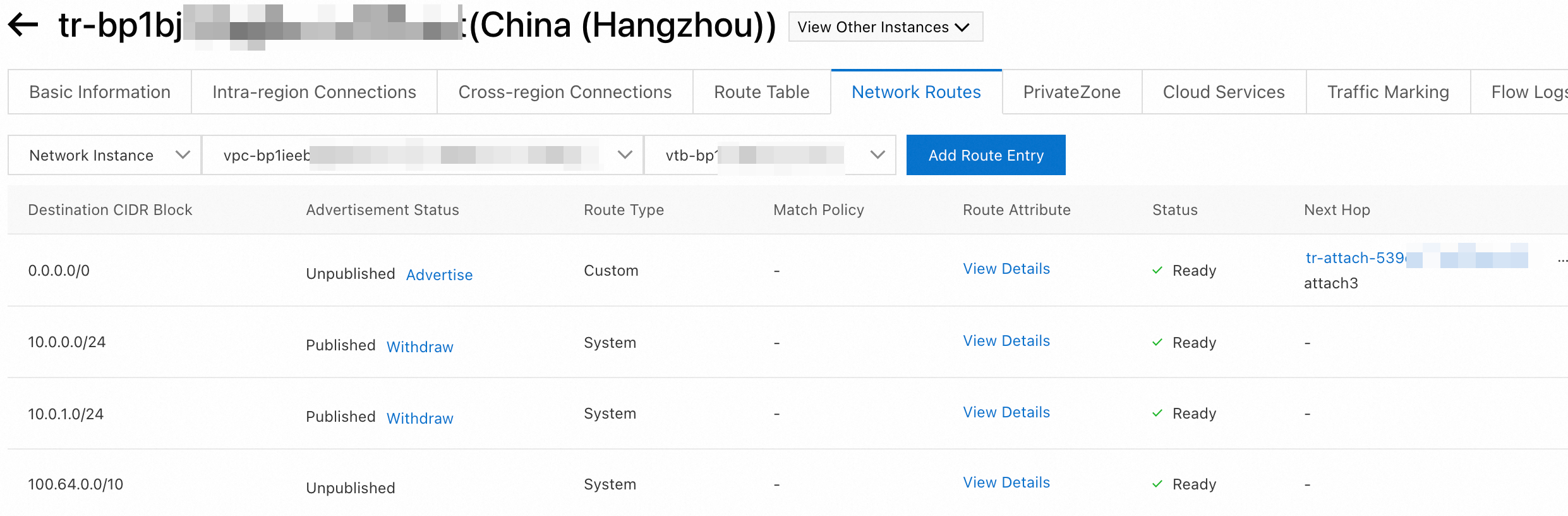

トランジットルーターの詳細ページで、[ネットワークルート] をクリックして、VPC 1、VPC 2、およびVPC 3のルートを表示します。

トランジットルーターの詳細ページで、[ネットワークルート] をクリックします。

[ネットワークインスタンス] ドロップダウンリストから、VPC 1、VPC 2、またはVPC 3のIDを選択します。

図 1. VPC 1のルート

図2. VPC 2のルート

図3. VPC 3のルート

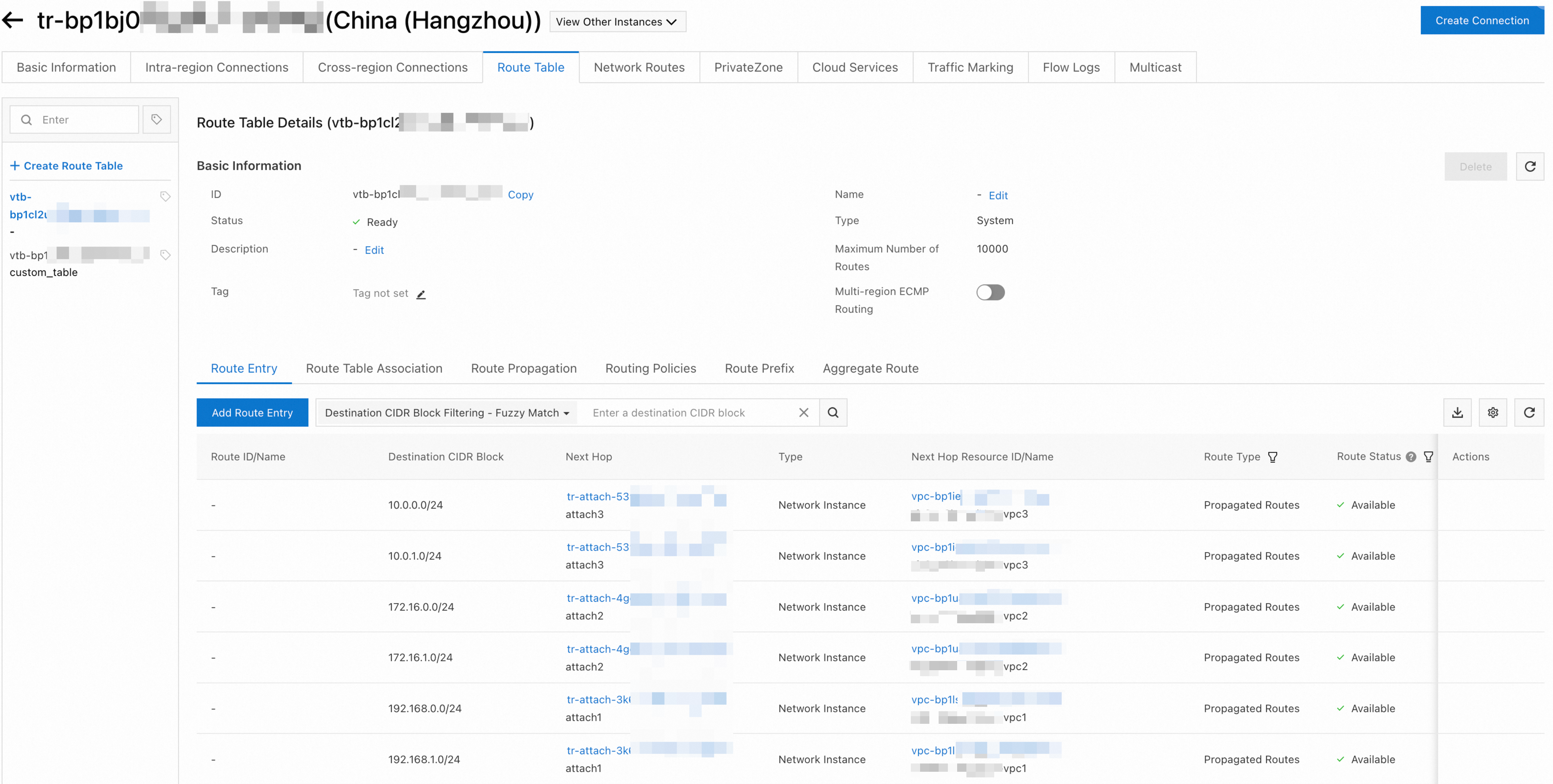

[ルートテーブル] タブで、デフォルトルートテーブルがVPC 1、VPC 2、およびVPC 3から学習したルートを表示します。

トランジットルーターの詳細ページで、[ルートテーブル] タブをクリックします。

[ルートテーブル] タブで、ルートテーブルのルートを表示します。

図4. システムルートテーブル

図5. カスタムルートテーブル

手順 5:ネットワーク接続のテスト

上記の手順を完了すると、次の操作を実行して、VPC1、VPC 2、およびVPC 3間の接続をテストできます。

開始する前に、VPC 1、VPC 2、およびVPC 3のセキュリティグループルールでVPC内のECSインスタンスが相互に通信できることを確認してください。 詳細については、「セキュリティグループルールの表示」をご参照ください。

VPC 1のECSインスタンスにログインします。 詳細については、「ECSリモート接続方法の概要」をご参照ください。

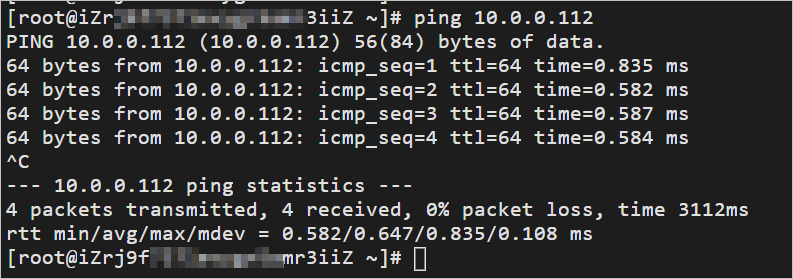

pingコマンドを実行して、VPC 3にデプロイされたECSインスタンスのIPアドレスをpingし、VPC 1とVPC 3間の接続をテストします。

この結果は、VPC 1とVPC 3が互いに通信できることを示しています。

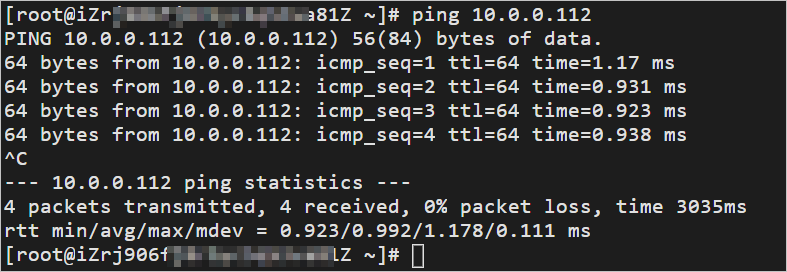

VPC 2のECSインスタンスにログインし、pingコマンドを実行してVPC 3のECSインスタンスのIPアドレスをpingします。 これにより、VPC 2とVPC 3間の接続がテストされます。

結果は、VPC 2とVPC 3が互いに通信できることを示しています。

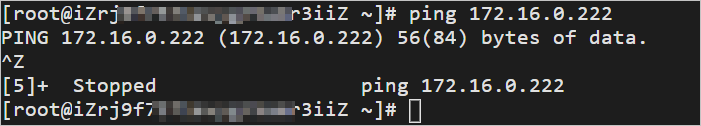

VPC 1のECSインスタンスにログインし、pingコマンドを実行してVPC 2のECSインスタンスのIPアドレスをpingし、VPC 1とVPC 2間の接続をテストします。

結果は、VPC 1がVPC 2と通信できることを示しています。

Terraform

このトピックでは、Terraformを使用して環境を設定できます。 Terraformのインストールと設定の詳細については、

次の手順は、LinuxホストでTerraform v1.9.8を実行する方法を示しています。 あなたが完了したことを確認してください

認証を行います。

この例の特定のリソースにはコストがかかる場合があります。 リソースが不要になったときにリソースを解放または解除します。

ステップ1: リソースの作成

シナリオのディレクトリを作成し、そこに移動します。

mkdir tf-CenSharedVpc && cd tf-CenSharedVpcリソースを定義する

main.tfファイルを作成します。touch main.tfmain.tfファイルを開き、次のコードをファイルに貼り付けて、変更を保存します。 このファイルには、必要なリソースと設定がすべて含まれます。variable "pname" { description = "The prefix name for the resources" type = string default = "tf-CenSharedVpc" } variable "default_region" { description = "Default region" type = string default = "cn-hangzhou" } variable "az_list" { description = "List of availability zones to use" type = list(string) default = ["cn-hangzhou-j", "cn-hangzhou-k"] } variable "vpc_cidr_list" { description = "List of VPC CIDR block" type = list(string) default = ["192.168.0.0/16", "172.16.0.0/12", "10.0.0.0/16"] } variable "vsw_cidr_list" { description = "List of VSW CIDR block" type = list(string) default = [ "192.168.0.0/24", "192.168.1.0/24", "172.16.0.0/24", "172.16.1.0/24", "10.0.0.0/24", "10.0.1.0/24" ] } variable "ecs_ip_list" { description = "List of ECS ip" type = list(string) default = ["192.168.0.124", "172.16.0.222", "10.0.0.112"] } provider "alicloud" { region = var.default_region } # --- 3vpc 6vsw 3ecs resource "alicloud_vpc" "vpc" { count = length(var.vpc_cidr_list) vpc_name = "${var.pname}-vpc${count.index + 1}" cidr_block = var.vpc_cidr_list[count.index] } resource "alicloud_vswitch" "vsw" { count = length(var.vsw_cidr_list) vpc_id = alicloud_vpc.vpc[floor(count.index / length(var.az_list))].id cidr_block = var.vsw_cidr_list[count.index] zone_id = var.az_list[count.index % length(var.az_list)] vswitch_name = "${var.pname}-vsw${count.index + 1}" } resource "alicloud_instance" "ecs" { count = length(var.vpc_cidr_list) instance_name = "${var.pname}-ecs${count.index + 1}" instance_type = "ecs.e-c1m1.large" security_groups = [alicloud_security_group.sg[count.index].id] vswitch_id = alicloud_vswitch.vsw[count.index * length(var.az_list)].id image_id = "aliyun_3_x64_20G_qboot_alibase_20230727.vhd" system_disk_category = "cloud_essd" private_ip = var.ecs_ip_list[count.index] instance_charge_type = "PostPaid" } # --- 3 sg resource "alicloud_security_group" "sg" { count = length(var.vpc_cidr_list) name = "${var.pname}-${count.index + 1}" vpc_id = alicloud_vpc.vpc[count.index].id } resource "alicloud_security_group_rule" "allow_inbound_ssh" { count = length(var.vpc_cidr_list) type = "ingress" ip_protocol = "tcp" nic_type = "intranet" policy = "accept" port_range = "22/22" priority = 1 security_group_id = alicloud_security_group.sg[count.index].id cidr_ip = "0.0.0.0/0" } resource "alicloud_security_group_rule" "allow_inbound_icmp" { count = length(var.vpc_cidr_list) type = "ingress" ip_protocol = "icmp" nic_type = "intranet" policy = "accept" port_range = "-1/-1" priority = 1 security_group_id = alicloud_security_group.sg[count.index].id cidr_ip = "0.0.0.0/0" } # --- cen and tr resource "alicloud_cen_instance" "cen" { cen_instance_name = "${var.pname}-cen1" } resource "alicloud_cen_transit_router" "tr" { transit_router_name = "${var.pname}-tr" cen_id = alicloud_cen_instance.cen.id } data "alicloud_cen_transit_router_route_tables" "tr" { # get tr sys table transit_router_id = alicloud_cen_transit_router.tr.transit_router_id transit_router_route_table_type = "System" } # 3 attach resource "alicloud_cen_transit_router_vpc_attachment" "attach" { count = length(var.vpc_cidr_list) cen_id = alicloud_cen_instance.cen.id transit_router_id = alicloud_cen_transit_router.tr.transit_router_id vpc_id = alicloud_vpc.vpc[count.index].id zone_mappings { zone_id = var.az_list[0] vswitch_id = alicloud_vswitch.vsw[count.index * length(var.az_list)].id } zone_mappings { zone_id = var.az_list[1] vswitch_id = alicloud_vswitch.vsw[count.index * length(var.az_list) + 1].id } transit_router_vpc_attachment_name = "attach${count.index + 1}" } # 3 propa resource "alicloud_cen_transit_router_route_table_propagation" "propa" { count = length(var.vpc_cidr_list) transit_router_route_table_id = data.alicloud_cen_transit_router_route_tables.tr.tables[0].id transit_router_attachment_id = alicloud_cen_transit_router_vpc_attachment.attach[count.index].transit_router_attachment_id } # 1 custom_table resource "alicloud_cen_transit_router_route_table" "custom_table" { # create tr custom_table transit_router_id = alicloud_cen_transit_router.tr.transit_router_id transit_router_route_table_name = "custom_table" } resource "alicloud_cen_transit_router_route_entry" "tr_entry" { transit_router_route_table_id = alicloud_cen_transit_router_route_table.custom_table.transit_router_route_table_id transit_router_route_entry_destination_cidr_block = "10.0.0.0/16" transit_router_route_entry_next_hop_type = "Attachment" transit_router_route_entry_name = "entry1_name" transit_router_route_entry_description = "entry1_desc" transit_router_route_entry_next_hop_id = alicloud_cen_transit_router_vpc_attachment.attach[2].transit_router_attachment_id } # associate attach1\2 custom_table resource "alicloud_cen_transit_router_route_table_association" "ass1" { transit_router_route_table_id = alicloud_cen_transit_router_route_table.custom_table.transit_router_route_table_id transit_router_attachment_id = alicloud_cen_transit_router_vpc_attachment.attach[0].transit_router_attachment_id } resource "alicloud_cen_transit_router_route_table_association" "ass2" { transit_router_route_table_id = alicloud_cen_transit_router_route_table.custom_table.transit_router_route_table_id transit_router_attachment_id = alicloud_cen_transit_router_vpc_attachment.attach[1].transit_router_attachment_id } # ass attach3 sys_table resource "alicloud_cen_transit_router_route_table_association" "ass3" { transit_router_route_table_id = data.alicloud_cen_transit_router_route_tables.tr.tables[0].id transit_router_attachment_id = alicloud_cen_transit_router_vpc_attachment.attach[2].transit_router_attachment_id } # vpc entry resource "alicloud_route_entry" "vpc_entry" { count = length(var.vpc_cidr_list) route_table_id = alicloud_vpc.vpc[count.index].route_table_id destination_cidrblock = "0.0.0.0/0" nexthop_type = "Attachment" nexthop_id = alicloud_cen_transit_router_vpc_attachment.attach[count.index].transit_router_attachment_id } output "ecs1_login_address" { value = "https://ecs-workbench.aliyun.com/?from=EcsConsole&instanceType=ecs®ionId=${var.default_region}&instanceId=${alicloud_instance.ecs[0].id}" } output "ecs2_login_address" { value = "https://ecs-workbench.aliyun.com/?from=EcsConsole&instanceType=ecs®ionId=${var.default_region}&instanceId=${alicloud_instance.ecs[1].id}" } output "ecs3_login_address" { value = "https://ecs-workbench.aliyun.com/?from=EcsConsole&instanceType=ecs®ionId=${var.default_region}&instanceId=${alicloud_instance.ecs[2].id}" }フォルダを初期化してTerraformセットアップを完了します。

terraform initリソースを作成します。 Terraformは作成するリソースをプレビューします。 確認後、

yesと入力して作成プロセスを開始します。terraform apply

ステップ2: 接続をテストする

次の手順を実行して、VPC 1、VPC 2、およびVPC 3間の接続をテストできます。

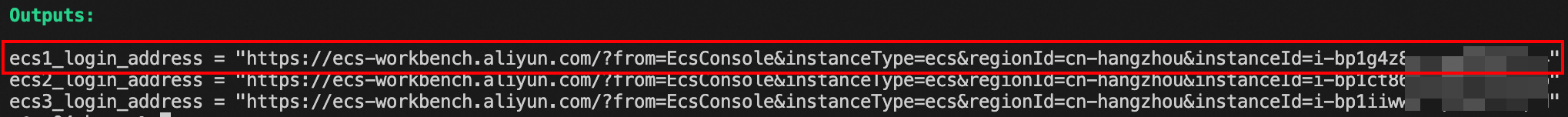

VPC 1のECS 1にログインします (インスタンス名は

tf-CenSharedVpc-ecs1) 。ECS 1のログインアドレスはTerraform出力で使用できます。 このアドレスをブラウザにコピーしてアクセスします。 ログオン時に、認証方法として [一時的なSSHキーベース] を選択します。

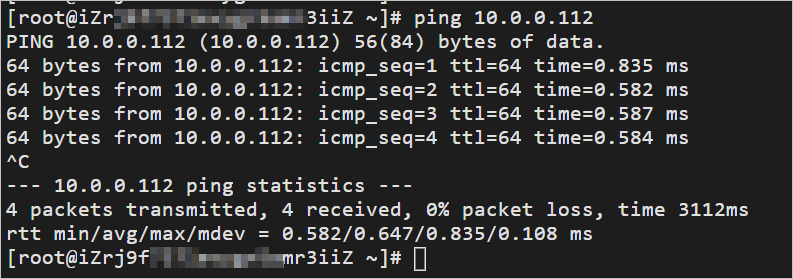

VPC 1とVPC 3間の接続をテストするには、pingコマンドを実行してVPC 3のECSインスタンスのIPアドレスをpingします。

ping 10.0.0.112以下の結果は、VPC 1とVPC 3が互いに通信できることを確認しています。

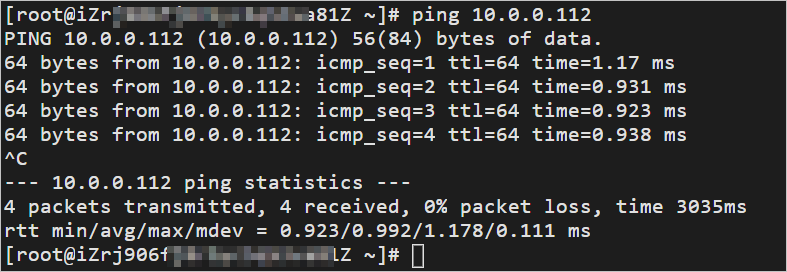

VPC 2のECS 2インスタンスにログインします (インスタンス名は

tf-CenSharedVpc-ecs2) 。 pingコマンドを実行してVPC 3のECS 3インスタンスのIPアドレスをpingし、VPC 2とVPC 3間の接続をテストします。ping 10.0.0.112結果は、VPC 2とVPC 3が互いに通信できることを示しています。

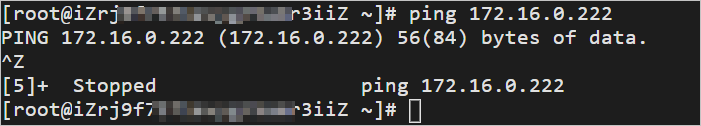

VPC 1とVPC 2間の接続をテストするには、VPC 1のECS 1インスタンスにログインします (インスタンス名は

tf-CenSharedVpc-ecs1) 。 pingコマンドを実行して、VPC 2のECS 2インスタンスのIPアドレスをpingします。ping 172.16.0.222結果は、VPC 1がVPC 2と通信できないことを示しています。

ステップ3: リソースのリリース

検証が完了し、リソースが不要になったら、以下のコマンドを実行してリソースをリリースし、課金を停止します。

terraform destroy --auto-approve