このトピックでは、Bastionhost のシナリオに関するよくある質問 (FAQ) に回答します。

Bastionhost は、クラウド間で他のソースからのホストをどのように管理しますか?

Alibaba Cloud 上にないアセットやオンプレミスのデータセンターにあるアセットの場合、ホストと Bastionhost がインターネット経由の O&M のようにネットワーク経由で接続できる場合は、Bastionhost で新しいホストを作成してホスト資産をインポートできます。詳細については、「ホストの作成」をご参照ください。

アセットが異なる VPC またはアカウントにあり、専用回線で接続されていない場合は、Bastionhost のネットワークドメイン機能を使用できます。詳細については、「ハイブリッド O&M シナリオのベストプラクティス」をご参照ください。

Bastionhost は、アカウントや VPC をまたいだアセットの O&M をサポートしていますか?

はい、サポートしています。Bastionhost インスタンスとサーバーが異なるアカウントまたは VPC にある場合、インターネット経由でアセットを管理できます。また、専用回線でネットワークを接続して、内部ネットワーク経由でアセットを管理することもできます。

内部ネットワーク経由でアセットの O&M を実行したいが、ネットワークを接続できない場合は、Bastionhost のネットワークドメイン機能を設定して使用できます。詳細については、「ハイブリッド O&M シナリオのベストプラクティス」をご参照ください。

クラシックネットワーク内のアセットの O&M を実行するにはどうすればよいですか?

Alibaba Cloud Elastic Compute Service (ECS) サーバーがクラシックネットワークにある場合、ClassicLink を使用して Bastionhost VPC をクラシックネットワークに接続できます。ClassicLink 機能の詳細については、「ClassicLink の概要」をご参照ください。

Bastionhost はデータベースの O&M をサポートしていますか?

はい、サポートしています。Bastionhost Enterprise Dual-engine Edition は、ApsaraDB RDS for MySQL、SQL Server、PostgreSQL インスタンス、自己管理データベースなどのアセットの O&M に対するセキュリティコントロールを提供します。詳細については、「データベース O&M のベストプラクティス」をご参照ください。

Bastionhost V3.2 のみが Enterprise Dual-engine Edition をサポートしています。

Bastionhost はどの資産の O&M をサポートしていますか?

Bastionhost は、Linux および Windows 上のホスト資産、ならびに MySQL、SQL Server、PostgreSQL タイプのデータベース資産の O&M をサポートしています。ワンクリックで Alibaba Cloud ECS および ApsaraDB RDS データベース資産をインポートできます。また、オンプレミスのデータセンターや異種クラウドからアセットをバッチでインポートすることもできます。詳細については、「O&M の概要」をご参照ください。

Bastionhost でのデータ転送中および保存中のデータは暗号化されますか?

Bastionhost に転送または保存されるすべてのデータは暗号化されます。Bastionhost は、HTTPS (TLS)、RDP、SSH などの複数の主流の暗号化プロトコルを使用して、転送中のデータのセキュリティを確保します。

Bastionhost は、プライベート通信にパブリック IP アドレスを使用するサーバーをサポートしていますか?

はい、サポートしています。ネットワーク環境でプライベート用にパブリック IP アドレスをデプロイしている場合は、Bastionhost コンソールで設定できます。詳細については、「Bastionhost の設定」をご参照ください。

Bastionhost はリモートコマンドベースの O&M をサポートしていますか?

はい、サポートしています。Bastionhost は ssh -J コマンドをサポートしています。このコマンドは、ジャンプサーバーまたは Bastionhost を介してターゲットホストに接続するために使用されます。これにより、内部ネットワークに安全にアクセスする方法が提供されます。

リモートコマンドベースの O&M の方法

ssh -J は、OpenSSH 7.3 で導入されたコマンドパラメーターです。ジャンプサーバーまたは Bastionhost を介してホストに接続するために使用されます。接続コマンドは次のとおりです。

ssh -J <bastionhost_user>@<bastionhost_address>:60022 <host_username>@<host_ip>たとえば、次のコマンドは、最初に Bastionhost B に接続し、次に SSH を使用して Bastionhost B からターゲットホスト C に接続します。

ssh -J user@B user@Cリモートコマンドベースの O&M のシナリオ

[リモートコマンド実行] を使用すると、コマンドラインモードで SSH を使用して Bastionhost を介して指定されたホストに接続し、コマンドを実行できます。 に移動して、[リモートコマンド実行] の使用を制限できます。

サーバーを HTTP および SOCKS5 プロキシサーバーとして設定するにはどうすればよいですか?

このセクションでは、CentOS 8.3 を実行する Alibaba Cloud サーバーを例として、サーバーを HTTP および SOCKS5 プロキシサーバーとして設定する方法について説明します。

Alibaba Cloud サーバーにログオンします。

yum install 3proxy コマンドを実行して 3proxy ツールをインストールします。

vim /etc/3proxy.cfg コマンドを実行して設定ファイルを変更します。

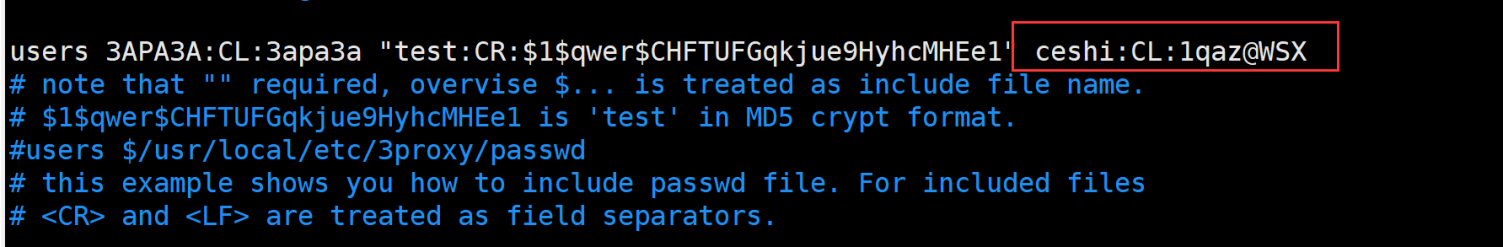

プロキシサーバーのホストアカウントとパスワードを設定します。

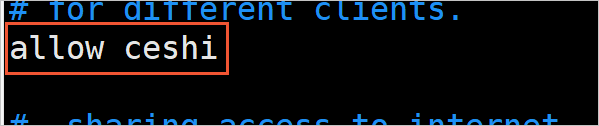

アクセス制御パラメーターを設定します。

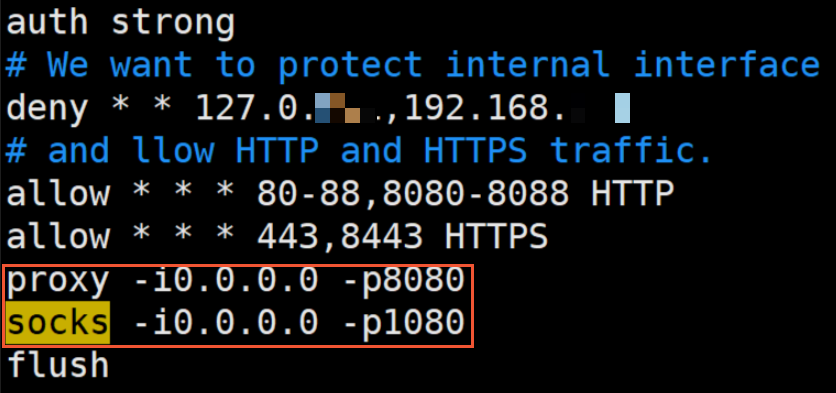

HTTP および SOCKS5 プロキシを有効にし、プロキシサーバーにアクセスするためのリスナーポートとソース IP アドレスを指定します。

systemctl start 3proxy.service コマンドを実行してプロキシサービスを有効にします。

iptables -F コマンドを実行してサーバーのファイアウォールを無効にし、サーバーにアクセスできるようにします。

サーバーのセキュリティグループルールを追加します。詳細については、「セキュリティグループルールの追加」をご参照ください。

重要セキュリティグループルールを追加するときは、ポート範囲を 手順 3 で設定したリスナーポートに設定し、権限付与オブジェクトを Bastionhost インスタンスのエグレス IP アドレスに設定します。Bastionhost インスタンスのエグレス IP アドレスは、Bastionhost コンソールの [インスタンス] ページで確認できます。

サーバーのセキュリティグループルールを追加すると、プロキシサーバーが設定されます。

サーバーを HTTPS プロキシサーバーとして設定するにはどうすればよいですか?

このセクションでは、GOST ツールを例として、CentOS 8.3 を実行する ECS インスタンスを HTTPS プロキシサーバーとして設定する方法について説明します。

サーバー証明書 (server.crt)、サーバー証明書の秘密鍵 (server.key)、および CA ルート証明書 (ca.crt) を準備します。次のいずれかの方法で証明書を取得できます。

OpenSSL などのツールを使用して自己署名証明書を生成します。

Alibaba Cloud から無料の個人用テスト証明書を取得するか、商用証明書を購入します。詳細については、「SSL 証明書選択ガイド」をご参照ください。

ECS インスタンスに GOST をインストールします。詳細については、「GOST のインストール」をご参照ください。

証明書ファイルを GOST インストールフォルダーにアップロードし、GOST プロキシサーバーを設定して起動します。

コマンドライン: パラメーターを変更してから GOST を起動します。

gost -L="https://admin:123456@:8843?cert=./server.crt&key=./server.key"admin:123456: カスタムの GOST ユーザー名とパスワードです。これは、Bastionhost ネットワークドメインの HTTPS プロキシの ホストアカウント と パスワード に対応します。8443: カスタムのプロキシポートです。これは、Bastionhost ネットワークドメインの HTTPS プロキシの サーバーポート に対応します。ECS インスタンスでこのポートのセキュリティグループのインバウンドルールを設定する必要があります。ポート範囲 を 8443 に、権限付与オブジェクト を Bastionhost インスタンスのエグレス IP アドレスに設定します。IP アドレスは、Bastionhost コンソールの [インスタンス] ページで確認できます。ECS インスタンスのセキュリティグループルールの追加方法の詳細については、「セキュリティグループルールの追加」をご参照ください。

./server.crt: サーバー証明書です。./server.key: サーバー証明書の秘密鍵です。

JSON ファイル: パラメーターを変更してから GOST を起動します。

JSON 設定ファイル (このファイルを作成する必要があります。このトピックでは、gost.json を例として使用します。)

{ "ServeNodes": [ "https://admin:123456@:8843?cert=./server.crt&key=./server.key" ] }admin:123456: カスタムの GOST ユーザー名とパスワードです。これは、Bastionhost ネットワークドメインの HTTPS プロキシの ホストアカウント と パスワード に対応します。8443: カスタムのプロキシポートです。これは、Bastionhost ネットワークドメインの HTTPS プロキシの サーバーポート に対応します。ECS インスタンスでこのポートのセキュリティグループのインバウンドルールを設定する必要があります。ポート範囲 を 8443 に、権限付与オブジェクト を Bastionhost インスタンスのエグレス IP アドレスに設定します。エグレス IP アドレスは、Bastionhost コンソールの [インスタンス] ページで確認できます。ECS インスタンスのセキュリティグループルールの追加方法の詳細については、「セキュリティグループルールの追加」をご参照ください。

./server.crt: サーバー証明書です。./server.key: サーバー証明書の秘密鍵です。

GOST の起動

gost -C gost.json