このトピックでは、新しい専用インスタンスタイプである仮想プライベートクラウド (VPC) 統合インスタンスについて紹介します。また、この新しい専用インスタンスタイプのアプリケーションシナリオと、このタイプの専用インスタンスを購入して使用する方法についても説明します。

シナリオ

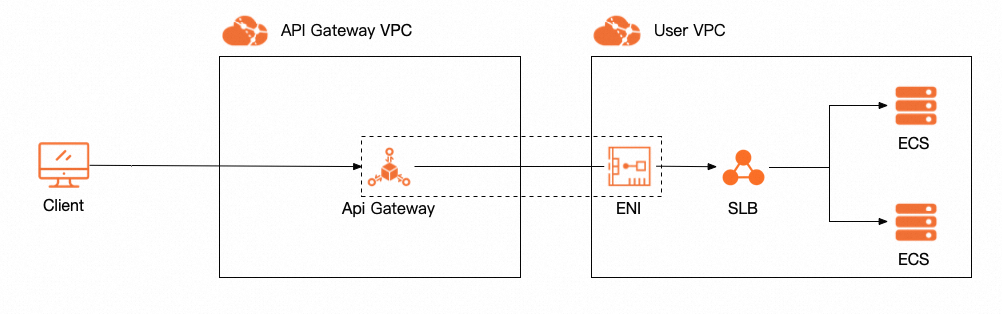

API Gateway は、VPC との通信を容易にするために VPC 統合インスタンスを提供します。このインスタンスは、以下のシナリオに適しています。

API Gateway が、同じ VPC 内の Elastic Compute Service (ECS) インスタンスや Server Load Balancer (SLB) インスタンスなど、複数のリソースにアクセスする必要がある。これらのリソースは、API Gateway でホストされている API のバックエンドサービスです。代表的なシナリオとしては、マイクロサービスや Nacos などのサービスディスカバリがあります。

ハイブリッドクラウドネットワーク通信が使用されている。この場合、バックエンドサービスは、API Gateway インスタンスによって転送されたリクエスト内の Alibaba Cloud VPC のプライベート IP アドレスのみを受け入れます。詳細については、「ハイブリッドクラウドでの一元化された API 管理」トピックの「シナリオ 3: Alibaba Cloud にデプロイされた ECS インスタンスから、オンプレミスデータセンターにデプロイされたバックエンドサービスにアクセスする」セクションをご参照ください。

VPC 統合インスタンスと従来の専用インスタンスの違い

次の表に、それぞれのメリットとデメリットを示します。

VPC 統合インスタンス | 従来の専用インスタンス | |

インスタンスのエグレス IP アドレス* | Alibaba Cloud VPC のプライベート IP アドレス。この VPC は、インスタンスの作成時に選択します。 | 100.*.*.*. |

同じ VPC 内の複数のリソースへの API リクエストの転送 | サポートされています。例: サービス登録とディスカバリ。 | サポートされています。ただし、リソースごとに VPC アクセス権限を構成する必要があります。動的構成はサポートされていません。 |

異なる VPC 内のリソースへの API リクエストの転送 | Classic Load Balancer (CLB) インスタンスの課金方法をサブスクリプションに変更することはできません。これらの VPC は、自分で相互接続する必要があります。 | サポートされています。これらの VPC に対して個別にアクセス権限を構成できます。 |

構成プロセス | インスタンスの購入時に、API Gateway が接続する VPC を指定します。API の作成時に VPC を構成する必要はありません。 | VPC アクセス権限を構成する必要があります。 |

API Gateway インスタンスのエグレス IP アドレスは、バックエンドサービスが TCP 接続でインスタンスによって転送された API リクエストから取得する送信元 IP アドレスです。

従来、API Gateway インスタンスは、VPC へのアクセスが承認された後にのみ、VPC 内のリソースにアクセスできます。詳細については、「VPC 内のリソースを API のバックエンドサービスとして使用する」をご参照ください。

ネットワークアーキテクチャの制限により、従来の専用インスタンスのみを DataWorks と統合できます。

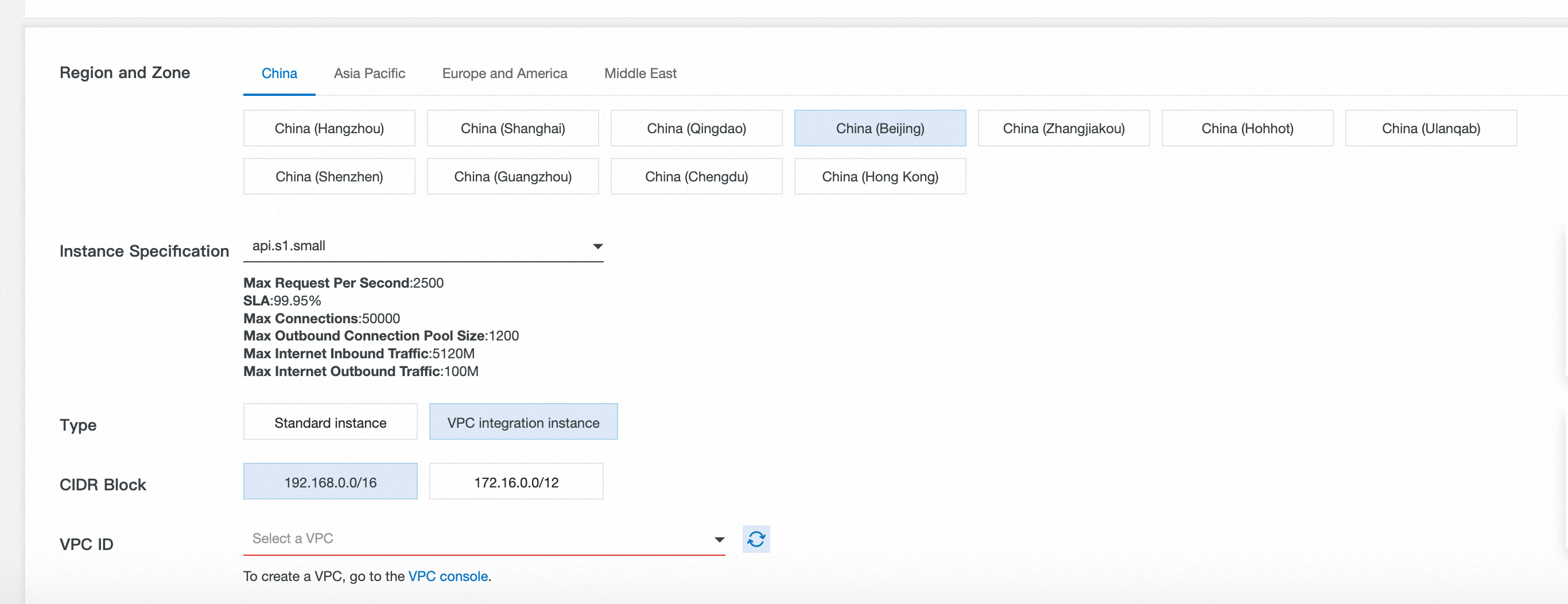

購入方法

次の図は、API Gateway 専用インスタンスの購入ページを示しています。 [VPC 統合インスタンス] をインスタンスタイプとして選択すると、作成するインスタンスを構成できます。

以下の項目が必要です。

ユーザー VPC ID。API Gateway を接続する VPC の ID を指定する必要があります。インスタンスの作成後、ID を変更することはできません。

インスタンスが属する CIDR ブロック。API Gateway は、CIDR ブロックが指定した vSwitch の CIDR ブロックと競合していないかどうかを確認します。競合している場合、インスタンスは期待どおりに動作しません。

ゾーンとセキュリティグループ。API Gateway は、指定したゾーンの vSwitch とセキュリティグループに ENI (elastic network interface) リソースを作成します。次に、API Gateway は ENI リソースを作成するインスタンスにバインドします。したがって、VPC 内のリソースが同じセキュリティグループに属し、指定した vSwitch に対応する CIDR ブロックに属していることを確認する必要があります。さらに、セキュリティグループによってエグレス IP アドレスからのアウトバウンドトラフィックが許可されている必要があります。そうでない場合、インスタンスはバックエンドサービスにアクセスできません。

重要リージョンごとにゾーンごとに VPC 統合インスタンスによって特定の内部 CIDR ブロックが占有されます。指定した vSwitch が、このような占有された CIDR ブロックと重複していないことを確認してください。詳細については、「リージョンごとに VPC 統合インスタンスによって占有される CIDR ブロック」をご参照ください。

サービスロール。API Gateway は、サービスロールを使用して VPC 内の ENI リソースに対する操作を実行します。サービスロールの詳細については、「AliyunServiceRoleForApiGatewayConnectUserVpc」をご参照ください。

ENI リソースは、属する VPC のセキュリティルールとネットワーク構成 (セキュリティグループ設定など) に従います。

バックエンドサービスと ENI リソースが同じセキュリティグループの ECS インスタンスに属し、そのセキュリティグループでグループ内通信が有効になっている場合、アウトバウンド通信用に個別にセキュリティグループを構成する必要はありません。

バックエンドサービスが Classic Load Balancer (CLB) インスタンスにデプロイされている場合は、同じ vSwitch が使用されているかどうかに関係なく、構成された CIDR ブロック上のアウトバウンドトラフィックがセキュリティグループによって許可されていることを確認する必要があります。

API Gateway が VPC 内に作成する ENI リソースに追加料金は発生しません。

使用方法

VPC 統合インスタンスがアクセスできる CIDR ブロックを追加する

デフォルトでは、VPC 統合インスタンスは、インスタンスの作成時に指定した vSwitch に対応する CIDR ブロックに存在するリソースにのみアクセスできます。API Gateway コンソールのインスタンス詳細ページで、CIDR ブロックとその中のリソースを表示できます。インスタンスが他の CIDR ブロックに存在するリソースにアクセスするようにするには、これらの CIDR ブロックを自分で追加できます。手順:

API Gateway コンソールにログインします。左側のナビゲーションウィンドウで、インスタンス をクリックします。

管理する VPC 統合インスタンスを見つけ、[アクセスを許可する送信元] セクションで [追加] をクリックします。

ビジネス要件に基づいて CIDR ブロックを追加します。ドロップダウンリストから CIDR ブロックを選択するか、CIDR ブロックを手動で指定できます。

説明CIDR ブロックを手動で指定する場合は、CIDR ブロックが VPC 内に存在するか、VPC に接続されていることを確認してください。

VPC アクセス権限との互換性

VPC アクセス権限をバックエンドサービスとして使用する

VPC 統合インスタンスでは、VPC アクセス権限を API のバックエンドサービスとして使用できます。インスタンスは、インスタンスの作成時に VPC 内に作成された ENI リソースを使用して、VPC アクセス権限のバックエンドサービスに直接アクセスします。

VPC 統合インスタンスで API またはプラグインを作成する場合は、次の点を確認してください。

VPC アクセス権限の VPC ID が、インスタンスに接続されている VPC の ID と同じであること。

VPC アクセス権限のバックエンドサービスの プライベート IP アドレスが、VPC 統合インスタンスがアクセスできる CIDR ブロックに含まれていること。

説明API を公開したり、プラグインを変更したりするときに、「インスタンスがバックエンド xxx.xxx.xxx.xxx に接続できません。」などのエラーが報告された場合は、エラーメッセージに記載されている IP アドレスが VPC 統合インスタンスがアクセスできる CIDR ブロックに含まれているかどうかを確認してください。

API グループを VPC 統合インスタンスに移行する

API Gateway では、API グループが属するインスタンスを変更できます。これにより、サーバーレスインスタンスまたは従来の専用インスタンスから VPC 統合インスタンスにグループを簡単に移行できます。

API Gateway コンソールにログインします。左側のナビゲーションウィンドウで、[Open API] > API グループ を選択します。

移行するグループを見つけ、その名前をクリックしてグループ詳細ページに移動します。

API グループ デプロイメントのインスタンスを変更する をクリックし、作成した VPC 統合インスタンスを選択します。

API Gateway がグループ内の API および関連付けられたプラグインで使用されている VPC アクセス権限の検証を完了するまで待ちます。検証に合格すると、移行は成功です。検証に合格しない場合、移行は失敗し、原因が表示されます。

重要移行前に、API Gateway は VPC に関連付けられているバックエンドサービス、API、およびプラグインについて次の項目を検証します。

VPC アクセス権限の VPC ID が、VPC 統合インスタンスに接続されている VPC の ID と同じであるかどうか

VPC アクセス権限のバックエンドサービスの プライベート IP アドレスが、VPC 統合インスタンスがアクセスできる CIDR ブロックに含まれているかどうか

移行前に、API グループが VPC アクセス権限に関連付けられている場合は、権限内の対応する ECS または SLB リソースを含む セキュリティグループが、VPC 統合インスタンスの作成時に指定した セキュリティグループと同じであることを確認してください。

移行後、エグレス IP アドレスは VPC 統合インスタンスのものに変更されます。バックエンドサービスにホワイトリストがある場合は、移行前に VPC 統合インスタンスのエグレス IP アドレスをホワイトリストに追加する必要があります。そうしないと、移行後に接続の問題が発生します。

リージョンごとに VPC 統合インスタンスによって占有される CIDR ブロック

中国 (杭州)

ゾーン | 占有される CIDR ブロック |

cn-hangzhou-b | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-hangzhou-d | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

cn-hangzhou-e | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

cn-hangzhou-f | 192.168.48.0/20、172.19.48.0/20、および 172.20.0.0/16 |

cn-hangzhou-g | 192.168.64.0/20、172.19.64.0/20、および 172.20.0.0/16 |

cn-hangzhou-h | 192.168.80.0/20、172.19.80.0/20、および 172.20.0.0/16 |

cn-hangzhou-i | 192.168.96.0/20、172.19.96.0/20、および 172.20.0.0/16 |

cn-hangzhou-j | 192.168.112.0/20、172.19.112.0/20、および 172.20.0.0/16 |

cn-hangzhou-k | 192.168.128.0/20、172.19.128.0/20、および 172.20.0.0/16 |

中国 (上海)

ゾーン | 占有される CIDR ブロック |

cn-shanghai-a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-shanghai-b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

cn-shanghai-c | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

cn-shanghai-d | 192.168.48.0/20、172.19.48.0/20、および 172.20.0.0/16 |

cn-shanghai-e | 192.168.64.0/20、172.19.64.0/20、および 172.20.0.0/16 |

cn-shanghai-f | 192.168.80.0/20、172.19.80.0/20、および 172.20.0.0/16 |

cn-shanghai-g | 192.168.96.0/20、172.19.96.0/20、および 172.20.0.0/16 |

cn-shanghai-k | 192.168.112.0/20、172.19.112.0/20、および 172.20.0.0/16 |

cn-shanghai-l | 192.168.128.0/20、172.19.128.0/20、および 172.20.0.0/16 |

cn-shanghai-m | 192.168.144.0/20、172.19.144.0/20、および 172.20.0.0/16 |

cn-shanghai-n | 192.168.160.0/20、172.19.160.0/20、および 172.20.0.0/16 |

中国東部 2 金融

ゾーン | 占有される CIDR ブロック |

cn-shanghai-finance-1a | 192.168.0.0/20、172.19.0.0/20、および 172.21.0.0/16 |

cn-shanghai-finance-1b | 192.168.16.0/20、172.19.16.0/20、および 172.21.0.0/16 |

cn-shanghai-finance-1f | 192.168.32.0/20、172.19.32.0/20、および 172.21.0.0/16 |

cn-shanghai-finance-1g | 192.168.48.0/20、172.19.48.0/20、および 172.21.0.0/16 |

cn-shanghai-finance-1k | 192.168.64.0/20、172.19.64.0/20、および 172.21.0.0/16 |

cn-shanghai-finance-1z | 192.168.80.0/20、172.19.80.0/20、および 172.21.0.0/16 |

中国 (北京)

ゾーン | 占有される CIDR ブロック |

cn-beijing-a | 192.168.0.0/20、172.19.0.0/20、および 172.22.0.0/16 |

cn-beijing-b | 192.168.16.0/20、172.19.16.0/20、および 172.22.0.0/16 |

cn-beijing-c | 192.168.32.0/20、172.19.32.0/20、および 172.22.0.0/16 |

cn-beijing-d | 192.168.48.0/20、172.19.48.0/20、および 172.22.0.0/16 |

cn-beijing-e | 192.168.64.0/20、172.19.64.0/20、および 172.22.0.0/16 |

cn-beijing-f | 192.168.80.0/20、172.19.80.0/20、および 172.22.0.0/16 |

cn-beijing-g | 192.168.96.0/20、172.19.96.0/20、および 172.22.0.0/16 |

cn-beijing-h | 192.168.112.0/20、172.19.112.0/20、および 172.22.0.0/16 |

cn-beijing-i | 192.168.128.0/20、172.19.128.0/20、および 172.22.0.0/16 |

cn-beijing-j | 192.168.144.0/20、172.19.144.0/20、および 172.22.0.0/16 |

cn-beijing-k | 192.168.160.0/20、172.19.160.0/20、および 172.22.0.0/16 |

cn-beijing-l | 192.168.176.0/20、172.19.176.0/20、および 172.22.0.0/16 |

中国北部 2 金融

ゾーン | 占有される CIDR ブロック |

cn-beijing-finance-1k | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-beijing-finance-1l | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

中国 (深圳)

ゾーン | 占有される CIDR ブロック |

cn-shenzhen-a | 192.168.0.0/20、172.19.0.0/20、および 172.23.0.0/16 |

cn-shenzhen-b | 192.168.16.0/20、172.19.16.0/20、および 172.23.0.0/16 |

cn-shenzhen-c | 192.168.32.0/20、172.19.32.0/20、および 172.23.0.0/16 |

cn-shenzhen-d | 192.168.48.0/20、172.19.48.0/20、および 172.23.0.0/16 |

cn-shenzhen-e | 192.168.64.0/20、172.19.64.0/20、および 172.23.0.0/16 |

cn-shenzhen-f | 192.168.80.0/20、172.19.80.0/20、および 172.23.0.0/16 |

中国南部 1 金融

ゾーン | 占有される CIDR ブロック |

cn-shenzhen-finance-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-shenzhen-finance-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

cn-shenzhen-finance-1d | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

cn-shenzhen-finance-1e | 192.168.48.0/20、172.19.48.0/20、および 172.20.0.0/16 |

河源 ACDR 自動

ゾーン | 占有される CIDR ブロック |

cn-heyuan-acdr-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-heyuan-acdr-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

中国 (張家口)

ゾーン | 占有される CIDR ブロック |

cn-zhangjiakou-a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-zhangjiakou-b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

cn-zhangjiakou-c | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

中国 (成都)

ゾーン | 占有される CIDR ブロック |

cn-chengdu-a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-chengdu-b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

中国 (青島)

ゾーン | 占有される CIDR ブロック |

cn-qingdao-b | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

cn-qingdao-c | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

中国 (香港)

ゾーン | 占有される CIDR ブロック |

cn-hongkong-b | 192.168.0.0/20、172.19.0.0/20、および 172.21.0.0/16 |

cn-hongkong-c | 192.168.16.0/20、172.19.16.0/20、および 172.21.0.0/16 |

cn-hongkong-d | 192.168.32.0/20、172.19.32.0/20、および 172.21.0.0/16 |

シンガポール

ゾーン | 占有される CIDR ブロック |

ap-southeast-1a | 192.168.0.0/20、172.19.0.0/20、および 172.21.0.0/16 |

ap-southeast-1b | 192.168.16.0/20、172.19.16.0/20、および 172.21.0.0/16 |

ap-southeast-1c | 192.168.32.0/20、172.19.32.0/20、および 172.21.0.0/16 |

インドネシア (ジャカルタ)

ゾーン | 占有される CIDR ブロック |

ap-southeast-5a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

ap-southeast-5b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

ap-southeast-5c | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

マレーシア (クアラルンプール)

ゾーン | 占有される CIDR ブロック |

ap-southeast-3a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

ap-southeast-3b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

日本 (東京)

ゾーン | 占有される CIDR ブロック |

ap-northeast-1a | 192.168.0.0/20、172.19.0.0/20、および 172.21.0.0/16 |

ap-northeast-1b | 192.168.16.0/20、172.19.16.0/20、および 172.21.0.0/16 |

ap-northeast-1c | 192.168.32.0/20、172.19.32.0/20、および 172.21.0.0/16 |

韓国 (ソウル)

ゾーン | 占有される CIDR ブロック |

ap-northeast-2a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

ドイツ (フランクフルト)

ゾーン | 占有される CIDR ブロック |

eu-central-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

eu-central-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

eu-central-1c | 192.168.32.0/20、172.19.32.0/20、および 172.20.0.0/16 |

英国 (ロンドン)

ゾーン | 占有される CIDR ブロック |

eu-west-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

eu-west-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

米国 (シリコンバレー)

ゾーン | 占有される CIDR ブロック |

us-west-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

us-west-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

米国 (バージニア)

ゾーン | 占有される CIDR ブロック |

us-east-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

us-east-1b | 192.168.16.0/20、172.19.16.0/20、および 172.20.0.0/16 |

UAE (ドバイ)

ゾーン | 占有される CIDR ブロック |

me-east-1a | 192.168.0.0/20、172.19.0.0/20、および 172.20.0.0/16 |

SAU (リヤド - パートナーリージョン)

ゾーン | 占有される CIDR ブロック |

me-central-1a | 192.168.0.0/20、172.19.0.0/20、および 172.16.20.0/24 |

me-central-1b | 192.168.16.0/20、172.19.16.0/20、および 172.16.20.0/24 |