Anti-DDoS Pro または Anti-DDoS Premium インスタンスにサービスを追加すると、攻撃トラフィックはインスタンスにリダイレクトされます。これにより、大規模な DDoS 攻撃中のサービスの利用不可を防ぎ、オリジンサーバーの安定性と信頼性を確保します。このトピックでは、さまざまなシナリオでサービスを保護するための、オンボーディング構成と保護ポリシーのベストプラクティスについて説明します。

オンボーディングプロセスの概要

シナリオ | オンボーディングプロセス |

通常のシナリオでサービスをオンボードする | |

緊急時にサービスをオンボードする | 通常のシナリオのオンボーディングプロセスに従う前に、「緊急オンボーディングの注意事項」をお読みください。 |

ステップ 1: サービスを分析する

まず、Anti-DDoS Pro または Anti-DDoS Premium で保護するサービスを包括的に分析します。これにより、サービスの現在のステータスとデータを理解できます。この情報は、Anti-DDoS Pro および Anti-DDoS Premium の保護機能を使用するためのガイダンスを提供します。

項目 | 説明 | 提案 |

Web サイトとサービスの情報 | ||

Web サイトまたはアプリケーションの日次ピークトラフィック (Mbps 単位の帯域幅と QPS (クエリ/秒) を含む) | これにより、リスクが発生する可能性のある時期を判断できます。 | この情報を使用して、Anti-DDoS Pro または Anti-DDoS Premium インスタンスのクリーン帯域幅とクリーン QPS の仕様を選択します。 |

サービスの主なユーザーグループ (ユーザーの主な所在地など) | これにより、不正な攻撃のソースを特定できます。 | この情報を使用して、サービスを追加した後にロケーションブラックリストポリシーを設定できます。詳細については、「ドメイン名のロケーションブラックリストを設定する」をご参照ください。 |

サービスがクライアント/サーバー (C/S) アーキテクチャを使用しているかどうか | C/S アーキテクチャが使用されている場合は、アプリクライアント、Windows クライアント、Linux クライアント、コードコールバック用のクライアント、または他の環境のクライアントがあるかどうかを判断します。 | なし。 |

オリジンサーバーが中国本土以外のリージョンにデプロイされているかどうか | これにより、設定されたインスタンスが最適なネットワークアーキテクチャに適合するかどうかを判断できます。 | オリジンサーバーが中国本土以外にデプロイされている場合は、Anti-DDoS Pro または Anti-DDoS Premium (中国本土以外) インスタンスを購入する必要があります。詳細については、「Anti-DDoS Pro および Anti-DDoS Premium とは」をご参照ください。 |

オリジンサーバーのオペレーティングシステム (Linux や Windows など)、および使用されている Web サービスミドルウェア (Apache、Nginx、IIS など) | これにより、オリジンサーバーにアクセスの制御ポリシーが設定されているかどうかを判断できます。これにより、Anti-DDoS Pro および Anti-DDoS Premium のバックツーオリジン IP アドレスから転送されたトラフィックがオリジンサーバーによってブロックされるのを防ぎます。 | ポリシーが設定されている場合は、Anti-DDoS Pro および Anti-DDoS Premium のバックツーオリジン IP アドレスをオリジンサーバーのホワイトリストに追加する必要があります。詳細については、「Anti-DDoS Pro または Anti-DDoS Premium のバックツーオリジン IP アドレスをホワイトリストに追加する」をご参照ください。 |

サービスが IPv6 プロトコルをサポートする必要があるかどうか | なし。 | サービスが IPv6 プロトコルをサポートする必要がある場合は、Anti-DDoS Origin を使用する必要があります。詳細については、「Anti-DDoS Origin とは」をご参照ください。 |

サービスで使用されるプロトコルタイプ | なし。 | この情報は、Web サイト情報を Anti-DDoS Pro または Anti-DDoS Premium インスタンスに追加するときにプロトコルを選択するために必要です。 |

サービスポート | なし。 | これにより、オリジンサーバーのサービスポートが Anti-DDoS Pro および Anti-DDoS Premium でサポートされているかどうかを判断できます。詳細については、「カスタムサーバーポート」をご参照ください。 |

リクエストヘッダー (HTTP ヘッダー) にカスタムフィールドが含まれているかどうか、およびサーバーに対応する検証メカニズムがあるかどうか | これにより、Anti-DDoS Pro または Anti-DDoS Premium がカスタムフィールドに影響を与え、サーバーでの検証失敗を引き起こすかどうかを判断できます。 | なし。 |

サービスに送信元 IP アドレスを取得および検証するメカニズムがあるかどうか | サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加すると、送信元 IP アドレスが変更されます。サービスの中断を防ぐために、オリジンサーバーで送信元 IP アドレスを取得するための構成を調整する必要があるかどうかを確認する必要があります。 | 詳細については、「Anti-DDoS Pro または Anti-DDoS Premium の設定後にリクエストの送信元 IP アドレスを取得する」をご参照ください。 |

サービスが TLS 1.0 または脆弱な暗号スイートを使用しているかどうか | これにより、サービスで使用されている暗号スイートがサポートされているかどうかを判断できます。 | サービスを追加した後、必要に応じて TLS セキュリティポリシーを設定できます。詳細については、「サーバーの HTTPS 証明書の TLS セキュリティポリシーをカスタマイズする」をご参照ください。 |

(HTTPS サービスの場合) サーバーが相互認証を使用しているかどうか | なし。 | 相互認証が必要な場合は、「Anti-DDoS Pro または Anti-DDoS Premium を使用して HTTPS 相互認証をデプロイする」をご参照ください。 |

(HTTPS サービスの場合) クライアントがサーバ名表示 (SNI) 標準をサポートしているかどうか | なし。 | HTTPS プロトコルをサポートするドメイン名の場合、ドメイン名が Anti-DDoS Pro または Anti-DDoS Premium に追加された後、クライアントとサーバーの両方が SNI 標準をサポートする必要があります。 |

(HTTPS サービスの場合) セッション維持メカニズムが存在するかどうか | Anti-DDoS Pro および Anti-DDoS Premium の HTTP および HTTPS のデフォルトの接続タイムアウト期間は 120 秒です。 | サービスにアップロードやログインなどの長いセッション要件がある場合は、レイヤー 7 の Cookie ベースのセッション維持機能を使用できます。 |

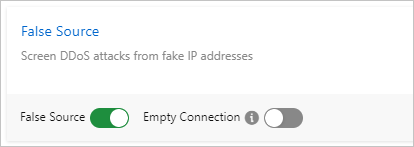

サービスに空の接続があるかどうか | たとえば、サーバーはセッションの中断を防ぐために積極的にパケットを送信する場合があります。この場合、サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加すると、通常のサービストラフィックに影響を与える可能性があります。 | なし。 |

サービスインタラクションプロセス | これにより、サービスインタラクションプロセスとビジネスロジックを理解し、ターゲットを絞った保護ポリシーを設定できます。 | なし。 |

アクティブユーザー数 | これにより、緊急攻撃イベントの重大度を判断し、低リスクの緊急対策を講じることができます。 | なし。 |

サービスと攻撃の情報 | ||

サービスの種類と特徴 (ゲーム、カードゲーム、Web サイト、アプリサービスなど) | これにより、攻撃と防御のプロセス中に攻撃の特徴を分析できます。 | なし。 |

サービストラフィック (インバウンド) | これにより、悪意のあるトラフィックが含まれているかどうかを判断できます。たとえば、1 日の平均アクセストラフィックが 100 Mbps の場合、100 Mbps を超えるトラフィックは攻撃を示している可能性があります。 | なし。 |

サービストラフィック (アウトバウンド) | これにより、攻撃が発生したかどうかを判断し、クリーン帯域幅を拡張するかどうかの参考になります。 | なし。 |

単一のユーザーまたは IP アドレスのインバウンドトラフィック範囲と接続ステータス | これにより、単一の IP アドレスに対してスロットリングポリシーを作成できるかどうかを判断できます。 | 詳細については、「頻度制御を設定する」をご参照ください。 |

ユーザーグループのプロパティ | たとえば、個人ユーザー、インターネットカフェのユーザー、またはプロキシ経由でサービスにアクセスするユーザーなどです。 | これにより、単一の出力 IP アドレスからの集中した同時アクセスによって引き起こされる誤検知のリスクがあるかどうかを判断できます。 |

サービスが大規模な攻撃を経験したことがあるかどうか、および攻撃の種類 | これにより、過去の攻撃の種類に基づいて、ターゲットを絞った DDoS 緩和ポリシーを設定できます。 | なし。 |

サービスが経験した攻撃のピークスループット | これにより、ピーク攻撃スループットに基づいて Anti-DDoS Pro または Anti-DDoS Premium インスタンスの仕様を選択できます。 | 詳細については、「Anti-DDoS Pro または Anti-DDoS Premium インスタンスを購入する」をご参照ください。 |

サービスが CC 攻撃 (HTTP Flood) を経験したことがあるかどうか | これにより、過去の攻撃の特徴を分析して予防ポリシーを設定できます。 | なし。 |

サービスが経験した CC 攻撃のピーク QPS | これにより、過去の攻撃の特徴を分析して予防ポリシーを設定できます。 | なし。 |

サービスが Web API サービスを提供しているかどうか | なし。 | Web API サービスが提供されている場合は、頻度制御の緊急保護モードを使用しないでください。API アクセスの特徴を分析して、カスタム CC 攻撃保護ポリシーを設定し、通常の API リクエストがブロックされるのを防ぐ必要があります。 |

サービスのストレステストが完了したかどうか | これにより、オリジンサーバーのリクエスト処理パフォーマンスを評価し、サービス例外が攻撃によって引き起こされたかどうかを判断できます。 | なし。 |

ステップ 2: 準備

Anti-DDoS Pro または Anti-DDoS Premium にサービスを追加する前に、テスト環境でサービスをテストする必要があります。テストに合格したら、本番環境にサービスを追加できます。

Anti-DDoS Pro または Anti-DDoS Premium にサービスを追加する前に、次の表に記載されている準備を完了する必要があります。

サービスタイプ | 準備 |

Web サイトサービス |

|

Web サイト以外のサービス |

|

ステップ 3: サービスの追加と保護の設定

サービスをオンボードします。

説明サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加する前にサービスが攻撃を受けている場合は、オリジンサーバーの IP アドレスを変更する必要があります。IP アドレスを変更する前に、クライアントまたはアプリのコードがオリジン IP アドレスを直接指しているかどうかを確認します。もしそうであれば、サービスの中断を防ぐために、オリジン IP アドレスを変更する前にクライアントまたはアプリのコードを更新する必要があります。詳細については、「オリジン ECS インスタンスのパブリック IP アドレスを変更する」をご参照ください。

ビジネスシナリオと購入した Anti-DDoS Pro または Anti-DDoS Premium インスタンスに基づいて、次のオンボーディングガイドを参照してサービスを追加できます:

オリジンサーバーの保護を設定します。

攻撃者が Anti-DDoS Pro または Anti-DDoS Premium をバイパスしてオリジンサーバーを直接攻撃するのを防ぐには、オリジンサーバーの保護を設定する必要があります。詳細については、「オリジンサーバーの保護を設定する」をご参照ください。

保護ポリシーを設定します。

Web サイトサービス

CC 攻撃保護

サービスが正常な場合: Web サイトサービスを Anti-DDoS Pro または Anti-DDoS Premium に追加した後、2、3 日などの一定期間実行させます。その後、URL や単一のソース IP アドレスからの平均アクセス QPS などのアプリケーションログデータを分析できます。通常の状態での単一のソース IP アドレスからのリクエスト QPS を評価し、スロットリング用のカスタム頻度制御ルールを設定します。これにより、攻撃が発生した後の受動的な対応を回避できます。

CC 攻撃が進行中の場合: Anti-DDoS Pro および Anti-DDoS Premium コンソールの [セキュリティ概要] レポートを表示して、リクエストごとの上位 URL、IP アドレス、ソース IP アドレス、User-agent などのパラメーターを取得できます。詳細については、「セキュリティ概要」をご参照ください。実際の状況に基づいてカスタム頻度制御ルールを作成し、保護効果を観察できます。詳細については、「カスタム頻度制御ルール」をご参照ください。

重要[頻度制御] の [緊急] モードは、特定の種類のサービスで誤検知を引き起こす可能性があります。[頻度制御] のデフォルトの保護モードとして [緊急] を使用しないでください。サービスがアプリサービスまたは Web API サービスの場合は、[緊急] モードを使用しないでください。

[頻度制御] の [通常] モードを使用しているときに誤検知が発生する場合は、ホワイトリスト機能を使用して特定の IP アドレスを許可できます。

(Web サイトサービスの場合) インテリジェント保護

インテリジェント保護ポリシーの [厳格] モードは、誤検知を引き起こす可能性があります。Web サイトサービスは、追加された後、一般的なレイヤー 4 攻撃に対する固有の保護をすでに備えています。Web サイトサービスには、インテリジェント保護の [厳格] モードを使用しないでください。デフォルトの [通常] モードを使用できます。詳細については、「インテリジェント保護を設定する」をご参照ください。

完全なログを有効にする

ログ分析機能を有効にできます。詳細については、「ログ分析機能をすばやく使用する」をご参照ください。サービスがレイヤー 7 攻撃を受けている場合、完全なログ機能を使用して攻撃の動作を分析し、ターゲットを絞った保護ポリシーを作成できます。

説明ログ分析サービスを有効にすると、追加料金が発生する場合があります。サービスを有効にする前に料金を確認する必要があります。

Web サイト以外のサービス

ほとんどの場合、Web サイト以外のサービスを Anti-DDoS Pro または Anti-DDoS Premium に追加した後、デフォルトの保護構成を使用できます。サービスが 2、3 日などの一定期間実行された後、サービスの状態に基づいてレイヤー 4 インテリジェント保護のモードを調整できます。詳細については、「レイヤー 4 インテリジェント保護を設定する」をご参照ください。これにより、レイヤー 4 CC 攻撃に対する保護を効果的に向上させることができます。

説明サービスが API タイプであるか、オフィスネットワークの出力、単一のサーバー IP アドレス、高頻度の API 呼び出しサービスなど、単一の IP アドレスからのアクセスが集中している場合は、Web サイト以外のサービスに対してインテリジェント保護ポリシーの [厳格] モードを有効にしないでください。[厳格] 保護モードを使用する必要がある場合は、有効にする前に Alibaba Cloud テクニカルサポートに連絡して状況を確認する必要があります。これにより、誤検知によるサービスの利用不可を防ぎます。

攻撃トラフィックがオリジンサーバーにパススルーされていることがわかった場合は、DDoS 緩和ポリシーでソースと宛先の接続スロットリングポリシーを有効にできます。詳細については、「単一の DDoS 緩和ポリシーを設定する」をご参照ください。サービスの状態が完全に明確でない場合は、ソース IP アドレスからの新しい接続の最大数とソース IP アドレスからの同時接続の最大数の両方を 5 に設定できます。誤検知が見つかった場合は、値を調整してスロットリングポリシーを緩和できます。

サーバーが積極的にデータパケットを送信するシナリオがサービスにある場合は、通常のサービスへの影響を防ぐために、空の接続保護ポリシーを無効にする必要があります。詳細については、「単一の DDoS 緩和ポリシーを設定する」をご参照ください。

ローカルテストを実行します。

Anti-DDoS Pro または Anti-DDoS Premium の上記の設定を完了したら、設定の正確性を確認し、検証テストを実行する必要があります。

説明ローカルシステムの hosts ファイルを変更して、ローカルテストを実行できます。

表 1. 構成の正確性チェックリスト

番号

チェック項目

Web サイトサービスのオンボーディングチェックリスト (必須)

1

オンボーディング構成のドメイン名が正しいかどうかを確認します。

2

ドメイン名に ICP 登録があるかどうかを確認します。

3

オンボーディング構成のプロトコルが実際のプロトコルと一致しているかどうかを確認します。

4

オンボーディング構成のポートが実際のサービスポートと一致しているかどうかを確認します。

5

オリジンサーバーに指定された IP アドレスが、Anti-DDoS Pro または Anti-DDoS Premium インスタンスや他のサービスの IP アドレスではなく、実際のサーバー IP アドレスであるかどうかを確認します。

6

証明書情報が正しくアップロードされているかどうかを確認します。

7

証明書が有効かどうかを確認します。たとえば、暗号化アルゴリズムが準拠していない、または別のドメイン名の証明書が誤ってアップロードされている可能性があります。

8

証明書チェーンが完全であるかどうかを確認します。

9

Anti-DDoS Pro または Anti-DDoS Premium (中国本土) インスタンスのバースト可能保護の課金方法を理解しているかどうかを確認します。

10

プロトコルタイプで Websocket および Websockets プロトコルが有効になっているかどうかを確認します。

11

頻度制御の緊急モードと厳格モードが有効になっているかどうかを確認します。

Web サイト以外のサービスのオンボーディングチェックリスト (必須)

1

サービスポートに正常にアクセスできるかどうかを確認します。

2

オンボーディング構成のプロトコルが実際のプロトコルと一致しているかどうかを確認します。TCP プロトコルサービスに対して UDP プロトコルルールが誤って設定されていないことを確認します。

3

オリジンサーバーに指定された IP アドレスが、Anti-DDoS Pro または Anti-DDoS Premium インスタンスや他のサービスの IP アドレスではなく、実際のサーバー IP アドレスであるかどうかを確認します。

4

Anti-DDoS Pro または Anti-DDoS Premium (中国本土) インスタンスのバースト可能保護の課金方法を理解しているかどうかを確認します。

5

レイヤー 4 インテリジェント保護の厳格モードが有効になっているかどうかを確認します。

表 2. サービスの可用性チェックリスト

番号

チェック項目

1 (必須)

サービスに正常にアクセスできるかどうかをテストします。

2 (必須)

サービスログインのセッション維持機能が正常に機能するかどうかをテストします。

3 (必須)

(Web サイトサービスの場合) サービスによって返される 4xx および 5xx 応答コードの数を観察して、バックツーオリジン IP アドレスがブロックされていないことを確認します。

4 (必須)

(Web サイトサービスの場合) アプリサービスの場合、HTTPS リンクアクセスが正常かどうかをテストします。SNI の問題を確認します。

5 (推奨)

バックエンドサーバーがアクセスのための実際のソース IP アドレスを取得するように設定されているかどうかを確認します。

6 (推奨)

(Web サイトサービスの場合) 攻撃者が Anti-DDoS Pro または Anti-DDoS Premium をバイパスしてオリジンサーバーを直接攻撃するのを防ぐために、オリジンサーバーの保護が設定されているかどうかを確認します。

7 (必須)

TCP サービスのポートに正常にアクセスできるかどうかをテストします。

正式にサービストラフィックを切り替えます。

必要なすべてのチェックに合格したら、グレースケールアプローチを使用して DNS レコードを 1 つずつ変更できます。これにより、Web サイトサービスのトラフィックが Anti-DDoS Pro または Anti-DDoS Premium に切り替えられ、バッチ操作によって引き起こされるサービス例外が回避されます。トラフィックの切り替え中に例外が発生した場合は、DNS レコードを迅速に復元する必要があります。

説明DNS レコードを変更した後、変更が有効になるまでに約 10 分かかります。

実際のサービストラフィックが切り替えられた後、サービスが正常に実行されていることを確認するために、上記のサービスの可用性チェックリストに基づいてサービスを再度テストする必要があります。

監視とアラートを設定します。

CloudMonitor を使用して、Anti-DDoS Pro または Anti-DDoS Premium によって保護されているドメイン名、ポート、およびオリジンサーバーポートを監視できます。詳細については、「Anti-DDoS Pro および Anti-DDoS Premium のアラートルールを設定する」をご参照ください。可用性、5xx や 4xx などの HTTP 応答状態コード、およびその他のメトリックをリアルタイムで監視して、サービス例外を迅速に検出できます。

定期的な O&M を実行します。

保険プランの従量課金制のバースト可能保護と高度な緩和セッション:

中国本土で Anti-DDoS Pro または Anti-DDoS Premium インスタンスを初めて購入すると、300 Gbps 仕様の無料の Anti-DDoS プランが 1 つ提供されます。詳細については、「Anti-DDoS プラン」をご参照ください。プランをインスタンスにバインドし、バースト可能保護のしきい値をできるだけ早く 300 Gbps に設定する必要があります。プランがバインドされると、現在の暦日内にピークスループットが 300 Gbps 未満の緩和された攻撃に対しては、バースト可能保護料金は請求されません。

説明Anti-DDoS プランが使い果たされた後、または有効期限が切れた後に Anti-DDoS Pro または Anti-DDoS Premium のバースト可能保護機能を有効にしたくない場合は、バースト可能保護のしきい値をインスタンスの基本保護帯域幅に迅速に調整する必要があります。

Anti-DDoS Pro または Anti-DDoS Premium (中国本土) のバースト可能保護機能を有効にするには、まず Anti-DDoS Pro および Anti-DDoS Premium (中国本土) の課金方法を確認する必要があります。詳細については、「Anti-DDoS Pro および Anti-DDoS Premium (中国本土) の課金」をご参照ください。これにより、実際のバースト可能保護料金が予算を超えるのを防ぎます。

Anti-DDoS Pro または Anti-DDoS Premium (中国本土以外) の保険プランインスタンスの場合、月に 2 つの無料の高度な緩和セッションが提供されます。必要に応じてプランのエディションを選択できます。

攻撃の種類を特定する:

Anti-DDoS Pro または Anti-DDoS Premium インスタンスが CC 攻撃と DDoS 攻撃の両方を受けている場合、Anti-DDoS Pro および Anti-DDoS Premium コンソールの [セキュリティ概要] レポートを表示できます。詳細については、「セキュリティ概要」をご参照ください。攻撃トラフィック情報に基づいて攻撃の種類を特定できます:

DDoS 攻撃タイプ: [インスタンス] タブの保護レポートには、攻撃トラフィックが変動し、トラフィックスクラビングがトリガーされたことが示されていますが、[ドメイン] タブの保護レポートには関連する変動はありません。

CC 攻撃タイプ: [インスタンス] タブの保護レポートには、攻撃トラフィックが変動し、トラフィックスクラビングがトリガーされたことが示されています。[ドメイン] タブの保護レポートにも関連する変動が表示されます。

詳細については、「Anti-DDoS Pro または Anti-DDoS Premium インスタンスへの攻撃の種類を特定する方法」をご参照ください。

サービスアクセスのレイテンシまたはパケット損失:

オリジンサーバーが中国本土以外のリージョンにあり、主なユーザーが中国本土からのものである場合、ユーザーは Web サイトにアクセスするときに高いレイテンシとパケット損失を経験する可能性があります。これは、キャリア間ネットワークによって引き起こされる不安定なアクセスリンクが原因である可能性があります。アクセラレーション回線付きの Anti-DDoS Pro または Anti-DDoS Premium (中国本土以外) インスタンスを使用できます。

ドメイン名またはポートフォワーディング構成の削除:

保護されたドメイン名またはポートフォワーディング構成レコードを削除するには、サービスが Anti-DDoS Pro または Anti-DDoS Premium に正式に追加されているかどうかを確認する必要があります。

サービストラフィックがまだ正式に切り替えられていない場合は、Anti-DDoS Pro および Anti-DDoS Premium コンソールでドメイン名またはポートフォワーディング構成レコードを削除できます。

サービストラフィックが切り替えられている場合は、ドメイン名サービスの DNS コンソールに移動して DNS レコードを変更する必要があります。ドメイン名またはポートフォワーディング構成を削除する前に、サービストラフィックをオリジンサーバーに切り替える必要があります。

説明転送構成を削除する前に、ドメイン名の DNS レコードまたはサービスアクセスがオリジンサーバーに切り替えられていることを確認する必要があります。

ドメイン名構成を削除すると、Anti-DDoS Pro および Anti-DDoS Premium はサービスに専門的なセキュリティ保護を提供できなくなります。

緊急オンボーディングの注意事項

サービスがすでに攻撃を受けている場合は、サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加する際に次の点に注意してください:

サービスが DDoS 攻撃を受けている

ほとんどの場合、サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加した後、デフォルトの保護構成を使用できます。

レイヤー 4 CC 攻撃トラフィックがオリジンサーバーにパススルーされていることがわかった場合は、DDoS 緩和ポリシーでソースと宛先の接続スロットリングポリシーを有効にできます。詳細については、「単一の DDoS 緩和ポリシーを設定する」をご参照ください。

オリジン IP アドレスがブラックホールフィルタリングによってスロットルされている

サービスのオリジンサーバーが攻撃され、サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加する前にブラックホールフィルタリングポリシーがトリガーされた場合は、オリジン ECS IP アドレスを迅速に変更する必要があります。オリジンサーバーが SLB インスタンスの場合は、SLB インスタンスのパブリック IP アドレスを変更する必要があります。詳細については、「オリジン ECS インスタンスのパブリック IP アドレスを変更する」をご参照ください。オリジン IP アドレスを変更した後、オリジン IP アドレスが公開されるのを防ぐために、できるだけ早くサービスを Anti-DDoS Pro または Anti-DDoS Premium に追加して保護する必要があります。

オリジン IP アドレスを変更したくない場合、またはオリジン IP アドレスが変更されてもまだ公開されている場合は、オリジン ECS サーバーの前に SLB インスタンスをデプロイできます。その後、SLB インスタンスのパブリック IP アドレスをオリジン IP アドレスとして使用して、Anti-DDoS Pro または Anti-DDoS Premium に追加できます。

説明オリジンサーバーが Alibaba Cloud にデプロイされておらず、攻撃を受けている場合は、緊急にサービスを Anti-DDoS Pro または Anti-DDoS Premium に追加して保護する必要があります。サービスで使用されるドメイン名が、産業情報化部 (MIIT) からの ICP 登録を受けていることを確認する必要があります。サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加する前に、Alibaba Cloud テクニカルサポートに連絡してドメイン名に特別な処理を実行する必要があります。これにより、ドメイン名の ICP 登録情報に Alibaba Cloud を追加していないために発生するサービスの利用不可を防ぎます

サービスが CC 攻撃またはクローラー攻撃を受けている

サービスが CC 攻撃またはクローラー攻撃を受けている場合、サービスを Anti-DDoS Pro または Anti-DDoS Premium に追加できます。その後、HTTP アクセスログを分析して攻撃の特徴を判断し、対応する保護ポリシーを設定できます。たとえば、ソース IP アドレス、URL、Referer、User Agent、Params、Header などのリクエストフィールドが正当であるかどうかを分析できます。