Anti-DDoS Origin インスタンスを購入した後、保護のためにパブリック IP アドレスが割り当てられているアセットをインスタンスに追加する必要があります。このようにして、Anti-DDoS Origin はアセットにデフォルトの軽減機能を提供します。保護対象のプロジェクトが国境を越えた DDoS 攻撃を受け、サービスに国境を越えたトラフィックが含まれていない場合は、国境を越えたトラフィックのブロックを有効にして、国境を越えたトラフィックを迅速にブロックできます。このトピックでは、保護対象のオブジェクトを追加し、保護対象のオブジェクトに対して国境を越えたトラフィックのブロックを有効にする方法について説明します。

保護対象のオブジェクトを追加する

初めて Anti-DDoS Origin インスタンスを使用する場合は、ページの指示に従って Alibaba Cloud アカウントのアセットにアクセスするための権限を付与します。承認後、以下の方法を使用して保護対象のアセットを追加できます。

方法 1: アセットを自動的に追加する

ルール | 説明 |

制限 |

|

自動保護ルール |

|

Anti-DDoS Origin はクラウドサービスを保護のために自動的に追加しますが、自動的には削除しません。保護されているクラウドサービスを削除するには、手動で削除する必要があります。

手順

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループと すべてのリージョン を選択します。

左側のナビゲーションウィンドウで、 を選択します。

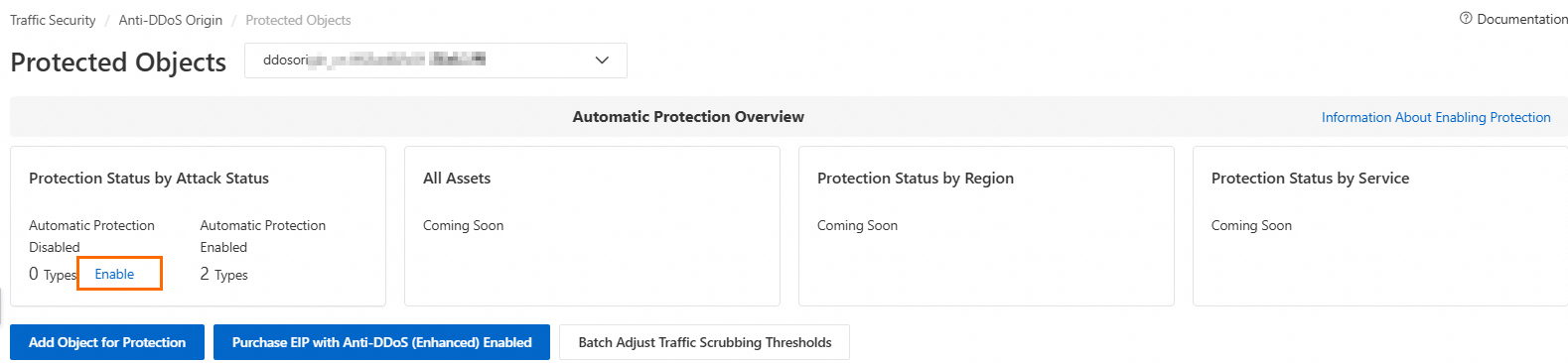

保護対象 ページで、インスタンスを選択し、有効化 の下の 攻撃ステータスによる分類 で [有効化] をクリックします。アセットが保護のために自動的に追加される状態を設定します。

方法 2: アセットを手動で追加する

シナリオ 1: Anti-DDoS Origin 1.0 (サブスクリプション) インスタンスにオブジェクトを追加する

インスタンスは Anti-DDoS Origin Enterprise インスタンスのみで、通常の Alibaba Cloud サービスのアセットを保護できます。

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループとインスタンスが存在するリージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

保護対象 ページで、購入したインスタンスを選択し、保護対象の追加 をクリックします。

保護対象の追加 ダイアログボックスで、アセットから追加 タブまたは 手動で追加 タブをクリックして、保護対象のアセットを追加します。次に、OK をクリックします。

アセットから追加: 現在の Alibaba Cloud アカウントに属するアセットを選択します。

手動で追加: 現在の Alibaba Cloud アカウントに属するアセットのパブリック IP アドレスを入力します。

シナリオ 2: Anti-DDoS Origin 2.0 (サブスクリプション) インスタンスにオブジェクトを追加する

インスタンスは、Anti-DDoS Origin Enterprise インスタンスまたは中小企業向け Inclusive Edition の Anti-DDoS Origin インスタンスにすることができ、通常の Alibaba Cloud サービスのアセットを保護できます。

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループと すべてのリージョン を選択します。

左側のナビゲーションウィンドウで、 を選択します。

保護対象 ページで、購入したインスタンスを選択し、保護対象の追加 をクリックします。

保護対象の追加 ダイアログボックスで、アセットから追加 タブまたは 手動で追加 タブをクリックして、保護対象のアセットを追加します。次に、OK をクリックします。

アセットから追加: 現在の Alibaba Cloud アカウントに属するアセットを選択します。

手動で追加: 現在の Alibaba Cloud アカウントに属するアセットのパブリック IP アドレスを入力します。

シナリオ 3: Anti-DDoS Origin 2.0 (従量課金制) インスタンスにオブジェクトを追加する

インスタンスは、通常の Alibaba Cloud サービスのアセット、または Anti-DDoS (Enhanced) が有効になっている Elastic IP アドレス (EIP) を保護できます。

通常の Alibaba Cloud サービスのアセット: 以下の操作を実行して、アセットをインスタンスに追加できます。

Anti-DDoS (Enhanced) が有効になっている EIP: Anti-DDoS (Enhanced) が有効になっている EIP を購入すると、Anti-DDoS (Enhanced) が有効になっている EIP が自動的に保護対象に追加されます。Anti-DDoS (Enhanced) が有効になっている EIP を手動で追加する必要はありません。購入した Anti-DDoS (Enhanced) が有効になっている EIP は、保護対象 ページの [Anti-DDoS (Enhanced) が有効になっている EIP] タブで確認できます。

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループと すべてのリージョン を選択します。

左側のナビゲーションウィンドウで、 を選択します。

保護対象 ページで、購入したインスタンスを選択し、保護対象の追加 をクリックします。

保護対象の追加 ダイアログボックスで、アセットから追加 タブまたは 手動で追加 タブをクリックして、保護対象のアセットを追加します。次に、OK をクリックします。

アセットから追加: 現在の Alibaba Cloud アカウントに属するアセットを選択します。

手動で追加: 現在の Alibaba Cloud アカウントに属するアセットのパブリック IP アドレスを入力します。

シナリオ 4: 複数アカウント管理機能を有効にした後、メンバーのアセットを保護対象に追加する

Alibaba Cloud アカウントで複数アカウント管理機能が有効になっていて、管理アカウントである場合は、メンバーのアセットを保護対象に追加できます。詳細については、「複数アカウント管理機能を使用する」をご参照ください。

複数アカウント管理機能は、Anti-DDoS Origin 2.0 (サブスクリプション) Enterprise インスタンスと Anti-DDoS Origin 2.0 (従量課金制) インスタンスに対してのみ有効にできます。

通常の Alibaba Cloud サービスのアセット: 以下の操作を実行して、アセットをインスタンスに追加できます。

Anti-DDoS (Enhanced) が有効になっている EIP: 複数アカウント管理機能が有効になっている場合、メンバーが購入した Anti-DDoS (Enhanced) が有効になっている EIP は自動的に保護対象に追加されます。Anti-DDoS (Enhanced) が有効になっている EIP を手動で追加する必要はありません。購入した Anti-DDoS (Enhanced) が有効になっている EIP は、保護対象 ページの [Anti-DDoS (Enhanced) が有効になっている EIP] タブで確認できます。

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループと すべてのリージョン を選択します。

左側のナビゲーションウィンドウで、 を選択します。

保護対象 ページで、購入したインスタンスを選択し、保護対象の追加 をクリックします。

保護対象の追加 ダイアログボックスで、メンバーアカウントの資産追加 をクリックし、OK をクリックします。

保護対象のオブジェクトに対して国境を越えたトラフィックのブロックを有効にする

国境を越えたトラフィックブロックの軽減ポリシーには有効期限があり、1 か月あたり 10 回のみ使用できます。DDoS 攻撃が発生したときに、このタイプの軽減ポリシーを有効にすることをお勧めします。

国境を越えたトラフィックブロックの軽減ポリシーは、指定されたブロック期間内にすべての国境を越えたサービストラフィックを破棄します。このポリシーは、サービスに国境を越えたトラフィックが含まれていないシナリオに適しています。国境を越えたトラフィックブロックの軽減ポリシーは、通常、インターネットサービスプロバイダー (ISP) のバックボーンネットワークのコアルーターを使用して、攻撃元の場所に基づいて特定のリージョンからのトラフィックを破棄します。

保護対象のアセットが中国本土にある場合、国境を越えたトラフィックブロックの軽減ポリシーは、中国本土以外からのすべてのトラフィックをブロックします。

保護対象のアセットが中国本土以外にある場合、国境を越えたトラフィックブロックの軽減ポリシーはサポートされていません。

アセットが DDoS 攻撃を受けた場合は、トラフィックセキュリティコンソールにログインし、[攻撃分析] ページで攻撃の詳細を確認できます。攻撃トラフィックが国境を越えた IP アドレスから来ている場合は、アセットに対して国境を越えたトラフィックブロックの軽減ポリシーを有効にできます。指定したブロック期間が終了すると、ポリシーは国境を越えたトラフィックのブロックを自動的に停止します。国境を越えたトラフィックをブロックしたくない場合は、ブロック期間が終了する前に、手動で国境を越えたトラフィックのブロックを無効にできます。

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループとインスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 1.0 (サブスクリプション) インスタンス: インスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 2.0 (サブスクリプション) インスタンスと Anti-DDoS Origin 2.0 (従量課金制) インスタンス: すべてのリージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

必要なインスタンスを選択し、管理するアセットの IP アドレスを見つけ、[国境を越えたトラフィックのブロック] 列のスイッチをオンにして、ブロック期間を構成します。

説明ブロック期間は 30 分~ 1 日です。構成した後は、ブロック期間を直接変更することはできません。ブロック期間を変更する場合は、国境を越えたトラフィックのブロックを無効にしてから再度有効にする必要があります。

アセットリストで、アセットに指定した [開始時間] と [終了時間] を表示できます。ブロック期間が終了すると、国境を越えたトラフィックのブロックは自動的に無効になり、[国境を越えたトラフィックのブロック] 列のスイッチがオフになります。

保護対象のオブジェクトを管理する

保護対象のオブジェクトの詳細を表示する

トラフィックセキュリティコンソール にログインします。

上部のナビゲーションバーで、インスタンスが属するリソースグループとインスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 1.0 (サブスクリプション) インスタンス: インスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 2.0 (サブスクリプション) インスタンスと Anti-DDoS Origin 2.0 (従量課金制) インスタンス: すべてのリージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

保護対象 ページで、管理するインスタンスを選択します。次に、インスタンスによって保護されているアセットの軽減設定を表示できます。

パブリック IP アドレスと WAF インスタンスが割り当てられているアセット

列

説明

IP

インスタンスによって保護されているアセット。

アセットの所有者アカウント

アセットが属する Alibaba Cloud アカウント。この列は、現在の Alibaba Cloud アカウントで複数アカウント管理機能が有効になっており、かつ管理アカウントであり、Anti-DDoS Origin 2.0 Enterprise インスタンスを購入している場合にのみ表示されます。

トラフィックスクラブ

トラフィックスクラビングがトリガーされるために到達する必要がある最小帯域幅。帯域幅の単位は Mbit/s および pps です。詳細については、「トラフィックスクラビングしきい値を設定する」をご参照ください。

アセットリージョン

アセットが存在するリージョン。

アセットタイプ

アセットのタイプ。

ステータス

アセットのセキュリティステータス。

正常。

ブラックホールフィルタリングがトリガーされました。ブラックホールフィルタリングを手動で解除できます。ブラックホールフィルタリングを解除するには、操作 列の [ブラックホールフィルタリングの解除] をクリックします。[ブラックホールフィルタリングの解除] メッセージで、ブラックホールフィルタリングを解除できる残りの回数を確認し、確定 をクリックします。また、ブラックホールフィルタリングイベントを表示することもできます。詳細については、「ブラックホールフィルタリングイベントに関する情報を表示する」をご参照ください。

保護テンプレート

アセットにアタッチされている軽減ポリシー。

この列に デフォルト と表示されている場合、アセットには軽減ポリシーがアタッチされていません。アセットには、Anti-DDoS Origin のデフォルトの軽減機能が提供されます。カスタム軽減ポリシーを使用している場合は、ポリシーをクリックして 軽減設定 ページに移動し、ポリシーの詳細を表示できます。

国境を越えたトラフィックのブロック

国境を越えたトラフィックのブロックが有効になっているかどうかを示します。

操作

削除: アセットを削除します。

ブラックホールフィルタリングの解除: ブラックホールフィルタリングを解除します。この操作は、アセットが ブラックホールフィルタリングがトリガーされました 状態の場合にのみサポートされます。

リアルタイム有効ポリシーの表示: アセットにアタッチされている軽減ポリシーの詳細を表示します。

Anti-DDoS(拡張)が有効になっている EIP

列

説明

IP

Anti-DDoS(拡張)が有効になっている EIP。

アセットの所有者アカウント

アセットが属する Alibaba Cloud アカウント。この列は、現在の Alibaba Cloud アカウントで複数アカウント管理機能が有効になっており、かつ管理アカウントである場合にのみ表示されます。

トラフィックスクラブ

トラフィックスクラビングがトリガーされるために到達する必要がある最小帯域幅。帯域幅の単位は Mbit/s および pps です。詳細については、「トラフィックスクラビングしきい値を設定する」をご参照ください。

アセットリージョン

Anti-DDoS(拡張)が有効になっている EIP が存在するリージョン。

アセットタイプ

値は Anti-DDoS(拡張)が有効になっている EIP として固定されています。

ポート数

ポート固有の軽減ポリシーが設定されているポートの数。Anti-DDoS(拡張)が有効になっている EIP の左側にある

アイコンをクリックすると、ポート固有の軽減ポリシーがアタッチされているポートを表示できます。

アイコンをクリックすると、ポート固有の軽減ポリシーがアタッチされているポートを表示できます。ステータス

Anti-DDoS(拡張)が有効になっている EIP のセキュリティステータス。

正常。

ブラックホールフィルタリングがトリガーされました。ブラックホールフィルタリングを手動で解除できます。ブラックホールフィルタリングを解除するには、操作 列の [ブラックホールフィルタリングの解除] をクリックします。[ブラックホールフィルタリングの解除] メッセージで、ブラックホールフィルタリングを解除できる残りの回数を確認し、確定 をクリックします。また、ブラックホールフィルタリングイベントを表示することもできます。詳細については、「ブラックホールフィルタリングイベントに関する情報を表示する」をご参照ください。

保護テンプレート

Anti-DDoS(拡張)が有効になっている EIP にアタッチされている軽減ポリシー。

この列に デフォルト と表示されている場合、Anti-DDoS(拡張版)が有効になっている EIP には軽減ポリシーがアタッチされていません。アセットには、Anti-DDoS Origin のデフォルトの軽減機能が提供されます。カスタム軽減ポリシーを使用している場合は、ポリシーをクリックして 軽減設定 ページに移動し、ポリシーの詳細を表示できます。

国境を越えたトラフィックのブロック

国境を越えたトラフィックのブロックが有効になっているかどうかを示します。

操作

ポートの追加: ポートを追加します。

ブラックホールフィルタリングの解除: ブラックホールフィルタリングを解除します。この操作は、Anti-DDoS(拡張)が有効になっている EIP が ブラックホールフィルタリングがトリガーされました 状態の場合にのみサポートされます。

リアルタイム有効ポリシーの表示: Anti-DDoS(拡張)が有効になっている EIP にアタッチされている軽減ポリシーの詳細を表示します。

保護されたオブジェクトを削除する

保護対象 ページで、管理するインスタンスを選択します。

アセットリストで、管理するアセットを見つけ、操作 列の 削除 をクリックします。

保護対象の削除 メッセージで、プロンプトを確認し、確定 をクリックします。

よくある質問

関連情報

アセットを追加した後、保護テンプレート 列に デフォルト と表示されます。これは、アセットに Anti-DDoS Origin のデフォルトの軽減機能が提供されていることを示します。特定の特性を持つサービストラフィックを許可または拒否する場合は、カスタム軽減ポリシーを作成し、アセットにアタッチできます。詳細については、「IP 別の軽減ポリシーを設定する」および「ポート別の軽減ポリシーを設定する」をご参照ください。

警告ポート別の軽減ポリシーをポートにアタッチすると、TCP ベースのサービスで数秒間続く一時的な接続が発生します。ポート別の軽減ポリシーは、オフピーク時にポートにアタッチすることをお勧めします。

通常の Alibaba Cloud サービスのアセットは、IP 別の軽減ポリシーのみをサポートしています。Anti-DDoS(拡張)が有効になっている EIP は、IP 別とポート別の両方の軽減ポリシーをサポートしています。IP 別とポート別の両方の軽減ポリシーを設定した場合、IP 別の軽減ポリシーの方が優先順位が高くなります。

アセットのクリーニングしきい値の設定の詳細については、「トラフィックのクリーニングしきい値を設定する」をご参照ください。