Kubernetes コミュニティは、NGINX Ingress コントローラーに関連する複数のセキュリティ脆弱性、CVE-2025-1097、CVE-2025-1098、CVE-2025-1974、CVE-2025-24513、および CVE-2025-24514 を公開しました。

影響

CVE ID | 重大度 | CVSS スコア | 説明 | リスク | 参照 |

高 | Ingress リソースへの書き込み権限を持つ攻撃者は、NGINX Ingress コミュニティによって提供される | 攻撃者は ingress-nginx コントローラーコンテキストで任意のコードを実行し、さらにクラスター全体の Secrets を取得する可能性があります。 | |||

高 | Ingress リソースへの書き込み権限を持つ攻撃者は、NGINX Ingress コミュニティによって提供される | ||||

致命的 | イントラネットアクセスを持つ攻撃者は、検証 admission webhook をバイパスして構成を挿入する可能性があります。 | ||||

高 | Ingress リソースへの書き込み権限を持つ攻撃者は、NGINX Ingress コミュニティによって提供される | ||||

中 | NGINX Ingress コントローラーは、Ingress リソースへの書き込み権限を持つユーザーから送信された入力データの検証またはフィルタリングを適切に行いません。攻撃者はこの脆弱性を悪用して悪意のあるリクエストを作成し、承認されていないデータを構成ファイル生成パスに挿入する可能性があります。 | コンテナー内のディレクトリトラバーサルの脆弱性がトリガーされる可能性があります。この脆弱性は、サービス拒否 (DoS) を引き起こす可能性があり、他の脆弱性と組み合わされると、クラスター内の限られた Secrets インスタンスの漏洩につながる可能性があります。 |

影響を受ける範囲

NGINX Ingress コントローラーがインストールされていないクラスターは影響を受けません。次の手順を使用して、クラスターにこのコンポーネントがインストールされているかどうかを確認します。

[アドオン] ページからインストールされている場合

方法 1:[アドオン] ページで確認する

ACK コンソール にログインします。左側のナビゲーションウィンドウで、[クラスター] をクリックします。

[クラスター] ページで、管理するクラスターを見つけ、その名前をクリックします。左側のウィンドウで、 を選択します。

[アドオン] ページで、[nginx Ingress Controller] を検索して見つけ、コンポーネントカードでコンポーネントがインストールされているかどうかとその現在のバージョンを確認します。

方法 2:次のコマンドを使用してクエリを実行します。

kubectl get pods -n kube-system --selector app=ingress-nginx // kube-system 名前空間で ingress-nginx アプリケーションのポッドを取得しますMarketplace (Helm Chart) からインストールされている場合

ACK コンソール にログインします。左側のナビゲーションウィンドウで、[クラスター] をクリックします。

[クラスター] ページで、管理するクラスターを見つけ、その名前をクリックします。左側のナビゲーションウィンドウで、 を選択します。

Helm リストで、[チャート名] 列に ack-ingress-nginx または ack-ingress-nginx-v1 が存在するかどうかを確認します。ここで、[アプリケーションバージョン] は NGINX Ingress コントローラーコンポーネントの現在のバージョンです。

影響を受ける NGINX Ingress コントローラーのバージョン:

< v1.11.5

v1.12.0

admission webhook が無効になっている場合、クラスターは影響を受けません。

[アドオン] ページからインストールされている場合は、

kubectl get validatingwebhookconfigurations ingress-nginx-admission // ingress-nginx-admission という名前の ValidatingWebhookConfiguration を取得しますを実行して、有効になっているかどうかを確認します。マーケットプレイスからインストールされている場合は、関連アプリケーションの基本情報を表示し、

ValidatingWebhookConfigurationタイプのリソースが存在するかどうかを確認します。

ソリューション

コミュニティは、次の NGINX Ingress コントローラーバージョンでこれらの脆弱性にパッチを適用しました。

v1.11.5

v1.12.1

参照:

CVE-2025-1097: ingress-nginx main@06c992a

CVE-2025-1098: ingress-nginx main@2e9f373

CVE-2025-1974: ingress-nginx main@0ccf4ca

CVE-2025-24513: ingress-nginx main@cbc1590

CVE-2025-24514: ingress-nginx main@ab470eb

[アドオン] ページと Marketplace (Helm Chart) からインストールされた NGINX Ingress コントローラーのソリューションは異なります。

アドオン管理

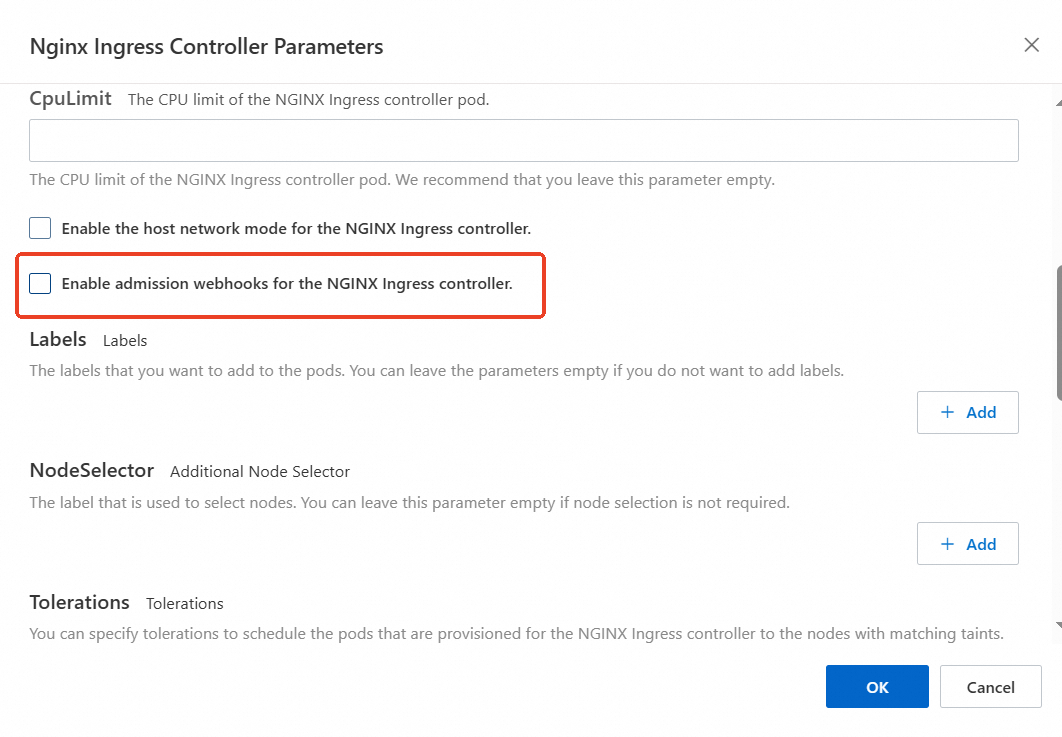

パッチバージョンに更新する前に、ターゲットクラスターの [アドオン] ページで Nginx Ingress Controller コンポーネントを見つけ、リスクを軽減するために admission webhook 機能を手動で無効にします。詳細については、「NGINX Ingress コントローラーを管理する」をご参照ください。

NGINX Ingress コントローラーは、v1.11.5 で関連する脆弱性を修正しました。 NGINX Ingress コントローラーのリリースノート と NGINX Ingress コントローラーを更新する を参照して、オフピーク時に v1.11.5 以降に更新してください。

重要更新が完了したら、admission webhook 機能を必ず再度有効にしてください。この機能は、Ingress 構成の事前検証メカニズムとして機能し、サービスの信頼性と安定性を効果的に向上させることができます。Ingress 構成の作成または更新が有効になる前に、admission webhook は Ingress 構成のエラーを警告するため、問題の発生を防ぐことができます。

Marketplace

パッチバージョンに更新する前に、予防のために関連する検証 webhook を手動で削除します。

NGINX Ingress コントローラーは、v1.11.5 で関連する脆弱性を修正しました。コンソールの [マーケットプレイス] ページまたは [helm] ページでコンポーネントのリリースノートを確認し、オフピーク時に マーケットプレイスページで ack-ingress-nginx を更新する を参照して v1.11.5 以降に更新してください。