Topik ini menjelaskan pertimbangan keamanan data dan kepatuhan terhadap hukum lokal saat menggunakan Alibaba Cloud Web Application Firewall (WAF) 3.0.

Kepatuhan keamanan untuk koneksi CNAME WAF

Jika server origin Anda berada di Daratan Tiongkok, Anda harus mengaktifkan instans WAF di Daratan Tiongkok dan menyelesaikan Pendaftaran ICP untuk nama domain Anda sebelum menghubungkannya ke WAF menggunakan Rekaman CNAME.

Jika situs web atau aplikasi Anda dihosting di server Alibaba Cloud di Daratan Tiongkok dan entitas atau nama domain tersebut belum memiliki Pendaftaran ICP, Anda harus menyelesaikan Pendaftaran ICP melalui sistem Pendaftaran ICP Alibaba Cloud agar layanan situs web atau aplikasi Anda dapat diakses secara publik.

Jika entitas dan nama domain tersebut telah memiliki Pendaftaran ICP melalui penyedia layanan lain dan Anda ingin beralih ke atau menambahkan Alibaba Cloud sebagai penyedia layanan, Anda harus menambahkan Alibaba Cloud ke informasi Pendaftaran ICP sebagai penyedia layanan.

Untuk informasi selengkapnya tentang cara menambahkan nama domain menggunakan Rekaman CNAME, lihat Lindungi situs web menggunakan Rekaman CNAME.

Jika server origin Anda berada di luar Daratan Tiongkok, aktifkan instans WAF di luar Daratan Tiongkok. WAF tersedia di Tiongkok (Hong Kong), Singapura, Dubai, Jepang (Tokyo), Malaysia (Kuala Lumpur), Indonesia (Jakarta), AS (Silicon Valley), dan Jerman (Frankfurt). Jika server origin Anda berada di wilayah tempat WAF tidak tersedia, lalu lintas Anda akan diarahkan ke kluster WAF di Singapura.

Laporan keamanan WAF dan lokasi penyimpanan data: Lapisan kontrol yang mengelola instans WAF dan lokasi penyimpanan datanya bergantung pada wilayah instans tersebut. Instans WAF di Daratan Tiongkok dikelola oleh lapisan kontrol di Tiongkok (Hangzhou), dan datanya disimpan di pusat data di Daratan Tiongkok. Instans WAF di luar Daratan Tiongkok dikelola oleh lapisan kontrol di Singapura, dan datanya disimpan di pusat data di Singapura. Di halaman Laporan Keamanan, Anda dapat melihat statistik perlindungan dan informasi log untuk semua sumber daya yang dilindungi secara terpusat. Grafik dan informasi yang ditampilkan didasarkan pada lapisan kontrol yang sesuai dengan wilayah instans WAF Anda.

Catatan tentang transfer data lintas batas:

Saat menggunakan fitur koneksi CNAME WAF, data bisnis Anda ditransfer ke wilayah yang Anda pilih atau wilayah tempat produk tersebut ditempatkan. Hal ini mungkin melibatkan transfer data lintas batas.

Anda menyetujui dan mengonfirmasi bahwa Anda memiliki hak penuh untuk mengelola data bisnis ini dan bertanggung jawab sepenuhnya atas transfer data tersebut.

Anda harus memastikan bahwa transfer data Anda mematuhi semua hukum yang berlaku, termasuk menyediakan teknologi dan kebijakan keamanan data yang memadai serta memenuhi kewajiban hukum seperti memperoleh persetujuan eksplisit dari individu dan menyelesaikan penilaian keamanan ekspor data serta deklarasi. Anda juga menyetujui bahwa data bisnis Anda tidak mengandung konten apa pun yang dibatasi atau dilarang untuk ditransfer atau diungkapkan berdasarkan hukum yang berlaku.

Jika Anda gagal mematuhi pernyataan dan jaminan di atas, Anda akan bertanggung jawab atas konsekuensi hukum yang timbul. Jika Alibaba Cloud atau afiliasinya mengalami kerugian akibat hal tersebut, Anda wajib memberikan kompensasi.

Untuk menghindari masalah transfer data lintas batas, Anda dapat menghubungkan ke WAF menggunakan tipe koneksi cloud native atau Cloud Hibrida.

Membuka port WAF non-standar

Beberapa pemindai mungkin melaporkan bahwa nama domain yang terhubung ke WAF melalui Rekaman CNAME memiliki pendengar pada port selain 80 dan 443, dan mungkin menandai port tersebut sebagai port yang rentan. Alibaba Cloud WAF hanya meneruskan data untuk port yang dikonfigurasi di Konsol setelah jabat tangan tiga arah TCP berhasil. Untuk port yang tidak dikonfigurasi, WAF segera mengirim paket RST untuk menutup koneksi setelah jabat tangan tiga arah TCP, dan tidak ada data yang diteruskan. Port yang diidentifikasi sebagai rentan oleh pemindai tidak menimbulkan ancaman keamanan aktual.

Secara default, WAF memblokir port-port tertentu yang rentan sehingga mencegah jabat tangan tiga arah TCP selesai. Port-port tersebut adalah: 9, 20, 21, 22, 23, 25, 42, 53, 67, 68, 69, 135, 137, 138, 139, 143, 161, 389, 445, 593, 1434, 1521, 3127, 3306, 3389, 4444, 5554, 5800, 5900, 6379, 9996, 11211, 27017, 27018, 50030, 50070, 61613, 61616, dan 61617.

Paket sandi yang didukung di WAF

Saat menggunakan tipe koneksi CNAME, ECS, atau CLB Lapisan 4 (TCP) untuk melindungi layanan HTTPS Anda dengan WAF, Anda dapat menyesuaikan paket sandi yang digunakan WAF sesuai dengan paket sandi yang didukung oleh server origin Anda. Hal ini memastikan bahwa WAF hanya merespons permintaan dari klien yang mendukung paket sandi yang telah disesuaikan. Untuk informasi selengkapnya tentang paket sandi yang didukung WAF, lihat Paket sandi yang didukung di WAF.

Jika Anda menggunakan tipe koneksi CLB Lapisan 7 (HTTP/HTTPS), WAF secara otomatis menyinkronkan konfigurasi paket sandinya dengan instans CLB origin.

Penyimpanan log WAF

Layanan Log Sederhana untuk WAF memungkinkan Anda mengumpulkan dan menyimpan log akses web serta log mitigasi untuk objek yang dilindungi oleh WAF, seperti instans layanan cloud dan nama domain. Dibangun di atas Layanan Log Sederhana Alibaba Cloud, layanan ini menyediakan fitur-fitur seperti analisis query, grafik statistik, layanan peringatan, serta integrasi dengan layanan komputasi dan pengiriman downstream, sehingga membebaskan Anda untuk fokus pada analisis daripada tugas query dan pengorganisasian yang membosankan.

Secara default, Layanan Log Sederhana untuk WAF dinonaktifkan. Untuk menyimpan dan menganalisis data log untuk objek yang dilindungi, Anda harus terlebih dahulu mengaktifkan layanan tersebut dan memilih wilayah penyimpanan log.

Untuk informasi selengkapnya tentang konfigurasi, penggunaan, dan penagihan Layanan Log Sederhana untuk WAF, lihat Manajemen Log. Untuk informasi selengkapnya tentang masalah kepatuhan terkait query log lintas batas, lihat Query log lintas penyimpanan log.

Wilayah penyimpanan log yang Anda pilih saat mengaktifkan Layanan Log Sederhana untuk WAF tidak dapat diubah nanti. Untuk mengubah wilayah tersebut, Anda harus merilis instans WAF. Oleh karena itu, pilihlah wilayah penyimpanan log dengan cermat sebelum mengaktifkan layanan.

Penyisipan cookie WAF

WAF menyisipkan cookie untuk layanan Anda dalam tiga skenario berikut.

Skenario 1: Saat Anda menggunakan fitur seperti Serangan flood HTTP dan perlindungan pemindaian, jika permintaan tidak mengandung cookie acw_tc, WAF secara default menyisipkan cookie acw_tc ke dalam tanggapan.

WAF menyisipkan cookie ke klien, seperti browser, untuk membedakan dan melacak klien. Saat klien mengakses situs web, pesan HTTP mencakup cookie ini. WAF menggunakan informasi cookie ini, bersama dengan aturan Serangan flood HTTP dan aturan berbasis sesi untuk perlindungan pemindaian serta pengendalian frekuensi kustom yang Anda konfigurasi, untuk menentukan apakah lalu lintas layanan mengandung serangan flood HTTP.

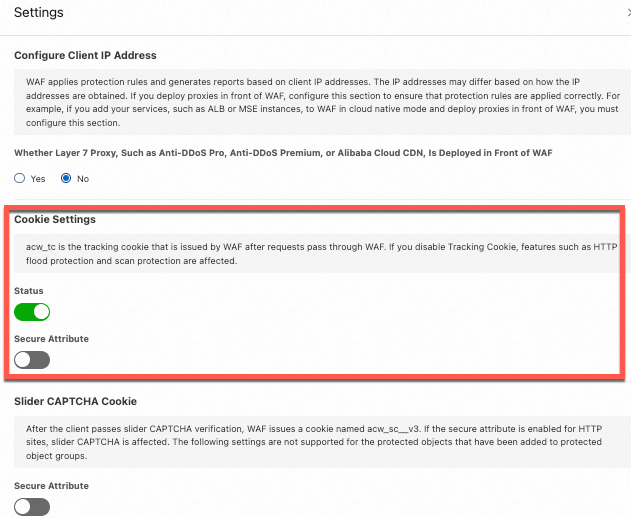

Untuk menonaktifkan penyisipan cookie dalam skenario ini, masuk ke Konsol Web Application Firewall. Di bilah menu atas, pilih kelompok sumber daya dan wilayah instans WAF Anda. Kemudian, navigasi ke Mitigation Settings > Protected Object > Settings dan konfigurasikan Cookie Settings untuk instans layanan cloud atau nama domain tertentu.

Untuk informasi selengkapnya tentang pengaturan cookie, lihat Konfigurasi objek yang dilindungi dan kelompok objek yang dilindungi.

Skenario 2: Modul manajemen bot spesifik skenario dikonfigurasi untuk instans layanan cloud atau nama domain, dan integrasi SDK web otomatis diaktifkan.

Saat Anda mengonfigurasi templat manajemen bot spesifik skenario dan mengaktifkan integrasi SDK web otomatis, WAF menyisipkan cookie ssxmod_itna, ssxmod_itna2, dan ssxmod_itna3 ke header pesan HTTP untuk mengumpulkan sidik jari browser klien. Sidik jari ini mencakup informasi seperti bidang Host pesan HTTP serta tinggi dan lebar browser.

Untuk menonaktifkan penyisipan cookie dalam skenario ini, Anda harus menonaktifkan templat manajemen bot yang sesuai. Untuk informasi selengkapnya, lihat Bot management (Legacy).

Skenario 3: Aturan kustom atau manajemen bot dikonfigurasi untuk instans layanan cloud atau nama domain, dengan aksi aturan diatur ke tantangan JavaScript (JS) atau tantangan slider.

Saat lalu lintas mengenai aturan, WAF memberikan tantangan JS atau slider kepada klien. Jika klien lulus tantangan tersebut, WAF menyisipkan cookie acw_sc__v2 dan acw_sc__v3 ke header pesan HTTP untuk menandai klien sebagai terautentikasi.

Untuk menonaktifkan penyisipan cookie dalam skenario ini, buka Mitigation Settings > Protection Rules atau Mitigation Settings > Scenario-specific Protection > Bot Management > Scenario-specific Protection dan nonaktifkan aturan atau kebijakan perlindungan yang sesuai. Untuk informasi selengkapnya tentang JS Challenge dan Slider, lihat Aturan kustom atau Bot management (Legacy).

Pengumpulan data untuk fitur Perlindungan aplikasi WAF manajemen bot

Web Application Firewall menyediakan Kit Pengembangan Perangkat Lunak (SDK) untuk aplikasi native, seperti Android dan iOS, guna meningkatkan perlindungan dalam skenario ini. Setelah diintegrasikan, SDK mengumpulkan fitur risiko dari klien dan menghasilkan tanda tangan keamanan untuk permintaan. WAF kemudian menggunakan tanda tangan ini untuk mendeteksi dan memblokir ancaman.