Melalui modul Web Application Firewall (WAF) Protection Configuration, Anda dapat menggabungkan berbagai fitur keamanan—seperti Core Protection Rule, HTTP Flood Protection, dan Bot Management—untuk melindungi secara efektif dari berbagai serangan web, termasuk Injeksi SQL, skrip lintas situs (XSS), serangan banjir HTTP, dan bot jahat.

Cara kerja

Objek yang dilindungi dan kelompok objek yang dilindungi: Saat Anda mendaftarkan nama domain atau instans layanan cloud ke WAF, sistem secara otomatis membuat objek yang dilindungi. Anda dapat mengelompokkan beberapa objek tersebut ke dalam kelompok objek yang dilindungi untuk manajemen terpusat.

Modul perlindungan: WAF menyediakan berbagai modul perlindungan, seperti Core Protection Rule, API Security, dan Bot Management. Anda mengaktifkan modul dengan membuat template perlindungan dan memilih modul sesuai kebutuhan.

Template perlindungan: Template ini menentukan konten aturan spesifik dan cakupan pemeriksaan, serta terdiri dari tiga bagian: tipe template, aturan perlindungan, dan objek yang efektif.

Tipe template: Beberapa modul perlindungan menyediakan dua tipe template: default protection template dan custom protection template. Default protection template berlaku untuk semua objek yang dilindungi saat ini dan di masa depan tanpa perlu penugasan manual.

Aturan perlindungan: Menentukan logika deteksi spesifik dan aksi respons.

Objek yang berlaku: Tentukan sasaran template perlindungan. Pengaturan ini digunakan untuk menerapkan aturan perlindungan pada objek yang dilindungi atau kelompok objek yang dilindungi tertentu.

Proses konfigurasi

WAF secara otomatis membuat objek yang dilindungi untuk sumber daya yang telah didaftarkan. Lihat objek tersebut di halaman .

Pilih modul perlindungan berdasarkan kebutuhan bisnis. Misalnya, untuk menggunakan modul Custom Rule, Anda harus membuat template perlindungan baru. Untuk informasi selengkapnya, lihat Buat template perlindungan.

Setelah membuat template, tambahkan aturan perlindungan ke dalamnya. Untuk informasi selengkapnya, lihat Tambahkan aturan perlindungan ke template perlindungan.

Akhirnya, pilih objek yang dilindungi untuk menerapkan template perlindungan. Untuk informasi selengkapnya, lihat Konfigurasikan objek yang efektif untuk template perlindungan.

Modul perlindungan yang didukung

Modul perlindungan yang didukung bervariasi tergantung edisi WAF. Misalnya, edisi Subscription Basic tidak mendukung Peak Traffic Throttling. Untuk informasi selengkapnya, lihat Perbandingan edisi.

Core Web Protection - Umum

Modul perlindungan | Kasus penggunaan dan rekomendasi | Status awal |

Memanfaatkan kumpulan aturan bawaan Alibaba Cloud untuk melindungi dari serangan aplikasi web umum, seperti Injeksi SQL, XSS, eksekusi kode, unggahan WebShell, dan injeksi perintah. Pertahankan pengaturan default; sesuaikan hanya jika diperlukan untuk mengatasi positif palsu. | Termasuk template perlindungan default awal, yang diaktifkan secara default dan menggunakan aksi block. Sumber daya yang didaftarkan ke WAF dilindungi oleh modul ini secara default, sehingga permintaan serangan diblokir secara otomatis. | |

Protection Rule Group (Hanya untuk WAF lama) Catatan Modul ini telah ditingkatkan menjadi fitur konfigurasi engine. Untuk detailnya, lihat Pengumuman. | Kelompok aturan yang dirujuk oleh Web Application Protection Rules. Pertahankan pengaturan default. | Termasuk kelompok aturan medium, ketat, dan longgar. Kelompok aturan medium diaktifkan secara default. Jika terjadi positif palsu atau negatif palsu, ubah secara manual kelompok aturan yang diaktifkan. |

Jika Anda mengidentifikasi permintaan jahat berulang dari alamat IP tertentu, tambahkan ke IP Blacklist. | Tidak ada template perlindungan awal. | |

Untuk melindungi secara tepat dari serangan spesifik (seperti panggilan jahat, permintaan jahat, atau pemindaian frekuensi tinggi), Anda dapat menggunakan Custom Rules untuk membangun kebijakan perlindungan personal dengan kondisi pencocokan dan aksi aturan yang fleksibel. | ||

Blokir semua alamat IP dari wilayah tertentu dengan satu klik—ideal untuk lokasi yang tidak memiliki trafik bisnis sah. | ||

Mengidentifikasi perilaku pemindaian dan tanda tangan pemindai untuk memblokir upaya pemindaian skala besar terhadap situs Anda, mengurangi risiko intrusi dan trafik yang tidak diinginkan. | Hanya edisi Subscription Advanced, Enterprise, dan Ultimate yang memiliki template perlindungan default awal yang diaktifkan secara default. Edisi lain tidak memiliki template perlindungan awal. | |

Mitigasi serangan banjir HTTP menggunakan algoritma bawaan. Gabungkan dengan Custom Rules untuk hasil perlindungan yang lebih baik. |

Core Web Protection - Lainnya

Modul perlindungan | Kasus penggunaan dan rekomendasi | Status awal |

Memungkinkan Anda menyesuaikan gaya dan konten halaman blokir yang dikembalikan WAF ke client saat permintaan diblokir. | Tidak ada template perlindungan awal. | |

Mengunci halaman yang dilindungi untuk mencegah perubahan jahat. Saat halaman yang dikunci menerima permintaan, WAF mengembalikan halaman dari cache. | ||

Menyamarkan informasi sensitif (seperti nomor KTP dan nomor kartu bank) dalam respons server (halaman error atau kata kunci). | ||

Membatasi QPS atau menetapkan rasio pembatasan kecepatan berdasarkan URL dan wilayah. Cocok untuk lonjakan trafik selama acara besar guna memastikan ketersediaan server origin. |

Whitelist

Kasus penggunaan dan rekomendasi: Berbeda dengan modul perlindungan lainnya, modul Whitelist digunakan untuk mengizinkan permintaan dengan karakteristik tertentu. Saat diaktifkan, permintaan yang cocok melewati deteksi oleh semua atau modul perlindungan tertentu. Tambahkan permintaan tepercaya yang diketahui (seperti alamat IP O&M) ke daftar putih.

Status awal: Modul ini memiliki template default awal (tanpa aturan yang ditentukan) dan diaktifkan secara default.

Perlindungan lanjutan

Modul perlindungan | Kasus penggunaan dan rekomendasi | Status awal |

Aktifkan API Security untuk melindungi API (seperti aplikasi seluler) dari akses tidak sah dan kebocoran data. Fitur ini secara otomatis menemukan aset API, mengidentifikasi risiko, serta memberikan saran remediasi dan referensi kepatuhan. | N/A | |

Alat otomatis sering menyebabkan masalah seperti scraping data, penipuan, pendaftaran spam, scalping, penyalahgunaan kupon, dan penyalahgunaan antarmuka SMS. Setelah mengaktifkan Bot Management, Anda dapat membuat kebijakan perlindungan presisi berdasarkan analisis trafik untuk melindungi aset data inti dan mengurangi beban server. | Tidak ada template perlindungan awal. | |

Mendukung jaminan keamanan untuk event kritis selama periode waktu tertentu, menyediakan mode pertahanan yang lebih presisi dan disesuaikan. | ||

Jika aplikasi AI Anda terpapar ke internet dan memerlukan perlindungan terhadap injeksi prompt dan pembuatan konten tidak sesuai, aktifkan AI Application Protection. Fitur ini secara otomatis mengidentifikasi permintaan berisiko tinggi dan memblokir serangan untuk memastikan output model yang aman dan sesuai. |

Nonaktifkan perlindungan WAF

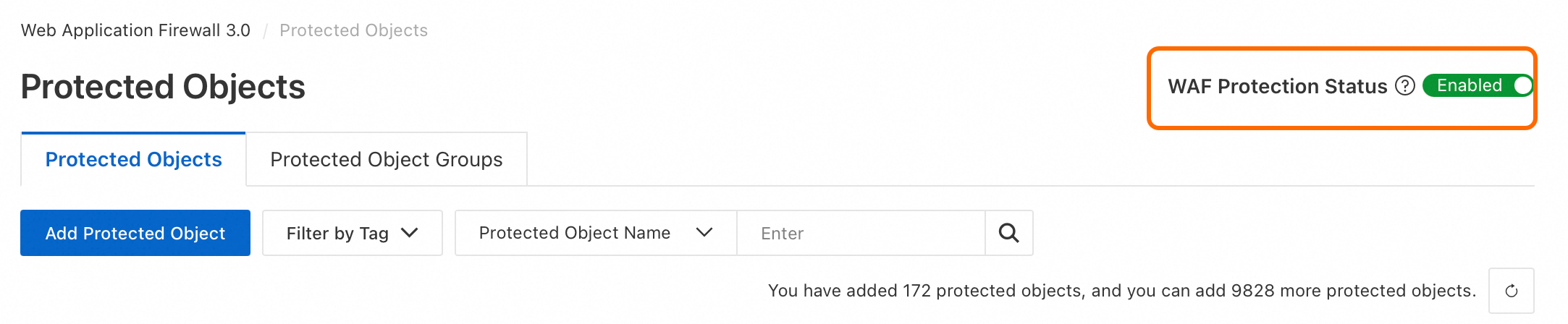

Untuk sementara melewati WAF, matikan sakelar WAF Protection Status di pojok kanan atas halaman Protected Objects di konsol WAF.

Saat sakelar dimatikan, trafik ke website Anda sementara melewati engine perlindungan WAF dan tidak lagi dicatat. Setelah menyelesaikan operasi yang memerlukan penangguhan WAF sementara (seperti pengujian darurat), segera nyalakan kembali sakelar ini untuk mengurangi risiko paparan aset.

Penagihan: Untuk instans WAF Pay-as-you-go, mematikan sakelar ini tetap dikenai biaya fitur, biaya permintaan dasar, dan biaya trafik API security (jika API security diaktifkan).

API Security: Proses deteksi modul API Security tidak terpengaruh oleh sakelar ini.

Fitur yang tidak didukung: Fitur ini tidak didukung untuk instans Microservices Engine (MSE) dan Function Compute (FC) yang didaftarkan melalui mode cloud native. Untuk akses cloud hibrida, diperlukan versi tertentu. Untuk informasi selengkapnya, hubungi account manager Anda.

Kelola beberapa template perlindungan secara fleksibel dengan tipe template

Tentukan beberapa Protection Templates dalam satu modul untuk menerapkan aturan independen pada objek berbeda. Untuk mengelola template ini secara efisien, pahami dua tipe template: default protection template dan custom protection template.

Tipe template | Deskripsi | Kasus penggunaan |

Default protection template |

| Terapkan aturan perlindungan umum yang perlu diberlakukan secara global. |

Custom protection template | Hanya berlaku untuk objek atau kelompok yang dilindungi yang ditentukan secara manual. | Terapkan aturan perlindungan detail halus untuk skenario bisnis tertentu (seperti antarmuka login atau pembayaran). |

Jika objek yang dilindungi tidak termasuk dalam template apa pun (ditetapkan sebagai Ineffective di semua template), objek tersebut tidak dilindungi oleh WAF.

Default protection template ditandai dengan

Default. Template tanpa tanda ini adalah custom protection template.

Modul yang mendukung default protection template: Core Protection Rule, Whitelist, IP Blacklist, Custom Rules, HTTP Flood Protection, Custom Response, Scanning Protection, Geo-blocking, dan Peak Traffic Throttling.

Modul yang tidak mendukung default protection template: Semua template yang dibuat adalah template kustom. Anda harus menentukan objek yang efektif secara manual.

Terapkan beberapa template ke satu objek perlindungan

Modul perlindungan berikut mendukung pengaitan beberapa template perlindungan ke satu objek atau kelompok perlindungan:

Whitelist, IP Blacklist, Custom Rules, Bot Management, dan Prompt Injection Protection.

Untuk modul di atas yang mendukung beberapa template: Mengaitkan objek perlindungan dengan template kustom tidak menghapusnya dari cakupan template default. Objek tersebut akan dilindungi oleh template default dan semua template kustom yang terkait secara bersamaan.

Untuk modul yang tidak mendukung beberapa template (seperti Core Protection Rule): Objek perlindungan hanya dapat dikaitkan dengan satu template dalam satu waktu. Saat Anda mengaitkan objek dengan template kustom, objek tersebut secara otomatis dihapus dari cakupan template default.

Contoh 1: Menggunakan mode perlindungan berbeda (monitor/block) untuk objek baru dan yang sudah ada

Mengambil modul Core Protection Rule sebagai contoh, modul ini mencakup template default awal yang aksi aturan default-nya adalah Block dan secara otomatis diterapkan ke semua objek perlindungan yang baru didaftarkan.

Skenario:

Anda ingin menerapkan mode Monitor (mencatat serangan tanpa memblokir) untuk objek yang baru didaftarkan, sementara mempertahankan mode Block untuk objek yang sudah ada.

Langkah-langkah:

Tetapkan Action dari template perlindungan default ke Monitor.

Buat template Core Protection Rule (custom protection template), tetapkan Action-nya ke Block, dan tetapkan Apply To ke semua objek yang saat ini dilindungi.

Contoh 2: Konfigurasi aturan daftar putih tambahan untuk objek tertentu

Mengambil modul Whitelist sebagai contoh, modul ini mencakup template default awal (tanpa aturan yang ditentukan) yang diaktifkan untuk semua objek secara default.

Skenario:

Anda ingin mengizinkan IP1 untuk semua objek perlindungan, tetapi juga perlu mengizinkan IP2 untuk satu objek tertentu.

Langkah-langkah:

Di template default, tambahkan aturan untuk mengizinkan

IP1. Semua objek/kelompok yang dilindungi dipilih secara default.Buat template Whitelist (custom protection template) untuk mengizinkan

IP2, dan tetapkan Apply To ke objek yang dilindungi tertentu.

FAQ

Kapan saya harus mengonfigurasi objek yang dilindungi secara manual?

Anda harus mengonfigurasi objek yang dilindungi secara manual dalam kasus berikut:

Jika Anda menggunakan mode cloud native dan beberapa domain mengarah ke instans cloud yang sama, tetapi ingin mengonfigurasi aturan perlindungan berbeda untuk domain-domain tersebut, Anda harus menambahkan setiap domain sebagai objek yang dilindungi secara manual. Untuk informasi selengkapnya, lihat Tambahkan objek yang dilindungi secara manual.

Jika Anda perlu memodifikasi fungsi lanjutan seperti penerbitan cookie WAF, decoding WAF, atau ekstraksi akun, Anda harus mengonfigurasi objek yang dilindungi secara manual. Untuk informasi selengkapnya, lihat Konfigurasikan perilaku perlindungan lanjutan untuk objek yang dilindungi.

Bagaimana cara memverifikasi bahwa perlindungan efektif? (Lihat modul perlindungan aktif)

Buka halaman Protected Object, temukan objek target, lalu klik View Protection Rule di kolom Actions. Di halaman Core Web Protection, lihat aturan perlindungan objek tersebut. Jika tidak ada template yang muncul di halaman Core Web Protection, konfigurasi tidak aktif. Periksa pengaturan objek yang efektif dari template perlindungan.

Apa yang harus dilakukan jika permintaan bisnis sah diblokir?

Buka halaman . Cari dan analisis permintaan berdasarkan waktu, IP client, atau URL untuk mengidentifikasi modul perlindungan dan aturan yang memicu pemblokiran.

Untuk mengatasi positif palsu, temukan permintaan tersebut di Logs lalu klik Ignore False Positive di kolom Actions untuk membuat aturan daftar putih.