Setelah membeli instance Web Application Firewall (WAF), Anti-DDoS Origin Basic dapat mengurangi serangan DDoS hingga 5 Gbit/s untuk instance WAF secara gratis. Fitur ini membersihkan lalu lintas yang ditujukan ke instance WAF guna mengurangi serangan DDoS dan mencegah terpicunya penyaringan blackhole akibat lonjakan lalu lintas. Topik ini menjelaskan tentang Anti-DDoS Origin Basic, cara mencegah penyaringan blackhole, serta cara menonaktifkannya.

Anti-DDoS Origin Basic

Kemampuan mitigasi

Alibaba Cloud dapat mengurangi serangan DDoS hingga 5 Gbit/s untuk instance WAF secara gratis. Ambang batas yang memicu penyaringan blackhole di Anti-DDoS Origin Basic bervariasi berdasarkan wilayah. Untuk informasi lebih lanjut, lihat Lihat ambang batas yang memicu penyaringan blackhole di Anti-DDoS Dasar.

Cara kerja Anti-DDoS Origin Basic

Anti-DDoS Origin Basic membersihkan lalu lintas sah dan berbahaya yang ditujukan ke WAF serta mengalihkan lalu lintas serangan DDoS mencurigakan ke perangkat pembersihan. Perangkat tersebut mengidentifikasi dan menghapus lalu lintas berbahaya, kemudian mengarahkan kembali lalu lintas sah ke jaringan asli. Dengan cara ini, lalu lintas sah dapat diteruskan ke WAF, membantu mengurangi serangan DDoS.

Pembersihan lalu lintas

Jika lalu lintas ke instance WAF memenuhi kondisi pemicu untuk pembersihan lalu lintas, Anti-DDoS Origin Basic akan membersihkan lalu lintas tersebut. Jika lalu lintas ke instance WAF Anda sedang dibersihkan, notifikasi akan dikirim kepada Anda melalui spanduk atas di Konsol WAF 3.0.

Kondisi

Pembersihan lalu lintas dipicu jika pola lalu lintas ke instance WAF sesuai dengan pola lalu lintas serangan dan ambang batas pembersihan lalu lintas tercapai.

Pola lalu lintas serangan: Anti-DDoS Origin Basic menggunakan kemampuan big data dari Alibaba Cloud untuk mempelajari lalu lintas layanan biasa dan menggunakan algoritma untuk mengidentifikasi serangan DDoS.

Ambang batas pembersihan lalu lintas: Ambang batas ini bervariasi berdasarkan jumlah lalu lintas ke instance WAF Anda. Alamat IP publik yang dilindungi oleh instance WAF yang sama memiliki ambang batas pembersihan lalu lintas yang sama, termasuk alamat IP eksklusif dan semua node proteksi yang digunakan untuk penyeimbangan beban cerdas berbasis kluster bersama.

CatatanJika jumlah lalu lintas ke instance WAF mencapai ambang batas tetapi tidak diidentifikasi sebagai lalu lintas serangan, pembersihan lalu lintas tidak dipicu.

Ambang Batas

Metode pembersihan lalu lintas mencakup penyaringan paket serangan, pembatasan bandwidth, dan pembatasan paket. Saat menggunakan Anti-DDoS Origin Basic, Anda harus menentukan ambang batas berikut:

Ambang batas pembersihan berdasarkan bit per detik (bps): Pembersihan lalu lintas dipicu ketika jumlah lalu lintas ke instance WAF per detik melebihi ambang batas.

Ambang batas pembersihan berdasarkan paket per detik (pps): Pembersihan lalu lintas dipicu ketika jumlah paket masuk per detik melebihi ambang batas.

Ambang batas pembersihan lalu lintas bervariasi berdasarkan jumlah lalu lintas aktual ke instance WAF Anda. Tabel berikut menggambarkan ambang batas tersebut.

Tipe

Ambang Batas

Ambang batas maksimum berdasarkan bps (Unit: Mbit/s)

MAX (800, QPS × 4.5/150)

Ambang batas maksimum berdasarkan pps (Unit: pps)

MAX (800000, QPS × 4.5)

Untuk melihat ambang batas pembersihan lalu lintas maksimum untuk instance WAF Anda, masuk ke Konsol Keamanan Lalu Lintas.

Lihat dan tentukan ambang batas pembersihan lalu lintas

Sistem menyediakan ambang batas pembersihan lalu lintas default. Jika ambang batas terlalu tinggi, pembersihan lalu lintas tidak dipicu. Anda dapat menentukan ambang batas berdasarkan kebutuhan bisnis Anda.

Masuk ke Konsol Keamanan Lalu Lintas.

Di panel navigasi sisi kiri, klik Assets.

Di bilah navigasi atas, pilih wilayah tempat aset Anda berada.

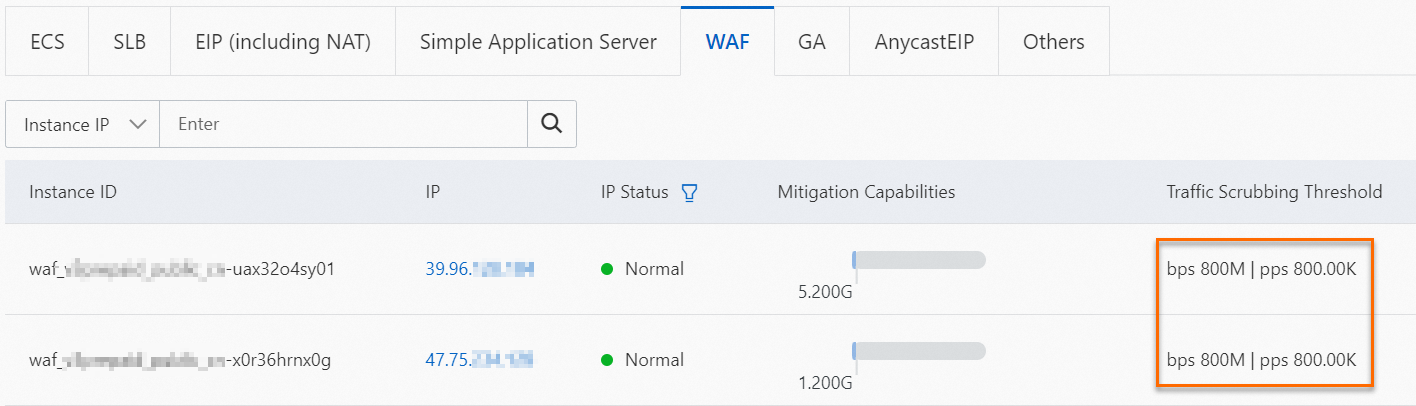

Di tab WAF, temukan instance WAF untuk mana Anda ingin menentukan ambang batas pembersihan lalu lintas dan lihat ambang batas default berbasis bps atau pps di kolom Traffic Scrubbing Threshold.

Opsi. Anda dapat mengubah ambang batas pembersihan lalu lintas default berbasis bps atau pps berdasarkan kebutuhan bisnis Anda.

Temukan instance WAF untuk mana Anda ingin mengubah ambang batas pembersihan lalu lintas dan klik alamat IP dari instance tersebut.

Di panel IP Address Details, klik Traffic Mitigate Settings.

Di kotak dialog Traffic Mitigate Settings, konfigurasikan parameter Scrubbing Threshold dan klik OK.

Default: Anti-DDoS Origin Basic menyesuaikan ambang batas pembersihan lalu lintas berdasarkan jumlah lalu lintas ke instance WAF.

Manual:

Ambang batas BPS: Tidak boleh melebihi 1,5 kali bandwidth publik saat ini dari instance dan setidaknya 60 Mbit/s.

Ambang batas PPS: Tidak boleh melebihi 1,5 kali spesifikasi PPS saat ini dari instance dan setidaknya 12.000 paket/detik.

Penyaringan blackhole

Jika lalu lintas sah puncak ke instance WAF melebihi 5 Gbit/s, penyaringan blackhole dipicu. Lalu lintas sah dan berbahaya ke instance WAF dialihkan ke lubang hitam dan dijatuhkan dari jaringan.

Alamat IP publik yang dilindungi oleh instance WAF yang sama memiliki ambang batas pembersihan lalu lintas yang sama. Ini mencakup alamat IP publik yang dilindungi oleh alamat IP eksklusif dan semua node proteksi yang digunakan untuk penyeimbangan beban cerdas berbasis kluster bersama.

Dalam hal ini, notifikasi ditampilkan di bagian spanduk atas di WAF 3.0.

Untuk mencegah situs web Anda tidak dapat diakses dalam waktu lama karena penyaringan blackhole, kami sarankan Anda memilih Peringatan pada DDoS blackhole dan menentukan kontak kepada siapa notifikasi dikirim di halaman Voice Message Management di Message Center. Untuk informasi lebih lanjut, lihat Konfigurasi Notifikasi Peringatan di Pusat Pesan.

Setelah memilih Peringatan pada DDoS blackhole di halaman Manajemen Pesan Suara, Anda dapat menerima pesan suara ketika penyaringan blackhole dipicu untuk instance WAF Anda. Hal ini memungkinkan Anda menangani masalah tersebut secepat mungkin.

Cara mencegah penyaringan blackhole

Semakin kuat kemampuan mitigasi Anti-DDoS Origin Basic, semakin besar ambang batas untuk penyaringan blackhole. Jika kemampuan mitigasi Anti-DDoS Origin Basic tidak memenuhi kebutuhan bisnis Anda, Anda dapat membeli instance Anti-DDoS edisi berbayar, seperti Anti-DDoS Origin dan Anti-DDoS Proxy, untuk meningkatkan kemampuan mitigasi DDoS dan mencegah penyaringan blackhole. Untuk informasi tentang edisi DDoS, lihat Solusi Anti-DDoS Berbasis Skenario.

Cara menonaktifkan penyaringan blackhole

Deaktivasi Manual: Jika Anda ingin segera menonaktifkan penyaringan blackhole, klik Deactivate Blackhole Filtering di bagian spanduk atas di konsol WAF. Untuk informasi lebih lanjut, lihat Praktik Terbaik untuk Deaktivasi Otomatis Penyaringan Blackhole.

Deaktivasi Otomatis: Tunggu Anti-DDoS Origin Basic menonaktifkan penyaringan blackhole secara otomatis.

Untuk melihat waktu ketika penyaringan blackhole dinonaktifkan secara otomatis, buka halaman Assets di Konsol Keamanan Lalu Lintas. Durasi penyaringan blackhole meningkat seiring dengan frekuensi aktivasi untuk ID pengguna.

Alamat IP eksklusif atau penyeimbangan beban cerdas berbasis kluster bersama dan penyaringan blackhole

Mengaktifkan alamat IP eksklusif atau penyeimbangan beban cerdas berbasis kluster bersama tidak dapat mencegah penyaringan blackhole, tetapi dapat memastikan bahwa lalu lintas sah diteruskan dari WAF ke server asal.

Jika lalu lintas ke instance WAF sedang dibersihkan atau instance WAF berada dalam status blackhole, Anda tidak dapat mengaktifkan alamat IP eksklusif atau penyeimbangan beban cerdas berbasis kluster bersama.

Aktifkan Alamat IP Eksklusif

Secara default, semua nama domain yang ditambahkan ke instance WAF yang sama berbagi alamat IP WAF yang digunakan untuk mendengarkan lalu lintas ke nama domain tersebut. Alamat IP eksklusif adalah alamat IP yang ditugaskan untuk nama domain tertentu dan digunakan untuk mendengarkan lalu lintas ke nama domain tersebut. Untuk informasi lebih lanjut, lihat Alamat IP Eksklusif.

Status blackhole alamat IP eksklusif tidak terkait dengan status blackhole alamat IP WAF bersama.

Jika Anda menonaktifkan alamat IP eksklusif yang berada dalam status blackhole, serangan DDoS terhadap alamat IP eksklusif tersebut mungkin dialihkan ke alamat IP WAF bersama.

Aktifkan Penyeimbangan Beban Cerdas Berbasis Kluster Bersama

Setelah mengaktifkan penyeimbangan beban cerdas untuk instance WAF, instance tersebut dialokasikan setidaknya tiga node proteksi di wilayah berbeda untuk menerapkan pemulihan bencana otomatis antar node dan wilayah. WAF menggunakan fitur resolusi DNS cerdas dan algoritma waktu respons paling singkat untuk mempersingkat jalur dan meminimalkan latensi ketika permintaan diteruskan ke server asal. Untuk informasi lebih lanjut, lihat Penyeimbangan Beban Cerdas.

Setelah mengaktifkan penyeimbangan beban cerdas berbasis kluster bersama, WAF secara otomatis menggunakan node proteksi lain untuk memastikan bahwa lalu lintas sah diteruskan ke server asal ketika penyaringan blackhole dipicu untuk node proteksi di wilayah tertentu.

Setelah menonaktifkan penyeimbangan beban cerdas berbasis kluster bersama, lalu lintas yang dilindungi oleh node proteksi tidak dapat diteruskan ke server asal ketika penyaringan blackhole dipicu untuk node proteksi.

FAQ

Beberapa nama domain ditambahkan ke instance WAF saya. Bagaimana cara memeriksa nama domain mana yang sedang diserang?

Penyerang dapat menyelesaikan nama domain yang ditambahkan ke WAF untuk mendapatkan alamat IP instance WAF. Kemudian, penyerang meluncurkan serangan DDoS pada alamat IP tersebut. Serangan DDoS menargetkan alamat IP instance WAF. Anda tidak dapat menentukan nama domain mana yang sedang diserang berdasarkan lalu lintas serangan.

Namun, Anda dapat mengubah catatan DNS nama domain untuk menentukan nama domain yang diserang. Misalnya, Anda dapat menyelesaikan nama domain tertentu ke WAF dan sisanya ke layanan lain, seperti Elastic Compute Service (ECS), CDN Alibaba Cloud, atau Server Load Balancer (SLB). Jika penyaringan blackhole tidak lagi dipicu setelah operasi ini, nama domain yang diserang ada di antara nama domain yang Anda arahkan ke layanan lain. Namun, metode ini rumit dan dapat menyebabkan aset tertentu terpapar di Internet, seperti alamat IP server asal. Masalah keamanan yang lebih serius mungkin timbul. Kami sarankan Anda tidak menggunakan metode ini untuk menentukan nama domain yang diserang.

Penyaringan blackhole dipicu untuk instance WAF saya. Apakah saya dapat mencegah masalah ini dengan mengubah alamat IP instance WAF saya?

Tidak, Anda tidak dapat mencegah penyaringan blackhole dengan mengubah alamat IP instance WAF Anda.

Jika Anda menghapus semua nama domain dari instance WAF Anda dan menambahkan kembali nama domain ke instance WAF Anda atau melepaskan instance WAF Anda dan membeli instance WAF baru ketika lalu lintas ke instance sedang dibersihkan atau instance berada dalam status blackhole, WAF menetapkan alamat IP yang sebelumnya diserang DDoS ke instance WAF Anda atau instance WAF baru.

CatatanJika Anda ingin WAF menetapkan alamat IP baru ke instance WAF Anda, lakukan operasi berikut:

Hapus semua nama domain dari instance WAF Anda, lalu tambahkan kembali nama domain ke instance WAF tersebut.

Aktifkan alamat IP eksklusif dan penyeimbangan beban cerdas berbasis kluster bersama.

Jika penyerang ingin menyerang nama domain Anda, penyerang dapat melakukan ping ke nama domain Anda untuk mendapatkan alamat IP instance WAF Anda terlepas dari apakah Anda mengubah alamat IP tersebut.

Apa perbedaan antara serangan DDoS dan serangan banjir HTTP? Mengapa Web Application Firewall (WAF) tidak dapat melindungi diri dari serangan DDoS?

Serangan DDoS umum terjadi di Lapisan 4, dan serangan banjir HTTP umum terjadi di Lapisan 7. Serangan banjir HTTP mungkin menggunakan permintaan HTTP GET atau POST. WAF dapat mempertahankan diri dari serangan banjir HTTP. Namun, untuk mempertahankan diri dari serangan DDoS, WAF harus dapat menerima volume lalu lintas yang sangat besar sebelum WAF dapat membersihkan lalu lintas tersebut. Dalam hal ini, WAF tidak dapat menyediakan bandwidth yang cukup. Kami sarankan Anda menggunakan Anti-DDoS untuk mempertahankan diri dari serangan DDoS.

Metode mana yang lebih disarankan untuk perlindungan terhadap serangan banjir HTTP, Anti-DDoS atau WAF?

Serangan banjir HTTP adalah jenis serangan DDoS. Jenis serangan ini mengeksploitasi perilaku normal protokol HTTP dengan mengirimkan sejumlah permintaan yang berlebihan ke server web dalam periode waktu yang singkat. Hal ini membuat server web tidak dapat menangani lalu lintas sah.

Untuk menggunakan WAF dalam mempertahankan diri dari serangan banjir HTTP, Anda dapat mengonfigurasi kebijakan perlindungan sesuai dengan kebutuhan bisnis. Sebagai contoh, untuk menentukan jalur yang dilindungi dan ambang batas pemicu perlindungan, Anda dapat mengatur aturan pembatasan laju kustom. Untuk menentukan tindakan yang diambil oleh WAF terhadap permintaan yang memenuhi kondisi tertentu, Anda dapat mengonfigurasi aturan kontrol akses kustom. Untuk memblokir permintaan dari wilayah tertentu, Anda dapat mengonfigurasi daftar hitam wilayah. Misalnya, jika situs web Anda hanya menargetkan pengguna di China, Anda dapat memblokir permintaan dari luar China guna mengurangi risiko serangan tersebut. Untuk melindungi dari crawler, Anda dapat mengaktifkan modul manajemen bot.

Anti-DDoS Proxy mendukung perlindungan otomatis terhadap serangan banjir HTTP yang kompleks serta secara otomatis menyesuaikan kebijakan perlindungan berdasarkan skenario aktual. Perlindungan cerdas mempelajari pola lalu lintas secara otomatis dan menggunakan algoritma untuk menganalisis serangan. Fitur ini kemudian menerapkan aturan kontrol akses yang akurat guna menyesuaikan mode perlindungan serta mendeteksi dan memblokir serangan sejak dini.

Anti-DDoS Proxy menawarkan kemampuan mitigasi serangan DDoS yang lebih kuat dibandingkan dengan WAF. Sementara itu, WAF menyediakan kontrol akses dan pembatasan laju yang lebih rinci untuk aplikasi dibandingkan dengan Anti-DDoS Proxy. Untuk melindungi diri dari serangan DDoS dengan volume tinggi, disarankan menggunakan Anti-DDoS Proxy. Namun, jika Anda ingin melindungi diri dari serangan DDoS dengan volume rendah, mengonfigurasi kebijakan kontrol akses secara rinci, serta mempertahankan diri dari crawler, disarankan menggunakan WAF.