Log aliran virtual private cloud (VPC) mengumpulkan dan mencatat lalu lintas arah masuk dan keluar untuk elastic network interfaces (ENIs). Gunakan log aliran untuk pemantauan kinerja, troubleshooting, dan optimalisasi biaya.

Cara kerja

Log aliran mendukung pengumpulan trafik pada tiga tingkat: ENI, vSwitch, atau VPC. Jika Anda membuat log aliran untuk VPC atau vSwitch, sistem akan mengumpulkan trafik dari semua ENI terkait dalam VPC atau vSwitch tersebut, termasuk ENI yang dibuat setelah log aliran dibuat.

Sistem mengagregasi informasi trafik menjadi entri log aliran dalam setiap jendela pengambilan sampel, yang secara default berdurasi 10 menit, dan mengirimkan entri tersebut ke Simple Log Service.

Setiap entri log aliran mencatat aliran jaringan 5-tuple dalam jendela pengambilan sampel tertentu. Informasi ini mencakup alamat IP sumber dan tujuan, port sumber dan tujuan, serta protokol. Berikut contohnya:

eni-id | direction | srcaddr | srcport | protocol | dstaddr | dstport | ... |

eni-xxx | in | 10.0.0.1 | 53870 | 6 | 10.0.0.2 | 80 | ... |

eni-xxx | out | 10.0.0.2 | 80 | 6 | 10.0.0.1 | 53870 | ... |

Untuk informasi selengkapnya tentang semua field dan deskripsinya, lihat Deskripsi field log aliran.

Untuk mengurangi biaya, kumpulkan trafik hanya dari jalur tertentu. Jalur berikut tersedia:

Trafik ke Internet melalui gateway IPv4

Trafik melalui NAT Gateway

Trafik melalui VPN Gateway

Trafik melalui router transit (TR)

Trafik ke layanan Alibaba Cloud melalui titik akhir gateway

Trafik ke sirkuit Express Connect melalui virtual border router (VBR)

Trafik melalui Express Connect Router (ECR)

Trafik melalui titik akhir Gateway Load Balancer (GWLB)

Trafik ke Internet

Classic Load Balancer (CLB) yang menghadap Internet tidak didukung.

Berikut adalah kasus penggunaan umum untuk log aliran:

Pemantauan jaringan: Pantau throughput dan kinerja VPC, analisis trafik dan tren untuk resource dalam VPC, troubleshooting masalah, serta periksa efektivitas security group atau ACL jaringan.

Pengurangan biaya trafik: Analisis data transmisi untuk mengoptimalkan biaya trafik. Misalnya, Anda dapat mengambil data trafik dari VPC ke wilayah lain, alamat IP publik, atau pusat data lokal dan jaringan cloud lainnya. Anda juga dapat mengidentifikasi instance ECS dalam VPC yang menghasilkan volume trafik tinggi.

Analisis keamanan jaringan: Saat terjadi insiden keamanan, analisis informasi trafik arah masuk dan keluar untuk mengidentifikasi alamat IP mencurigakan atau menyelidiki catatan intrusi.

Batasan

Sebelum menggunakan fitur log aliran untuk pertama kalinya, lakukan operasi berikut:

Pada halaman Log Aliran, klik Activate Now. Jika Anda telah membuat instans log aliran selama pratinjau publik, Anda tetap perlu mengklik Activate Now untuk melihat dan mengelola instans tersebut.

Pada halaman Log Aliran, klik Authorize Now, lalu klik Authorize. Operasi ini secara otomatis membuat role Resource Access Management (RAM) bernama

AliyunVPCLogArchiveRoledan kebijakan RAM bernamaAliyunVPCLogArchiveRolePolicy. VPC menggunakan role dan kebijakan ini secara default untuk mengakses Simple Log Service dan memastikan log aliran ditulis ke layanan tersebut.Aktifkan Simple Log Service di halaman produk Simple Log Service.

Setelah mengaktifkan log aliran, pengambilan sampel trafik pertama untuk ENI yang baru dibuat mungkin tertunda, biasanya kurang dari 10 menit.

Log aliran tidak mendukung pengumpulan trafik multicast.

Kelola log aliran

Konsol

Buat log aliran

Buka halaman Log Aliran di konsol VPC. Klik Create a flow log. Pada panel Create a flow log, konfigurasikan parameter berikut:

Collection Configuration:

Region: Pilih wilayah tempat sumber daya yang ingin Anda pantau berada.

Resource Type dan Resource Instance: Atur tipe pengumpulan ke ENI, vSwitch, atau VPC. Jika Anda memilih VPC atau vSwitch, sistem akan memantau trafik semua ENI dalam resource yang dipilih.

Data Transfer Type: Pilih apakah akan mengambil sampel trafik yang diizinkan atau ditolak oleh aturan kontrol akses, seperti aturan security group dan ACL jaringan.

IP Version: Pilih IPv4 untuk mengambil sampel hanya trafik IPv4, atau Dual-stack untuk mengambil sampel trafik IPv4 dan IPv6. Wilayah berikut mendukung IPv6: China (Hangzhou), China (Shanghai), China (Qingdao), China (Beijing), China (Hohhot), China (Shenzhen), Singapore, US (Silicon Valley), dan US (Virginia).

Sampling Interval (Minutes): Durasi jendela pengambilan sampel untuk agregasi informasi trafik. Atur interval menjadi 1, 5, atau 10 menit. Interval yang lebih pendek menghasilkan log aliran lebih sering, sehingga Anda dapat mengidentifikasi masalah lebih cepat. Interval yang lebih panjang memberikan data yang kurang mutakhir tetapi mengurangi jumlah entri log dan menghemat biaya.

Misalnya, untuk sesi TCP yang mempertahankan koneksi persisten, jendela 1 menit menghasilkan 60 catatan log per jam, sedangkan jendela 10 menit hanya menghasilkan 6 catatan log.

Jika beberapa instans log aliran dalam satu VPC mengumpulkan trafik dari ENI yang sama, interval pengambilan sampel terpendek di antara semua instans digunakan sebagai jendela pengambilan sampel aktual.

Sampling Path: Pilih skenario pengumpulan spesifik untuk mengurangi biaya penggunaan. Batalkan pilihan opsi default All Scenarios terlebih dahulu.

Anda dapat memilih trafik yang melewati elemen jaringan berikut: IPv4 Gateway, NAT Gateway, VPN Gateway, Transit Routers (TRs), Gateway Endpoint, virtual border router (VBR), Express Connect Router (ECR), Gateway Load Balancer (GWLB) Endpoint, dan trafik ke Internet.

Analysis and Delivery: Pilih satu atau beberapa tujuan.

Deliver to Log Service:

Pilih proyek dan Logstore. Untuk log aliran pertama, kami menyarankan mengklik Create Project dan Create Logstore untuk mengisolasi data. Untuk mengonsolidasikan beberapa log aliran guna analisis terpusat, pilih Logstore yang sama.

Enable Log Analysis Report: Fitur ini secara otomatis membuat indeks dan membuat dasbor untuk LogStore yang berisi log aliran Anda. Hal ini memungkinkan Anda melakukan analisis SQL dan visualisasi. Saat diaktifkan, fitur ini dikenai biaya untuk produk SLS.

Enable NIS Traffic Analysis (Belum tersedia).

Setelah membuat log aliran, pengumpulan trafik dimulai secara otomatis. Anda kemudian dapat menganalisis log aliran.

Start or stop a flow log

Pada halaman Log Aliran di konsol VPC, temukan log aliran target dan klik Start atau Stop di kolom Actions.

Setelah Anda menghentikan log aliran, VPC tidak lagi membebankan biaya pembuatan log aliran. Namun, Simple Log Service tetap membebankan biaya untuk penyimpanan log aliran yang ada.

Delete a flow log

Pada halaman Log Aliran di konsol VPC, temukan log aliran target, lalu di kolom Actions, klik Delete.

Setelah menghapus log aliran, VPC tidak lagi membebankan biaya pembuatan log aliran. Namun, Simple Log Service tetap membebankan biaya untuk penyimpanan log aliran yang ada. Untuk menghentikan semua biaya, Anda harus menghapus Logstore di konsol Simple Log Service.

API

Sebelum membuat log aliran, pastikan Anda telah mengaktifkan fitur log aliran dan membuat proyek serta Logstore di SLS:

Panggil OpenFlowLogService untuk mengaktifkan fitur log aliran.

Panggil CreateProject untuk membuat proyek, dan panggil CreateLogStore untuk membuat Logstore.

Setelah memenuhi prasyarat ini, Anda dapat melakukan operasi berikut:

Panggil CreateFlowLog untuk membuat log aliran, dan opsional panggil CreateIndex untuk membuat indeks.

Panggil DeactiveFlowLog untuk menghentikan log aliran.

Panggil ActiveFlowLog untuk memulai log aliran.

Panggil DeleteFlowLog untuk menghapus log aliran.

Terraform

Resources: alicloud_log_project, alicloud_log_store, alicloud_vpc_flow_log

# Tentukan wilayah tempat Anda ingin membuat log aliran.

provider "alicloud" {

region = "cn-hangzhou"

}

# Tentukan deskripsi proyek, serta nama Logstore dan log aliran.

variable "name" {

default = "vpc-flowlog-example"

}

# Hasilkan bilangan acak untuk membuat nama proyek.

resource "random_uuid" "example" {

}

# Buat proyek Simple Log Service.

resource "alicloud_log_project" "example" {

project_name = substr("tf-example-${replace(random_uuid.example.result, "-", "")}", 0, 16)

description = var.name

}

# Buat Logstore Simple Log Service.

resource "alicloud_log_store" "example" {

project_name = alicloud_log_project.example.project_name

logstore_name = var.name

shard_count = 3

auto_split = true

max_split_shard_count = 60

append_meta = true

}

# Buat log aliran VPC.

resource "alicloud_vpc_flow_log" "example" {

flow_log_name = var.name

log_store_name = alicloud_log_store.example.logstore_name

description = var.name

traffic_path = ["all"] # Kumpulkan trafik dari semua skenario.

project_name = alicloud_log_project.example.project_name

resource_type = "VPC" # Tipe resource adalah VPC.

resource_id = "vpc-bp1ekmgzch0bo3hxXXXXXX" # ID VPC.

aggregation_interval = "1" # Jendela pengambilan sampel adalah 1 menit.

traffic_type = "All" # Kumpulkan semua trafik, terlepas dari apakah diizinkan atau ditolak oleh kontrol akses.

}Analisis log aliran

Menganalisis log aliran membantu Anda memantau kinerja jaringan, troubleshooting masalah, mengoptimalkan biaya trafik, dan melakukan analisis keamanan jaringan.

Konsol

Analisis kustom melalui Logstore

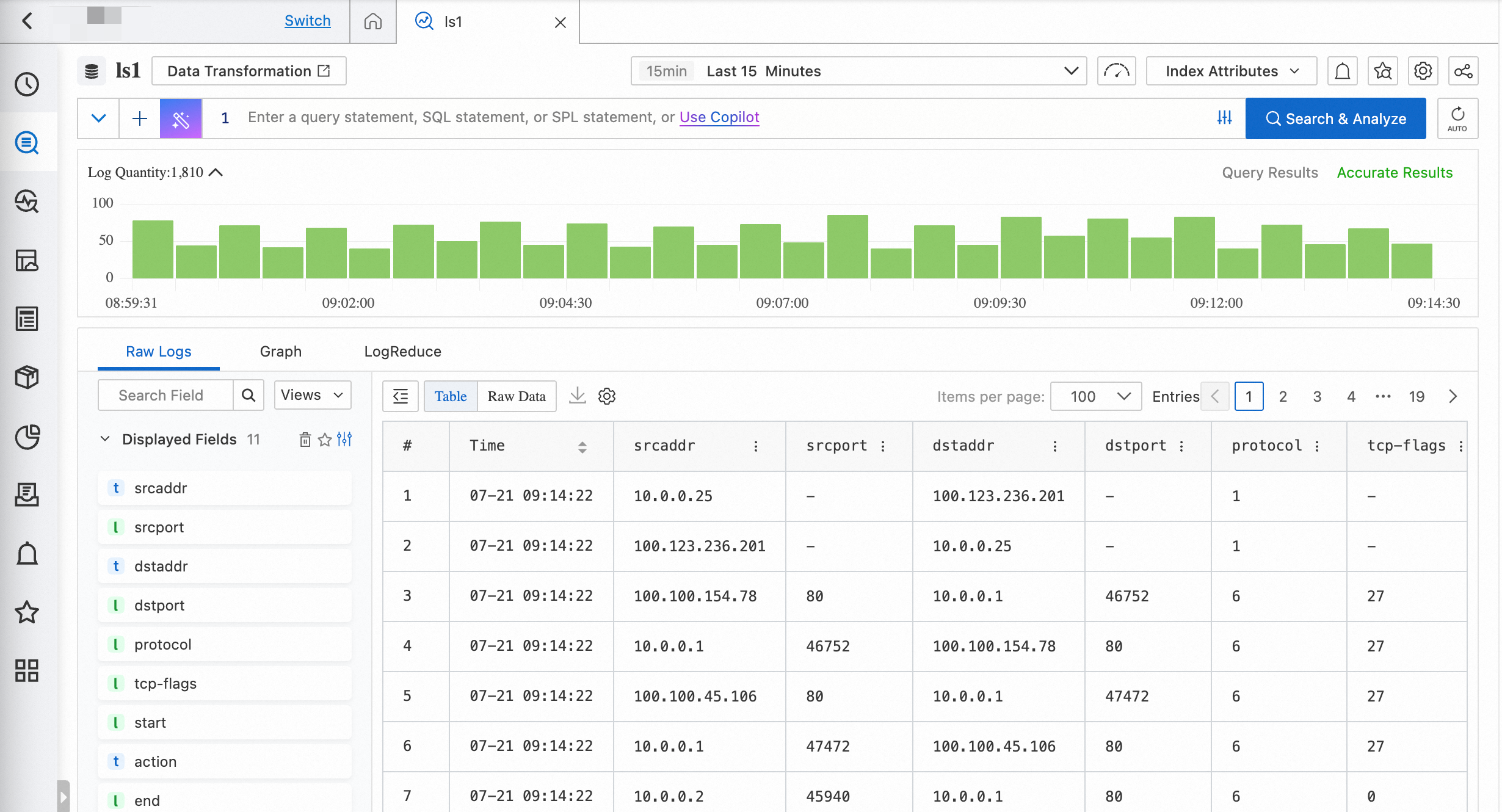

Buka halaman Log Aliran di konsol VPC. Di kolom Simple Log Service log aliran target, klik Logstore untuk membuka halaman detail. Di halaman ini, Anda dapat:

Menampilkan detail entri log aliran di Raw Logs.

Memasukkan pernyataan untuk mengkueri dan menganalisis log aliran.

Analisis menggunakan templat di Flow Log Center

Flow Log Center menyediakan serangkaian templat visualisasi untuk membantu Anda menganalisis log aliran VPC. Templat ini mendukung statistik kebijakan VPC, statistik trafik ENI, dan statistik trafik antar blok CIDR.

Buka Flow Log Center dan klik Add di pojok kanan atas.

Pada panel Create Instance, masukkan Instance Name, pilih Project dan Logstore yang berisi log aliran yang ada, lalu klik OK.

Setelah membuat instans, klik ID instansnya di Flow Log Center. Di halaman Flow Log Details, Anda dapat melihat dan menganalisis informasi log aliran.

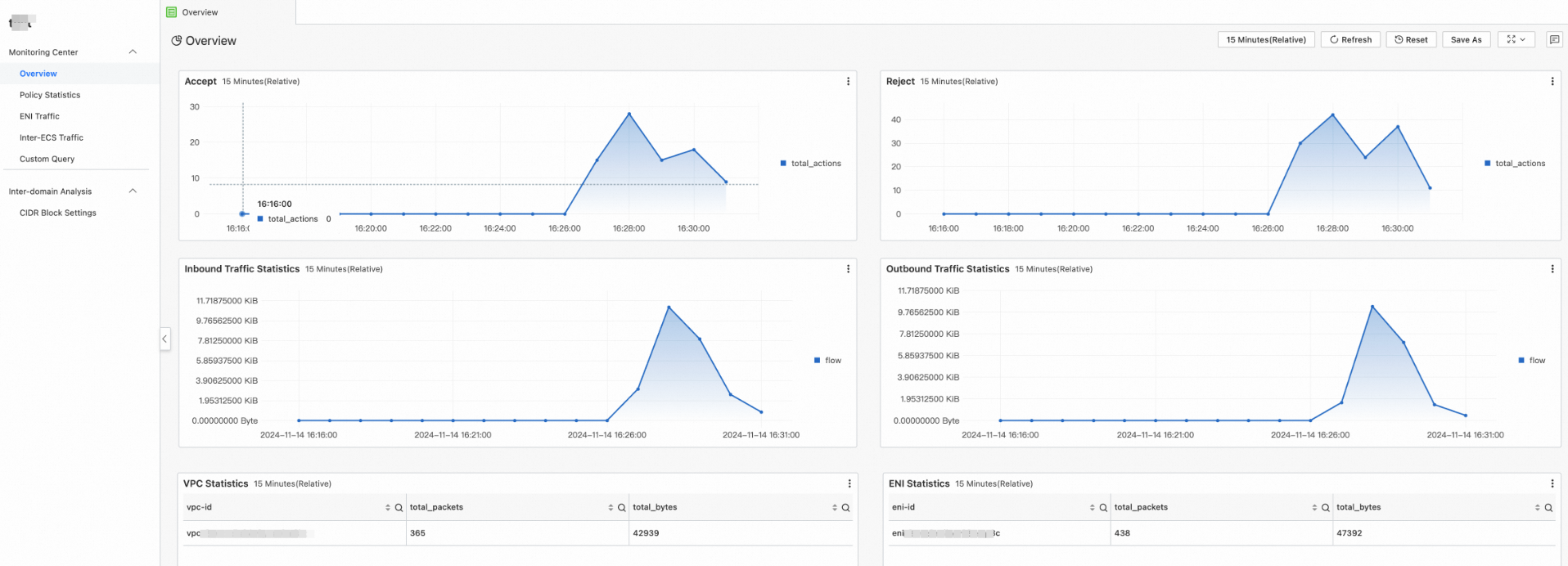

Monitoring Center menyediakan dasbor dan fitur kueri kustom berikut:

Overview: Menampilkan tren untuk log aliran yang diterima dan ditolak serta trafik arah masuk dan keluar, jumlah total paket dan byte untuk setiap VPC dan ENI, serta distribusi geografis alamat IP sumber dan tujuan.

Policy Statistics: Menampilkan tren untuk koneksi yang diterima dan ditolak, statistik koneksi yang diterima dan ditolak berdasarkan 5-tuple, yaitu kumpulan alamat IP sumber, port sumber, tipe protokol, alamat IP tujuan, dan port tujuan.

Accept: Trafik yang diizinkan oleh security group dan ACL jaringan.

Reject: Trafik yang ditolak oleh security group dan ACL jaringan.

ENI Traffic: Menampilkan trafik arah masuk dan keluar untuk ENI.

Inter-ECS Traffic: Trafik antar instance ECS.

Custom Query: Untuk informasi selengkapnya, lihat Memulai kueri dan analisis log.

Aktifkan analisis antar domain (opsional): Di halaman Flow Log Details, klik CIDR Block Settings. Lalu, di tab CIDR Block Settings, aktifkan sakelar Inter-Domain Analysis.

Setelah mengaktifkan fitur analisis antar domain, sistem secara otomatis membuat tugas transformasi data. Tugas ini menghasilkan log aliran VPC yang mencakup detail blok CIDR untuk menganalisis trafik antar blok CIDR. Fitur transformasi data ini dikenai biaya.

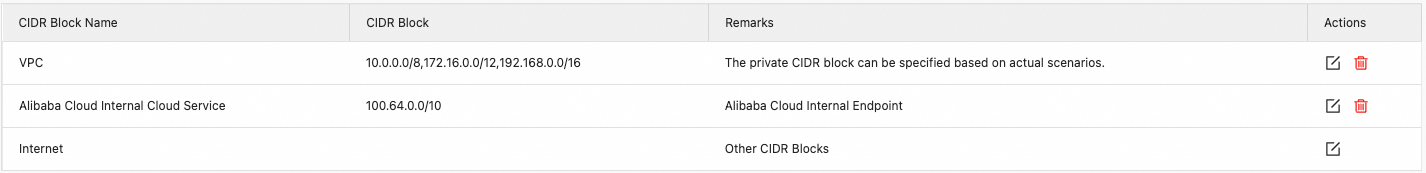

Simple Log Service memiliki beberapa blok CIDR yang telah ditentukan sebelumnya, seperti yang ditunjukkan pada gambar berikut. Untuk menganalisis trafik antar blok CIDR, aktifkan fitur analisis antar domain. Anda juga dapat menambahkan blok CIDR kustom jika diperlukan.

Fitur Inter-Domain Analysis menyediakan dasbor dan kueri kustom berikut:

Inter-domain Traffic: Trafik antar blok CIDR.

ECS-to-Domain Traffic: Trafik dari instance ECS ke blok CIDR tujuan.

Threat Intelligence: Menampilkan intelijen ancaman tentang alamat IP sumber dan tujuan.

Custom Query: Mengkueri dan menganalisis informasi segmen dalam log aliran VPC.

API

Panggil GetLogsV2 untuk mengkueri dan menganalisis log aliran.

Contoh

Berikut empat kasus penggunaan khas

IP sumber

Seperti yang ditunjukkan pada gambar, asumsikan Anda telah membuat server web yang dapat diakses dari Internet melalui port 80 dan telah menggunakan aturan security group untuk membatasi akses dari IP sumber.

Anda dapat membuat log aliran untuk mengkueri IP sumber yang mengakses port 80 dan menghitung permintaan akses yang diizinkan atau ditolak oleh security group.

Create a flow log

Untuk Resource Instance, pilih ENI server web.

Atur Data Transfer Type ke All Traffic.

Untuk konfigurasi pengiriman, pilih Deliver to Log Service dan Enable Log Analysis Report.

Pertahankan nilai default untuk parameter lainnya.

Analyze the flow logs

Query and analysis statement

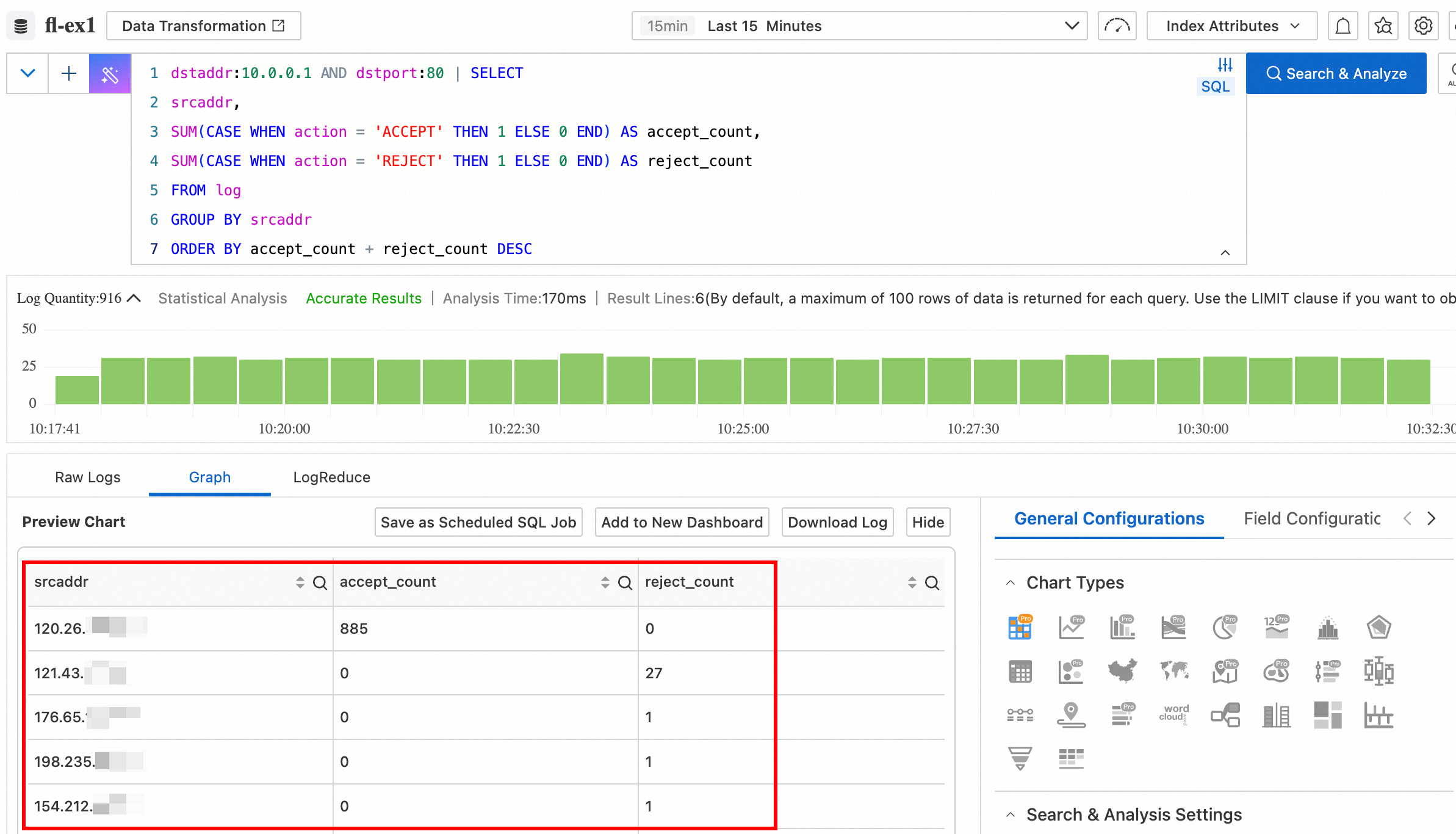

Filter IP sumber yang mengakses port 80 dari 10.0.0.1, dan tampilkan jumlah kali setiap IP diizinkan dan ditolak oleh security group:

dstaddr:10.0.0.1 AND dstport:80 | SELECT -- Filter log dengan alamat IP tujuan 10.0.0.1 dan port tujuan 80. srcaddr, SUM(CASE WHEN action = 'ACCEPT' THEN 1 ELSE 0 END) AS accept_count, -- Hitung 1 untuk setiap aksi ACCEPT (diizinkan). SUM(CASE WHEN action = 'REJECT' THEN 1 ELSE 0 END) AS reject_count -- Hitung 1 untuk setiap aksi REJECT (ditolak). FROM log GROUP BY srcaddr -- Kelompokkan berdasarkan alamat IP sumber. ORDER BY accept_count + reject_count DESC -- Urutkan hasil berdasarkan jumlah total aksi diizinkan dan ditolak secara menurun.Preview

Seperti yang ditunjukkan pada gambar, kolom

srcaddrmenampilkan IP sumber yang mengakses port 80. Kolomaccept_countdanreject_countmenunjukkan entri log aliran untuk setiap IP sumber yang diizinkan dan ditolak oleh security group dalam rentang waktu kueri.Lima IP sumber mengakses port 80: 120.26.XX.XX, 121.43.XX.XX, 154.212.XX.XX, 176.65.XX.XX, dan 198.235.XX.XX.

Semua permintaan dari 120.26.XX.XX diizinkan, sedangkan semua permintaan dari alamat IP publik lainnya ditolak.

Ttrafik antar instance ECS

Item | Instance ECS dalam VPC | Instance ECS di VPC berbeda |

Diagram |  |  |

Description | Asumsikan Anda telah men-deploy tiga instance ECS dalam satu VPC, dan terdapat trafik antar instance ECS tersebut. Gunakan fitur log aliran untuk menganalisis laju dan tren trafik antar instance ECS. | Anda memiliki dua VPC di wilayah berbeda, dan masing-masing VPC memiliki beberapa instance ECS. Kedua VPC tersebut terhubung menggunakan koneksi peering VPC. Koneksi peering ini ditagih berdasarkan bayar sesuai penggunaan untuk Cloud Data Transfer (CDT). Anda memperhatikan bahwa biaya transfer data antar wilayah meningkat signifikan. Gunakan log aliran untuk mengidentifikasi instance ECS yang menghasilkan volume trafik tinggi dan mengurangi biaya trafik. |

Flow log configuration |

|

|

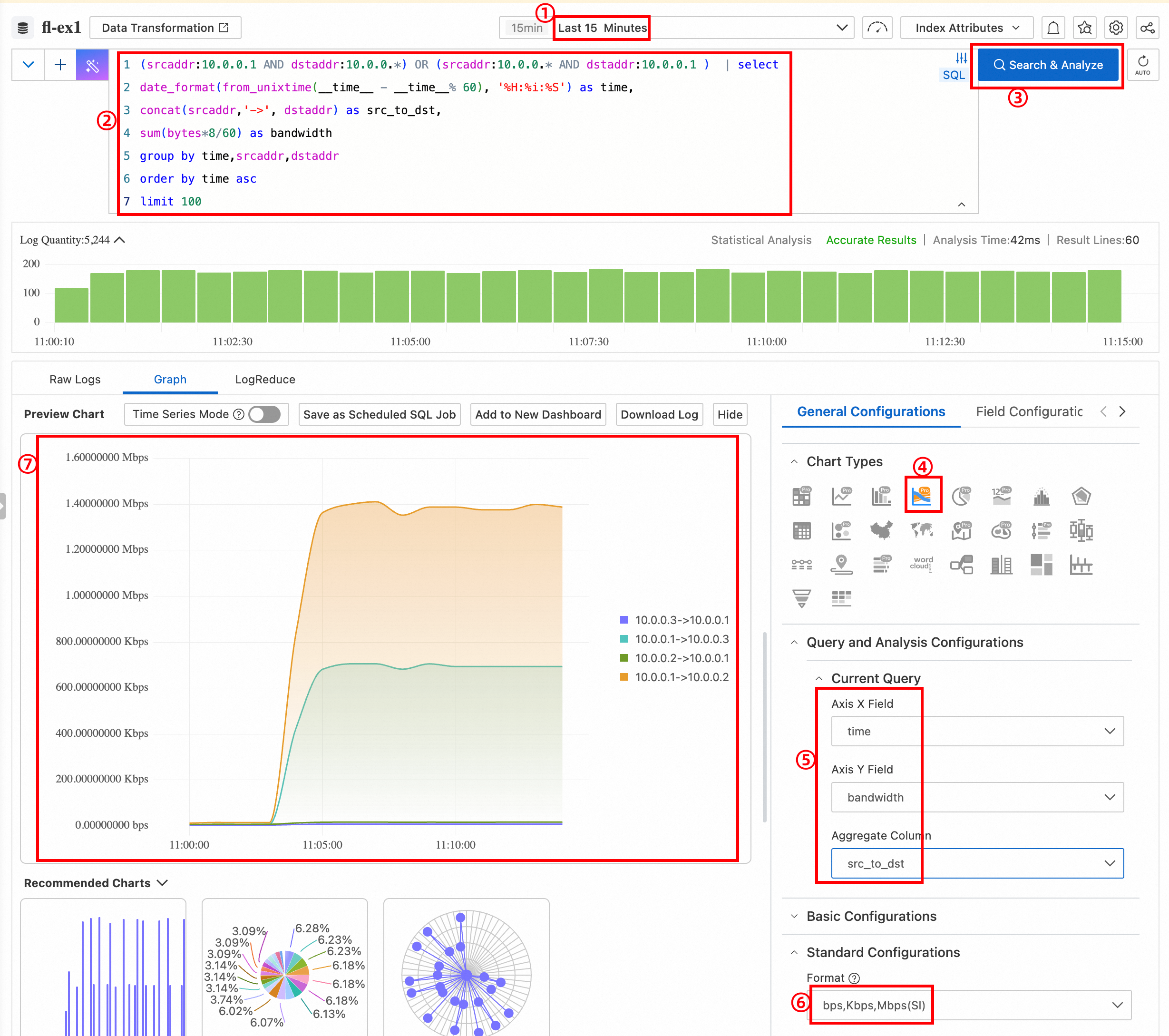

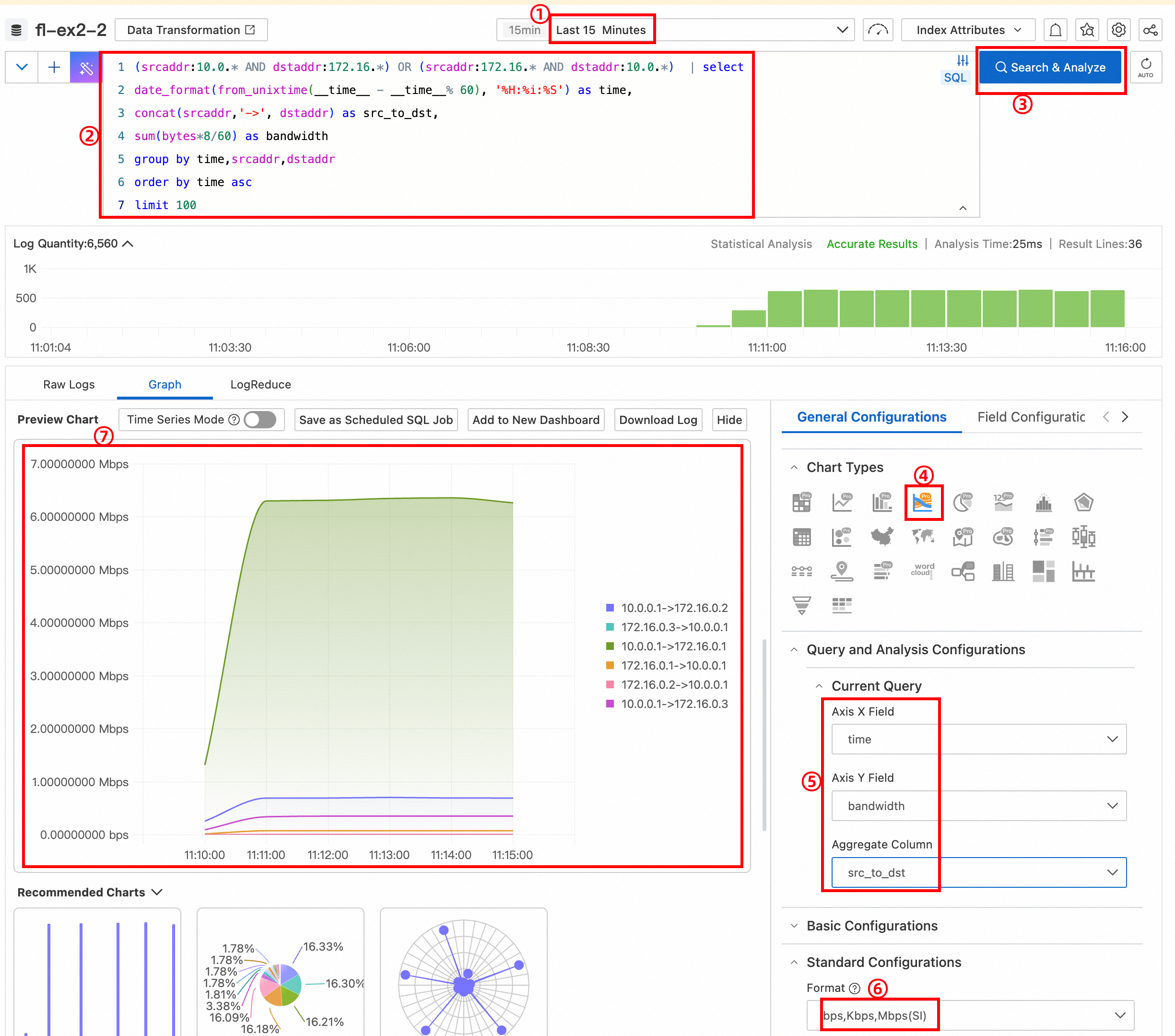

Query and statement | Kueri tren laju trafik antara ECS1 dan instance ECS lainnya: | Kueri tren laju trafik sesi antara kedua VPC: |

Preview |

Laju trafik dari 10.0.0.1 ke 10.0.0.2 adalah yang tertinggi, sekitar 1,4 Mbps. Laju trafik dari 10.0.0.1 ke 10.0.0.3 adalah yang tertinggi kedua, sekitar 700 Kbps. Trafik lainnya menyumbang proporsi kecil. |

Seperti yang ditunjukkan pada gambar, trafik dari 10.0.0.1 ke 172.16.0.1 merupakan lonjakan trafik sekitar 6 Mbps. |

Trafik gateway NAT Internet

Anda memiliki beberapa instance ECS di suatu wilayah. Semua instance dideploy dalam vSwitch yang sama dan mengakses Internet melalui fitur SNAT dari gateway NAT Internet.

Anda memperhatikan bahwa volume trafik NAT ke Internet meningkat signifikan, yang menyebabkan respons server menjadi lambat. Gunakan log aliran untuk mengidentifikasi instance ECS yang menghasilkan proporsi trafik tinggi.

Create a flow log

Untuk Resource Instance, pilih

vSwitch 2, vSwitch untuk gateway NAT Internet.Pada konfigurasi pengiriman, pilih Deliver to Log Service dan Enable Log Analysis Report.

Pertahankan nilai default untuk parameter lainnya.

Filter specific traffic paths

Untuk memfilter trafik pada jalur tertentu, Anda harus menentukan kondisi dalam pernyataan kueri:

Diagram

No.

Filter method

1

Filter trafik dari instance ECS ke gateway NAT: Atur

directionke in dansrcaddrke alamat IP pribadi instance ECS.2

Filter trafik dari gateway NAT ke Internet: Atur

directionke out dansrcaddrke alamat IP pribadi gateway NAT.3

Filter trafik dari Internet ke gateway NAT: Atur

directionke in dandstaddrke alamat IP pribadi gateway NAT.4

Filter trafik dari gateway NAT ke instance ECS: Atur

directionke out dandstaddrke alamat IP pribadi instance ECS.Analyze the flow logs

Query and analysis statement

Pada jalur dari instance ECS ke gateway NAT, analisis trafik ke alamat IP publik tertentu:

direction: 'in' and srcaddr: 10.0.0.* and dstaddr: 120.26.XX.XX | select -- Filter log instance ECS yang mengakses alamat IP publik tertentu. date_format(from_unixtime(__time__ - __time__% 60), '%H:%i:%S') as time, srcaddr, -- Konversi stempel waktu UNIX ke format waktu yang dapat dibaca. sum(bytes*8/60) as bandwidth -- Konversi byte ke bit dan bagi dengan jendela pengambilan sampel 1 menit. group by time,srcaddr -- Kelompokkan berdasarkan waktu dan alamat IP sumber. order by time asc -- Urutkan berdasarkan waktu secara menaik. limit 100 -- Tampilkan 100 hasil pertama.Preview

Seperti yang ditunjukkan pada gambar, pada jalur dari instance ECS ke gateway NAT, laju trafik dari 10.0.0.1 (ECS1) ke alamat IP publik 120.26.XX.XX adalah yang tertinggi, sekitar 12 Kbps.

Trafik dalam sirkuit Express Connect

Sebuah perusahaan menggunakan dua VPC di wilayah Alibaba Cloud untuk men-deploy layanan berbeda. Perusahaan tersebut menghubungkan pusat data lokalnya ke Alibaba Cloud menggunakan sirkuit Express Connect dan CEN.

Departemen TI berencana menggunakan log aliran untuk memantau dan menganalisis bagaimana trafik dari layanan berbeda dalam VPC menggunakan sirkuit Express Connect. Analisis ini membantu perencanaan resource jaringan dan peningkatan kinerja.

Create a flow log

Buat dua log aliran yang mengirimkan data ke Logstore yang sama. Parameter utama untuk setiap log aliran adalah sebagai berikut:

Untuk Resource Instance, di bawah VPC, pilih VPC1 dan VPC2.

Atur Sampling Path ke Traffic Through Transit Routers.

Pada konfigurasi pengiriman, pilih Deliver to Log Service, pilih Logstore yang sama untuk kedua log aliran, dan pilih Enable Log Analysis Report.

Pertahankan nilai default untuk parameter lainnya.

Analyze the flow logs

Query and analysis statement

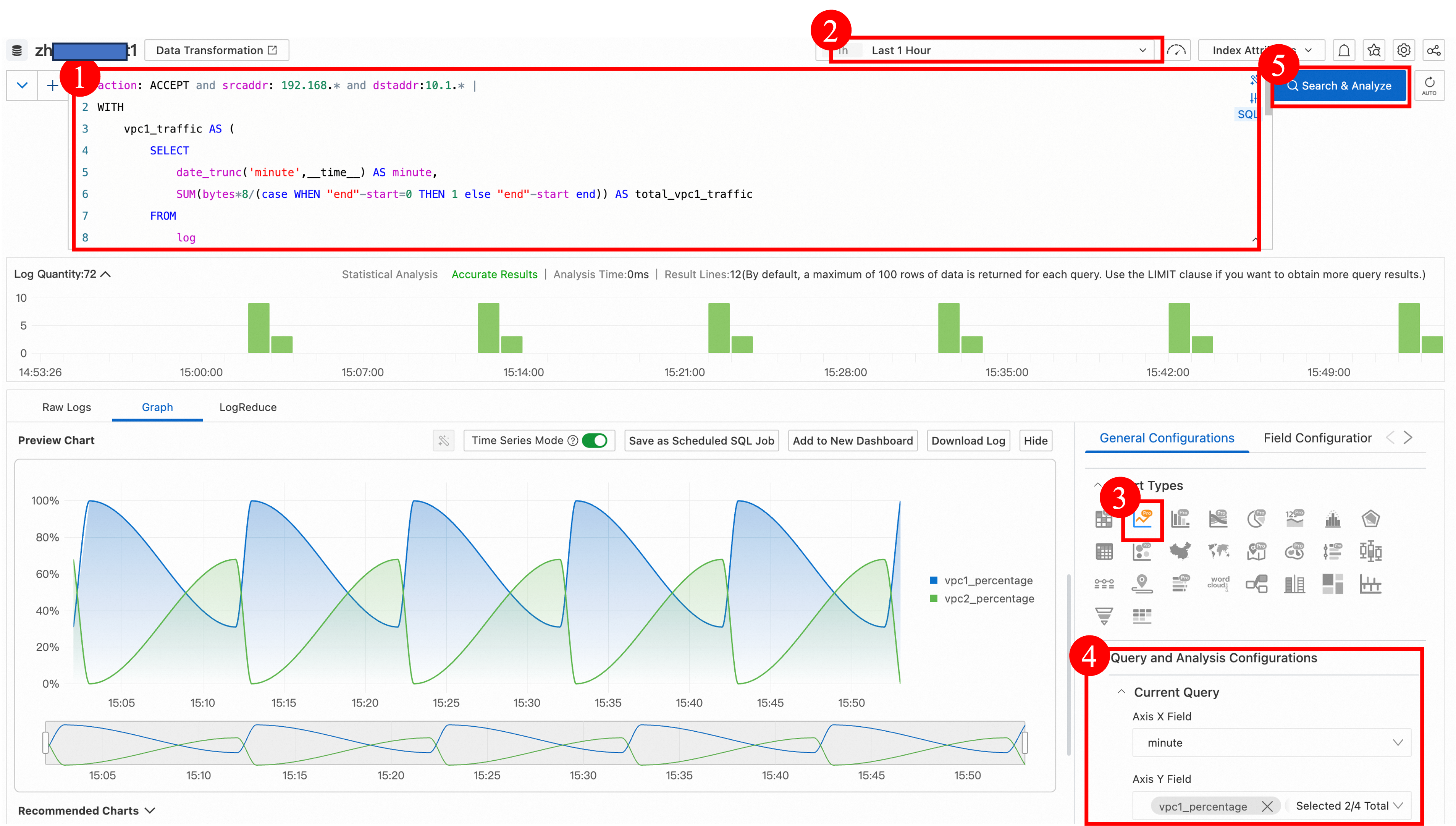

Analisis proporsi trafik yang mengalir ke pusat data lokal:

action: ACCEPT and srcaddr: 192.168.* and dstaddr:10.1.* | WITH vpc1_traffic AS ( SELECT date_trunc('minute',__time__) AS minute, SUM(bytes*8/(case WHEN "end"-start=0 THEN 1 else "end"-start end)) AS total_vpc1_traffic FROM log WHERE srcaddr LIKE '192.168.20.%' GROUP BY date_trunc('minute',__time__) ), vpc2_traffic AS ( SELECT date_trunc('minute',__time__) AS minute, SUM(bytes*8/(case WHEN "end"-start=0 THEN 1 else "end"-start end)) AS total_vpc2_traffic FROM log WHERE srcaddr LIKE '192.168.10.%' GROUP BY date_trunc('minute',__time__) ) SELECT COALESCE(vpc1_traffic.minute, vpc2_traffic.minute) AS minute, (COALESCE(vpc1_traffic.total_vpc1_traffic, 0) * 100/ NULLIF((COALESCE(vpc1_traffic.total_vpc1_traffic, 0) + COALESCE(vpc2_traffic.total_vpc2_traffic, 0)), 0)) AS vpc1_percentage, (COALESCE(vpc2_traffic.total_vpc2_traffic, 0) * 100/ NULLIF((COALESCE(vpc1_traffic.total_vpc1_traffic, 0) + COALESCE(vpc2_traffic.total_vpc2_traffic, 0)), 0)) AS vpc2_percentage FROM vpc1_traffic FULL OUTER JOIN vpc2_traffic ON vpc1_traffic.minute = vpc2_traffic.minute ORDER BY minutePreview

Selama periode 14:50 hingga 15:50, proporsi trafik dari VPC1 yang mengalir ke pusat data lokal tinggi.

Informasi lebih lanjut

Field log

Tabel berikut menjelaskan field dalam sebuah entri.

Nilai field yang tidak berlaku ditampilkan sebagai -.Field | Description |

version | Versi log aliran. Versi semua entri log adalah |

account-id | ID akun Alibaba Cloud. |

eni-id | ID ENI. |

vm-id | ID instance ECS tempat ENI terpasang. |

vswitch-id | ID vSwitch tempat ENI berada. |

vpc-id | ID VPC tempat ENI berada. |

type | Tipe trafik. Nilai yang valid: IPv4 dan IPv6. Wilayah berikut mendukung pengumpulan trafik Dual-stack: China (Hangzhou), China (Shanghai), China (Qingdao), China (Beijing), China (Hohhot), China (Shenzhen), Singapore, US (Silicon Valley), dan US (Virginia). |

protocol | Nomor protokol IANA untuk trafik tersebut. Contoh nomor protokol umum: 1 untuk ICMP, 6 untuk TCP, dan 17 untuk UDP. |

srcaddr | Alamat IP sumber. |

srcport | Port sumber. |

dstaddr | Alamat IP tujuan. |

dstport | Port tujuan. |

direction | Arah trafik:

|

action | Apakah akses diizinkan oleh security group atau ACL jaringan:

|

packets | Jumlah paket. |

bytes | Jumlah byte. |

start | Waktu saat paket pertama diterima dalam jendela pengambilan sampel. Formatnya adalah stempel waktu UNIX. |

end | Untuk koneksi persisten, ini adalah waktu saat jendela pengambilan sampel berakhir. Untuk koneksi singkat, ini adalah waktu saat koneksi ditutup. Formatnya adalah stempel waktu UNIX. |

tcp-flags | Flag TCP yang direpresentasikan dalam desimal, yang mencerminkan kombinasi flag seperti SYN, ACK, dan FIN dalam protokol TCP. Sebuah entri log aliran dalam jendela pengambilan sampel mungkin berkorespondensi dengan beberapa paket TCP. Nilai ini adalah hasil operasi Misalnya, jika sesi TCP memiliki dua paket dalam jendela pengambilan sampel dengan flag SYN (2) dan SYN-ACK (18), field flag TCP yang dicatat dalam log adalah 18 (2 | 18 = 18). Berikut beberapa flag TCP dan nilai desimalnya:

Untuk informasi selengkapnya tentang flag TCP, seperti arti flag SYN, FIN, ACK, dan RST, lihat RFC: 793. |

log-status | Status catatan log:

|

traffic_path | Skenario tempat trafik terjadi:

|

Bagian berikut memberikan contoh entri log aliran:

Trafik yang diizinkan

Dalam contoh ini, ID akun Alibaba Cloud adalah 1210123456****** dan versi log aliran VPC adalah 1. Selama interval 1 menit antara pukul 17:10:20 dan 17:11:20 pada 12 Juli 2024, ENI eni-bp166tg9uk1ryf****** mengizinkan trafik arah keluar berikut:

Alamat sumber 172.31.16.139 dan port 1332 mengirimkan 10 paket ke alamat tujuan 172.31.16.21 dan port 80 melalui TCP (6 menunjukkan TCP). Ukuran total paket adalah 2.048 byte. Status log normal, dan tidak terjadi pengecualian.

{

"account-id": "1210123456******",

"action": "ACCEPT",

"bytes": "2048",

"direction": "out",

"dstaddr": "172.31.16.21",

"dstport": "80",

"end": "1720775480",

"eni-id": "eni-bp166tg9uk1ryf******",

"log-status": "OK",

"packets": "10",

"protocol": "6",

"srcaddr": "172.31.16.139",

"srcport": "1332",

"start": "1720775420",

"tcp-flags": "22",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}Trafik yang ditolak

Dalam contoh ini, ID akun Alibaba Cloud adalah 1210123456****** dan versi log aliran VPC adalah 1. Selama interval 10 menit antara pukul 10:20:00 dan 10:30:00 pada 15 Juli 2024, ENI eni-bp1ftp5sm9oszt****** menolak trafik arah masuk berikut:

Alamat sumber 172.31.16.139 dan port 1332 mengirimkan 20 paket ke alamat tujuan 172.31.16.21 dan port 80 melalui TCP (6 menunjukkan TCP). Ukuran total paket adalah 4.208 byte. Status log normal, dan tidak terjadi pengecualian.

{

"account-id": "1210123456******",

"action": "REJECT",

"bytes": "4208",

"direction": "in",

"dstaddr": "172.31.16.21",

"dstport": "80",

"end": "1721010600",

"eni-id": "eni-bp1ftp5sm9oszt******",

"log-status": "OK",

"packets": "20",

"protocol": "6",

"srcaddr": "172.31.16.139",

"srcport": "1332",

"start": "1721010000",

"tcp-flags": "22",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}Tidak ada data

Dalam contoh ini, ID akun Alibaba Cloud adalah 1210123456****** dan versi log aliran VPC adalah 1. Selama periode 3 menit dari pukul 10:52:20 hingga 10:55:20 pada 15 Juli 2024, tidak ada data trafik (NODATA) yang dicatat untuk ENI eni-bp1j7mmp34jlve******.

{

"account-id": "1210123456******",

"action": "-",

"bytes": "-",

"direction": "-",

"dstaddr": "-",

"dstport": "-",

"end": "1721012120",

"eni-id": "eni-bp1j7mmp34jlve******",

"log-status": "NODATA",

"packets": "-",

"protocol": "-",

"srcaddr": "-",

"srcport": "-",

"start": "1721011940",

"tcp-flags": "-",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}Catatan dilewati

Dalam contoh ini, ID akun Alibaba Cloud adalah 1210123456****** dan versi log aliran VPC adalah 1. Selama periode 3 menit dari pukul 16:20:30 hingga 16:23:30 pada 12 Juli 2024, catatan data untuk ENI eni-bp1dfm4xnlpruv****** dilewati (SKIPDATA).

{

"account-id": "1210123456******",

"action": "-",

"bytes": "-",

"direction": "-",

"dstaddr": "-",

"dstport": "-",

"end": "1720772610",

"eni-id": "eni-bp1dfm4xnlpruv******",

"log-status": "SKIPDATA",

"packets": "-",

"protocol": "-",

"srcaddr": "-",

"srcport": "-",

"start": "1720772430",

"tcp-flags": "-",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}Penagihan

Item penagihan

Biaya log aliran = Biaya pembuatan log aliran + Biaya Simple Log Service.

Biaya pembuatan log aliran: Dikenakan sebelum log aliran dikirimkan ke Simple Log Service dan ditagih oleh VPC. Biaya ini dihitung berdasarkan volume log bulanan yang dikumpulkan di setiap wilayah dan menggunakan model harga bertingkat. Setiap akun Alibaba Cloud menerima kuota gratis 5 GB per bulan di setiap wilayah.

Volume log bulanan

Harga (USD/GB)

0 TB hingga 10 TB (inklusif)

0,37

10 TB hingga 30 TB (inklusif)

0,185

30 TB hingga 50 TB (inklusif)

0,074

Lebih dari 50 TB

0,037

Siklus penagihan dan siklus pembuatan tagihan keduanya 1 jam. Tagihan biasanya dibuat 3 hingga 4 jam setelah siklus penagihan berakhir. Waktu pasti penerbitan tagihan ditentukan oleh sistem.

Biaya penggunaan Simple Log Service: Dikenakan oleh Simple Log Service setelah log aliran dikirimkan. Biaya ini mencakup biaya penulisan dan penyimpanan data.

Tersedia dua metode penagihan, bayar berdasarkan volume data dan bayar berdasarkan fitur. Jika Anda membuat log aliran di konsol VPC dan memilih untuk membuat Logstore baru, metode penagihan bayar berdasarkan fitur digunakan secara default.

Contoh penagihan

Contoh 1

Asumsikan Anda mengaktifkan fitur log aliran pada pukul 00:00:00 tanggal 1 September 2022 di suatu wilayah. Dari pukul 00:00:00 tanggal 1 September 2022 hingga 00:00:00 tanggal 1 Oktober 2022, total 3 GB log dikirimkan ke Simple Log Service.

Setiap akun Alibaba Cloud memiliki kuota gratis 5 GB per bulan untuk biaya pembuatan log aliran. Oleh karena itu, total biaya log aliran Anda untuk bulan tersebut sama dengan biaya Simple Log Service.

Contoh 2

Anda mengaktifkan fitur log aliran pada pukul 00:00:00 tanggal 1 September 2022 di wilayah China (Shanghai). Dari pukul 00:00:00 tanggal 1 September 2022 hingga 00:00:00 tanggal 1 Oktober 2022, 100 GB log dikirimkan ke Simple Log Service.

Biaya pembuatan log aliran untuk bulan tersebut adalah (100 - 5) × 0,37 = USD 35,15. Total biaya log aliran untuk bulan tersebut adalah USD 35,15 + biaya Simple Log Service.

Contoh 3

Anda mengaktifkan fitur log aliran pada pukul 00:00:00 tanggal 1 September 2022 di wilayah China (Beijing). Dari pukul 00:00:00 tanggal 1 September 2022 hingga 00:00:00 tanggal 1 Oktober 2022, 60 TB log dikirimkan ke Simple Log Service.

Biaya pembuatan log aliran dihitung berdasarkan model harga bertingkat:

0 TB hingga 10 TB (inklusif): (10 × 1.024 - 5) × 0,37 = USD 3.786,95

10 TB hingga 30 TB (inklusif): 20 × 1.024 × 0,185 = USD 3.788,8

30 TB hingga 50 TB (inklusif): 20 × 1.024 × 0,074 = USD 1.515,52

Lebih dari 50 TB: 10 × 1.024 × 0,037 = USD 378,88

Total biaya pembuatan log aliran untuk bulan tersebut adalah 3.786,95 + 3.788,8 + 1.515,52 + 378,88 = USD 9.470,15. Total biaya untuk bulan tersebut adalah USD 9.470,15 + biaya Simple Log Service.

Pembayaran tertunda dan isi ulang

Wilayah yang didukung

Area | Wilayah |

Asia Pasifik - China | China (Hangzhou), China (Shanghai), China (Qingdao), China (Beijing), China (Zhangjiakou), China (Hohhot), China (Ulanqab), China (Shenzhen), China (Heyuan), China (Guangzhou), China (Chengdu), China (Hong Kong), dan China (Fuzhou - Local Region, Closing Down) |

Asia Pasifik - Lainnya | Jepang (Tokyo), Korea Selatan (Seoul), Singapura, Malaysia (Kuala Lumpur), Indonesia (Jakarta), Filipina (Manila), dan Thailand (Bangkok) |

Eropa & Amerika | Jerman (Frankfurt), Inggris (London), AS (Silicon Valley), dan AS (Virginia) |

Timur Tengah | UEA (Dubai) dan SAU (Riyadh - Partner Region) |

Kuota

Nama kuota | Description | Batas default | Tingkatkan kuota |

vpc_quota_flowlog_inst_nums_per_user | Jumlah instans log aliran yang dapat dibuat oleh pengguna. | 10 | Buka halaman Quota Management atau Quota Center untuk meminta peningkatan kuota. |

FAQ

Berapa lama log aliran VPC disimpan?

Log aliran VPC secara otomatis dikirimkan ke Simple Log Service dan tunduk pada kebijakan retensi datanya.

Jika Anda memilih Enable Log Analysis Report saat membuat log aliran VPC, periode retensi data default untuk Logstore adalah 7 hari. Jika tidak, periode retensi default adalah 300 hari.

Anda dapat memeriksa periode retensi data Logstore yang ada di konsol Simple Log Service dan mengubahnya sesuai kebutuhan.