Anda dapat mengonfigurasi kebijakan instansi untuk membatasi alamat IP, virtual private cloud (VPC), dan versi TLS yang digunakan untuk mengakses instansi Tablestore. Topik ini menjelaskan cara mengonfigurasi kebijakan tersebut.

Sintaksis

Kebijakan instansi terdiri dari elemen dasar berikut: efek, aksi, sumber daya, dan kondisi.

Elemen

Tabel berikut menjelaskan elemen-elemen dalam kebijakan instansi.

Elemen | Deskripsi |

Efek | Menentukan apakah hasil kebijakan adalah izin eksplisit atau penolakan eksplisit. Nilai valid: Mengizinkan dan Menolak. |

Aksi | Operasi yang diizinkan atau ditolak. Nilainya adalah All Actions (*) dan tidak dapat diubah. |

Sumber Daya | Objek tempat operasi dilakukan. Nilainya adalah All Resources (*) dan tidak dapat diubah. |

Kondisi | Kondisi yang diperlukan agar kebijakan berlaku. Untuk informasi lebih lanjut tentang kondisi yang dapat dikonfigurasi, lihat bagian Kondisi dari topik ini. Untuk informasi lebih lanjut tentang contoh konfigurasi umum, lihat bagian Contoh Kebijakan dari topik ini. |

Kondisi

Anda dapat mengonfigurasi kondisi spesifik Tablestore dan kondisi umum dalam kebijakan instansi. Tabel berikut menjelaskan kondisi-kondisi tersebut. Asterisk (*) menunjukkan semua aksi. Untuk informasi lebih lanjut tentang kondisi umum, lihat Elemen Dasar Kebijakan.

Jenis | Kunci Kondisi | Aksi | Deskripsi |

Kondisi spesifik Tablestore |

|

| Kondisi yang menentukan apakah hanya tabel terenkripsi yang dapat dibuat atau diperbarui. Nilai valid: true dan false. Contoh: |

| * | Kondisi yang menentukan apakah mengizinkan akses dari proxy tepercaya, yaitu konsol Tablestore. Nilai valid: true dan false. Contoh: | |

|

| Kondisi yang menentukan apakah hanya instansi yang tidak dapat diakses melalui Internet yang dapat dibuat. Nilai valid: true dan false. Contoh: | |

| * | Versi TLS yang dapat digunakan untuk mengakses instansi Tablestore. Jika Anda menentukan kondisi ini, pengguna hanya dapat mengakses instansi Tablestore melalui HTTPS. Nilai valid: 1.1, 1.2, dan 1.3. Anda dapat menentukan beberapa versi TLS dalam setiap kondisi. Jika beberapa versi TLS ditentukan, klien dapat mengakses instansi Tablestore dengan menggunakan salah satu versi TLS yang ditentukan. | |

Kondisi umum |

| * | Alamat IP sumber atau blok CIDR yang diizinkan atau ditolak jika permintaan tidak dikirim dari VPC. Nilai valid mencakup alamat IPv4, alamat IPv6, dan blok CIDR. Anda dapat menentukan alamat IP dan blok CIDR tertentu secara bersamaan dalam satu kondisi. |

| * | VPC sumber yang diizinkan atau ditolak. Tentukan ID VPC yang valid untuk kondisi ini. Anda dapat mengonfigurasi beberapa ID VPC dalam satu kondisi. |

Contoh Kebijakan

Anda dapat mengizinkan atau menolak akses ke instansi Tablestore dengan mengonfigurasi kebijakan instansi. Anda dapat membatasi versi TLS, alamat IP sumber, dan VPC sumber sesuai dengan kebutuhan bisnis Anda.

Batasi versi TLS yang dapat digunakan untuk mengakses instansi Tablestore

Anda dapat mengonfigurasi kebijakan instansi untuk membatasi akses ke instansi Tablestore hanya dengan menggunakan versi TLS tertentu. Ini meningkatkan keamanan akses Tablestore.

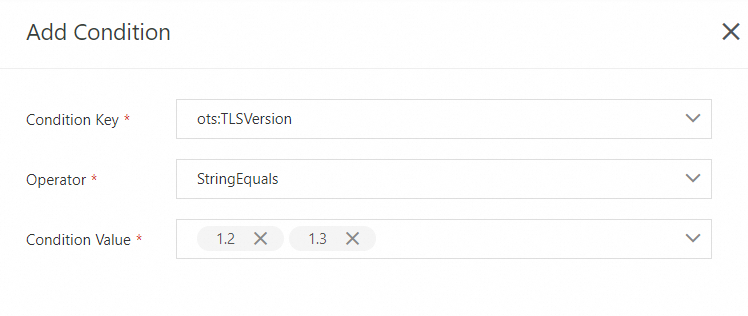

Contoh kebijakan berikut mengizinkan akses ke instansi Tablestore hanya dengan menggunakan TLS 1.2 dan TLS 1.3. Dalam contoh ini, parameter Condition Key disetel ke ots:TLSVersion, parameter Operator disetel ke StringEquals, dan nilai Condition Value disetel ke 1.2 dan 1.3.

Contoh skrip:

{

"Action": [

"ots:*"

],

"Resource": [

"acs:ots:*:13791xxxxxxxxxxx:instance/myinstance*"

],

"Principal": [

"*"

],

"Effect": "Allow",

"Condition": {

"StringEquals": {

"ots:TLSVersion": [

"1.2",

"1.3"

]

}

}

}Batasi alamat IP atau blok CIDR yang dapat digunakan untuk mengakses instansi Tablestore

Anda dapat mengonfigurasi kebijakan instansi untuk mengizinkan pengguna mengakses instansi Tablestore hanya dari blok CIDR atau alamat IP tertentu.

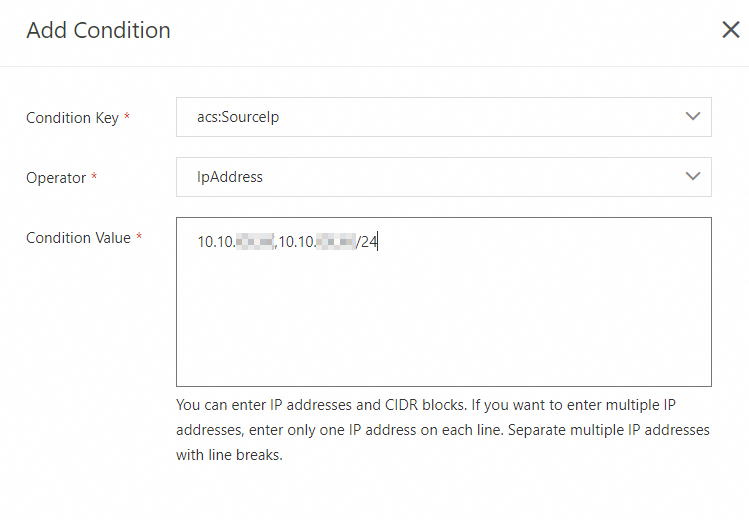

Contoh kebijakan berikut hanya mengizinkan permintaan dari alamat IP 10.10.XX.XX atau blok CIDR 10.10.XX.XX/24.

Contoh skrip:

{

"Action": [

"ots:*"

],

"Resource": [

"acs:ots:*:13791xxxxxxxxxxx:instance/myinstance*"

],

"Principal": [

"*"

],

"Effect": "Allow",

"Condition": {

"IpAddress": {

"acs:SourceIp": [

"10.10.XX.XX",

"10.10.XX.XX/24"

]

}

}

}Batasi VPC yang dapat digunakan untuk mengakses instansi Tablestore

Anda dapat mengonfigurasi kebijakan instansi untuk membatasi VPC yang dapat digunakan untuk mengakses instansi Tablestore.

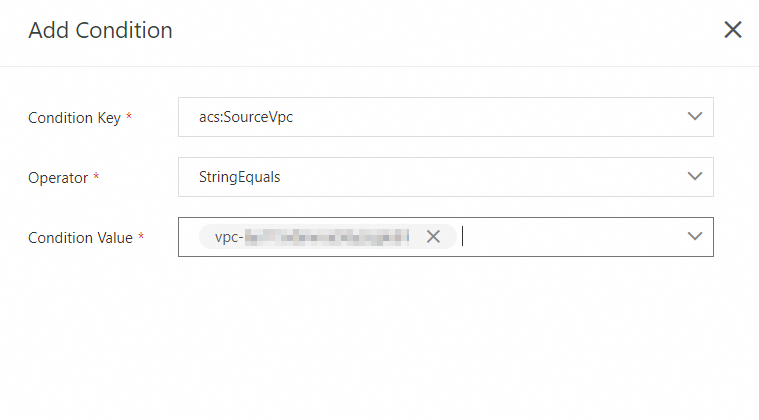

Contoh kebijakan berikut hanya mengizinkan permintaan dari VPC tertentu.

Contoh skrip:

{

"Action": [

"ots:*"

],

"Resource": [

"acs:ots:*:13791xxxxxxxxxxx:instance/myinstance*"

],

"Principal": [

"*"

],

"Effect": "Allow",

"Condition": {

"StringEquals": {

"acs:SourceVpc": [

"vpc-bp1gri6xxxxxxxxxxx"

]

}

}

}Skenario tipikal

Berdasarkan contoh-contoh sebelumnya, Anda dapat mengonfigurasi kebijakan instansi dalam skenario tipikal berikut.

Skenario 1: Izinkan hanya pengguna dari blok CIDR tertentu untuk mengakses instansi Tablestore hanya dengan menggunakan versi TLS tertentu

Untuk mengonfigurasi kebijakan instansi yang hanya mengizinkan pengguna dari blok CIDR 10.10.XX.XX/24 untuk mengakses instansi Tablestore bernama myinstance hanya dengan menggunakan TLS 1.2 dan TLS 1.3, lakukan langkah-langkah berikut:

Pergi ke panel Create Policy.

Masuk ke konsol Tablestore.

Di halaman Overview, pilih wilayah dan klik nama instansi myinstance.

Di halaman detail instansi, klik tab Security Policy. Di tab Kebijakan Keamanan, klik Authorize.

Di panel Create Policy, klik tab Visualized Policy. Di tab Kebijakan Visual, atur parameter Effect ke Allow.

Tambahkan kondisi.

Klik Add Condition lalu klik Edit untuk kondisi tersebut. Di panel Add Condition, atur parameter Condition Key ke

acs:SourceIp, parameter Operator ke IpAddress, dan parameter Condition Value ke10.10.XX.XX/24. Lalu, klik Yes.Klik Add Condition lalu klik Edit untuk kondisi tersebut. Di panel Add Condition, atur parameter Condition Key ke

ots:TLSVersion, parameter Operator ke StringEquals, dan parameter Condition Value ke 1.2 dan 1.3. Lalu, klik Yes.

Klik Yes.

Skenario 2: Izinkan pengguna untuk mengakses instansi Tablestore hanya dari VPC tertentu

Untuk mengonfigurasi kebijakan instansi yang mengizinkan pengguna dengan alamat IP 10.10.XX.XX untuk mengakses instansi Tablestore bernama myinstance hanya dari VPC tertentu, lakukan langkah-langkah berikut:

Pergi ke panel Create Policy.

Masuk ke konsol Tablestore.

Di halaman Overview, pilih wilayah dan klik nama instansi myinstance.

Di halaman detail instansi, klik tab Security Policy. Di tab Kebijakan Keamanan, klik Authorize.

Di panel Create Policy, klik tab Visualized Policy. Di tab Kebijakan Visual, atur parameter Effect ke Allow.

Tambahkan kondisi.

Klik Add Condition lalu klik Edit untuk kondisi tersebut. Di panel Add Condition, atur parameter Condition Key ke

acs:SourceIp, parameter Operator ke IpAddress, dan parameter Condition Value ke10.10.XX.XX. Lalu, klik Yes.Klik Add Condition lalu klik Edit untuk kondisi tersebut. Di panel Add Condition, atur parameter Condition Key ke

acs:SourceVpc, parameter Operator ke StringEquals, dan nilai parameter Condition Value ke ID VPC tertentu. Lalu, klik Yes.

Klik Yes.