Anda harus memberikan izin kepada Pengguna Resource Access Management (RAM) sebelum dapat mengakses sumber daya Tablestore sebagai pengguna RAM.Tablestore Topik ini menjelaskan cara menggunakan kebijakan RAM untuk memberikan izin pada sumber daya Tablestore kepada pengguna RAM.

Informasi latar belakang

Alibaba Cloud memungkinkan Anda menggunakan Resource Access Management (RAM) dan Security Token Service (STS) untuk mengelola izin. Anda dapat memberikan izin berbeda pada Tablestore kepada pengguna RAM atau membuat token akses sementara yang dapat digunakan untuk mengakses Tablestore. RAM dan STS meningkatkan fleksibilitas dan keamanan dalam manajemen izin.

Secara default, kebijakan sistem berikut dari Tablestore telah dibuat di RAM: AliyunOTSFullAccess, AliyunOTSReadOnlyAccess, dan AliyunOTSWriteOnlyAccess. Anda dapat melampirkan kebijakan ini ke pengguna RAM sesuai dengan kebutuhan bisnis Anda.

Untuk manajemen izin yang lebih halus, Anda dapat membuat kebijakan kustom dan melampirkannya ke pengguna RAM.

Jika Anda ingin memberikan izin akses sementara kepada pengguna RAM, Anda dapat menggunakan token STS.

Gunakan kebijakan sistem

Buat pengguna RAM jika belum ada. Untuk informasi lebih lanjut, lihat Buat pengguna RAM.

Berikan izin kepada pengguna RAM. Untuk informasi lebih lanjut, lihat Berikan izin kepada pengguna RAM.

Untuk memberikan izin penuh pada Tablestore, seperti izin untuk membuat instance, lampirkan kebijakan AliyunOTSFullAccess kepada pengguna RAM.

Untuk memberikan izin baca saja pada Tablestore, seperti izin untuk membaca data dari tabel, lampirkan kebijakan AliyunOTSReadOnlyAccess kepada pengguna RAM.

Untuk memberikan izin tulis saja pada Tablestore, seperti izin untuk membuat tabel, lampirkan kebijakan AliyunOTSWriteOnlyAccess kepada pengguna RAM.

Gunakan kebijakan kustom

Buat pengguna RAM jika belum ada. Untuk informasi lebih lanjut, lihat Buat pengguna RAM.

Buat kebijakan kustom. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom.

Untuk informasi lebih lanjut tentang cara mengonfigurasi kebijakan kustom, lihat Konfigurasikan kebijakan kustom.

Lampirkan kebijakan kustom ke pengguna RAM. Untuk informasi lebih lanjut, lihat Berikan izin kepada pengguna RAM.

Gunakan token STS

Buat peran sementara dan berikan izin kepada peran tersebut.

Buat peran RAM untuk akun Alibaba Cloud yang tepercaya. Untuk informasi lebih lanjut, lihat Buat peran RAM untuk akun Alibaba Cloud yang tepercaya.

Dalam contoh ini, dua peran bernama

ramtestappreadonlydanramtestappwritedibuat.ramtestappreadonlydigunakan untuk membaca data, danramtestappwritedigunakan untuk mengunggah file.Buat kebijakan kustom. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom.

Untuk informasi lebih lanjut tentang cara mengonfigurasi kebijakan kustom, lihat Konfigurasikan kebijakan kustom.

Dalam contoh ini, dua kebijakan bernama

ram-test-app-readonlydanram-test-app-writedibuat.ram-test-app-readonly

{ "Statement": [ { "Effect": "Allow", "Action": [ "ots:BatchGet*", "ots:Describe*", "ots:Get*", "ots:List*" ], "Resource": [ "acs:ots:*:*:instance/ram-test-app", "acs:ots:*:*:instance/ram-test-app/table*" ] } ], "Version": "1" }ram-test-app-write

{ "Statement": [ { "Effect": "Allow", "Action": [ "ots:Create*", "ots:Insert*", "ots:Put*", "ots:Update*", "ots:Delete*", "ots:BatchWrite*" ], "Resource": [ "acs:ots:*:*:instance/ram-test-app", "acs:ots:*:*:instance/ram-test-app/table*" ] } ], "Version": "1" }

Berikan izin kepada peran sementara. Untuk informasi lebih lanjut, lihat Berikan izin kepada peran RAM.

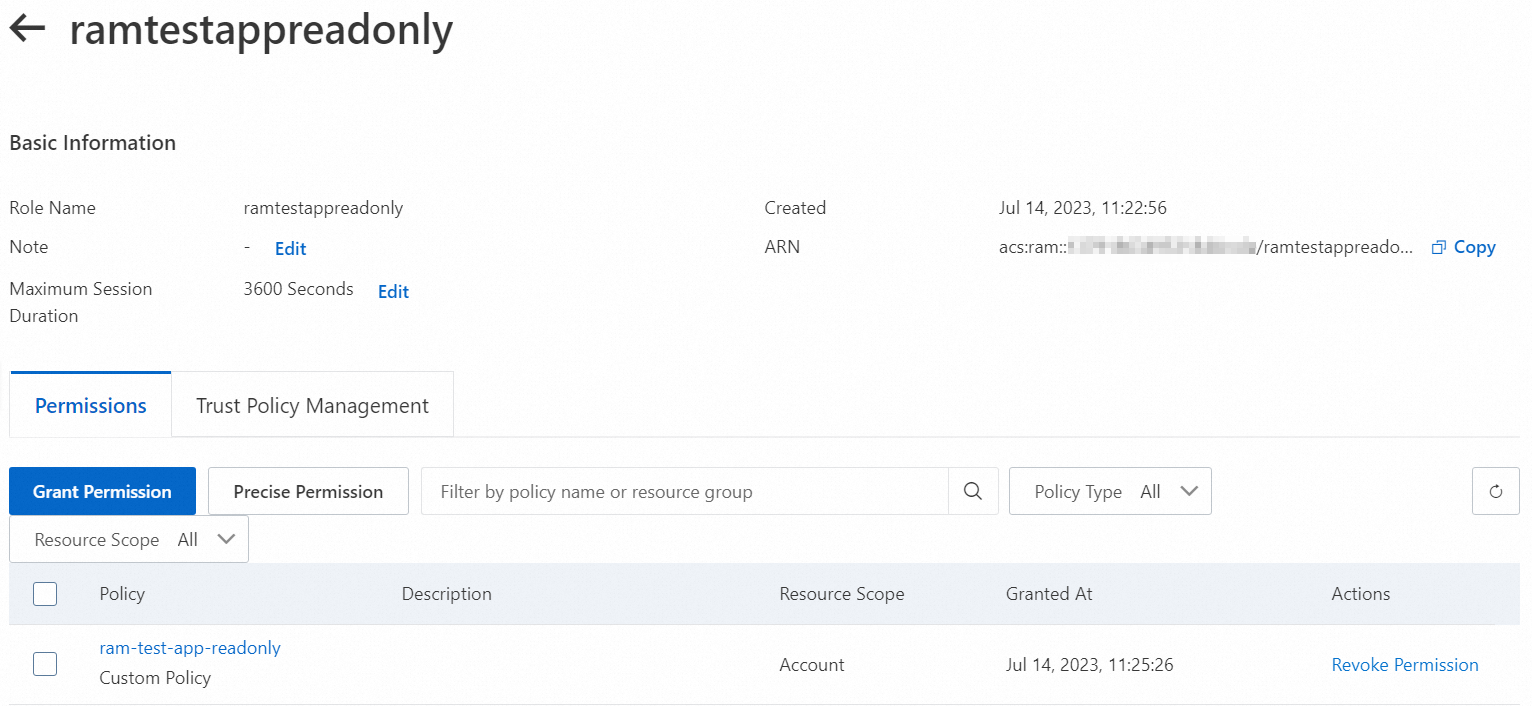

Dalam contoh ini, kebijakan

ram-test-app-readonlydilampirkan ke peranramtestappreadonlyuntuk memberikan izin baca saja pada Tablestore, dan kebijakanram-test-app-writedilampirkan ke peranramtestappwriteuntuk memberikan izin tulis saja pada Tablestore.Setelah memberikan izin, catat ARN dari peran, seperti yang ditunjukkan pada gambar berikut. Pengguna RAM mengasumsikan peran berdasarkan ARN.

Berikan izin akses sementara.

Buat pengguna RAM jika belum ada. Untuk informasi lebih lanjut, lihat Buat pengguna RAM.

Buat kebijakan kustom. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom.

Untuk informasi lebih lanjut tentang cara mengonfigurasi kebijakan kustom, lihat Konfigurasikan kebijakan kustom.

Dalam contoh ini, dua kebijakan bernama

AliyunSTSAssumeRolePolicy2016011401danAliyunSTSAssumeRolePolicy2016011402dibuat.Resourcemenunjukkan ARN dari peran sementara.AliyunSTSAssumeRolePolicy2016011401

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "acs:ram:198***237:role/ramtestappreadonly" } ] }AliyunSTSAssumeRolePolicy2016011402

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "acs:ram:198***237:role/ramtestappwrite" } ] }

Berikan izin kepada pengguna RAM dengan mengizinkan pengguna RAM untuk mengasumsikan peran sementara. Untuk informasi lebih lanjut, lihat Berikan izin kepada pengguna RAM.

Dalam contoh ini, kebijakan

AliyunSTSAssumeRolePolicy2016011401danAliyunSTSAssumeRolePolicy2016011402dilampirkan ke pengguna RAM bernamaram_test_app.

Peroleh token STS untuk mengasumsikan peran RAM. Untuk informasi lebih lanjut, lihat AssumeRole.

Gunakan izin sementara untuk membaca dan menulis data.

Anda dapat menggunakan izin sementara untuk memanggil SDK Tablestore untuk berbagai bahasa pemrograman guna mengakses Tablestore. Contoh berikut menunjukkan cara menggunakan Tablestore SDK for Java untuk membuat objek OTSClient dan meneruskan parameter yang diperoleh dari STS, seperti ID AccessKey, Rahasia AccessKey, dan token STS.

OTSClient client = new OTSClient(otsEndpoint, stsAccessKeyId, stsAccessKeySecret, instanceName, stsToken);