Topik ini menjelaskan cara menggunakan Terraform dan CLI-nya untuk mengonfigurasi Log Audit Service.

Prasyarat

Terraform telah diinstal dan dikonfigurasi. Untuk informasi lebih lanjut, lihat Gunakan Terraform di Cloud Shell dan Instal dan konfigurasikan Terraform di PC lokal.

Informasi latar belakang

Terraform adalah alat open source yang memungkinkan Anda melihat pratinjau, mengonfigurasi, dan mengelola infrastruktur cloud serta sumber daya secara aman dan efisien. Terraform menyediakan CLI yang mudah digunakan untuk menerapkan file konfigurasi di Alibaba Cloud atau cloud pihak ketiga, serta mengelola versi dari file konfigurasi tersebut.

Alibaba Cloud mendukung lebih dari 163 sumber daya dan 133 sumber data di berbagai layanan Alibaba Cloud dalam kategori-kategori berikut: komputasi, penyimpanan, jaringan, CDN (CDN), Container Service for Kubernetes (ACK), middleware, dan database. Hal ini membantu pelanggan bermigrasi data ke cloud secara otomatis. Untuk informasi lebih lanjut, lihat terraform-provider-alicloud.

Manfaat Terraform

Penerapan Infrastruktur Multi-Cloud

Terraform cocok untuk skenario multi-cloud di mana beberapa infrastruktur serupa diterapkan di seluruh Alibaba Cloud, penyedia layanan cloud pihak ketiga, dan pusat data. Anda dapat menggunakan alat yang sama dan file konfigurasi serupa untuk mengelola infrastruktur di berbagai penyedia layanan cloud.

Otomatisasi Manajemen Infrastruktur

Anda dapat membuat template file konfigurasi untuk mendefinisikan, menyediakan, dan mengonfigurasi sumber daya Elastic Compute Service (ECS) secara berulang dan terprediksi. Ini mengurangi kesalahan manusia selama operasi penyebaran dan pengelolaan. Anda dapat menggunakan template yang sama berkali-kali untuk membuat lingkungan pengembangan, pengujian, dan produksi yang identik.

Infrastruktur sebagai Kode (IaC)

Terraform mendukung pengelolaan dan pemeliharaan sumber daya berbasis kode. Terraform menyimpan salinan konfigurasi saat ini dari infrastruktur Anda. Dengan cara ini, Anda dapat melacak perubahan yang dibuat pada komponen dalam sistem IaC dan berbagi konfigurasi infrastruktur dengan pengguna lain.

Mengurangi Biaya Pengembangan

Anda dapat membuat lingkungan pengembangan dan penyebaran sesuai kebutuhan bisnis Anda. Ini membantu mengurangi biaya pengembangan dan penyebaran. Anda dapat mengevaluasi biaya pengembangan sebelum melakukan perubahan pada sistem Anda.

Langkah 1: Tentukan informasi identitas dan wilayah proyek pusat untuk Log Audit Service

Gunakan variabel lingkungan untuk menentukan informasi identitas dan wilayah proyek pusat untuk Log Audit Service.

export ALICLOUD_ACCESS_KEY="ID AccessKey"

export ALICLOUD_SECRET_KEY="Rahasia AccessKey"

export ALICLOUD_REGION="cn-huhehaote"Parameter | Deskripsi |

ALICLOUD_ACCESS_KEY | ID AccessKey yang digunakan untuk mengakses Simple Log Service. Untuk informasi lebih lanjut, lihat Pasangan AccessKey. |

ALICLOUD_SECRET_KEY | Rahasia AccessKey yang digunakan untuk mengakses Simple Log Service. Untuk informasi lebih lanjut, lihat Pasangan AccessKey. |

ALICLOUD_REGION | Wilayah tempat proyek pusat Log Audit Service berada. Wilayah-wilayah berikut didukung:

|

Langkah 2: Selesaikan Otorisasi RAM

Jika peran layanan AliyunServiceRoleForSLSAudit tidak ada di akun pusat, Anda harus membuat peran layanan tersebut. Untuk informasi lebih lanjut, lihat Konfigurasi Awal Log Audit Service.

Untuk informasi lebih lanjut tentang cara mengonfigurasi anggota lain dalam mode autentikasi kustom dan kebijakan yang digunakan untuk otorisasi, lihat Gunakan kebijakan kustom untuk mengotorisasi Simple Log Service mengumpulkan dan menyinkronkan log.

Langkah 3: Konfigurasikan Log Audit Service

Buat direktori Terraform bernama sls dan buat file bernama terraform.tf di direktori tersebut.

Buka file terraform.tf dan tambahkan konten berikut:

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" }Tabel berikut menjelaskan parameter-parameter tersebut.

Parameter

Deskripsi

example

Nama sumber daya. Anda dapat menentukan nama kustom.

display_name

Nama konfigurasi koleksi. Anda dapat menentukan nama kustom.

aliuid

ID akun Alibaba Cloud.

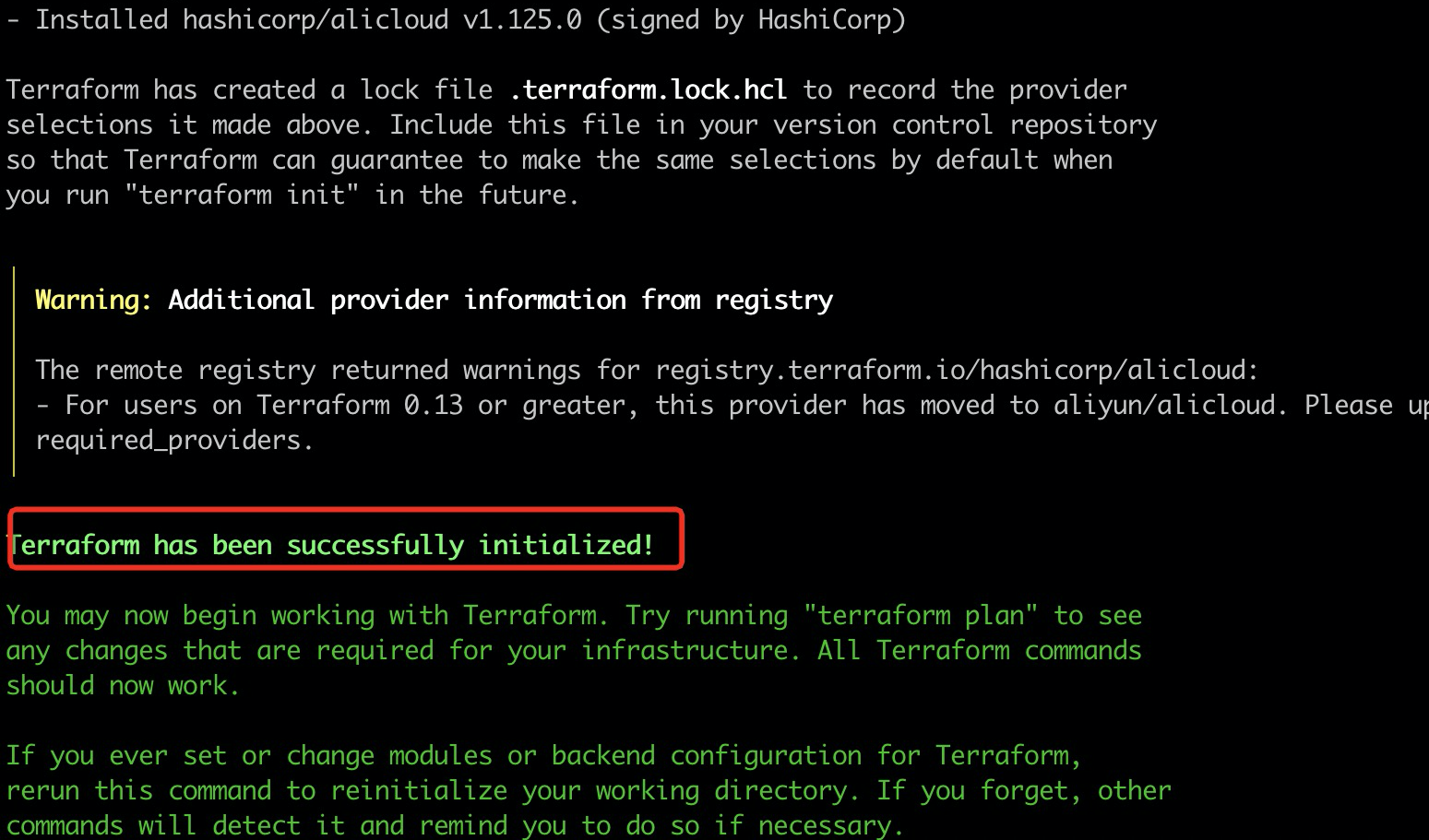

Jalankan perintah berikut di direktori sls untuk menginisialisasi direktori:

terraform initJika output perintah berisi

Terraform has been successfully initialized!, direktori telah diinisialisasi.

Buka file terraform.tf dan konfigurasikan parameter yang terkait dengan Log Audit Service.

Kode contoh berikut memberikan contoh konfigurasi. Untuk informasi lebih lanjut tentang parameter, lihat Terraform-Aliyun Log Audit.

Pengumpulan Satu Akun

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } }Pengumpulan Multi-Akun

Anda dapat mengonfigurasi pengumpulan multi-akun dalam mode autentikasi kustom atau mode direktori sumber daya. Dalam mode autentikasi kustom, akun pusat adalah akun Alibaba Cloud. Dalam mode direktori sumber daya, akun pusat harus menjadi akun manajemen direktori sumber daya Anda atau akun administrator yang didelegasikan. Untuk informasi lebih lanjut, lihat Kumpulkan log layanan cloud dari beberapa akun.

Mode Autentikasi Kustom

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } multi_account = ["1257918632****", "1324567349****"] }Mode Direktori Sumber Daya (Mode Kustom)

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } multi_account = ["1257918632****", "1324567349****"] resource_directory_type="custom" }Mode Direktori Sumber Daya (Mode Semua Anggota)

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } resource_directory_type="all" }

Tabel berikut menjelaskan parameter-parameter tersebut.

Parameter

Deskripsi

multi_account

Jika Anda mengonfigurasi pengumpulan multi-akun dalam mode autentikasi kustom atau mode direktori sumber daya (Mode Kustom), Anda harus mengonfigurasi parameter multi_account.

CatatanMode autentikasi kustom memerlukan konfigurasi yang kompleks. Kami sarankan Anda mengonfigurasi pengumpulan multi-akun dalam mode direktori sumber daya.

Jika Anda menggunakan mode autentikasi kustom, parameter resource_directory_type tidak tersedia. Anda harus menyetel parameter multi_account ke ID akun Alibaba Cloud.

Jika Anda menggunakan mode direktori sumber daya (Mode Kustom), parameter resource_directory_type disetel ke custom. Anda harus menyetel parameter multi_account ke anggota di direktori sumber daya Anda.

resource_directory_type

Jika Anda mengonfigurasi pengumpulan multi-akun dalam mode direktori sumber daya, Anda harus mengonfigurasi parameter resource_directory_type. Nilai valid:

all: Mode Semua Anggota dalam mode direktori sumber daya digunakan.

custom: Mode Kustom dalam mode direktori sumber daya digunakan.

CatatanJika Anda menggunakan mode autentikasi kustom, Anda tidak perlu mengonfigurasi parameter resource_directory_type.

variable_map

Menentukan objek yang akan dikumpulkan, apakah akan mengumpulkan data tertentu, dan periode retensi objek tersebut. Untuk informasi lebih lanjut tentang parameter dalam parameter variable_map, lihat Lampiran: Parameter dalam parameter variable_map.

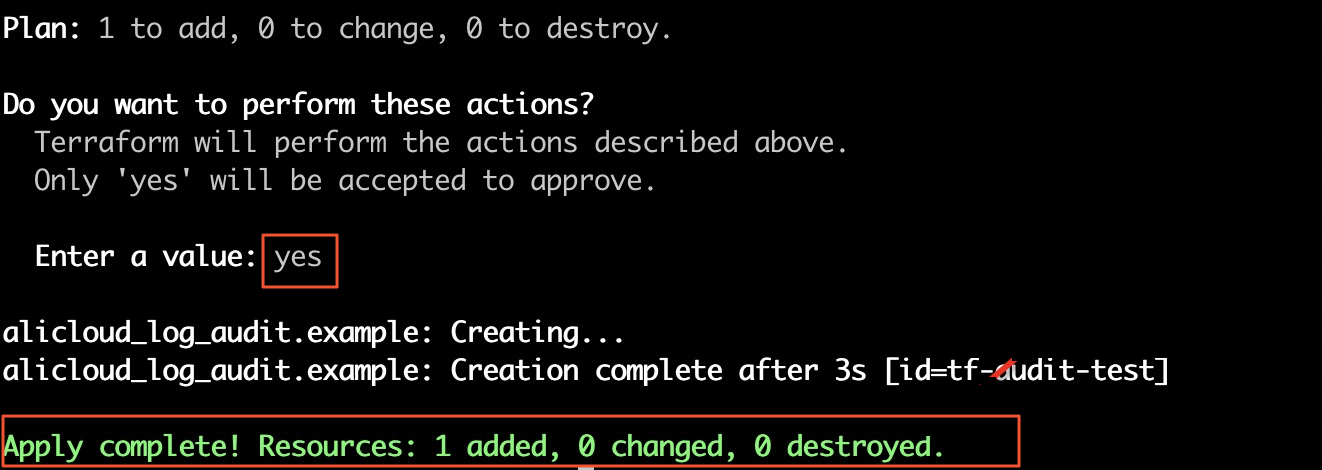

Terapkan konfigurasi di file terraform.tf.

Jalankan perintah berikut:

terraform applyMasukkan yes.

Jika output perintah berisi

Apply complete!, konfigurasi mulai berlaku, dan Log Audit Service mengumpulkan dan menyimpan log berdasarkan konfigurasi.

Apa yang Harus Dilakukan Selanjutnya

Anda dapat menggunakan Terraform untuk melakukan operasi berikut:

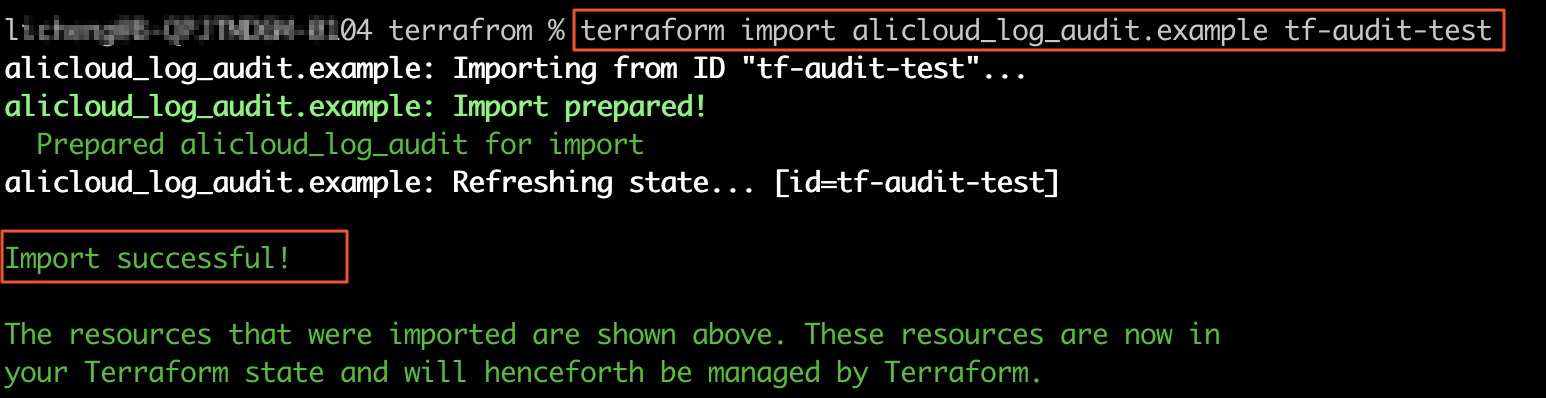

Impor konfigurasi koleksi yang ada.

terraform import alicloud_log_audit.example tf-audit-testAnda harus mengganti example dan tf-audit-test dengan nilai aktual.

Setelah perintah dijalankan, Anda dapat melihat isi file terraform.tfstate di direktori Terraform. File terraform.tfstate berisi konfigurasi koleksi yang diimpor.

PentingJika Anda ingin memigrasikan konfigurasi koleksi yang diimpor ke file terraform.tf, Anda harus menyalin konfigurasi secara manual dan menyesuaikan format konfigurasi agar sesuai dengan persyaratan format file terraform.tf.

Jika Anda telah menjalankan perintah terraform apply atau terraform import di direktori Terraform, perintah terraform import gagal dijalankan. Sebelum Anda dapat menjalankan perintah terraform import lagi, Anda harus menghapus file terraform.tfstate dari direktori.

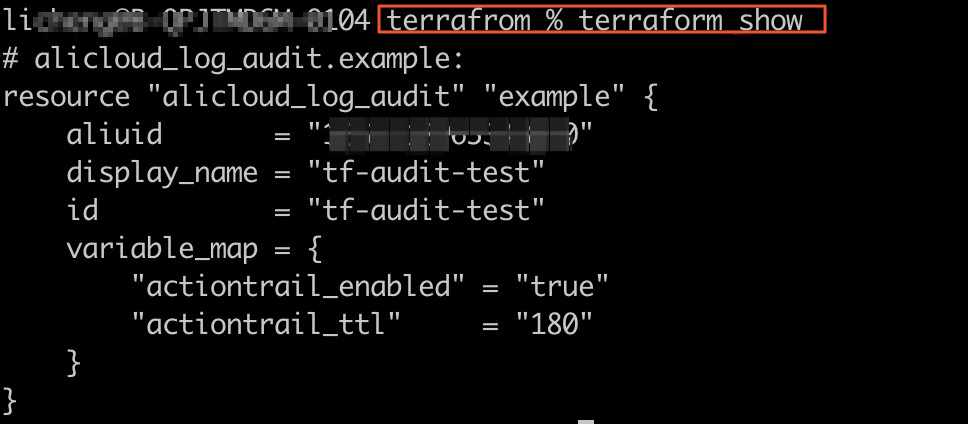

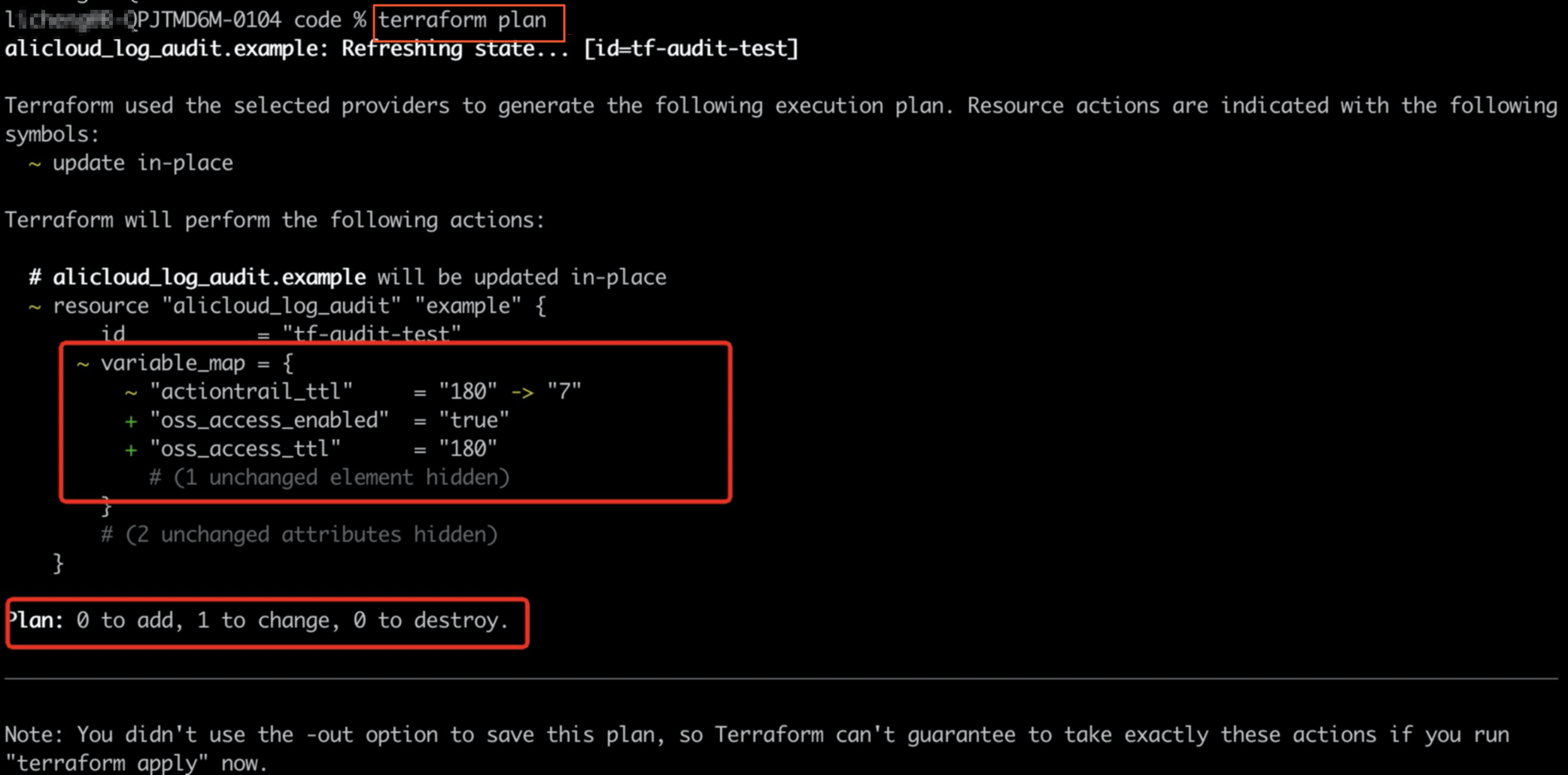

Lihat konfigurasi koleksi saat ini.

terraform show

Lihat perbedaan antara file terraform.tf di direktori Terraform dan konfigurasi koleksi yang sedang berlaku.

terraform plan

Konfigurasikan Log Audit Service untuk jaringan internal

Jika Anda ingin mengonfigurasi Log Audit Service untuk jaringan internal, lakukan langkah-langkah berikut:

Gunakan

Penyedia Alibaba CloudV1.214.0 atau yang lebih baru.Tentukan titik akhir yang valid dalam blok konfigurasi endpoints. Misalnya, jika Anda ingin mengonfigurasi Log Audit Service untuk jaringan internal di wilayah China (Beijing), tentukan

cn-beijing-intranet.log.aliyuncs.com. Untuk informasi lebih lanjut, lihat Titik Akhir.

Contoh

Kode berikut memberikan contoh cara mengonfigurasi Log Audit Service untuk jaringan internal di wilayah China (Beijing):

terraform {

required_providers {

alicloud = {

version = "1.214.0" // Gunakan Penyedia Alibaba Cloud V1.214.0 atau yang lebih baru.

}

}

}

provider "alicloud" {

endpoints {

log = "cn-beijing-intranet.log.aliyuncs.com"// Tentukan titik akhir yang sebenarnya.

}

}

resource "alicloud_log_audit" "example" {

display_name = "tf-audit-test"

aliuid = "148*******3782"

variable_map = {

"actiontrail_enabled" = "true",

"actiontrail_ttl" ="30"

}

}Tingkatkan

Penyedia Alibaba Cloud.terraform init --upgradeTerapkan konfigurasi.

terraform apply

Contoh

Jika Anda menggunakan Terraform untuk mengonfigurasi kebijakan koleksi di Log Audit Service, perhatikan konfigurasi untuk escape karakter khusus dan kebijakan multi-baris. Misalnya, jika Anda hanya ingin mengumpulkan log dari virtual private clouds (VPC) yang tag variabelnya env persis cocok dengan test, Anda dapat mengonfigurasi kebijakan koleksi berikut:

accept tag.env == "test"

drop "*"Kebijakan koleksi terdiri dari pernyataan multi-baris dan berisi karakter khusus seperti tanda kutip ganda ("). Jika Anda mengonfigurasi kebijakan koleksi di Log Audit Service di konsol Simple Log Service, sistem secara otomatis meloloskan karakter khusus dalam kebijakan. Namun, jika Anda menggunakan Terraform untuk mengonfigurasi kebijakan koleksi, Anda harus meloloskan karakter khusus dan membungkus baris secara manual. Anda dapat menggunakan salah satu metode berikut untuk menyelesaikan konfigurasi:

Gunakan EOF. Untuk informasi lebih lanjut, lihat Sintaks Konfigurasi.

variable vpcflow_policy { type = string default = <<EOF accept tag.env == \"test\" drop \"*\" EOF } resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1234************" variable_map = { "vpc_flow_enabled" = "true", "vpc_flow_ttl" = "7", "vpc_sync_enabled" = "true", "vpc_sync_ttl" = "180" "vpc_flow_collection_policy" = var.vpcflow_policy } #if using rd custom mode for multi-account multi_account = ["1235************","1236************"] resource_directory_type="custom" }Loloskan backslash (\) dan tanda kutip ganda ("), dan bungkus baris berdasarkan \n. Untuk informasi lebih lanjut, lihat Fungsi Bawaan.

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1234************" variable_map = { "vpc_flow_enabled" = "true", "vpc_flow_ttl" = "7", "vpc_sync_enabled" = "true", "vpc_sync_ttl" = "180" "vpc_flow_collection_policy" = "accept tag.env == \\\"test\\\"\\ndrop \\\"*\\\"" } #if using rd custom mode for multi-account multi_account = ["1235************","1236************"] resource_directory_type="custom" }

Lampiran: Parameter dalam parameter variable_map

Parameter | Deskripsi | Nilai Default |

actiontrail_enabled | Menentukan apakah akan mengumpulkan log ActionTrail. Nilai valid:

| false |

actiontrail_ttl | Periode retensi log ActionTrail di Logstore pusat. Unit: hari. | 180 |

cloudconfig_change_enabled | Menentukan apakah akan mengumpulkan log perubahan Cloud Config. Nilai valid:

| false |

cloudconfig_change_ttl | Periode retensi log perubahan Cloud Config di Logstore pusat. Unit: hari. | 180 |

cloudconfig_noncom_enabled | Menentukan apakah akan mengumpulkan kejadian ketidaksesuaian Cloud Config. Nilai valid:

| false |

cloudconfig_noncom_ttl | Periode retensi kejadian ketidaksesuaian Cloud Config di Logstore pusat. Unit: hari. | 180 |

oss_access_enabled | Menentukan apakah akan mengumpulkan log akses Object Storage Service (OSS). Nilai valid:

| false |

oss_access_ttl | Periode retensi log akses OSS di Logstore regional. Unit: hari. | 7 |

oss_sync_enabled | Menentukan apakah akan menyinkronkan log akses OSS ke proyek pusat. Nilai valid:

| true |

oss_sync_ttl | Periode retensi log akses OSS di Logstore pusat. Unit: hari. | 180 |

oss_metering_enabled | Menentukan apakah akan mengumpulkan log metering OSS. Nilai valid:

| false |

oss_metering_ttl | Periode retensi log metering OSS di Logstore pusat. Unit: hari. | 180 |

rds_enabled | Menentukan apakah akan mengumpulkan log audit ApsaraDB RDS untuk MySQL. Nilai valid:

| false |

rds_audit_collection_policy | Kebijakan koleksi untuk log audit ApsaraDB RDS untuk MySQL. | "" |

rds_ttl | Periode retensi log audit ApsaraDB RDS untuk MySQL di Logstore pusat. Unit: hari. | 180 |

rds_slow_enabled | Menentukan apakah akan mengumpulkan log kueri lambat ApsaraDB RDS untuk MySQL. Nilai valid:

| false |

rds_slow_collection_policy | Kebijakan koleksi untuk log kueri lambat ApsaraDB RDS untuk MySQL. | "" |

rds_slow_ttl | Periode retensi log kueri lambat ApsaraDB RDS untuk MySQL di Logstore pusat. Unit: hari. | 180 |

rds_error_enabled | Menentukan apakah akan mengumpulkan log kesalahan ApsaraDB RDS untuk MySQL. Nilai valid:

| false |

rds_error_collection_policy | Kebijakan koleksi untuk log kesalahan ApsaraDB RDS untuk MySQL. | "" |

rds_error_ttl | Periode retensi log kesalahan ApsaraDB RDS untuk MySQL di Logstore pusat. Unit: hari. | 180 |

rds_perf_enabled | Menentukan apakah akan mengumpulkan log performa ApsaraDB RDS untuk MySQL. Nilai valid:

| false |

rds_perf_collection_policy | Kebijakan koleksi untuk log performa ApsaraDB RDS untuk MySQL. | "" |

rds_perf_ttl | Periode retensi log performa ApsaraDB RDS untuk MySQL di Logstore pusat. Unit: hari. | 180 |

vpc_flow_enabled | Menentukan apakah akan mengumpulkan log aliran VPC. Nilai valid:

| false |

vpc_flow_ttl | Periode retensi log aliran VPC di Logstore regional. Unit: hari. | 7 |

vpc_flow_collection_policy | Kebijakan koleksi untuk log aliran VPC. | "" |

vpc_sync_enabled | Menentukan apakah akan menyinkronkan log aliran VPC ke proyek pusat. Nilai valid:

| true |

vpc_sync_ttl | Periode retensi log aliran VPC di Logstore pusat. Unit: hari. | 180 |

dns_gtm_collection_policy | Kebijakan koleksi untuk log manajer lalu lintas global Alibaba Cloud DNS (DNS). | "" |

dns_gtm_ttl | Periode retensi log manajer lalu lintas global DNS. Unit: hari. | 180 |

dns_gtm_enabled | Menentukan apakah akan mengumpulkan log manajer lalu lintas global DNS. Nilai valid:

| false |

dns_resolve_collection_policy | Kebijakan koleksi untuk log resolusi DNS publik. | "" |

dns_resolve_ttl | Periode retensi log resolusi DNS publik. Unit: hari. | 180 |

dns_resolve_enabled | Menentukan apakah akan mengumpulkan log resolusi DNS publik. Nilai valid:

| false |

dns_intranet_enabled | Menentukan apakah akan mengumpulkan log DNS pribadi intranet. Nilai valid:

| false |

dns_intranet_ttl | Periode retensi log DNS pribadi intranet di Logstore regional. Unit: hari. | 7 |

dns_intranet_collection_policy | Kebijakan koleksi untuk log DNS pribadi intranet. | Tidak ada |

dns_sync_enabled | Menentukan apakah akan menyinkronkan log DNS pribadi intranet ke proyek pusat. Nilai valid:

| true |

dns_sync_ttl | Periode retensi log DNS pribadi intranet di Logstore pusat. Unit: hari. | 180 |

polardb_enabled | Menentukan apakah akan mengumpulkan log audit PolarDB untuk MySQL. Nilai valid:

| false |

polardb_audit_collection_policy | Kebijakan koleksi untuk log audit PolarDB untuk MySQL. | "" |

polardb_ttl | Periode retensi log audit PolarDB untuk MySQL di Logstore pusat. Unit: hari. | 180 |

polardb_slow_enabled | Menentukan apakah akan mengumpulkan log kueri lambat PolarDB untuk MySQL. Nilai valid:

| false |

polardb_slow_collection_policy | Kebijakan koleksi untuk log kueri lambat PolarDB untuk MySQL. | "" |

polardb_slow_ttl | Periode retensi log kueri lambat PolarDB untuk MySQL di Logstore pusat. Unit: hari. | 180 |

polardb_error_enabled | Menentukan apakah akan mengumpulkan log kesalahan PolarDB untuk MySQL. Nilai valid:

| false |

polardb_error_collection_policy | Kebijakan koleksi untuk log kesalahan PolarDB untuk MySQL. | "" |

polardb_error_ttl | Periode retensi log kesalahan PolarDB untuk MySQL di Logstore pusat. Unit: hari. | 180 |

polardb_perf_enabled | Menentukan apakah akan mengumpulkan log performa PolarDB untuk MySQL. Nilai valid:

| false |

polardb_perf_collection_policy | Kebijakan koleksi untuk log performa PolarDB untuk MySQL. | "" |

polardb_perf_ttl | Periode retensi log performa PolarDB untuk MySQL di Logstore pusat. Unit: hari. | 180 |

drds_audit_enabled | Menentukan apakah akan mengumpulkan log audit PolarDB-X 1.0. Nilai valid:

| false |

drds_audit_collection_policy | Kebijakan koleksi untuk log audit PolarDB-X 1.0. | "" |

drds_audit_ttl | Periode retensi log audit PolarDB-X 1.0 di Logstore regional. Unit: hari. | 7 |

drds_sync_enabled | Menentukan apakah akan menyinkronkan log audit PolarDB-X 1.0 ke proyek pusat. Nilai valid:

| true |

drds_sync_ttl | Periode retensi log audit PolarDB-X 1.0 di Logstore pusat. Unit: hari. | 180 |

slb_access_enabled | Menentukan apakah akan mengumpulkan log akses Server Load Balancer (SLB). Nilai valid:

| false |

slb_access_collection_policy | Kebijakan koleksi untuk log akses SLB. | "" |

slb_access_ttl | Periode retensi log akses SLB di Logstore regional. Unit: hari. | 7 |

slb_sync_enabled | Menentukan apakah akan menyinkronkan log akses SLB ke proyek pusat. Nilai valid:

| true |

slb_sync_ttl | Periode retensi log akses SLB di Logstore pusat. Unit: hari. | 180 |

alb_access_enabled | Menentukan apakah akan mengumpulkan log akses Application Load Balancer (ALB). Nilai valid:

| false |

alb_access_collection_policy | Kebijakan koleksi untuk log akses ALB. | "" |

alb_access_ttl | Periode retensi log akses ALB di Logstore regional. Unit: hari. | 7 |

alb_sync_enabled | Menentukan apakah akan menyinkronkan log akses ALB ke proyek pusat. Nilai valid:

| true |

alb_sync_ttl | Periode retensi log akses ALB di Logstore pusat. Unit: hari. | 180 |

bastion_enabled | Menentukan apakah akan mengumpulkan log operasi Bastionhost. Nilai valid:

| false |

bastion_ttl | Periode retensi log operasi Bastionhost di Logstore pusat. Unit: hari. | 180 |

waf_enabled | Menentukan apakah akan mengumpulkan log akses Web Application Firewall (WAF). Nilai valid:

| false |

waf_ttl | Periode retensi log akses WAF di Logstore pusat. Unit: hari. | 180 |

cloudfirewall_enabled | Menentukan apakah akan mengumpulkan log lalu lintas firewall internet dari Cloud Firewall. Nilai valid:

| false |

cloudfirewall_ttl | Periode retensi log lalu lintas firewall internet Cloud Firewall di Logstore pusat. Unit: hari. | 180 |

cloudfirewall_vpc_enabled | Menentukan apakah akan mengumpulkan log lalu lintas firewall VPC dari Cloud Firewall. Nilai valid:

| false |

cloudfirewall_vpc_ttl | Periode retensi log lalu lintas firewall VPC Cloud Firewall di Logstore pusat. Unit: hari. | 180 |

ddos_coo_access_enabled | Menentukan apakah akan mengumpulkan log akses Anti-DDoS Proxy (Daratan Tiongkok). Nilai valid:

| false |

ddos_coo_access_ttl | Periode retensi log akses Anti-DDoS Proxy (Daratan Tiongkok) di Logstore pusat. Unit: hari. | 180 |

ddos_bgp_access_enabled | Menentukan apakah akan mengumpulkan log akses Anti-DDoS Origin. Nilai valid:

| false |

ddos_bgp_access_ttl | Periode retensi log akses Anti-DDoS Origin di Logstore pusat. Unit: hari. | 180 |

ddos_dip_access_enabled | Menentukan apakah akan mengumpulkan log akses Anti-DDoS Proxy (Luar Daratan Tiongkok). Nilai valid:

| false |

ddos_dip_access_ttl | Periode retensi log akses Anti-DDoS Proxy (Luar Daratan Tiongkok) di Logstore pusat. Unit: hari. | 180 |

sas_file_detect_enabled | Menentukan apakah akan mengumpulkan log deteksi file Security Center. Nilai valid:

| false |

sas_client_enabled | Menentukan apakah akan mengumpulkan log peristiwa klien Security Center. Nilai valid:

| false |

sas_net_block_enabled | Menentukan apakah akan mengumpulkan log perlindungan jaringan Security Center. Nilai valid:

| false |

sas_rasp_enabled | Menentukan apakah akan mengumpulkan log perlindungan aplikasi Security Center. Nilai valid:

| false |

sas_cspm_enabled | Menentukan apakah akan mengumpulkan log penilaian konfigurasi Security Center. Nilai valid:

| false |

sas_ttl | Periode retensi log Security Center di Logstore pusat. Unit: hari. | 180 |

sas_process_enabled | Menentukan apakah akan mengumpulkan log startup proses Security Center. Nilai valid:

| false |

sas_network_enabled | Menentukan apakah akan mengumpulkan log koneksi jaringan Security Center. Nilai valid:

| false |

sas_login_enabled | Menentukan apakah akan mengumpulkan log masuk Security Center. Nilai valid:

| false |

sas_crack_enabled | Menentukan apakah akan mengumpulkan log serangan brute-force Security Center. Nilai valid:

| false |

sas_snapshot_process_enabled | Menentukan apakah akan mengumpulkan log snapshot proses Security Center. Nilai valid:

| false |

sas_snapshot_account_enabled | Menentukan apakah akan mengumpulkan log snapshot akun Security Center. Nilai valid:

| false |

sas_snapshot_port_enabled | Menentukan apakah akan mengumpulkan log snapshot port Security Center. Nilai valid:

| false |

sas_dns_enabled | Menentukan apakah akan mengumpulkan log DNS Security Center. Nilai valid:

| false |

sas_local_dns_enabled | Menentukan apakah akan mengumpulkan log DNS lokal Security Center. Nilai valid:

| false |

sas_session_enabled | Menentukan apakah akan mengumpulkan log sesi jaringan Security Center. Nilai valid:

| false |

sas_http_enabled | Menentukan apakah akan mengumpulkan log akses web Security Center. Nilai valid:

| false |

sas_security_vul_enabled | Menentukan apakah akan mengumpulkan log kerentanan Security Center. Nilai valid:

| false |

sas_security_hc_enabled | Menentukan apakah akan mengumpulkan log baseline Security Center. Nilai valid:

| false |

sas_security_alert_enabled | Menentukan apakah akan mengumpulkan log peringatan keamanan Security Center. Nilai valid:

| false |

sas_dns_query_enabled | Menentukan apakah akan mengumpulkan log permintaan DNS Security Center. Nilai valid:

| false |

apigateway_enabled | Menentukan apakah akan mengumpulkan log akses API Gateway. Nilai valid:

| false |

apigateway_ttl | Periode retensi log akses API Gateway di Logstore pusat. Unit: hari. | 180 |

nas_enabled | Menentukan apakah akan mengumpulkan log akses File Storage NAS. Nilai valid:

| false |

nas_ttl | Periode retensi log akses NAS di Logstore pusat. Unit: hari. | 180 |

appconnect_enabled | Menentukan apakah akan mengumpulkan log App Connect dari Cloud Service Bus (CSB). Nilai valid:

| false |

appconnect_ttl | Periode retensi log App Connect CSB di Logstore pusat. Unit: hari. | 180 |

cps_enabled | Menentukan apakah akan mengumpulkan log Alibaba Cloud Mobile Push. Nilai valid:

| false |

cps_ttl | Periode retensi log Alibaba Cloud Mobile Push di Logstore pusat. Unit: hari. | 180 |

k8s_audit_enabled | Menentukan apakah akan mengumpulkan log audit Kubernetes. Nilai valid:

| false |

k8s_audit_collection_policy | Kebijakan koleksi untuk log audit Kubernetes. | "" |

k8s_audit_ttl | Periode retensi log audit Kubernetes di Logstore pusat. Unit: hari. | 180 |

k8s_event_enabled | Menentukan apakah akan mengumpulkan log peristiwa Kubernetes. Nilai valid:

| false |

k8s_event_collection_policy | Kebijakan koleksi untuk log peristiwa Kubernetes. | "" |

k8s_event_ttl | Periode retensi log peristiwa Kubernetes di Logstore pusat. Unit: hari. | 180 |

k8s_ingress_enabled | Menentukan apakah akan mengumpulkan log akses Kubernetes Ingress. Nilai valid:

| false |

k8s_ingress_collection_policy | Kebijakan koleksi untuk log akses Kubernetes Ingress. | "" |

k8s_ingress_ttl | Periode retensi log akses Kubernetes Ingress di Logstore pusat. Unit: hari. | 180 |