Layanan Log Sederhana memungkinkan Anda menggunakan peran default AliyunLogETLRole atau peran Manajemen Akses Sumber Daya (RAM) kustom untuk membuat tugas SQL Terjadwal. Topik ini menjelaskan cara memberikan izin kepada peran RAM kustom untuk menganalisis log di penyimpanan log sumber dan izin untuk menulis data ke penyimpanan log tujuan.

Berikan izin kepada peran RAM kustom untuk menganalisis log di penyimpanan log sumber

Masuk ke Konsol RAM menggunakan akun Alibaba Cloud Anda atau sebagai pengguna RAM dengan izin administratif.

Buat peran RAM bernama

QueryLogstoreRole. Untuk informasi lebih lanjut, lihat Langkah 1: Buat peran RAM.PentingSaat membuat peran RAM, atur Principal Type ke Cloud Service, dan Principal Name ke Simple Log Service.

Periksa kebijakan kepercayaan dari peran RAM. Pastikan elemen

Serviceberisi setidaknya"log.aliyuncs.com".{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "log.aliyuncs.com" ] } } ], "Version": "1" }

Buat kebijakan kustom bernama

QueryLogstorePolicy. Kebijakan ini memberikan izin untuk menganalisis log di penyimpanan log sumber. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom pada tab JSON.Pada tab JSON halaman Buat Kebijakan, gunakan isi kebijakan yang menggunakan pencocokan tepat atau pencocokan kabur untuk otorisasi menggantikan skrip yang ada di editor kode.

Pencocokan tepat untuk otorisasi

Ganti

{project-name}dan{logstore-name}dalam skrip sesuai kebutuhan bisnis Anda.PentingSaat membuat kebijakan, Anda dapat menentukan Logstore atau Metricstore setelah kata kunci Logstore. Jika ingin mengelola Metricstores, rujuk dokumen kebijakan terkait untuk membuat kebijakan.

{ "Version":"1", "Statement":[ { "Action":[ "log:PostProjectQuery" ], "Resource":[ "acs:log:*:*:project/{project-name}/logstore/{logstore-name}" ], "Effect":"Allow" }, { "Action":[ "log:GetProjectQuery", "log:PutProjectQuery", "log:DeleteProjectQuery" ], "Resource":[ "acs:log:*:*:project/{project-name}" ], "Effect":"Allow" } ] }Pencocokan kabur untuk otorisasi

Jika ingin memberikan izin pada beberapa proyek dan Logstore, gunakan pencocokan kabur untuk otorisasi. Dalam contoh ini, nama proyek sumber adalah log-project-dev-a, log-project-dev-b, dan log-project-dev-c. Nama Logstore sumber adalah website_a_log, website_b_log, dan website_c_log. Ganti nama proyek dan Logstore sesuai kebutuhan bisnis Anda.

{ "Version":"1", "Statement":[ { "Action":[ "log:PostProjectQuery" ], "Resource":[ "acs:log:*:*:project/log-project-dev-*/logstore/website_*_log" ], "Effect":"Allow" }, { "Action":[ "log:GetProjectQuery", "log:PutProjectQuery", "log:DeleteProjectQuery" ], "Resource":[ "acs:log:*:*:project/log-project-dev-*" ], "Effect":"Allow" } ] }Lampirkan kebijakan

QueryLogstorePolicyke peranQueryLogstoreRole. Untuk informasi lebih lanjut, lihat Berikan izin kepada peran RAM.

Apa yang harus dilakukan selanjutnya

Dapatkan Nama Sumber Daya Alibaba Cloud (ARN) dari peran RAM. Untuk informasi lebih lanjut, lihat Lihat informasi tentang peran RAM.

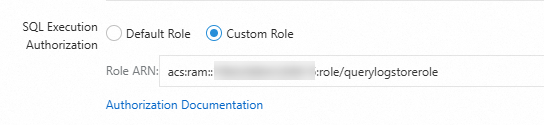

Saat membuat tugas SQL Terjadwal, atur parameter SQL Execution Authorization ke Custom Role dan masukkan ARN dari peran RAM

QueryLogstoreRole. Untuk informasi lebih lanjut, lihat Buat tugas SQL terjadwal.

Berikan izin kepada peran RAM untuk menulis data ke penyimpanan log tujuan

Masuk ke Konsol RAM menggunakan akun Alibaba Cloud Anda atau sebagai pengguna RAM dengan izin administratif.

Buat peran RAM bernama

WriteLogstoreRole. Untuk informasi lebih lanjut, lihat Langkah 1: Buat peran RAM.PentingSaat membuat peran RAM, atur Principal Type ke Cloud Service, dan Principal Name ke Simple Log Service.

Periksa kebijakan kepercayaan dari peran RAM. Pastikan elemen

Serviceberisi setidaknya"log.aliyuncs.com".{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "log.aliyuncs.com" ] } } ], "Version": "1" }

Buat kebijakan kustom bernama

WriteLogstorePolicy. Kebijakan ini memberikan izin untuk menulis log ke penyimpanan log tujuan. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom pada tab JSON.Pada tab JSON halaman Buat Kebijakan, gunakan isi kebijakan yang menggunakan pencocokan tepat atau pencocokan kabur untuk otorisasi menggantikan skrip yang ada di editor kode.

Pencocokan tepat untuk otorisasi

Ganti

{project-name}dan{logstore-name}dalam skrip sesuai kebutuhan bisnis Anda.PentingSaat membuat kebijakan, Anda dapat menentukan Logstore atau Metricstore setelah kata kunci Logstore. Jika ingin mengelola Metricstores, rujuk dokumen kebijakan terkait untuk membuat kebijakan.

{ "Version": "1", "Statement": [ { "Action": [ "log:PostLogStoreLogs", "log:PostProjectQuery", "log:BatchPostLogStoreLogs" ], "Resource": "acs:log:*:*:project/{project-name}/logstore/{logstore-name}", "Effect": "Allow" } ] }Pencocokan kabur untuk otorisasi

Jika ingin memberikan izin pada beberapa proyek dan Logstore, gunakan pencocokan kabur untuk otorisasi. Dalam contoh ini, nama proyek tujuan adalah log-project-dev-a, log-project-dev-b, dan log-project-dev-c. Nama Logstore tujuan adalah website_a_log_output, website_b_log_output, dan website_c_log_output. Ganti nama proyek dan Logstore sesuai kebutuhan bisnis Anda.

{ "Version": "1", "Statement": [ { "Action": [ "log:Post*", "log:BatchPost*" ], "Resource": "acs:log:*:*:project/log-project-dev-*/logstore/website_*_log_output", "Effect": "Allow" } ] }Lampirkan kebijakan

WriteLogstorePolicyke peran RAMWriteLogstoreRole. Untuk informasi lebih lanjut, lihat Berikan izin kepada peran RAM.Opsional. Jika Logstore sumber dan tujuan tidak berada dalam akun Alibaba Cloud yang sama, modifikasi kebijakan kepercayaan dari peran RAM

WriteLogstoreRole.Di halaman Roles, klik peran RAM

WriteLogstoreRole.Di tab Trust Policy, klik Edit Trust Policy dan ganti skrip yang ada di editor kode dengan dokumen kebijakan berikut.

PentingGanti

ID of Alibaba Cloud Account A to which the source Logstore belongsdengan ID akun Alibaba Cloud Anda. Anda dapat melihat ID akun Alibaba Cloud Anda di konsol Account Center.{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "log.aliyuncs.com", "ID of Alibaba Cloud Account A to which the source Logstore belongs@log.aliyuncs.com" ] } } ], "Version": "1" }

Apa yang harus dilakukan selanjutnya

Dapatkan Nama Sumber Daya Alibaba Cloud (ARN) dari peran RAM. Untuk informasi lebih lanjut, lihat Lihat informasi tentang peran RAM.

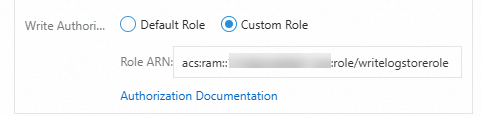

Saat membuat tugas SQL terjadwal, atur parameter Write Authorization ke Custom Role dan masukkan ARN dari peran RAM

WriteLogstoreRole. Untuk informasi lebih lanjut, lihat Buat tugas SQL terjadwal.