Anda dapat menggunakan Gateway Load Balancer (GWLB) untuk mengonfigurasi, memperluas, dan mengelola perangkat virtual jaringan pihak ketiga (NVAs), seperti firewall dan sistem deteksi intrusi. Topik ini menjelaskan cara mengonfigurasi instance GWLB dan endpoint GWLB untuk membuat sistem pemeriksaan keamanan untuk lalu lintas IPv4.

Contoh skenario

Untuk meningkatkan keamanan dan keandalan bisnis, sebuah perusahaan ingin merutekan lalu lintas IPv4 melalui Internet ke NVAs untuk pemeriksaan keamanan sebelum meneruskan lalu lintas tersebut ke server aplikasi untuk diproses.

Perusahaan tersebut menggunakan GWLB untuk mengelola NVAs, yang memastikan bahwa lalu lintas diperiksa dan diproses secara ketat sebelum diteruskan ke server aplikasi. Gambar berikut menunjukkan skenario tersebut. Dalam contoh ini, perusahaan membuat VPC bisnis dan VPC keamanan menggunakan akun Alibaba Cloud di wilayah China (Ulanqab).

VPC bisnis bertanggung jawab untuk menjalankan sistem aplikasi dan memiliki gateway IPv4 untuk merutekan lalu lintas melalui Internet ke NVAs.

Di dalam VPC bisnis, subnet server aplikasi dan subnet endpoint GWLB diterapkan. Di dalam subnet server aplikasi, server aplikasi Elastic Compute Service (ECS) diterapkan dengan layanan aplikasi yang dapat diakses berjalan di atasnya. Di dalam subnet endpoint GWLB, sebuah endpoint GWLB dibuat.

VPC keamanan bertanggung jawab untuk menjalankan NVAs.

Di dalam VPC keamanan, sebuah instance GWLB dibuat. NVAs dipasang ke grup server backend yang terkait dengan instance GWLB. Sebuah layanan endpoint dibuat di dalam VPC keamanan dengan instance GWLB ditentukan sebagai sumber daya layanan dari layanan endpoint tersebut.

Koneksi dibuat antara endpoint GWLB dan layanan endpoint, yang berada dalam status Terhubung. Lalu lintas melalui Internet dapat dirutekan ke NVAs.

Aliran Lalu Lintas Bisnis IPv4 dari Klien ke Server Aplikasi (Panah Hitam) | Aliran Lalu Lintas Bisnis IPv4 dari Server Aplikasi ke Klien (Panah Biru) |

|

|

Batasan

Satu atau lebih NVAs harus berjalan.

Grup keamanan di grup server backend harus mengizinkan lalu lintas UDP pada port 6081.

Sebuah layanan endpoint harus dibuat di wilayah dan zona tempat PrivateLink dan instance GWLB tersedia. Untuk informasi lebih lanjut tentang wilayah dan zona tempat PrivateLink dan instance GWLB tersedia, lihat Wilayah dan Zona yang Mendukung PrivateLink dan Wilayah dan Zona Tempat GWLB Tersedia.

Zona tempat endpoint GWLB diterapkan harus merupakan subset dari zona tempat instance GWLB diterapkan.

Prasyarat

VPC bisnis dan VPC keamanan telah dibuat. Subnet server aplikasi dan subnet endpoint GWLB dibuat di Zona B dari VPC bisnis, dan subnet GWLB dibuat di Zona B dari VPC keamanan. Untuk informasi lebih lanjut, lihat Buat dan Kelola VPC.

Gateway IPv4 telah dibuat, diaktifkan, dan diasosiasikan dengan VPC bisnis. Untuk informasi lebih lanjut, lihat Buat dan Kelola Gateway IPv4.

Tabel rute telah dibuat untuk gateway IPv4, subnet server aplikasi, dan subnet endpoint GWLB. Untuk informasi lebih lanjut, lihat Buat dan Kelola Tabel Rute.

Server aplikasi ECS dibuat di VPC bisnis, dan layanan aplikasi diterapkan pada instance ECS. Alamat IP publik ditetapkan ke instance ECS jika perlu berkomunikasi melalui Internet. Instance ECS ECS01 dan ECS02 dibuat di Zona B dari VPC keamanan, dan gambar NVA diterapkan pada ECS01 dan ECS02, masing-masing. Baik ECS01 maupun ECS02 mendukung fitur Jumbo Frames, karena paket Geneve-encapsulated memiliki tambahan 68 byte data, yang dapat menyebabkan paket melebihi 1.500 byte. Untuk informasi lebih lanjut, lihat MTU Jaringan.

Untuk jenis instance ECS yang mendukung Jumbo Frames, lihat Jumbo Frames.

Untuk informasi lebih lanjut tentang pembuatan instance ECS, lihat Buat Instance pada Tab Peluncuran Kustom.

Untuk informasi lebih lanjut tentang penerapan gambar NVA, lihat Buat Gambar Kustom dari Instance.

Grup keamanan dibuat untuk server aplikasi ECS, ECS01, dan ECS02, dengan aturan grup keamanan dikonfigurasi berdasarkan kebutuhan bisnis dan keamanan Anda. Untuk informasi lebih lanjut, lihat Buat Grup Keamanan.

Prosedur

Langkah 1: Buat instance GWLB

Instance GWLB adalah entitas yang berjalan yang menyediakan layanan GWLB. Untuk menggunakan layanan GWLB, Anda harus terlebih dahulu membuat instance GWLB.

Masuk ke Konsol GWLB.

Di bilah navigasi atas, pilih wilayah tempat instance GWLB diterapkan.

Di halaman Instances, klik Create GWLB.

Di Gateway Load Balancer - Situs Internasional Alibaba Cloud, konfigurasikan parameter-parameter tersebut.

Tabel berikut hanya menjelaskan parameter-parameter utama. Gunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut tentang parameter-parameter tersebut, lihat Buat dan Kelola Instance GWLB.

Parameter

Deskripsi

Instance Name

Tentukan nama instance.

VPC

Pilih VPC keamanan.

Region and Zone

Pilih wilayah tempat Anda ingin membuat instance GWLB. Dalam topik ini, China (Ulanqab) dipilih.

Zone

Pilih satu atau lebih zona. Dalam contoh ini, Ulanqab Zone B dipilih, dan vSwitch dari subnet GWLB dipilih.

IP version

Pilih versi IP. Dalam topik ini, IPv4 dipilih.

Service-linked Role

Pertama kali Anda membuat instance GWLB, klik Create Service-linked Role untuk membuat role service-linked AliyunServiceRoleForGwlb.

CatatanParameter ini hanya ditampilkan pertama kali Anda membuat instance GWLB.

Klik Buy Now dan selesaikan pembayaran.

Kembali ke halaman Instances dan pilih wilayah tempat instance GWLB diterapkan untuk melihat instance GWLB.

Langkah 2: Buat grup server backend

Untuk memproses permintaan klien yang diteruskan oleh instance GWLB, Anda harus membuat grup server dan menambahkan server backend ke grup server tersebut.

Di panel navigasi sisi kiri, pilih .

Di halaman Server Groups, klik Create Server Group.

Di kotak dialog Create Server Group, konfigurasikan parameter-parameter dan klik Create.

Tabel berikut hanya menjelaskan parameter-parameter utama. Gunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut tentang parameter-parameter tersebut, lihat Buat dan Kelola Grup Server.

Parameter

Deskripsi

Server Group Type

Pilih tipe grup server. Dalam contoh ini, Server dipilih.

Server Group Name

Tentukan nama grup server.

VPC

Pilih VPC keamanan tempat instance ECS diterapkan.

CatatanPilih VPC tempat instance GWLB diterapkan.

Scheduling Algorithm

Pilih algoritma penjadwalan. Dalam contoh ini, 5-tuple Hashing dipilih.

Health Check Method

Pilih metode pemeriksaan kesehatan atau nonaktifkan pemeriksaan kesehatan. Dalam contoh ini, TCP dipilih.

Health Check Port

Tentukan port pemeriksaan kesehatan. Dalam contoh ini, 80 ditentukan.

Di pesan The server group is created, klik Add Backend Server.

Di tab Backend Servers dari halaman yang muncul, klik Add Backend Server.

Di panel Add Backend Server, atur Server Type. Dalam contoh ini, pilih ECS/ENI sebagai nilai untuk Server Type.

Pilih ECS01 dan ECS02 dan klik Next.

CatatanDalam contoh ini, atur Server Type menjadi ECS/ENI.

Pastikan bahwa gambar NVA diterapkan pada server backend dan bahwa server backend menggunakan protokol Geneve.

Langkah 3: Konfigurasikan listener

Untuk meneruskan paket di semua port ke server backend menggunakan protokol Geneve, Anda harus mengonfigurasi listener untuk instance GWLB dan mengasosiasikan listener dengan grup server backend.

Di panel navigasi sisi kiri, pilih , dan klik ID instance.

Klik tab Listeners dan klik Create IP Listener.

Di langkah Select Server Group, atur Server Group Type dan pilih grup server yang telah dibuat.

Halaman menampilkan daftar server backend. Klik OK.

Langkah 4: Konfigurasikan layanan endpoint

Untuk memungkinkan instance GWLB memberikan layanan, Anda harus membuat layanan endpoint.

Masuk ke Konsol VPC.

Di halaman Endpoint Service, klik Create Endpoint Service.

Di halaman Create Endpoint Service, konfigurasikan parameter-parameter dan klik OK.

Tabel berikut hanya menjelaskan parameter-parameter yang relevan dengan topik ini.

Parameter

Deskripsi

Region

Dalam contoh ini, China (Ulanqab) dipilih.

Service Resource Type

Pilih tipe sumber daya layanan yang ingin Anda tambahkan ke layanan endpoint. Dalam contoh ini, GWLB dipilih.

Select Service Resource

Pilih zona tempat sumber daya layanan tersedia dan pilih sumber daya layanan tersebut.

Dalam contoh ini, Ulanqab Zone B dipilih, dan instance GWLB yang dibuat di Langkah 1: Buat instance GWLB dipilih.

Network Type

Dalam contoh ini, IPv4 dipilih.

Automatically Accept Endpoint Connections

Tentukan apakah layanan endpoint secara otomatis menerima permintaan koneksi dari endpoint. Dalam contoh ini, Yes dipilih.

CatatanJika Anda memilih Yes, setelah endpoint dibuat, layanan endpoint secara otomatis menerima permintaan koneksi dari endpoint tersebut.

Service Payer

Dalam contoh ini, Service Consumer dipilih.

Langkah 5: Konfigurasikan endpoint GWLB

Untuk memungkinkan instance GWLB berkomunikasi dengan layanan endpoint, Anda harus membuat endpoint GWLB.

Masuk ke Konsol Endpoint.

Pada tab Interface Endpoint di halaman Endpoints, klik Create Endpoint.

Di halaman Create Endpoint, konfigurasikan parameter-parameter dan klik OK.

Tabel berikut hanya menjelaskan parameter-parameter yang relevan dengan topik ini:

Parameter

Deskripsi

Region

Dalam contoh ini, China (Ulanqab) dipilih.

Endpoint Name

Tentukan nama endpoint.

Endpoint Type

Pilih tipe endpoint. Dalam contoh ini, Gateway Endpoint dipilih.

Endpoint Service

Dalam contoh ini, Select Service dipilih dan layanan endpoint, seperti yang dibuat di Langkah 4: Konfigurasikan layanan endpoint, dipilih.

VPC

Pilih VPC tempat endpoint diterapkan. Dalam contoh ini, VPC bisnis dipilih.

Zone and vSwitch

Pilih zona tempat sumber daya layanan dari layanan endpoint diterapkan dan pilih vSwitch di zona ini. Sistem secara otomatis membuat antarmuka jaringan elastis (ENI) endpoint di dalam vSwitch.

Dalam contoh ini, Ulanqab Zone B dipilih, dan vSwitch dari subnet endpoint GWLB dipilih.

Network Type

Dalam contoh ini, IPv4 dipilih.

CatatanPastikan bahwa koneksi endpoint dari layanan endpoint berada dalam status Terhubung.

Langkah 6: Konfigurasikan rute

Untuk merutekan lalu lintas jaringan ke endpoint GWLB, Anda harus mengonfigurasi rute.

Masuk ke Konsol VPC.

Di panel navigasi sisi kiri, klik Route Tables.

Di bilah navigasi atas, pilih wilayah tempat tabel rute tersebut berada.

Di halaman Route Tables, klik ID tabel rute yang ingin dimodifikasi.

CatatanTabel rute yang harus dimodifikasi mencakup tabel rute gateway IPv4, tabel rute untuk subnet server aplikasi, dan tabel rute untuk subnet endpoint GWLB. Modifikasi satu per satu.

Di tab Route Entry List pada halaman Route Table Details, klik tab System Route dan lihat rute-rute yang dibuat oleh sistem.

Rute yang ditujukan untuk blok CIDR dari vSwitch VPC tempat tabel rute tersebut berada secara otomatis ditambahkan oleh sistem ke tabel rute kustom. Rute-rute ini digunakan untuk komunikasi antar sumber daya cloud di dalam vSwitch.

Modifikasi rute sistem: Untuk gateway IPv4, di tab , temukan rute sistem yang ingin Anda modifikasi dan klik Modify di kolom Actions. Di kotak dialog Modify Route Entry, konfigurasikan parameter-parameter dan klik OK. Kemudian rute ini muncul di tab Custom Route. Parameter-parameter tersebut dijelaskan di bawah ini.

Parameter

Deskripsi

Destination CIDR Block

Menampilkan blok CIDR tujuan lalu lintas. Destination CIDR Block tidak dapat dimodifikasi. Dalam contoh ini, 192.168.2.0/24 ditampilkan.

Name

Tentukan nama rute baru.

Next Hop

Pilih tipe hop berikutnya. Dalam contoh ini, GWLB Endpoint dipilih.

GWLB Endpoint

Endpoint GWLB, seperti yang dibuat di Langkah 5: Konfigurasikan endpoint GWLB, dipilih.

Tambahkan rute kustom: Untuk tabel rute untuk subnet server aplikasi dan subnet endpoint GWLB, klik tab Custom Route, klik Add Route Entry, atur Destination CIDR Bock dan Next Hop, dan klik OK. Atur parameter-parameter sebagai berikut:

Untuk tabel rute untuk subnet server aplikasi, Destination CIDR Block diatur ke 0.0.0.0/0, dan Next Hop diatur ke GWLB Endpoint.

Untuk tabel rute untuk subnet endpoint GWLB, Destination CIDR Block diatur ke 0.0.0.0/0, dan Next Hop diatur ke IPv4 Gateway.

Konfigurasi Tabel Rute untuk Gateway IPv4

Tabel rute dari gateway IPv4 harus berisi entri yang merutekan lalu lintas yang ditujukan untuk server aplikasi ke endpoint GWLB. Tabel berikut menjelaskan konfigurasi tabel rute yang diperlukan untuk gateway IPv4 dalam contoh ini. Konfigurasi-konfigurasi ini hanya untuk referensi.

Blok CIDR Tujuan

Hop Berikutnya

Tipe

192.168.5.0/24

local

entri rute sistem

192.168.2.0/24

endpoint GWLB

entri rute kustom

Konfigurasi untuk Tabel Rute untuk Subnet Server Aplikasi

Tabel rute untuk subnet server aplikasi harus berisi entri yang merutekan semua lalu lintas dari server aplikasi ke endpoint GWLB. Tabel berikut menjelaskan konfigurasi yang diperlukan untuk tabel rute untuk subnet server aplikasi dalam contoh ini. Konfigurasi-konfigurasi ini hanya untuk referensi.

Blok CIDR Tujuan

Hop Berikutnya

Tipe

192.168.2.0/24

local

entri rute sistem

192.168.5.0/24

local

entri rute sistem

0.0.0.0/0

endpoint GWLB

entri rute kustom

Konfigurasi untuk Tabel Rute untuk Subnet Endpoint GWLB

Tabel rute untuk subnet endpoint GWLB harus merutekan lalu lintas yang dikembalikan dari NVAs ke tujuan akhir. Untuk lalu lintas dari Internet, rute lokal memastikan bahwa lalu lintas tersebut mencapai server aplikasi. Untuk lalu lintas dari server aplikasi, Anda harus menambahkan entri yang merutekan semua lalu lintas ke gateway IPv4. Tabel berikut menjelaskan konfigurasi yang diperlukan untuk tabel rute untuk subnet endpoint GWLB dalam contoh ini. Konfigurasi-konfigurasi ini hanya untuk referensi.

Blok CIDR Tujuan

Hop Berikutnya

Tipe

192.168.2.0/24

local

entri rute sistem

192.168.5.0/24

local

entri rute sistem

0.0.0.0/0

gateway IPv4

entri rute kustom

Langkah 7: Verifikasi hasil

Uji Konektivitas Server

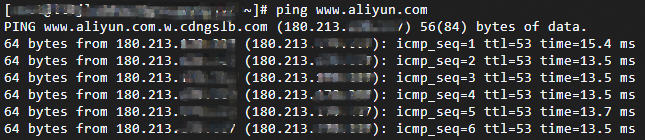

Masuk ke server aplikasi ECS dan uji aksesnya ke Internet dengan menjalankan perintah berikut:

ping www.aliyun.com

Jika output berisi informasi tentang lalu lintas dari server aplikasi ke Internet dan lalu lintas terus bertambah selama periode waktu tertentu, server aplikasi terhubung ke Internet dan pengujian berhasil.

Outputnya adalah sebagai berikut:

Uji Lalu Lintas melalui Pemeriksaan Keamanan

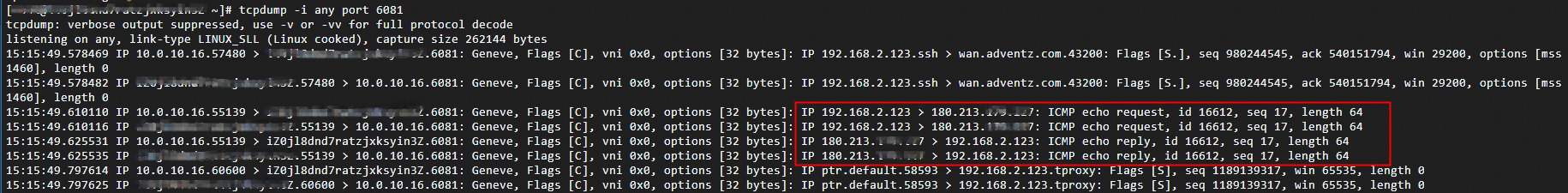

Masuk ke ECS01 atau ECS02 dan tangkap semua paket pada port 6081 dengan menjalankan perintah berikut:

tcpdump -i any port 6081

Jika output berisi informasi tentang permintaan dan respons dari server aplikasi ECS, GWLB telah merutekan lalu lintas ke NVAs untuk pemeriksaan keamanan dan pengujian berhasil.

Outputnya adalah sebagai berikut:

Referensi

Ikhtisar Produk

Panduan Pengguna