Untuk meningkatkan keamanan lalu lintas cloud arah masuk, Anda dapat mengonfigurasi grup keamanan untuk instans Application Load Balancer (ALB) guna mengontrol akses berdasarkan protokol, port, atau alamat IP. Grup keamanan memberikan kontrol akses yang lebih komprehensif dibandingkan daftar kontrol akses (ACL), termasuk dukungan untuk kebijakan kontrol akses berbasis protokol, port, dan alamat IPv6.

Skenario

Tabel berikut menjelaskan cara mengaktifkan kontrol akses pada port untuk instans ALB dengan mengonfigurasi grup keamanan dalam tiga skenario berbeda. Dalam skenario ini, Pendengar HTTP pada Port 80 dan Pendengar HTTP pada Port 81 dikonfigurasikan untuk instans ALB.

Skenario | Aturan grup keamanan | Hasil yang diharapkan | Referensi |

Sebelum instans ALB ditambahkan ke grup keamanan | Port pendengar instans ALB mengizinkan semua permintaan secara default. |

| Langkah 5: Verifikasi hasil sebelum instans ALB ditambahkan ke grup keamanan |

Tambahkan instans ALB ke grup keamanan | Tolak akses ke Port HTTP 81. Catatan Bagian ini hanya menjelaskan aturan grup keamanan yang relevan dengan topik ini. Aturan default lainnya tidak dijelaskan. |

| Langkah 6: Tambahkan instans ALB ke grup keamanan dan verifikasi hasilnya |

Ubah grup keamanan tempat instans ALB ditambahkan |

Catatan Bagian ini hanya menjelaskan aturan grup keamanan yang relevan dengan topik ini. Aturan default lainnya tidak dijelaskan. |

|

Prasyarat

Sebuah virtual private cloud (VPC) bernama VPC1 telah dibuat. Untuk informasi lebih lanjut, lihat Buat dan kelola VPC.

Dua instance Elastic Compute Service (ECS), bernama ECS01 dan ECS02, dibuat di dalam VPC1. ECS01 dan ECS02 berfungsi sebagai server backend untuk instans ALB. Aplikasi yang berbeda diterapkan pada ECS01 dan ECS02.

Untuk informasi lebih lanjut tentang cara membuat instance ECS, lihat Buat instans menggunakan wizard.

Jika Anda ingin menguji kemampuan kontrol akses dari grup keamanan ALB untuk alamat IPv6, pastikan bahwa ECS01 dan ECS02 mendukung komunikasi IPv6.

Kode contoh berikut menunjukkan cara menerapkan aplikasi uji pada ECS01 dan ECS02.

Nama domain kustom telah didaftarkan, dan Pendaftaran ICP telah diperoleh untuk nama domain tersebut. Untuk informasi lebih lanjut, lihat Daftarkan nama domain di Alibaba Cloud dan Pendaftaran ICP.

Prosedur

Langkah 1: Buat kelompok server

Masuk ke Konsol ALB.

Di bilah navigasi atas, pilih wilayah tempat kelompok server berada. Dalam contoh ini, China (Hangzhou) dipilih.

Di panel navigasi di sebelah kiri, pilih .

Di halaman Server Groups, klik Create Server Group.

Di kotak dialog Create Server Group, konfigurasikan parameter berikut dan klik Create.

Bagian ini hanya menjelaskan parameter yang relevan dengan topik ini. Anda dapat menggunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut, lihat Buat dan kelola kelompok server.

Konfigurasi

Deskripsi

Server Group Type

Pilih tipe kelompok server. Dalam contoh ini, Server dipilih.

Server Group Name

Masukkan nama untuk kelompok server.

VPC

Pilih VPC dari daftar drop-down VPC. Dalam contoh ini, VPC1 dipilih.

Backend Protocol

Pilih protokol backend. Dalam contoh ini, HTTP dipilih.

Scheduling Algorithm

Pilih algoritma penjadwalan. Dalam contoh ini, Weighted Round-robin dipilih.

Di kotak dialog The Server Group Is Created, klik Add Backend Server.

Di tab Backend Servers, klik Add Backend Server.

Di panel Add Backend Server, pilih instans ECS01 dan ECS02 yang telah Anda buat dan klik Next.

Atur port dan bobot untuk server yang ditambahkan dan klik OK.

Langkah 2: Buat instans ALB dan konfigurasikan pendengar

Masuk ke Konsol ALB.

Di halaman Instances, klik Create Application Load Balancer.

Di halaman pembelian, tentukan konfigurasi berikut.

Bagian ini hanya menjelaskan parameter yang relevan dengan topik ini. Anda dapat menggunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut tentang parameter, lihat Buat dan kelola instans ALB.

Region: Dalam contoh ini, China (Hangzhou) dipilih.

Network Type: Dalam contoh ini, Internet dipilih.

VPC: Dalam contoh ini, VPC1 yang Anda buat dipilih.

Protocol Version: Nilai default adalah IPv4. Untuk mengizinkan klien menggunakan alamat IPv4 dan IPv6 untuk mengakses instans ALB, pilih Dual-stack.

Klik Buy Now dan selesaikan pembayaran sesuai petunjuk.

Kembali ke halaman Instances, temukan instans ALB yang Anda buat, dan klik ID instans.

Klik tab Listeners lalu klik Quick Create Listener.

Di kotak dialog Quick Create Listener, konfigurasikan parameter berikut untuk membuat pendengar HTTP 80, lalu klik OK.

Konfigurasi

Deskripsi

Listener Protocol

Pilih protokol pendengar. Dalam contoh ini, HTTP dipilih.

Listener Port

Masukkan port pendengar. Dalam contoh ini, 80 dimasukkan.

Backend Server Group

Pilih kelompok server tujuan di bawah Server. Dalam contoh ini, kelompok server yang dibuat dipilih.

Di tab Listeners, klik Quick Create Listener.

Di kotak dialog Quick Create Listener, konfigurasikan parameter berikut untuk membuat pendengar HTTP 81, lalu klik OK.

Konfigurasi

Deskripsi

Listener Protocol

Pilih protokol pendengar. Dalam contoh ini, HTTP dipilih.

Listener Port

Masukkan port pendengar. Dalam contoh ini, 81 dimasukkan.

Backend Server Group

Pilih kelompok server tujuan di bawah Server. Dalam contoh ini, kelompok server yang dibuat dipilih.

Langkah 3: Konfigurasi resolusi nama domain

Dalam skenario dunia nyata, Anda harus menggunakan nama domain kustom. Untuk melakukannya, buat rekaman CNAME untuk memetakan nama domain kustom ke nama domain dari instans ALB.

Di panel navigasi di sebelah kiri, pilih .

Di halaman Instances, salin nama DNS dari instans ALB.

Lakukan langkah-langkah berikut untuk menambahkan rekaman CNAME.

CatatanJika nama domain Anda tidak terdaftar dengan Alibaba Cloud, Anda harus terlebih dahulu menambahkan nama domain ke Konsol DNS Alibaba Cloud sebelum dapat menambahkan rekaman DNS. Untuk informasi lebih lanjut, lihat Kelola nama domain. Jika nama domain Anda terdaftar dengan Alibaba Cloud, Anda dapat melakukan langkah-langkah berikut.

Masuk ke Konsol DNS Alibaba Cloud.

Di halaman Authoritative Domain Names, temukan nama domain target dan klik DNS Settings di kolom Actions.

Di halaman DNS Settings, klik Add Record.

Di panel Add Record, atur parameter berikut untuk menambahkan rekaman CNAME, lalu klik OK.

Konfigurasi

Deskripsi

Record Type

Dari daftar drop-down, pilih CNAME.

Host

Awalan dari nama domain Anda. Dalam topik ini, masukkan @.

CatatanUntuk memetakan domain root, atur Host ke

@.Request Source

Pilih Default.

Record Value

Masukkan alamat CNAME, yaitu nama DNS dari instans ALB yang telah Anda salin.

TTL

Time to Live (TTL) menentukan periode waktu bahwa sebuah rekaman DNS disimpan dalam cache pada server DNS. Dalam topik ini, nilai default digunakan.

Langkah 4: Buat grup keamanan

Sebelum Anda menambahkan instans ALB ke grup keamanan, Anda harus pergi ke Konsol ECS untuk membuat grup keamanan.

Masuk ke Konsol ECS.

Di panel navigasi di sebelah kiri, pilih .

Di bilah navigasi atas, pilih wilayah tempat grup keamanan berada. Dalam contoh ini, China (Hangzhou) dipilih.

Di halaman Security Groups, klik Create Security Group.

Di halaman Create Security Group, atur parameter Basic Information untuk grup keamanan.

Bagian ini hanya menjelaskan parameter yang relevan dengan topik ini. Untuk informasi tentang cara mengonfigurasi parameter lainnya, lihat Buat grup keamanan.

Network: Dalam contoh ini, VPC yang Anda buat dipilih.

Security Group Type: Dalam contoh ini, Basic Security Group dipilih.

Atur parameter Access Rule untuk grup keamanan baru.

Di tab Inbound, klik Add Rule dua kali.

Tambahkan aturan berdasarkan informasi berikut dan klik Create Security Group.

Konfigurasi

Aturan 1: Tolak akses ke port 81 dari semua alamat IPv4 dan IPv6

(Opsional) Aturan 2: Izinkan akses ke port 80 dari semua alamat IPv6

Kebijakan otorisasi

Pilih Deny.

Pilih Allow.

Prioritas

Gunakan prioritas default 1.

Jenis Protokol

Pilih Custom TCP untuk Jenis Protokol.

CatatanUntuk menambahkan aturan grup keamanan untuk pendengar QUIC, pilih Custom UDP.

Rentang Port

Masukkan nomor port 81.

Pilih nomor port HTTP(80).

Objek Otorisasi

Pilih

Semua IPv4 (0.0.0.0/0)danSemua IPv6 (::/0).Pilih

Semua IPv6 (::/0).Deskripsi

Masukkan deskripsi untuk aturan grup keamanan.

Langkah 5: Verifikasi hasil sebelum instans ALB ditambahkan ke grup keamanan

Uji konektivitas antara klien dan ECS01 dan ECS02.

Dalam contoh ini, digunakan klien yang memiliki akses Internet. Jika Anda ingin menguji kemampuan kontrol akses dari grup keamanan ALB untuk alamat IPv6, pastikan bahwa klien mendukung komunikasi IPv6 publik.

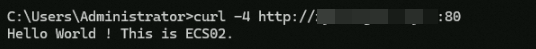

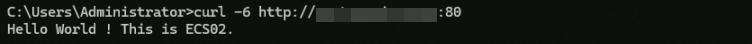

Buka baris perintah dan jalankan perintah

curl -4 http://<custom domain name>:80. Output menunjukkan bahwa klien IPv4 dapat mengakses Port HTTP 80 dari instans ALB.

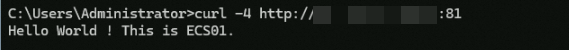

Jalankan perintah

curl -4 http://<custom domain name>:81. Output menunjukkan bahwa klien IPv4 dapat mengakses Port HTTP 81 dari instans ALB.

(Opsional) Jalankan perintah

curl -6 http://<custom domain name>:80. Output menunjukkan bahwa klien IPv6 dapat mengakses Port HTTP 80 dari instans ALB.

(Opsional) Jalankan perintah

curl -6 http://<custom domain name>:81. Output menunjukkan bahwa klien IPv6 dapat mengakses Port HTTP 81 dari instans ALB.

Langkah 6: Tambahkan instans ALB ke grup keamanan dan verifikasi hasilnya

Tambahkan instans ALB ke grup keamanan dan verifikasi bahwa aturan grup keamanan berlaku pada port instans ALB.

Masuk ke Konsol ALB.

Di halaman Instances ALB, temukan instans ALB tujuan, klik ID instans, lalu klik tab Security Group di halaman detail instans.

Di tab Security Group, klik Add Security Group. Di kotak dialog Add ALB Instance To Security Group, pilih grup keamanan yang Anda buat di Langkah 4: Buat grup keamanan dan klik OK.

Di kotak daftar di sebelah kiri, klik ID grup keamanan tujuan. Anda dapat mengklik tab Inbound atau Outbound untuk melihat aturan grup keamanan.

Bagian ini hanya menjelaskan aturan masuk yang relevan dengan topik ini. Instans ALB menggunakan aturan grup keamanan berikut.

Kebijakan Otorisasi

Prioritas

Jenis Protokol

Rentang Port

Objek Otorisasi

Izinkan

1

TCP Kustom

Tujuan: 80/80Sumber: Semua IPv4 (0.0.0.0/0)Izinkan

1

TCP Kustom

Tujuan: 80/80Sumber: Semua IPv6 (::/0)Tolak

1

TCP Kustom

Tujuan: 81/81Sumber: Semua IPv4 (0.0.0.0/0)Tolak

1

TCP Kustom

Tujuan: 81/81Sumber: Semua IPv6 (::/0)Setelah Anda menambahkan instans ALB ke grup keamanan, uji hasil akses.

Di baris perintah klien, jalankan perintah

curl -4 http://<nama domain kustom>:80. Output menunjukkan bahwa klien IPv4 dapat mengakses port HTTP 80 dari instans ALB.

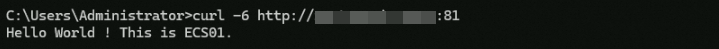

(Opsional) Jalankan perintah

curl -6 http://<nama domain kustom>:80. Output menunjukkan bahwa klien IPv6 dapat mengakses port HTTP 80 dari instans ALB.

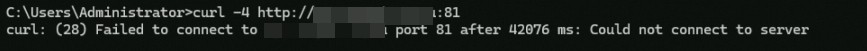

Jalankan perintah

curl -4 http://<nama domain kustom>:81. Output menunjukkan bahwa klien IPv4 tidak dapat mengakses port HTTP 81. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 81 telah berlaku.

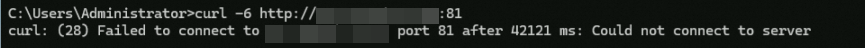

(Opsional) Jalankan perintah

curl -6 http://<nama domain kustom>:81. Output menunjukkan bahwa klien IPv6 tidak dapat mengakses port HTTP 81. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 81 telah berlaku.

Langkah 7: Modifikasi grup keamanan dan verifikasi hasilnya

Modifikasi aturan grup keamanan dan verifikasi bahwa aturan grup keamanan yang dimodifikasi berlaku pada port instans ALB.

Kembali ke halaman Instances ALB dan temukan instans ALB tujuan. Klik ID instans. Pada tab Instance Details, klik tab Security Group.

Di bagian Basic Information, klik ID grup keamanan, atau klik Go To ECS Console To Edit di pojok kanan atas tab Security Group untuk pergi ke halaman Security Group Rules dan modifikasi aturan grup keamanan.

Di halaman Security Group Rules, temukan aturan yang mengizinkan akses ke port TCP 80, klik Edit di kolom Actions, ubah Authorization Policy menjadi Deny, dan klik Save.

Berikut ini hanya menjelaskan aturan grup keamanan yang relevan dengan topik ini. Aturan grup keamanan yang dimodifikasi adalah sebagai berikut:

Kebijakan Otorisasi

Prioritas

Jenis Protokol

Rentang Port

Objek Otorisasi

Tolak

1

TCP Kustom

Tujuan: 80/80Sumber: Semua IPv4 (0.0.0.0/0)Tolak

1

TCP Kustom

Tujuan: 80/80Sumber: Semua IPv6 (::/0)Tolak

1

TCP Kustom

Tujuan: 81/81Sumber: Semua IPv4 (0.0.0.0/0)Tolak

1

TCP Kustom

Tujuan: 81/81Sumber: Semua IPv6 (::/0)Setelah Anda memodifikasi aturan grup keamanan untuk instans ALB, uji hasil aksesnya.

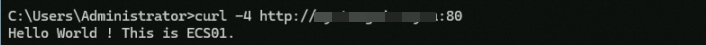

Di baris perintah klien, jalankan perintah

curl -4 http://<custom domain name>:80. Output menunjukkan bahwa klien IPv4 tidak dapat mengakses port HTTP 80. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 80 telah berlaku.

(Opsional) Jalankan perintah

curl -6 http://<custom domain name>:80. Output menunjukkan bahwa klien IPv6 tidak dapat mengakses port HTTP 80. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 80 telah berlaku.

Jalankan perintah

curl -4 http://<custom domain name>:81. Output menunjukkan bahwa klien IPv4 tidak dapat mengakses port HTTP 81. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 81 telah berlaku.

(Opsional) Jalankan perintah

curl -6 http://<custom domain name>:81. Output menunjukkan bahwa klien IPv6 tidak dapat mengakses port HTTP 81. Hasil ini menunjukkan bahwa aturan kontrol akses grup keamanan untuk port 81 telah berlaku.

Referensi

Dokumen operasi konsol

Untuk informasi lebih lanjut tentang cara menambahkan instans ALB ke dalam atau melepaskan instans ALB dari grup keamanan, lihat Tambahkan instans ALB ke grup keamanan.

Untuk menolak atau mengizinkan akses dari alamat IP tertentu ke instans ALB, lihat Gunakan grup keamanan untuk menerapkan blacklist dan daftar putih untuk kontrol akses pada instans ALB.

Untuk informasi lebih lanjut tentang kelompok keamanan dasar dan kelompok keamanan tingkat lanjut, lihat Kelompok keamanan dasar dan kelompok keamanan tingkat lanjut.

Dokumen API

LoadBalancerJoinSecurityGroup: Mengaitkan grup keamanan dengan instans Load Balancer Aplikasi.

LoadBalancerLeaveSecurityGroup: Melepaskan grup keamanan dari instans Load Balancer Aplikasi.