Topik ini menjawab beberapa pertanyaan umum tentang modul pendeteksian dan tanggapan dari Security Center.

Bagaimana cara memeriksa program penambangan di aset saya?

Jika pemanfaatan CPU server Anda meningkat secara signifikan, seperti menjadi 80% atau lebih tinggi, dan proses tidak dikenal terus mengirimkan paket, kemungkinan besar program penambangan sedang berjalan di server Anda.

Jika Security Center mendeteksi program penambangan pada aset Anda, sistem akan mengirimkan notifikasi alarm melalui pesan teks atau email. Anda dapat menangani alarm yang dihasilkan untuk program penambangan pada tab CWPP halaman Alert. Jika mining programs terkait dengan alarm lainnya, seperti alarm pada communication with mining pools dan alarm pada access to malicious domain names, disarankan untuk juga menangani alarm terkait tersebut. Untuk informasi lebih lanjut, lihat Lihat dan tangani peringatan keamanan.

Apa yang harus saya lakukan jika antivirus tidak diaktifkan dan serangan penambangan diluncurkan di server saya?

Untuk menangani alarm yang dihasilkan oleh serangan penambangan dan mengaktifkan Malicious Host Behavior Prevention, ikuti langkah-langkah berikut:

Hanya edisi Anti-virus, Advanced, Enterprise, dan Ultimate dari Security Center yang mendukung penanganan alarm penambangan.

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China.

Di panel navigasi sisi kiri, pilih .

CatatanJika Anda telah mengaktifkan fitur Pendeteksian dan Tanggapan Ancaman Cloud (CTDR), panel navigasi sisi kiri akan berubah menjadi .

Di halaman Alerts, di bawah tab CWPP, temukan alarm yang ingin Anda tangani dan klik Handle di kolom Actions.

Di kotak dialog yang muncul, pilih Virus Detection and Removal.

Klik Process Now. Alarm telah ditangani.

Di panel navigasi sisi kiri, pilih .

Di halaman Settings, klik tab Settings lalu tab Host Protection Settings. Di bagian Proactive Defense, aktifkan Malicious Host Behavior Prevention. Fitur perlindungan perilaku host jahat telah diaktifkan.

Saya secara tidak sengaja menambahkan alarm penambangan ke daftar putih alarm. Apa yang harus saya lakukan untuk menghapus alarm dari daftar putih?

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China.

Di panel navigasi sisi kiri, pilih .

Di halaman Alert, di bawah tab CWPP, atur kondisi filter status menjadi Handled untuk mencari semua alarm yang telah ditangani.

Temukan alarm yang Anda tambahkan ke daftar putih dan klik Remove from Whitelist di kolom Actions. Alarm akan ditampilkan dalam daftar alarm.

Bagaimana cara memeriksa apakah pemblokiran virus otomatis berfungsi?

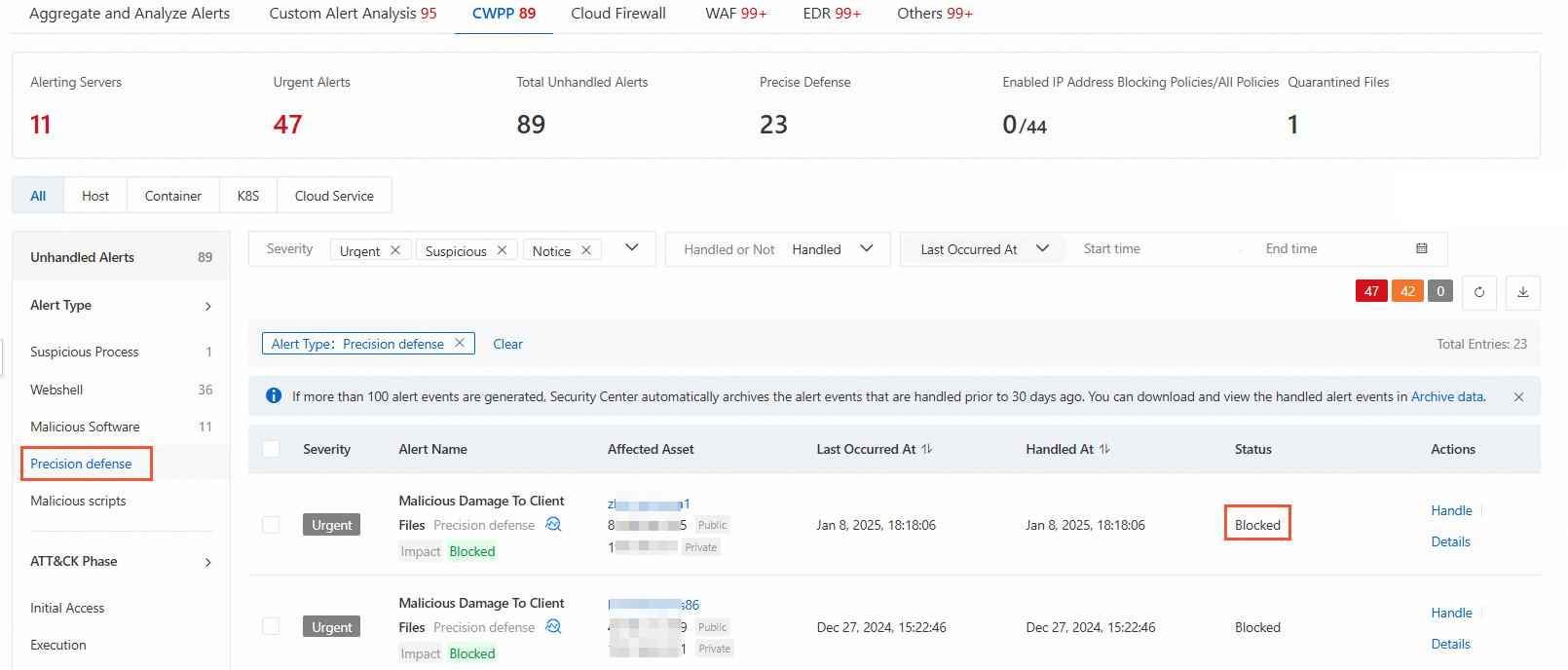

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China. Di panel navigasi sisi kiri, pilih Konfigurasi Sistem > Feature Settings. Di halaman Pengaturan Fitur, aktifkan Malicious Host Behavior Prevention. Di panel navigasi sisi kiri, pilih . Di halaman Alert, di bawah tab CWPP, pilih Precision defense untuk Jenis Peringatan. Jika status alarm yang ditampilkan setelah penyaringan adalah Blocked, pemblokiran virus otomatis berfungsi.

Bagaimana cara Security Center mendeteksi intrusi?

Security Center memindai aset Anda, dan insinyur keamanan Alibaba Cloud menganalisis serta memverifikasi data lalu lintas pengguna untuk mendeteksi intrusi.

Apa saja intrusi umum?

Intrusi umum termasuk webshell, serangan brute-force, dan serangan penambangan. Security Center menghasilkan alarm untuk intrusi ini. Untuk informasi lebih lanjut, lihat Jenis-jenis Peringatan.

Mengapa alarm dihasilkan ketika saya memanggil fungsi phpinfo? Apakah alarm ini positif palsu?

Tidak, alarm ini bukan positif palsu.

File phpinfo berisi sejumlah besar informasi sensitif, seperti jalur absolut situs web. Ketika Anda memanggil fungsi phpinfo untuk mendapatkan file phpinfo, penyerang dapat mengeksploitasi informasi dalam file phpinfo untuk menyerang aset Anda. Sebagian besar penyerang pertama kali mengunggah file phpinfo untuk mendapatkan lebih banyak informasi untuk penetrasi selanjutnya. Jika file tersebut diperlukan oleh bisnis Anda, Anda dapat melakukan operasi berikut untuk menambahkan alarm ke daftar putih:

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China.

Di panel navigasi sisi kiri, pilih .

Di halaman Alert, di bawah tab CWPP, tambahkan alarm ke daftar putih.

Apakah Security Center dapat secara otomatis mengkarantina file webshell?

Tidak, Security Center tidak dapat mengkarantina file webshell secara otomatis karena file tersebut mungkin berisi informasi bisnis Anda. Anda perlu mengidentifikasi dan mengkarantina file webshell secara manual. File yang dikarantina dapat ditemukan di panel Kotak Karantina File. Anda juga memiliki opsi untuk memulihkan file yang dikarantina dalam jangka waktu 30 hari setelah proses karantina. Untuk detail lebih lanjut, lihat Lihat dan pulihkan file yang dikarantina.

Bagaimana cara Security Center mendeteksi webshell?

Security Center mendeteksi file skrip situs web, seperti file PHP, ASP, dan JSP, menggunakan metode berikut:

Deteksi berbasis disk: Setelah file diunggah atau diunduh ke server Anda, Security Center akan memindai file tersebut. Jika file jahat terdeteksi, Security Center akan menghasilkan alarm.

Pemantauan real-time direktori web.

Pemindaian terjadwal direktori web.

Peringatan apa yang dapat saya tambahkan ke daftar putih?

Anda dapat menambahkan peringatan yang dihasilkan untuk malware ke daftar putih. Jika Anda menambahkan peringatan yang dihasilkan untuk proses jahat ke daftar putih, hanya file sumber dari proses jahat yang ditambahkan ke daftar putih. Tabel berikut menjelaskan jenis peringatan yang dapat ditambahkan ke daftar putih.

Jenis Peringatan | Deskripsi |

Malware | Menambahkan nilai hash MD5 ke daftar putih. |

Logon tidak biasa | Menambahkan alamat IP yangdigunakan untuk logon tidak biasa ke daftar putih. |

Akses ke alamat IP jahat atau komunikasi menggunakan kolam penambangan | Menambahkan alamat IP terkait ke daftar putih. |

Akses ke nama domain jahat | Menambahkan nama domain terkait ke daftar putih. |

Akses atau koneksi ke sumber unduhan jahat | Menambahkan URL sumber ke daftar putih. |

WebShell | Menambahkan direktori web ke daftar putih berdasarkan konfigurasi direktori. |

Skrip jahat | Menambahkan nilai hash MD5 dan jalur ke daftar putih. |

Deteksi ancaman cloud | Mengonfigurasi aturan daftar putih di konsol Security Center. |

Proses mencurigakan | Menambahkan baris perintah ke daftar putih. |

Webshell persisten | Menambahkan nilai hash MD5 dan nilai karakteristik ke daftar putih. |

Pemalsuan file sensitif | Menambahkan jalur file ke daftar putih. |

Invasi aplikasi | Menambahkan baris perintah ke daftar putih. |

Ancaman terhadap aplikasi web | Menambahkan nama domain atau URL terkait ke daftar putih. |

Koneksi jaringan mencurigakan | Menambahkan baris perintah, alamat IP tujuan, dan port tujuan ke daftar putih. Jika beberapa bidang hilang, hanya bidang yang ada yang ditambahkan ke daftar putih. |

Mengapa beberapa alarmberada dalam status Kedaluwarsa?

Security Center mengubah status alarm yang dihasilkan sebelum 30 hari terakhir menjadi Expired. Jika alarm dihasilkan kembali setelah perubahan tersebut, Security Center memperbarui waktu pembuatan alarm dan mengubah status alarm menjadi Unhandled.

Mengapa waktu ketika alarm pertama kali dihasilkan untuk akses ke domain mencurigakan berbeda dari waktu ketika akses ke domain mencurigakan terdeteksi?

Data Sistem Nama Domain (DNS) dikirim ke Security Center dengan latensi. Ketika Security Center menerima data DNS, sistem menggunakan algoritma yang diperlukan untuk menganalisis dan memproses data DNS tersebut. Akibatnya, waktu ketika alarm pertama kali dihasilkan untuk akses ke domain mencurigakan lebih lambat daripada waktu ketika akses ke domain mencurigakan terdeteksi. Perbedaan waktu hingga 5 jam masih dapat diterima.

Bagaimana cara Security Center mendeteksi logon tidak biasa dan menghasilkan alarm untuk logon tidak biasa?

Setelah Anda menginstal agen Security Center di server Anda, Security Center dapat mendeteksi logon dari lokasi yang tidak disetujui dan menghasilkan alarm untuk logon-logon tersebut. Anda dapat melihat alarm yang dihasilkan untuk logon tidak biasa di bawah tab CWPP pada halaman Alert di konsol Security Center.

Agen Security Center secara berkala mengumpulkan log logon server Anda, dan mengunggah log tersebut ke cloud untuk analisis dan pencocokan. Jika Security Center mendeteksi logon dari lokasi yang tidak disetujui, alamat IP yang tidak disetujui, rentang waktu yang tidak disetujui, atau akun yang tidak disetujui, Security Center menghasilkan alarm untuk logon tersebut. Daftar berikut menjelaskan bagaimana Security Center mengidentifikasi logon tidak biasa dari alamat IP yang berbeda:

Pertama kali Anda menggunakan Security Center untuk melindungi server Anda, Security Center tidak menghasilkan alarm untuk logon karena Anda belum menentukan lokasi logon yang disetujui.

Pertama kali logon dari alamat IP publik ke server berhasil, lokasi alamat IP tersebut ditandai sebagai lokasi logon yang disetujui. Semua lokasi alamat IP publik yang digunakan untuk logon ke server dalam 24 jam setelah waktu tersebut ditandai sebagai lokasi logon yang disetujui. Setelah 24 jam, semua logon yang bukan berasal dari lokasi logon yang disetujui sebelumnya dianggap sebagai logon dari lokasi yang tidak disetujui. Security Center menghasilkan alarm untuk logon-logon ini.

Jika Security Center mengidentifikasi logon dari alamat IP sebagai logon dari lokasi logon yang tidak disetujui, Security Center menghasilkan alarm dan mengirimkan notifikasi alarm melalui pesan teks. Notifikasi alarm hanya dikirimkan untuk logon pertama. Jika enam atau lebih logon dari alamat IP tersebut berhasil, Security Center secara otomatis menandai lokasi alamat IP tersebut sebagai lokasi logon yang disetujui.

CatatanSecurity Center hanya menandai lokasi logon yang tidak disetujui berdasarkan alamat IP publik.

Daftar berikut menjelaskan bagaimana Security Center menghasilkan alarm untuk logon dari alamat IP yang tidak disetujui:

Security Center hanya mengirimkan notifikasi alarm untuk logon pertama dari alamat IP yang tidak disetujui. Notifikasi alarm dikirimkan melalui pesan teks. Jika lebih banyak logon terus dilakukan dari alamat IP tersebut, Security Center hanya menghasilkan alarm di konsol. Jika enam atau lebih logon dari alamat IP tersebut berhasil, Security Center secara otomatis menandai lokasi alamat IP tersebut sebagai lokasi logon yang disetujui.

Jika Anda menggunakan edisi Advanced, Enterprise, atau Ultimate dari Security Center, Anda dapat menentukan lokasi logon yang disetujui, alamat IP, rentang waktu, dan akun untuk server Anda. Security Center menghasilkan alarm untuk lokasi logon, alamat IP, rentang waktu, dan akun yang tidak disetujui. Pengaturan yang Anda konfigurasikan diberi prioritas lebih tinggi daripada mekanisme identifikasi default Security Center.

Jenis logon tidak biasa apa yang dapat dideteksi oleh Security Center dan dapat memicu alarm?

Security Center dapat mendeteksi jenis-jenis logon tidak biasa berikut dan menghasilkan alarm untuk logon-logon tersebut:

Logon dari alamat IP jahat (Tujuan logon termasuk server, aplikasi FTP, MySQL, dan SQL Server.)

Logon server menggunakan akun backdoor

Logon server menggunakan akun dengan kata sandi lemah

Pemindaian logon eksternal yang mencurigakan

Logon dari lokasi yang tidak biasa

Logon menggunakan akun yang tidak biasa

Logon Instance ECS setelah serangan brute-force berhasil, yang dapat dilakukan menggunakan beberapa pengguna tidak valid pada Remote Desktop Protocol (RDP) atau SSH

Logon Instance ECS melalui SSH sebelum eksekusi urutan perintah mencurigakan

Logon Instance ECS di luar rentang waktu yang disetujui, dari lokasi atau alamat IP yang tidak disetujui, atau dengan akun yang tidak disetujui

Untuk informasi lebih lanjut tentang cara Security Center menghasilkan alarm, lihat Peringatan.

Bagaimana cara menghindari situasi di mana saya masuk dengan benar ke server tetapi Security Center memberi tahu bahwa logon tersebut tidak biasa?

Masuk ke konsol Security Center. Navigasikan ke dan klik Common Logon Management. Di panel yang muncul, tentukan lokasi logon, alamat IP, rentang waktu, dan akun yang disetujui. Jika Security Center mendeteksi logon dari lokasi yang tidak disetujui, Security Center menghasilkan alarm. Anda dapat secara manual menambahkan lokasi logon yang disetujui atau mengonfigurasi sistem untuk secara otomatis memperbarui lokasi logon yang disetujui. Anda juga dapat menentukan aset di mana alarm dihasilkan ketika logon dari lokasi yang tidak disetujui terdeteksi.

Apa yang harus saya lakukan jika alarm dipicu oleh aturan pertahanan terhadap serangan brute-force pada Instance ECS karena operasi tidak sengaja?

Kata sandi yang digunakan untuk masuk ke Instance ECS kompleks. Oleh karena itu, Anda mungkin memasukkan kata sandi yang salah beberapa kali sebelum dapat masuk ke instance tersebut. Dalam kasus ini, Security Center mengidentifikasi upaya logon Anda sebagai serangan brute-force berdasarkan model terhadap serangan brute-force dan menghasilkan alarm. Jika Anda yakin bahwa alarm tersebut adalah positif palsu, Anda dapat mengabaikan alarm tersebut. Untuk informasi lebih lanjut tentang cara mengabaikan alarm, lihat Lihat dan tangani alarm.

Apa yang harus saya lakukan jika Security Center masih menampilkan logon tidak biasa setelah saya menentukan alamat IP logon, rentang waktu, dan akun yang disetujui dan masuk dengan benar ke server?

Dalam kasus ini, Anda harus memeriksa apakah alarm dipicu oleh logon dari alamat IP, lokasi, atau akun yang tidak disetujui. Alamat IP logon, lokasi, akun, dan rentang waktu adalah faktor-faktor yang dapat memicu alarm. Faktor-faktor ini tidak memiliki prioritas. Jika suatu faktor diidentifikasi sebagai abnormal, alarm akan dipicu.

Alarm yang menunjukkan logon tidak biasa dipicu. Apakah logon berhasil atau diblokir?

Jika alarm dipicu oleh logon tidak biasa, logon tersebut tetap berhasil. Namun, perilaku logon tersebut dianggap mencurigakan oleh Security Center. Oleh karena itu, Security Center menghasilkan alarm untuk logon tersebut.

Logon memicu alarm yang menunjukkan logon tidak biasa dan diidentifikasi sebagai logon dari penyerang. Apa yang harus saya lakukan?

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China. Di panel navigasi sisi kiri, pilih . Di halaman Alert, di bawah tab CWPP, temukan alarm yang diperlukan dan klik Handle di kolom Actions. Di kotak dialog yang muncul, atur parameter Metode Penanganan menjadi Blokir selama dan parameter Masa Berlaku Aturan menjadi 12 Jam, lalu klik Process Now. Dengan cara ini, penyerang tidak dapat masuk ke server Anda. Kami sarankan Anda mengubah kata sandi akun Anda sesegera mungkin dan memeriksa apakah ada akun tidak dikenal dan kunci publik tidak dikenal lainnya di server Anda untuk mencegah logon SSH tanpa kata sandi.

Saya menerima alarm yang menunjukkan bahwa urutan perintah mencurigakan dieksekusi setelah logon Instance ECS melalui SSH. Apakah urutan perintah tersebut dieksekusi?

Urutan perintah tersebut telah dieksekusi. Kami sarankan Anda memperbarui kata sandi logon server sesegera mungkin dan memeriksa apakah ada aktivitas abnormal lainnya di Instance ECS. Aktivitas abnormal tersebut termasuk startup proses tidak dikenal.

Log apa yang dapat saya lihat di server saya setelah alarm dipicu oleh logon tidak biasa?

Anda dapat melihat log di direktori /var/log/secure di server. Sebagai contoh, Anda dapat menjalankan perintah grep 10.80.22.22 /var/log/secure untuk melihat log tersebut.

Bagaimana cara melihat jumlah serangan brute-force ke server saya atau detail pemblokiran serangan di server saya?

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China. Di panel navigasi sisi kiri, pilih . Di halaman Attack Analysis, Anda dapat melihat informasi tentang serangan brute-force SSH yang diblokir oleh Security Center.

Bagaimana cara melindungi server dari serangan brute-force?

Anda dapat menentukan alamat IP logon yang disetujui atau menggunakan metode logon sertifikat. Untuk informasi lebih lanjut tentang cara menentukan alamat IP logon yang disetujui, lihat Konfigurasikan pengaturan alarm.

Apa yang harus saya lakukan jika operasi tidak sengaja menyebabkan pertahanan terhadap serangan brute-force berlaku?

Jika jumlah upaya logon melebihi batas atas yang ditentukan dalam aturan pertahanan terhadap serangan brute-force, aturan tersebut berlaku, dan Anda tidak dapat masuk ke server Anda. Dalam kasus ini, Anda dapat melakukan operasi berikut:

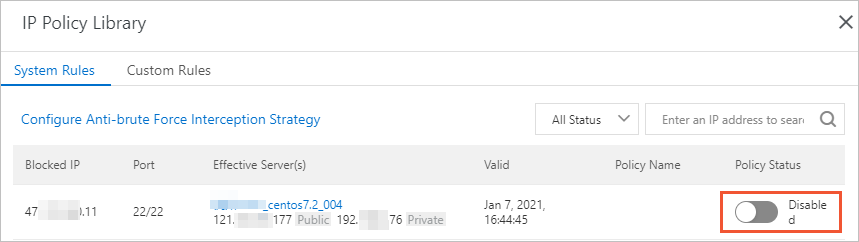

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China. Di panel navigasi sisi kiri, pilih . Di halaman Alert, di bawah tab CWPP, klik nomor di bawah Kebijakan Pemblokiran Alamat IP yang Diaktifkan/Semua Kebijakan. Di panel IP Policy Library, temukan aturan yang diperlukan dan atur parameter Policy Status menjadi Disabled.

Apakah Security Center dapat melindungi aplikasi web dan situs web dari serangan brute-force?

Tidak,

Security Center hanya dapat melindungi server yang mengizinkan logon melalui RDP atau SSH.

Apa yang harus saya lakukan jika kata sandi server saya dipecahkan?

Jika kata sandi server Anda dipecahkan, kemungkinan besar penyerang telah menyusup ke server Anda dan menginstal program jahat. Untuk menyelesaikan masalah ini, lakukan operasi berikut: Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda bisa memilih China atau Outside China. Di panel navigasi sisi kiri, pilih . Di halaman Alert, di bawah tab CWPP, periksa apakah ada alarm yang dihasilkan untuk serangan brute-force.

Jika alarm yang menunjukkan ECS instance logons by using brute-force attacks dihasilkan pada aset Anda, kata sandi server Anda telah dipecahkan. Kami sarankan Anda melakukan operasi berikut untuk memperkuat keamanan server Anda:

Handle the related alerts

Pergi ke halaman Alerts, di bawah tab CWPP, temukan alarm yang diperlukan, lalu klik Process di kolom Actions. Di kotak dialog yang muncul, atur Process Method menjadi Block dan klik Process Now. Security Center menghasilkan aturan pertahanan untuk grup keamanan Instance ECS untuk memblokir permintaan akses dari alamat IP jahat. Untuk informasi lebih lanjut, lihat Lihat dan tangani peristiwa alarm.

Change server passwords

Ubah kata sandi server yang dipecahkan sesegera mungkin. Kami sarankan Anda menggunakan kata sandi yang kompleks.

Run baseline checks to detect risks

Gunakan fitur pemeriksaan baseline Security Center untuk mendeteksi risiko di server Anda, dan tangani risiko yang terdeteksi berdasarkan saran yang diberikan oleh Security Center.

CatatanEdisi Advanced, Enterprise, dan Ultimate dari Security Center mendukung fitur pemeriksaan baseline.

Mengapa saya masih menerima notifikasi alarm untuk serangan brute-force setelah mengubah kata sandi lemah saya?

Kata sandi baru yang Anda tentukan mulai berlaku keesokan harinya setelah Anda mengubah kata sandi. Sebelum kata sandi baru berlaku, Security Center terus mengirimkan notifikasi alarm tentang serangan brute-force. Sebagai contoh, jika Anda mengubah kata sandi logon pada pukul 10:00 tanggal 15 Januari 2023, model pemeriksaan baseline mengumpulkan kata sandi logon baru dan memperbarui database kata sandi lemah sekitar pukul 24:00 pada hari yang sama. Namun, model deteksi logon abnormal memuat kata sandi lama dalam database kata sandi lemah sebelum pukul 24:00 pada 15 Januari 2023. Oleh karena itu, alarm yang dipicu oleh serangan brute-force masih ada.

Jika Anda yakin bahwa kata sandi lemah telah diubah dan tidak ada kata sandi lemah yang terdeteksi selama pemeriksaan baseline, Anda dapat mengabaikan alarm tersebut.

Jika kata sandi server Anda dipecahkan oleh serangan brute-force, kami sarankan Anda memperkuat keamanan server Anda sesegera mungkin. Untuk informasi lebih lanjut, lihat Apa yang harus saya lakukan jika kata sandi server saya dipecahkan?

Catatan tentang serangan brute-force RDP dihasilkan meskipun permintaan RDP pada port 3389 diblokir oleh aturan grup keamanan atau aturan firewall. Mengapa?

Karena mekanisme audit logon khusus di Windows, aktivitas audit logon berbasis Inter-Process Communication (IPC), RDP, dan Samba dicatat dalam log yang sama tanpa spesifikasi metode logon. Jika Anda menemukan catatan serangan brute-force RDP setelah permintaan ke port layanan RDP diblokir, periksa apakah IPC atau Samba diaktifkan.

Periksa apakah port 135, port 139, atau port 445 diaktifkan untuk Instance ECS Anda dan apakah alamat IP publik dapat mengakses port-port tersebut. Selain itu, periksa apakah log keamanan Windows mencatat aktivitas logon selama periode serangan.

Apakah Security Center hanya mendeteksi kata sandi lemah layanan RDP dan SSH?

Security Center mendeteksi kata sandi lemah layanan RDP dan SSH. Security Center juga mendeteksi kata sandi lemah yang digunakan oleh administrator untuk masuk ke sistem manajemen konten (CMS).

Apa sumber statistik yang ditampilkan di halaman Kesadaran Serangan?

Statistik yang ditampilkan di halaman Kesadaran Serangan terdiri dari data serangan yang dikumpulkan setelah Security Center secara otomatis mengidentifikasi dan memblokir serangan dasar serta data serangan dari Alibaba Cloud Web Application Firewall (WAF). Statistik ini mencakup data pada aset yang dilindungi oleh Security Center dan WAF. Anda dapat melihat aset tersebut di modul Aset.