Perusahaan dapat menggunakan Resource Directory (RD) untuk mengelola beberapa akun secara sistematis dan memanfaatkan VPC bersama guna membangun komunikasi jaringan di antara akun-akun tersebut.

Informasi latar belakang

Seiring meningkatnya popularitas komputasi awan, semakin banyak perusahaan yang men-deploy layanan di cloud dan membeli lebih banyak sumber daya cloud. Hal ini menimbulkan tantangan: bagaimana perusahaan dapat mengelola sumber daya cloud secara efisien? Perusahaan memiliki kebutuhan tinggi terkait pemisahan bisnis, isolasi bisnis, serta berbagai metode pembayaran. Model akun tunggal tidak lagi mampu mendukung pengembangan berkelanjutan perusahaan. Untuk mengatasi masalah ini, perusahaan dapat menerapkan model multi-akun guna memenuhi kebutuhan pengembangan bisnis. Namun, penerapan model multi-akun dapat menimbulkan masalah berikut:

Management of multiple accounts

Perusahaan mungkin kesulitan mengelola beberapa Akun Alibaba Cloud yang terisolasi secara terpusat, sehingga memerlukan pendekatan manajemen yang lebih rinci.

Communication among multiple accounts

Perusahaan dapat menggunakan Cloud Enterprise Network (CEN) untuk menghubungkan VPC yang dimiliki oleh akun berbeda, sehingga memungkinkan sumber daya cloud di akun yang berbeda saling berkomunikasi. Namun, seiring meningkatnya kompleksitas bisnis, masalah berikut dapat muncul:

Konfigurasi terdesentralisasi menyulitkan O&M jaringan terpusat

Jaringan perusahaan dapat menjadi besar dan kompleks karena sumber daya jaringan dideploy dan dikelola oleh akun yang berbeda, sehingga menyulitkan personel O&M dalam mengelola jaringan secara terpusat.

Konfigurasi sumber daya jaringan yang berlebihan meningkatkan biaya

Biaya operasional dan instans meningkat akibat konfigurasi VPC yang sering dilakukan oleh berbagai akun.

Jumlah VPC yang meningkat memperumit jaringan

Untuk memenuhi kebutuhan bisnis, semakin banyak VPC yang perlu dideploy, sehingga menimbulkan masalah seperti kompleksitas jaringan, kesulitan manajemen, dan keterbatasan kuota sumber daya. Misalnya, jumlah VPC yang dapat disambungkan ke sebuah Instans CEN dapat mencapai batas maksimum.

Solusi

Alibaba Cloud menyediakan layanan Resource Directory untuk memfasilitasi pengelolaan beberapa akun serta layanan Resource Sharing dan fitur VPC sharing untuk memungkinkan komunikasi antarbeberapa akun. Penjelasan berikut memberikan rincian lebih lanjut:

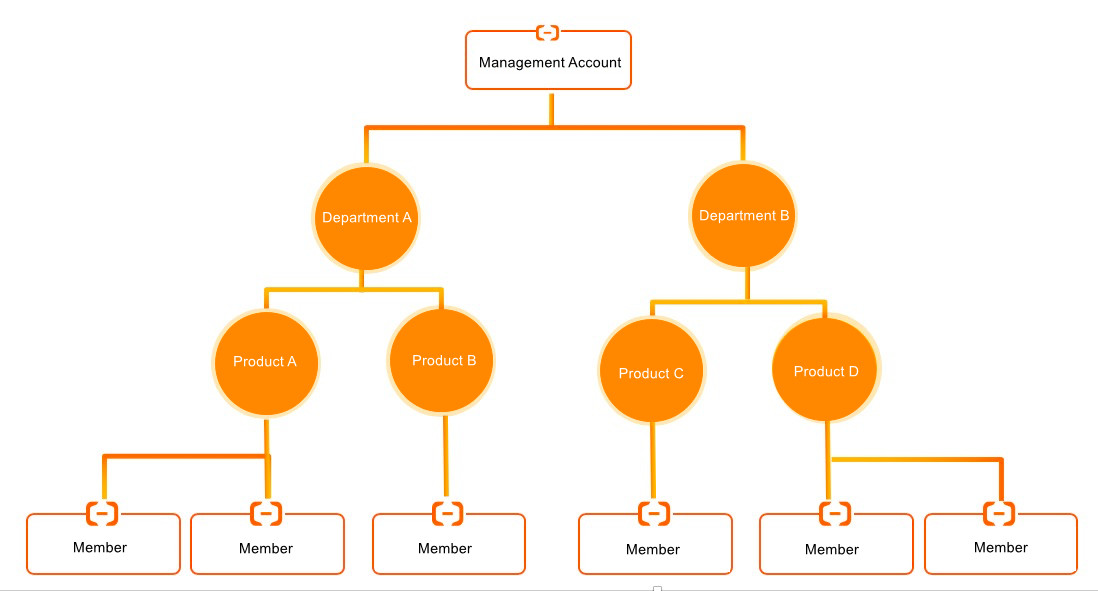

Use Resource Directory to manage multiple accounts

Resource Directory Alibaba Cloud adalah layanan untuk manajemen hubungan akun dan sumber daya multi-level. Perusahaan dapat membangun struktur direktori dalam Resource Directory berdasarkan bagan organisasi atau model bisnisnya, serta mengorganisasi beberapa akun dalam struktur tersebut, sehingga membentuk hierarki sumber daya multi-level. Struktur ini memungkinkan perusahaan mengelola sumber daya secara terpusat serta menerapkan kontrol terhadap keuangan, keamanan, audit, dan kepatuhan. Untuk informasi lebih lanjut, lihat Resource Directory.

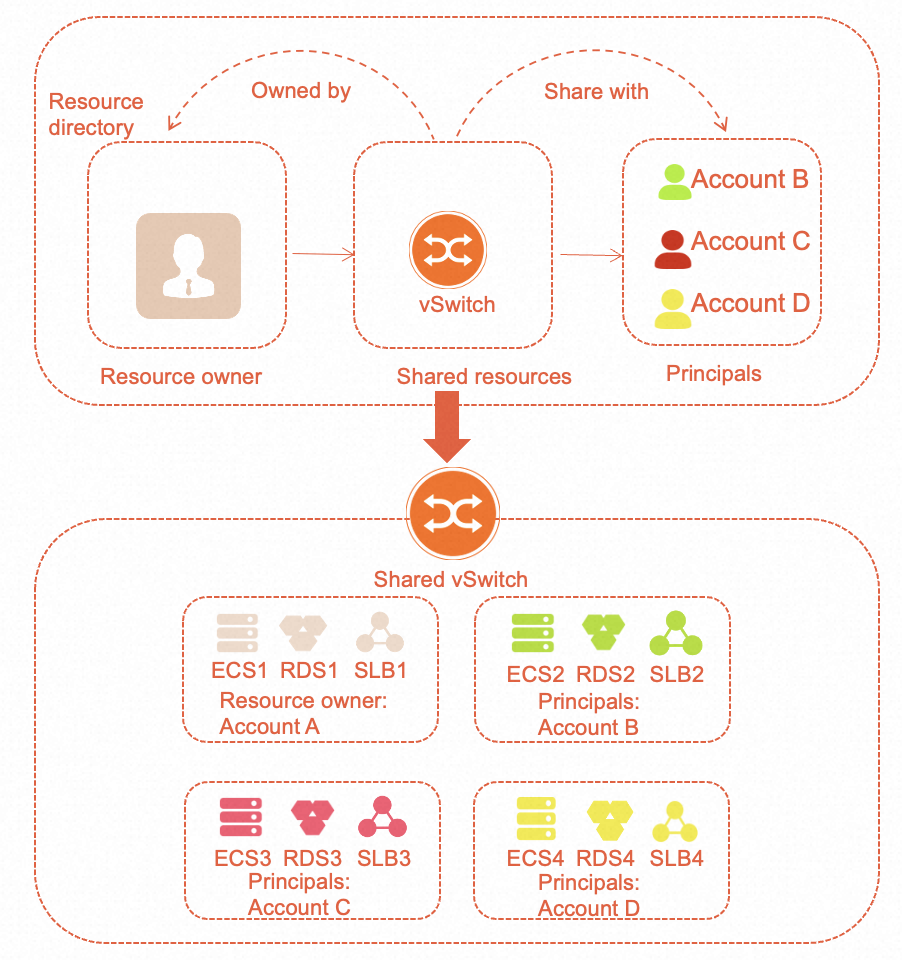

Use Resource Sharing to share resources with members within the same resource directory

Dalam resource directory, perusahaan dapat menggunakan layanan Resource Sharing Alibaba Cloud untuk berbagi sumber daya tertentu dari satu akun dengan satu atau beberapa akun lainnya. Hubungan berbagi antar anggota dibentuk melalui resource share. Untuk informasi lebih lanjut, lihat Apa itu Resource Sharing?.

Istilah

Deskripsi

resource share

Resource share adalah sebuah instans dari layanan Resource Sharing. Ini juga merupakan sebuah sumber daya dan memiliki ID unik serta Nama Sumber Daya Alibaba Cloud (ARN). Resource share terdiri atas pemilik sumber daya, pihak yang berwenang, dan resource yang dibagikan.

Pemilik sumber daya

Pemilik sumber daya memulai proses berbagi sumber daya dan memiliki resource yang dibagikan.

principal

Principal adalah pihak yang diundang untuk menggunakan sumber daya milik pemilik sumber daya dan memiliki izin operasi tertentu pada resource yang dibagikan.

CatatanIzin operasi setiap principal pada resource yang dibagikan ditentukan oleh layanan Alibaba Cloud tempat sumber daya tersebut berada. Misalnya, izin operasi principal pada vSwitch yang dibagikan dalam sebuah VPC ditentukan berdasarkan layanan VPC. Untuk informasi lebih lanjut, lihat Izin terkait VPC sharing.

shared resource

Shared resource adalah sumber daya dari sebuah layanan Alibaba Cloud. Untuk informasi lebih lanjut mengenai jenis-jenis sumber daya yang dapat dibagikan, lihat Layanan yang bekerja sama dengan Resource Sharing.

resource sharing

Resource sharing memungkinkan Anda berbagi sumber daya dengan semua anggota dalam resource directory Anda, semua anggota dalam folder tertentu di resource directory Anda, atau anggota tertentu dalam resource directory Anda. Untuk informasi lebih lanjut, lihat Aktifkan resource sharing dalam resource directory.

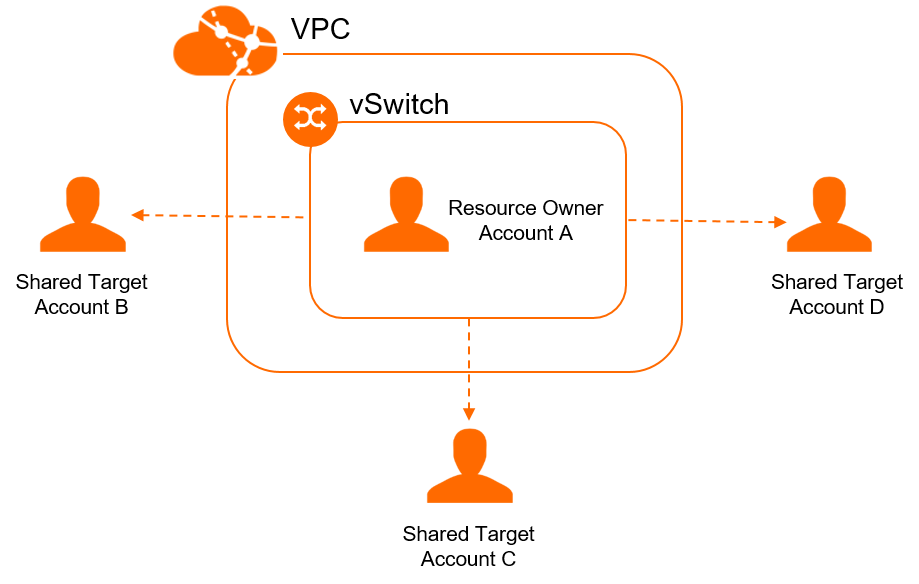

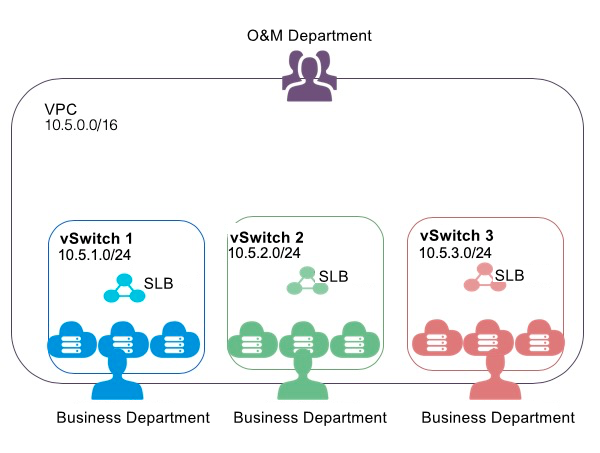

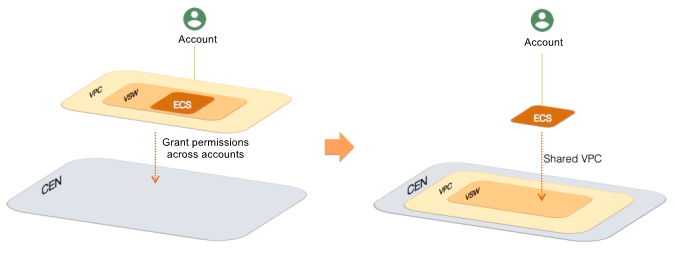

Shared VPC

Perusahaan dapat menggunakan mekanisme resource sharing untuk berbagi vSwitch dari sebuah VPC yang dimiliki oleh satu anggota dengan anggota lain dalam resource directory yang sama. Hal ini memungkinkan beberapa anggota membuat sumber daya cloud—seperti instans Elastic Compute Service (ECS), instans Server Load Balancer (SLB), dan instans ApsaraDB RDS—dalam VPC bersama yang dikelola secara terpusat. Secara default, sumber daya cloud yang dibuat oleh pemilik vSwitch dan principal vSwitch dalam VPC yang sama dapat saling berkomunikasi melalui jaringan pribadi. Untuk informasi lebih lanjut, lihat Shared VPCs.

Gambar dan penjelasan berikut menjelaskan cara VPC dibagikan.

vSwitch sharing among multiple accounts

Anda dapat berbagi vSwitch dalam sebuah VPC dengan beberapa akun tanpa perlu mengonfigurasi VPC untuk setiap akun, sehingga mengurangi jumlah VPC.

Permissions of the resource (vSwitch) owner and the resource (vSwitch) principal

Sumber daya

Pemilik

Partisipan

Sumber daya cloud (seperti ECS dan RDS)

Setiap akun hanya dapat melihat dan mengelola sumber daya cloud serta grup keamanan yang dibuatnya sendiri. Akun tersebut tidak dapat melihat dan mengelola sumber daya yang dibuat oleh akun lain.

Grup keamanan

Antarmuka jaringan elastis (ENI)

Panggil DescribeNetworkInterfaces untuk melihat ENI yang dibuat oleh partisipan. Pengelolaan ENI yang dibuat oleh partisipan tidak didukung.

Menampilkan dan mengelola ENI yang dibuat oleh partisipan. Partisipan tidak dapat melihat ENI milik akun lain.

VPC, vSwitch, tabel rute, ACL jaringan, dan blok CIDR sekunder

Semua izin

Hanya bisa melihat

Blok CIDR yang dicadangkan

Semua izin

Tidak memiliki izin

Gateway IPv6

Semua izin

Mengalokasikan/menghapus alamat pribadi IPv6 untuk sumber daya seperti instans ECS, ENI, dan NLB.

Menampilkan alamat IPv6 dalam akunnya sendiri.

Mengaktifkan/menonaktifkan bandwidth publik, serta mengatur/menghapus aturan egress-only untuk alamat IPv6 dalam akunnya sendiri. Biaya bandwidth publik dibayar oleh partisipan.

Log aliran

Membuat log aliran di tingkat VPC dan vSwitch, yang hanya berlaku untuk ENI milik pemilik.

Membuat log aliran di tingkat ENI, yang hanya berlaku untuk ENI milik pemilik.

Membuat log aliran di tingkat ENI, yang hanya berlaku untuk ENI milik partisipan.

Gateway NAT, gateway VPN, Cloud Enterprise Network, dan koneksi peering VPC

Semua izin

Tidak memiliki izin untuk melihat atau mengelola, tetapi dapat terhubung ke jaringan eksternal melalui sumber daya ini.

Tag

Tag yang dikonfigurasi oleh pemilik vSwitch tidak terpengaruh. Pemilik dan partisipan dapat mengonfigurasi tag untuk sumber daya mereka masing-masing. Tag-tag tersebut tidak saling terlihat dan tidak saling memengaruhi.

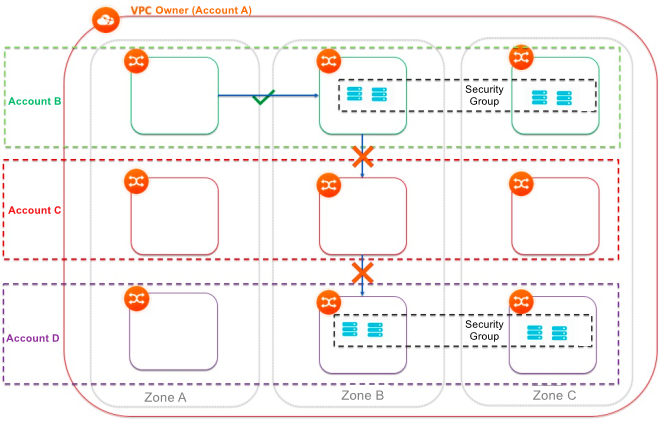

Isolation

Jika Anda berbagi vSwitch dalam VPC yang sama dengan akun berbeda, vSwitch tersebut secara default dapat saling berkomunikasi. Untuk mengisolasi vSwitch dalam skenario tertentu, gunakan salah satu metode berikut:

ACL jaringan: Menerapkan kontrol akses di tingkat vSwitch.

Grup keamanan: Menerapkan kontrol akses di tingkat instans. Referensi grup keamanan lintas akun juga didukung.

Catatan

CatatanMenggunakan grup keamanan untuk membuat aturan yang menolak akses antara dua instans merupakan salah satu cara menerapkan isolasi jaringan. Metode ini berguna karena ACL jaringan tidak dapat mengisolasi instans dalam vSwitch yang sama. Perusahaan juga dapat memanfaatkan fitur referensi lintas akun dari grup keamanan untuk menentukan alamat IP sumber dan tujuan dalam aturan grup keamanan, sehingga memungkinkan isolasi jaringan antara vSwitch dan akun yang berbeda.

Manfaat

Solusi ini memberikan manfaat berikut:

Departemen O&M dapat merencanakan, mengonfigurasi, dan mengelola VPC secara terpusat, serta berbagi vSwitch dalam VPC tersebut dengan berbagai unit bisnis.

Unit bisnis hanya dapat melihat dan mengelola sumber daya dalam vSwitch mereka sendiri, serta menambah atau menghapus server cloud, database, dan sumber daya lainnya sesuai kebutuhan bisnis.

Perusahaan menerapkan arsitektur jaringan dan kebijakan keamanan yang terpadu, sehingga unit bisnis dapat fokus pada kebutuhan bisnis masing-masing.

Perusahaan dapat menyediakan kemampuan jaringan dan keamanan sebagai layanan bagi unit bisnis, menstandarkan dan menyederhanakan sistem O&M, serta meningkatkan efisiensi TI seluruh organisasi.