Anda dapat membuat akun standar, istimewa, dan read-only global untuk instans ApsaraDB RDS for SQL Server melalui Konsol ApsaraDB RDS atau dengan memanggil operasi API.

Cakupan

Akun pertama untuk suatu instans harus berupa akun istimewa atau akun superuser (izin SA).

Akun istimewa dan standar dapat dibuat untuk instans dengan semua spesifikasi. Akun read-only global dapat dibuat untuk instans yang memenuhi persyaratan berikut:

Versi database: SQL Server 2016 atau lebih baru.

Famili instans: tujuan umum atau dedicated.

Batas akun:

Akun standar: Tidak terbatas.

Akun istimewa: Maksimal satu akun istimewa per instans.

Akun read-only global: Maksimal dua akun read-only global per instans.

Aturan izin akun

Aturan manajemen akun istimewa

Skenario | Perilaku izin |

Buat akun istimewa | Saat dibuat, akun tersebut secara otomatis diberikan peran db_owner untuk semua database yang ada. Tidak diperlukan otorisasi manual. |

Tambahkan database |

|

| |

Buat ulang akun istimewa |

|

Aturan manajemen akun standar

Skenario | Perilaku izin |

Buat akun standar |

|

Tambahkan database |

|

| |

Buat ulang akun standar dengan nama yang sama |

|

Aturan manajemen akun read-only global

Skenario | Perilaku izin |

Buat akun read-only global |

|

Tambahkan database | Untuk database baru (database yang dibuat setelah akun dibuat), akun tersebut secara otomatis diberikan akses read-only. Anda tidak perlu memberikan izin secara manual atau mengubah cakupannya. |

Hapus akun read-only global |

|

Buat ulang akun read-only global |

|

Catatan

Tetapkan kata sandi yang kuat: Untuk memastikan keamanan database, tetapkan kata sandi yang kuat untuk akun database dan ubah secara berkala. Anda juga dapat menetapkan kebijakan kata sandi untuk akun guna mengontrol periode validitas kata sandi dan meningkatkan keamanan akun.

Prinsip hak istimewa minimal: Saat memberikan izin kepada akun database, ikuti prinsip hak istimewa minimal. Buat akun berdasarkan peran bisnis dan berikan izin read-only serta baca/tulis sesuai kebutuhan. Jika perlu, Anda dapat membuat akun database dan database dengan granularitas lebih detail. Hal ini memastikan bahwa setiap akun database hanya dapat mengakses data yang diperlukan untuk bisnisnya. Jika operasi tulis tidak diperlukan, berikan izin read-only.

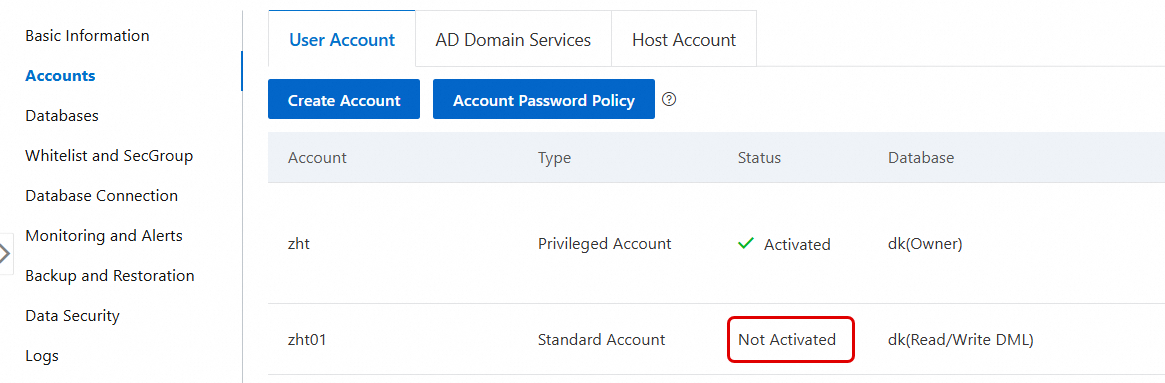

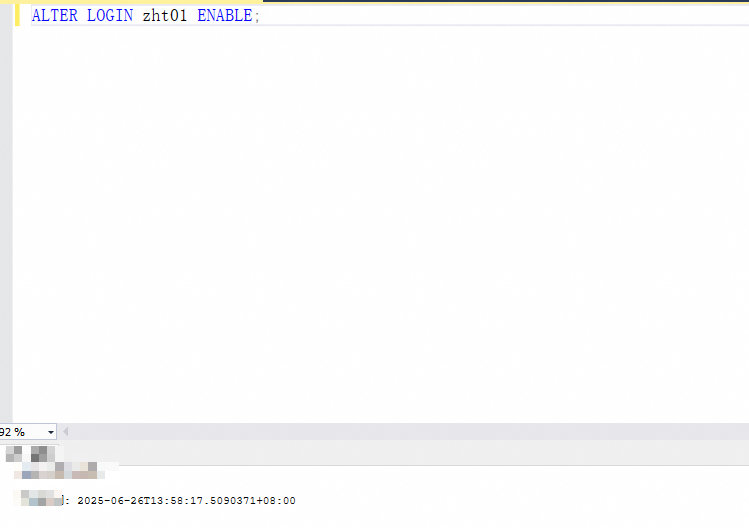

Buat akun

Buka halaman Instances. Di bilah navigasi atas, pilih wilayah tempat instans RDS berada. Lalu, temukan instans RDS dan klik ID instans tersebut.

Di panel navigasi sebelah kiri, klik Accounts.

Klik Create Account dan atur parameter berikut.

CatatanAkun pertama untuk instans ApsaraDB RDS for SQL Server harus berupa akun istimewa atau akun superuser. Anda hanya dapat membuat akun standar atau read-only global setelah membuat akun istimewa atau superuser.

Akun istimewa

Parameter

Deskripsi

Database Account

Masukkan nama akun database. Nama harus dimulai dengan huruf dan diakhiri dengan huruf atau angka. Nama dapat berisi huruf kecil, angka, dan garis bawah (_). Nama akun tidak boleh berupa kata kunci.

Account Type

Pilih Privileged Account. Setiap instans hanya mendukung satu akun istimewa.

New Password

Masukkan kata sandi untuk akun. Kata sandi harus memenuhi persyaratan berikut:

Panjang 8 hingga 32 karakter.

Berisi minimal tiga dari jenis karakter berikut: huruf kapital, huruf kecil, angka, dan karakter khusus.

Karakter khusus adalah

!@#$%^&*()_+-=.

Confirm Password

Masukkan kembali kata sandi yang sama untuk mengonfirmasinya.

Apply Password Policy

Menerapkan kebijakan kata sandi memungkinkan Anda mengontrol periode validitas kata sandi dan meningkatkan keamanan akun. Sebelum menerapkan kebijakan, Anda harus terlebih dahulu menetapkan kebijakan kata sandi untuk akun.

Description

Masukkan deskripsi. Panjang deskripsi maksimal 256 karakter.

Akun standar

Parameter

Deskripsi

Database Account

Masukkan nama akun database. Nama harus dimulai dengan huruf dan diakhiri dengan huruf atau angka. Nama dapat berisi huruf kecil, angka, dan garis bawah (_). Nama akun tidak boleh berupa kata kunci.

Account Type

Pilih Standard Account. Satu instans dapat memiliki beberapa akun standar.

Authorize Database:

Anda dapat memberikan izin Standard Account pada satu atau beberapa database dan menetapkan izin berbeda untuk masing-masing. Jika belum ada database yang dibuat, Anda dapat mengosongkan bidang ini dan memberikan izin ke akun nanti. Untuk memberikan izin:

Di daftar Unauthorized Databases, pilih database yang ingin Anda otorisasi.

Klik

untuk menambahkan database ke daftar Authorized Databases.

untuk menambahkan database ke daftar Authorized Databases.Tetapkan izin pada database untuk akun tersebut. Izin dapat berupa Read/Write (DML), Read-Only, atau Owner. Untuk informasi selengkapnya tentang izin, lihat Account permissions.

New Password

Masukkan kata sandi untuk akun. Kata sandi harus memenuhi persyaratan berikut:

Panjang 8 hingga 32 karakter.

Berisi minimal tiga dari jenis karakter berikut: huruf kapital, huruf kecil, angka, dan karakter khusus.

Karakter khusus adalah

!@#$%^&*()_+-=.

Confirm Password

Masukkan kembali kata sandi yang sama untuk mengonfirmasinya.

Apply Password Policy

Menerapkan kebijakan kata sandi memungkinkan Anda mengontrol periode validitas kata sandi dan meningkatkan keamanan akun. Sebelum menerapkan kebijakan, Anda harus terlebih dahulu menetapkan kebijakan kata sandi untuk akun.

Description

Masukkan deskripsi. Panjang deskripsi maksimal 256 karakter.

Akun read-only global

Parameter

Deskripsi

Database Account

Masukkan nama akun database. Nama harus dimulai dengan huruf dan diakhiri dengan huruf atau angka. Nama dapat berisi huruf kecil, angka, dan garis bawah (_). Nama akun tidak boleh berupa kata kunci.

Account Type

Pilih Global Read-only Account. Setelah akun ini dibuat, akun tersebut secara otomatis diberikan izin read-only pada semua database yang ada di instans. Izin ini juga berlaku untuk database baru apa pun.

New Password

Masukkan kata sandi untuk akun. Kata sandi harus memenuhi persyaratan berikut:

Panjang 8 hingga 32 karakter.

Berisi minimal tiga dari jenis karakter berikut: huruf kapital, huruf kecil, angka, dan karakter khusus.

Karakter khusus adalah

!@#$%^&*()_+-=.

Confirm Password

Masukkan kembali kata sandi yang sama untuk mengonfirmasinya.

Apply Password Policy

Menerapkan kebijakan kata sandi memungkinkan Anda mengontrol periode validitas kata sandi dan meningkatkan keamanan akun. Sebelum menerapkan kebijakan, Anda harus terlebih dahulu menetapkan kebijakan kata sandi untuk akun.

Description

Masukkan deskripsi. Panjang deskripsi maksimal 256 karakter.

Klik OK. Setelah halaman dimuat ulang, Anda dapat melihat akun yang telah dibuat.

Referensi

Gunakan konsol untuk membuat akun database dengan izin SA.

Buat berbagai jenis akun database dengan memanggil operasi API CreateAccount.

Hapus berbagai jenis akun database dengan memanggil operasi API DeleteAccount.