ApsaraDB RDS for SQL Server menyediakan fitur enkripsi disk secara gratis. Anda dapat mengaktifkan fitur ini saat membuat instans. Fitur ini menggunakan penyimpanan blok untuk mengenkripsi semua data pada disk data. Hal ini memastikan tingkat keamanan data yang tinggi. Mengaktifkan enkripsi disk tidak memengaruhi bisnis Anda atau mengharuskan Anda untuk memodifikasi aplikasi.

Ruang Lingkup

Anda tidak dapat mengaktifkan enkripsi disk secara manual untuk instans hanya-baca ApsaraDB RDS for SQL Server atau instans Serverless.

Untuk mengaktifkan enkripsi disk pada instans utama ApsaraDB RDS for SQL Server, Anda harus memenuhi kondisi berikut:

Tipe penyimpanan adalah Enterprise SSD (ESSD).

Tipe instans adalah Dedicated, General-purpose, atau Shared. Untuk tipe instans bersama, Anda hanya dapat mengaktifkan enkripsi disk saat membuat instans.

Instans utama tidak boleh memiliki instans hanya-baca yang terpasang. Jika ada instans hanya-baca yang terpasang, Anda harus terlebih dahulu melepaskan instans hanya-baca sebelum Anda dapat mengaktifkan enkripsi disk. Setelah Anda mengaktifkan enkripsi disk, instans hanya-baca baru yang dibuat untuk instans utama akan memiliki enkripsi disk yang diaktifkan secara default.

Setelah Anda mengaktifkan enkripsi disk, batasan berikut berlaku:

Anda tidak dapat menonaktifkan enkripsi disk setelah diaktifkan.

Batasan pemilihan kunci: Instans bersama hanya dapat dienkripsi dengan kunci layanan yang dikelola oleh RDS (Default Service CMK). Instans tujuan umum dan dedicated dapat dienkripsi dengan kunci layanan atau kunci kustom.

Batasan peningkatan versi mesin minor: Anda tidak dapat memperbarui versi mesin minor setelah Anda mengaktifkan enkripsi disk.

Penagihan

Fitur enkripsi disk tidak dikenakan biaya. Ini termasuk operasi baca dan tulis pada disk yang dienkripsi.

Kunci yang diperlukan untuk enkripsi disk dikelola oleh Key Management Service (KMS). Kunci default, seperti kunci layanan dan kunci master, tidak dikenakan biaya. Kunci kustom yang dilindungi perangkat lunak atau perangkat keras dikenakan biaya oleh KMS.

Catatan penggunaan

Koneksi sementara terputus: Mengubah kunci atau mengaktifkan enkripsi disk untuk instans yang sudah ada menyebabkan koneksi sementara terputus. Instans tidak tersedia selama sekitar 30 detik untuk instans High-availability atau Edisi Kluster, dan sekitar 5 menit untuk instans Edisi Dasar. Kami sarankan Anda melakukan operasi ini selama jam-jam sepi dan memastikan bahwa aplikasi Anda memiliki mekanisme penyambungan otomatis.

Pembayaran tertunda untuk KMS, atau menonaktifkan atau menghapus kunci, memengaruhi instans yang memiliki enkripsi disk diaktifkan:

Efek pembayaran tertunda untuk KMS: Jika Anda menggunakan jenis kunci berbayar, seperti kunci yang dilindungi perangkat lunak atau kunci yang dilindungi perangkat keras, pembayaran tertunda untuk KMS mencegah disk instans didekripsi. Akibatnya, seluruh instans menjadi tidak tersedia. Pastikan Anda memperpanjang instans KMS Anda tepat waktu.

Efek menonaktifkan atau menghapus kunci: Untuk kunci yang siklus hidupnya dapat Anda kelola, seperti kunci master, kunci yang dilindungi perangkat lunak, dan kunci yang dilindungi perangkat keras, menonaktifkan atau menghapus kunci menyebabkan instans RDS yang menggunakan kunci tersebut menjadi terkunci dan tidak dapat diakses. Instans tidak dapat berjalan sesuai harapan, dan semua aktivitas operasi dan pemeliharaan (O&M), seperti pencadangan, perubahan konfigurasi, restart, dan alih bencana (HA), gagal.

Kunci layanan yang dikelola RDS (Default Service CMK) menggunakan spesifikasi

Aliyun_AES_256. Layanan rotasi kunci dinonaktifkan secara default. Untuk mengaktifkan layanan rotasi kunci, Anda dapat masuk ke Konsol KMS untuk membelinya.

Aktifkan enkripsi disk

Mengaktifkan enkripsi disk untuk instans baru

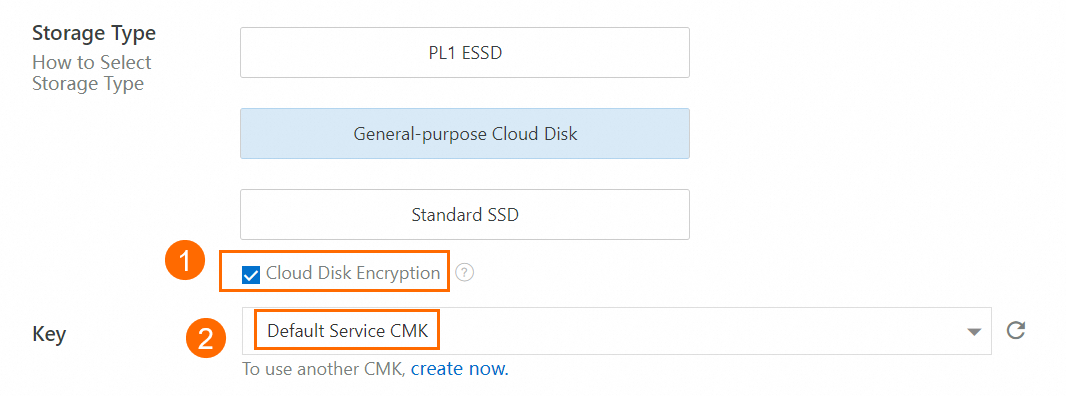

Saat Anda membuat instans ApsaraDB RDS for SQL Server, atur tipe penyimpanan ke SSD standar, SSD perusahaan (ESSD).

Pilih Disk Encryption lalu pilih kunci target.

CatatanUntuk informasi lebih lanjut tentang cara membuat kunci kustom, lihat Buat dan aktifkan kunci.

Saat Anda membuat instans, pilih opsi Disk Encryption sebelum Anda memilih tipe instans.

Untuk membuat tipe instans bersama dengan enkripsi disk diaktifkan, atur parameter Kunci ke Default Service CMK. Tipe instans bersama hanya dapat dienkripsi dengan kunci layanan.

Mengaktifkan enkripsi disk untuk instans yang ada

Mengaktifkan enkripsi disk untuk instans yang ada menyebabkan koneksi sementara terputus. Instans tidak tersedia selama sekitar 30 detik untuk instans High-availability atau Edisi Kluster, dan sekitar 5 menit untuk instans Edisi Dasar. Kami sarankan Anda melakukan operasi ini selama jam-jam sepi dan memastikan bahwa aplikasi Anda memiliki mekanisme penyambungan otomatis.

Pergi ke halaman Instans. Di bilah navigasi atas, pilih wilayah instans Anda. Lalu, temukan instans Anda dan klik ID-nya.

Di panel navigasi di sebelah kiri, klik Data Security.

Di tab Data Encryption, klik Enable Disk Encryption.

Di kotak dialog yang muncul, pilih kunci yang diinginkan dan klik OK. Status instans langsung berubah menjadi Modifying Parameters.

Enkripsi disk diaktifkan ketika status instans berubah kembali menjadi Running dan informasi enkripsi ditampilkan di tab Data Encryption.

Menampilkan status enkripsi disk dan detail kunci

Pergi ke halaman Instans. Di bilah navigasi atas, pilih wilayah tempat instans RDS berada. Lalu, temukan instans RDS dan klik ID instans tersebut.

Di halaman Basic Information instans, lihat kunci enkripsi disk.

CatatanJika tidak ada kunci yang ditampilkan di halaman Basic Information, enkripsi disk tidak diaktifkan untuk instans tersebut.

Anda dapat melihat semua kunci di bawah akun Anda saat ini di Konsol KMS.

Di tab Key Management > Default Key, jika Key Usage adalah Service Key, kunci tersebut dikelola oleh layanan Alibaba Cloud.

Ubah kunci

Anda dapat mengubah kunci untuk instans ApsaraDB RDS for SQL Server jika enkripsi disk diaktifkan dan instans tersebut merupakan tipe instans dedicated atau tujuan umum. Anda tidak dapat mengubah kunci untuk instans bersama karena instans bersama hanya dapat menggunakan kunci layanan.

Mengubah kunci menyebabkan koneksi sementara terputus. Instans tidak tersedia selama sekitar 30 detik untuk instans High-availability atau Edisi Kluster, dan sekitar 5 menit untuk instans Edisi Dasar. Kami sarankan Anda melakukan operasi ini selama jam-jam sepi dan memastikan bahwa aplikasi Anda memiliki mekanisme penyambungan otomatis.

Pergi ke halaman Instans. Di bilah navigasi atas, pilih wilayah instans Anda. Lalu, temukan instans Anda dan klik ID-nya.

Di panel navigasi di sebelah kiri, klik Data Security.

Di tab Data Encryption, klik Change Key.

Di kotak dialog Modify Data Disk Encryption Key, pilih kunci yang diinginkan dan klik OK.

Operasi API Terkait

Aktifkan enkripsi disk saat Anda membuat instans: CreateDBInstance.

Aktifkan enkripsi disk untuk instans yang ada: ModifyDBInstanceConfig.

Kueri status enkripsi disk instans: DescribeDBInstanceEncryptionKey.