Topik ini menjelaskan cara menggunakan Resource Access Management (RAM) untuk membatasi alamat IP yang dapat mengakses sumber daya Alibaba Cloud, sehingga meningkatkan keamanan data.

Skenario

Sebuah perusahaan telah membeli berbagai jenis sumber daya Alibaba Cloud, termasuk instance Elastic Compute Service (ECS), instance ApsaraDB RDS, instance Server Load Balancer (SLB), dan bucket Object Storage Service (OSS). Untuk memastikan keamanan layanan dan data, perusahaan ingin membatasi akses hanya pada alamat IP tertentu.

Dalam kasus ini, Anda dapat membuat kebijakan kustom sesuai dengan persyaratan bisnis. Kemudian, buat pengguna RAM dan lampirkan kebijakan kustom tersebut ke pengguna RAM. Dengan cara ini, pengguna RAM hanya dapat mengakses sumber daya Alibaba Cloud dari alamat IP yang ditentukan dalam kebijakan kustom.

Prosedur

Dalam contoh ini, pengguna RAM diizinkan mengakses instance ECS hanya dari alamat IP 192.0.2.0/24 dan 203.0.113.2.

Buat kebijakan kustom sebagai pengguna RAM dengan hak administratif.

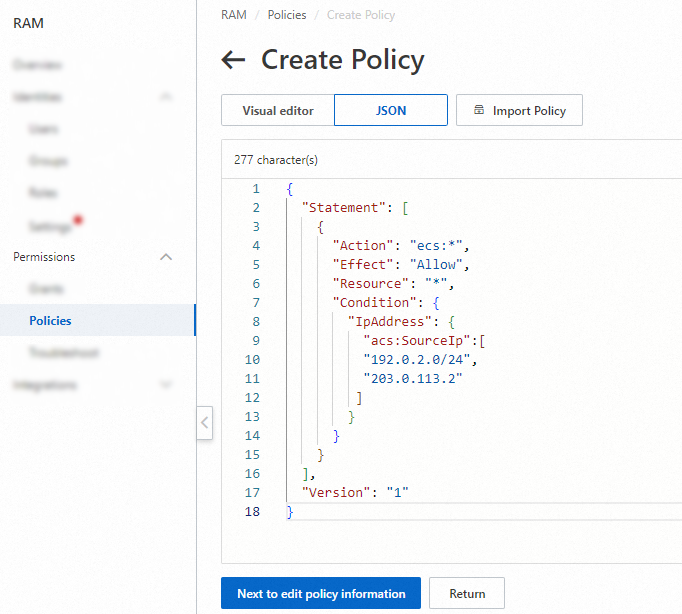

Masuk ke Konsol RAM, pilih di panel navigasi sebelah kiri, lalu klik Create Policy. Di halaman Create Policy, klik tab Visual editor atau JSON untuk membuat kebijakan kustom. Untuk informasi lebih lanjut, lihat Buat kebijakan kustom.

Contoh kode berikut menunjukkan isi kebijakan:

{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "IpAddress": { "acs:SourceIp":[ "192.0.2.0/24", "203.0.113.2" ] } } } ], "Version": "1" }CatatanAlamat IP dalam kode di atas hanya untuk referensi. Anda dapat mengubah nilai elemen

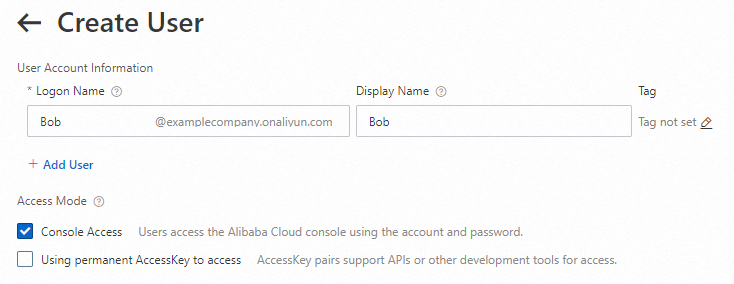

acs:SourceIpmenjadi alamat IP aktual.Buat pengguna RAM sebagai pengguna RAM dengan hak administratif.

Di panel navigasi sebelah kiri, pilih dan klik Create User untuk membuat pengguna RAM. Untuk memastikan keamanan akun, disarankan untuk memilih satu mode akses saja untuk pengguna RAM. Dengan cara ini, pengguna RAM individu dipisahkan dari pengguna RAM program. Untuk informasi lebih lanjut, lihat Buat pengguna RAM.

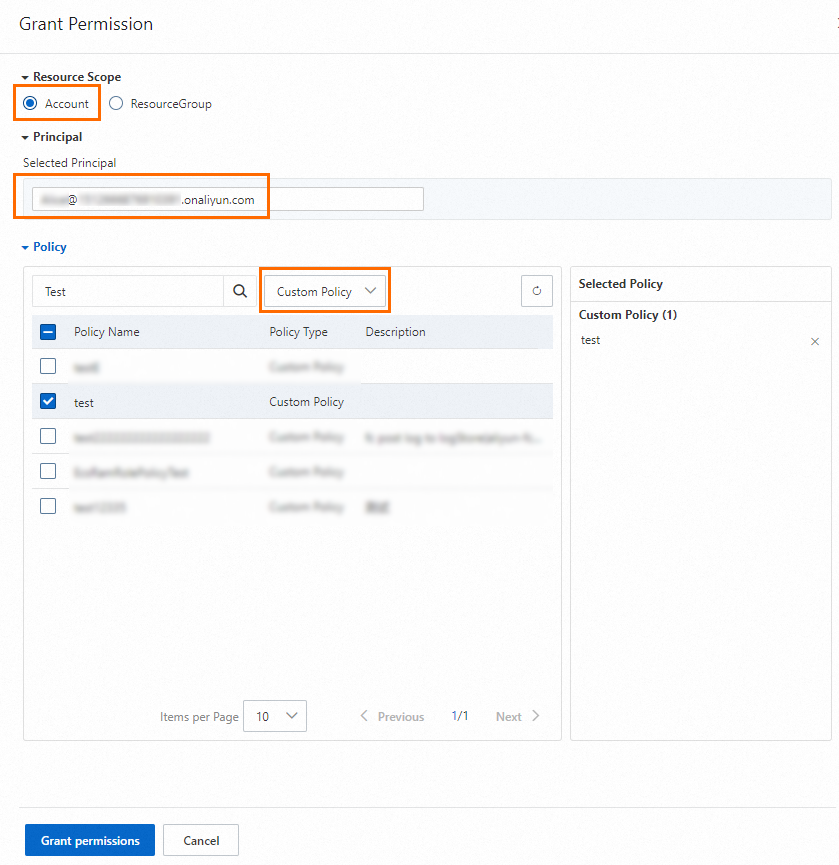

Lampirkan kebijakan kustom ke pengguna RAM sebagai pengguna RAM dengan hak administratif.

Di halaman Users, temukan pengguna RAM yang telah dibuat dan lampirkan kebijakan kustom ke pengguna tersebut. Untuk informasi lebih lanjut, lihat Berikan izin kepada pengguna RAM.

Gunakan pengguna RAM untuk mengakses instance ECS dan verifikasi apakah kebijakan kustom berlaku.

Jika pengguna RAM dapat mengakses instance ECS dari alamat IP

192.0.2.0/24dan203.0.113.2yang ditentukan dalam kebijakan kustom, serta tidak dapat mengakses instance ECS dari alamat IP lainnya, maka kebijakan kustom berlaku.

Tanya Jawab Umum

Apa yang harus saya lakukan jika kebijakan tidak berlaku?

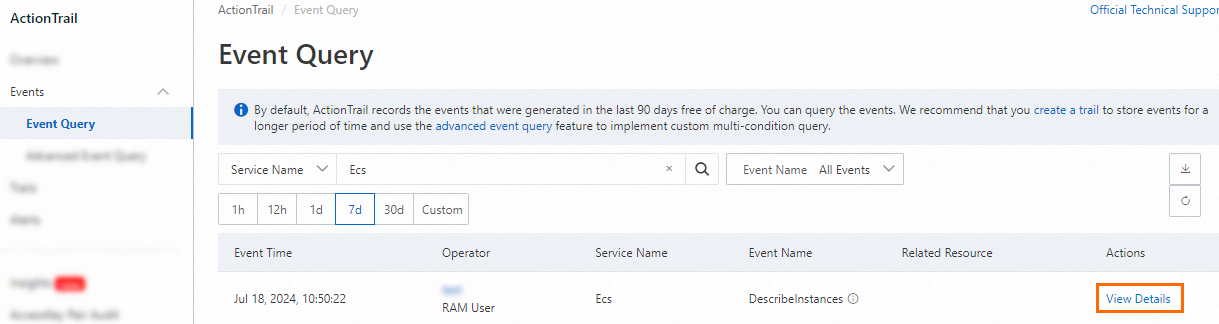

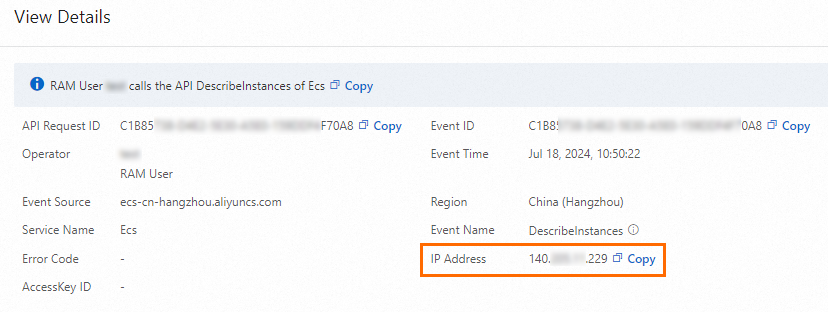

Jika kebijakan tidak berlaku setelah dilampirkan ke pengguna RAM, kemungkinan alamat IP yang ditentukan dalam kebijakan salah. Jika sumber daya yang ditentukan dalam kebijakan adalah layanan Alibaba Cloud yang bekerja dengan ActionTrail, lihat acara terkait di Konsol ActionTrail. Di panel detail acara, peroleh alamat IP sumber dari mana pengguna RAM memulai permintaan. Lalu, modifikasi alamat IP dalam dokumen kebijakan dan periksa apakah kebijakan berlaku lagi.

Referensi

Topik ini menjelaskan cara mengizinkan alamat IP tertentu mengakses sumber daya Alibaba Cloud dengan menentukan nilai untuk elemen

IpAddressdalam kebijakanAllow. Anda juga dapat menentukan nilai untuk elemenNotIpAddressdalam kebijakanDeny. Untuk informasi lebih lanjut tentang contoh kebijakan, lihat Akses sumber daya Alibaba Cloud menggunakan alamat IP atau blok CIDR tertentu.Untuk informasi lebih lanjut tentang elemen kebijakan seperti

Effect,Action,Resource, danCondition, lihat Elemen dasar kebijakan.Untuk informasi lebih lanjut tentang cara melihat acara di Konsol ActionTrail, lihat Gunakan fitur kueri acara untuk menanyakan acara.

Jika Anda ingin menggunakan Terraform untuk kontrol akses, Anda dapat menggunakan Terraform Explorer dan menjalankan kode dari Terraform Explorer. Untuk informasi lebih lanjut, kunjungi Terraform Explorer.