Gunakan kebijakan VPC untuk mengontrol sumber daya yang dapat diakses oleh pengguna berwenang. Anda dapat menggabungkannya dengan kebijakan bucket untuk menentukan pengguna yang dapat mengakses sumber daya Anda. Hal ini memastikan bahwa data cloud hanya diakses dari lingkungan jaringan aman, mengurangi risiko akses tidak sah.

Prasyarat

Sebuah virtual private cloud (VPC) telah dibuat di wilayah yang sama dengan bucket. Untuk informasi lebih lanjut, lihat Buat dan Kelola VPC.

Informasi latar belakang

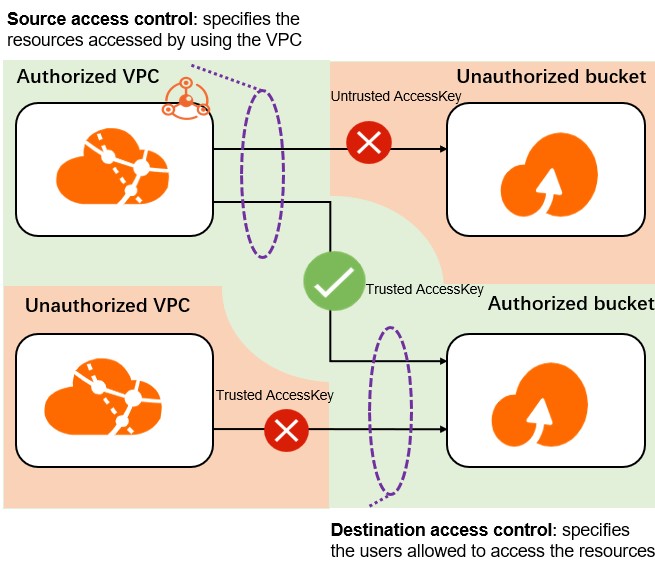

Arsitektur berikut menunjukkan cara mengontrol akses data baik di sumber maupun tujuan:

Arsitektur ini mencakup hal-hal berikut:

Akses Diizinkan

Pengguna tepercaya menggunakan AccessKey untuk mengakses bucket yang berwenang dari dalam VPC tertentu.

Akses Ditolak

Pengguna tidak tepercaya menggunakan AccessKey untuk mengakses bucket yang tidak berwenang dari dalam VPC tertentu.

Pengguna tepercaya menggunakan AccessKey untuk mengakses bucket yang berwenang dari luar VPC tertentu.

Skenario

Seorang pengguna dengan UID 174649585760xxxx membuat bucket bernama examplebucket di Object Storage Service (OSS) untuk menyimpan data bisnis penting. Pengguna tersebut juga membuat beberapa Instance ECS untuk menjalankan layanan. Lingkungan layanan dibangun di VPC dengan ID t4nlw426y44rd3iq4xxxx.

Pengguna ingin mengizinkan hanya VPC tertentu untuk mengakses sumber daya OSS, examplebucket. Ini mengontrol aliran data di sumber VPC. Pengguna juga perlu memblokir semua permintaan akses OSS dari luar VPC ini, mengontrol aliran data di tujuan bucket.

Langkah 1: Konfigurasikan kebijakan VPC

Gunakan kebijakan VPC untuk mengizinkan VPC dengan ID t4nlw426y44rd3iq4xxxx mengakses sumber daya di bucket examplebucket di OSS.

Masuk ke Konsol VPC.

Di panel navigasi sebelah kiri, klik Endpoints.

Di bilah navigasi atas, pilih wilayah tempat Anda ingin membuat endpoint gateway.

Klik tab Gateway Endpoints, lalu klik Create Endpoint.

Pada halaman Create Endpoint, atur parameter berikut, lalu klik Create.

Parameter

Deskripsi

Endpoint Name

Masukkan nama untuk endpoint gateway.

Endpoint Type

Pilih tipe endpoint yang akan dibuat. Tutorial ini menggunakan Gateway Endpoint.

Endpoint Service

Klik Select Service dan pilih layanan endpoint untuk OSS.

VPC

Pilih VPC tempat membuat endpoint gateway.

Route Table

Pilih tabel rute untuk dikaitkan dengan endpoint gateway.

Resource Group

Pilih kelompok sumber daya tempat endpoint tersebut berada.

Description

Masukkan deskripsi untuk endpoint.

Endpoint Policy

Masukkan kebijakan endpoint berikut.

{ "Statement": [ { "Action": "oss:*", "Effect": "Allow", "Principal": ["174649585760xxxx"], "Resource": ["acs:oss:*:*:examplebucket", "acs:oss:*:*:examplebucket/*"] } ], "Version": "1" }PentingJika kebijakan VPC tidak dikonfigurasi, VPC secara default dapat mengakses semua bucket di wilayah yang sama. Jika kebijakan VPC dikonfigurasi, VPC hanya dapat mengakses bucket di wilayah yang sama jika permintaan secara eksplisit diizinkan oleh kebijakan.

Langkah 2: Konfigurasikan kebijakan bucket

Gunakan kebijakan bucket untuk memblokir akses ke sumber daya OSS dari VPC lain selain VPC dengan ID t4nlw426y44rd3iq4xxxx.

Masuk ke Konsol OSS.

Di panel navigasi sebelah kiri, klik Buckets, lalu klik examplebucket.

Di panel navigasi sebelah kiri, pilih Permission Control > Bucket Policy.

Pada tab Bucket Policy, klik Add by Syntax.

Klik Edit, lalu masukkan kebijakan bucket berikut.

PentingJika Anda mengatur

Principalmenjadi*dalam kebijakan yang berisi aturan Deny, pastikan bahwa VPC dapat mengakses bucket. Jika tidak, tidak ada pengguna yang dapat mengakses bucket, termasuk pengguna yang masuk ke konsol. Untuk tujuan pengujian, Anda dapat menentukan Pengguna Resource Access Management (RAM) sebagaiPrincipal. Jika Anda mengalami masalah akses, Anda dapat masuk ke konsol dengan Akun Alibaba Cloud Anda untuk memodifikasi kebijakan.{ "Statement" : [ { "Action": ["oss:*"], "Effect": "Deny", "Principal": ["*"], "Resource": "acs:oss:*:*:*", "Condition": { "StringNotEquals" : { "acs:SourceVpc": ["vpc-t4nlw426y44rd3iq4xxxx"] } } } ] , "Version": "1" }Klik Save. Di kotak dialog yang muncul, klik OK.