Data Security Center (DSC) menilai kepatuhan konfigurasi keamanan bucket Anda dengan memeriksa apakah konfigurasi seperti access control list (ACL) dan kebijakan enkripsi telah diterapkan. DSC memberikan saran penanganan terhadap setiap risiko konfigurasi yang terdeteksi, sehingga Anda dapat mengikutinya untuk memperkuat keamanan aset data dalam bucket Object Storage Service (OSS) Anda.

Ikhtisar solusi

DSC mendukung item pemeriksaan risiko baseline berikut untuk bucket OSS:

Nama Kebijakan | Item Pemeriksaan | Deskripsi |

Data Storage Security | OSS-enable Bucket server-side encryption | Memeriksa apakah enkripsi sisi server diaktifkan untuk bucket OSS. Konfigurasikan penyimpanan data dengan langkah-langkah keamanan seperti enkripsi untuk memastikan kerahasiaan dan integritas data. |

Data backup and recovery | OSS-enable Bucket version control | Memeriksa apakah pengendalian versi diaktifkan untuk bucket OSS. Buat mekanisme pengendalian versi dan pemulihan untuk mengelola redundansi data dan melindungi ketersediaan data. |

Access Control Management | OSS-configure an access source IP address whitelist | Memeriksa apakah bucket OSS diekspos secara publik. Batasi akses dan penggunaan data berdasarkan sumber sesuai kebutuhan bisnis untuk menghindari eksposur publik aset data. |

Data transmission encryption | OSS-enable secure encrypted transmission | Memeriksa apakah transmisi terenkripsi diaktifkan untuk file OSS selama transfer. Gunakan langkah-langkah keamanan seperti enkripsi untuk aktivitas transmisi data guna memastikan keamanan selama proses berlangsung. |

Log Monitoring Audit | OSS-enable log storage | Memeriksa apakah penyimpanan log diaktifkan untuk file OSS. Seluruh siklus hidup pemrosesan data harus memiliki kemampuan pencatatan dan pemantauan untuk memastikan jejak audit. Aktifkan fitur seperti penyimpanan log untuk file OSS. |

Identity Rights Management | OSS-anonymous account "read/write/full control" permission configuration | Memeriksa apakah pengelolaan izin file OSS masuk akal. Misalnya, memeriksa apakah izin public-read-write dikonfigurasi, yang memungkinkan perubahan konten file yang disimpan. Dasarkan akses dan penggunaan data pada prinsip hak istimewa minimal. Tetapkan izin akses bagi personel terkait untuk mencegah akses tidak sah. |

Sensitive Data Protection | OSS-log file public read (write) access permission settings, OSS-sensitive data Bucket public read (write) Access Check | Memeriksa risiko kebocoran data dalam file log OSS, seperti izin public-read-write. Juga memeriksa apakah kontrol akses diaktifkan untuk proyek yang berisi data sensitif. Pada contoh ini, deteksi data sensitif tidak dilakukan pada bucket OSS. Pemeriksaan baseline dilakukan secara langsung. Oleh karena itu, item pemeriksaan OSS-sensitive data Bucket public read (write) Access Check lulus secara default. |

Anda dapat menyelesaikan pemeriksaan keamanan baseline dan menangani risiko dalam empat langkah:

Create an OSS bucket: Buat bucket OSS.

Add the OSS bucket to DSC: Tambahkan bucket tersebut di konsol DSC dan aktifkan pemeriksaan risiko konfigurasi.

Manually run a baseline security check: Secara default, DSC menjalankan pemeriksaan baseline keamanan pada aset data yang terhubung sekitar pukul 01.00 setiap hari. Untuk melihat hasil pemeriksaan baseline segera, Anda harus menjalankan kebijakan pemeriksaan secara manual.

View and handle security risks: Lihat hasil pemeriksaan dan tangani setiap risiko konfigurasi yang terdeteksi.

Prasyarat

Aktifkan Edisi Gratis Data Security Center dan berikan izin yang diperlukan kepada DSC untuk mengakses sumber daya Alibaba Cloud lainnya.

Free Edition Data Security Center mencakup fitur pemeriksaan baseline. Fitur ini mendukung item pemeriksaan dalam Alibaba Cloud Data Security Best Practices dan menyediakan perlindungan OSS gratis hingga 500 TB per bulan. Untuk contoh ini, Anda hanya perlu mengaktifkan Edisi Gratis DSC.

Object Storage Service (OSS) telah diaktifkan untuk akun saat ini.

Langkah 1: Buat bucket OSS

Di konsol OSS, buka halaman Buckets dan klik Create Bucket.

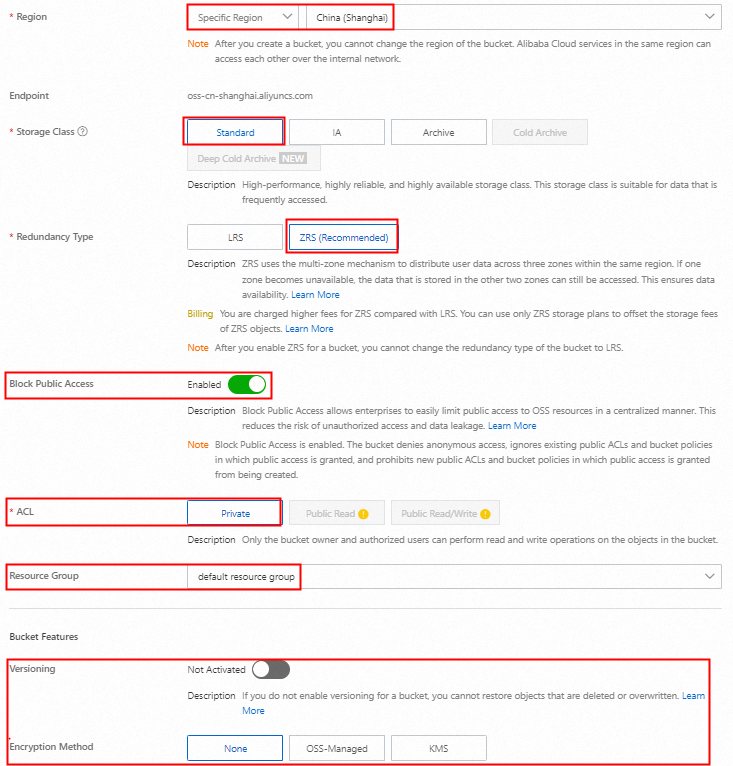

Pada panel Create Bucket, konfigurasikan parameter yang diperlukan, gunakan pengaturan default untuk parameter lainnya, lalu klik Create.

Langkah 2: Tambahkan bucket OSS ke DSC

Masuk ke konsol Data Security Center.

Di panel navigasi sebelah kiri, pilih Asset Center.

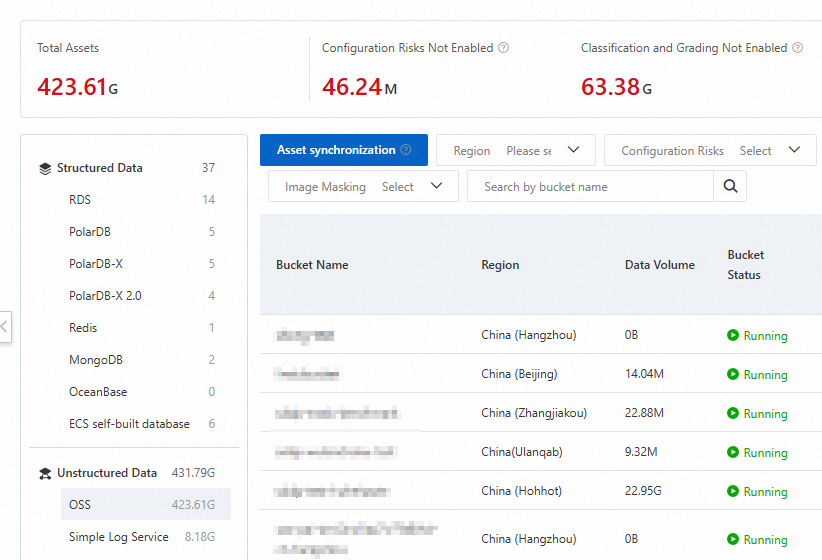

Menggunakan Asset Center yang baru sebagai contoh, klik OSS di area Unstructured Data, lalu klik Asset synchronization.

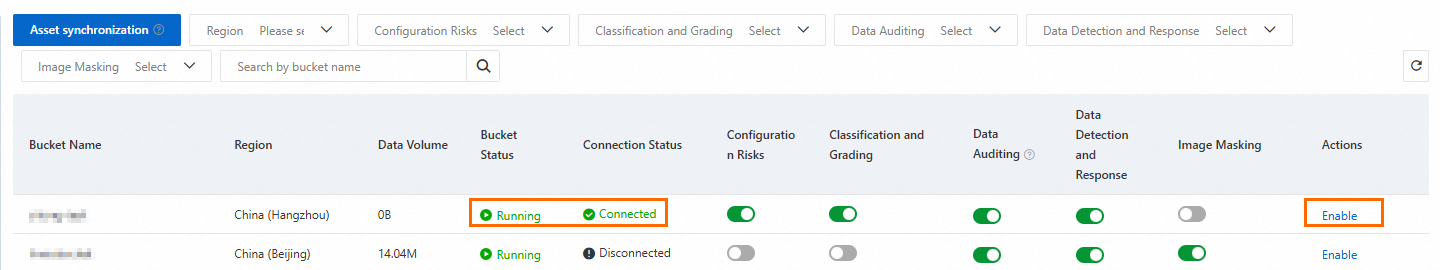

Setelah sinkronisasi aset selesai, temukan bucket OSS yang baru dibuat dan aktifkan sakelar Configuration Risks.

Tunggu hingga Connection Status bucket OSS berubah menjadi Connected.

Langkah 3: Jalankan pemeriksaan baseline secara manual

3.1 Lihat dan konfirmasi bahwa kebijakan pemeriksaan diaktifkan

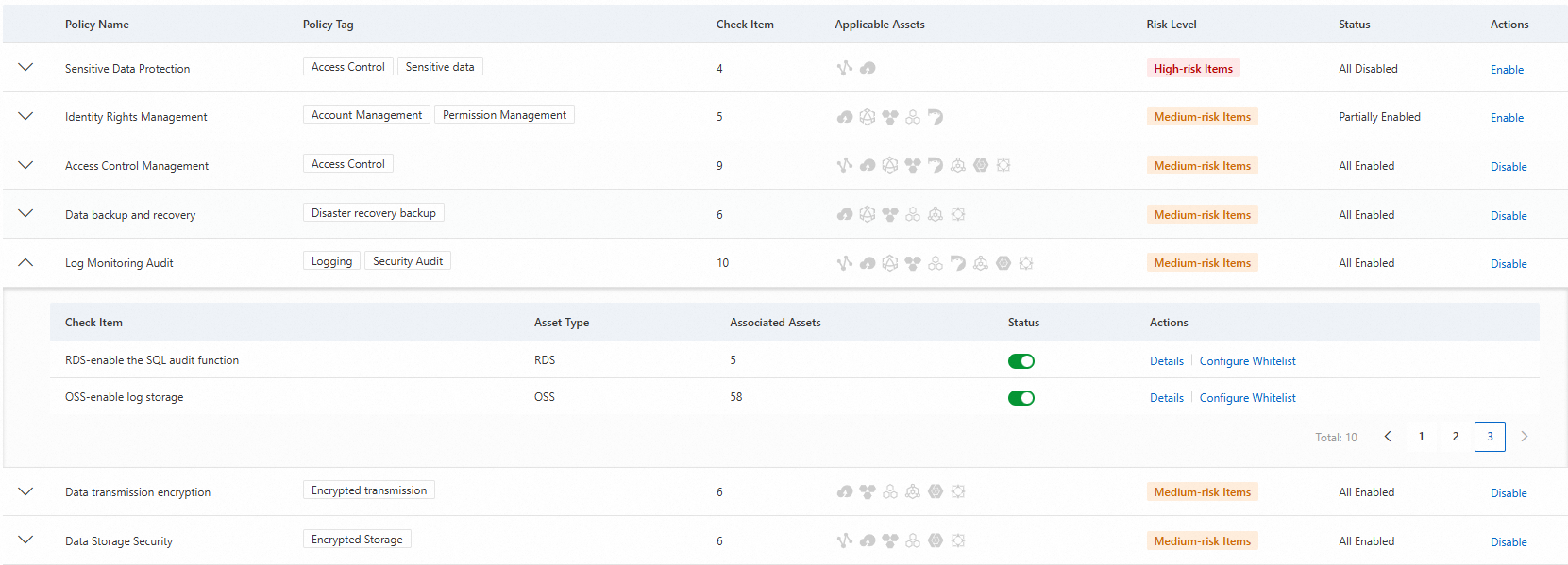

Di panel navigasi sebelah kiri, pilih .

Di tab , lihat item pemeriksaan terkait OSS beserta statusnya.

PIPL Security Baseline memerlukan instans Perusahaan DSC. Contoh ini menggunakan Alibaba Cloud Data Security Best Practices untuk memeriksa kepatuhan bucket yang diotorisasi.

Secara default, DSC mengaktifkan semua item pemeriksaan dalam kebijakan pemeriksaan baseline untuk mendeteksi risiko pada aset OSS yang diotorisasi.

Konfirmasi bahwa kolom status untuk item pemeriksaan OSS menampilkan ikon aktif

.

.

3.2 Jalankan pemeriksaan keamanan secara manual untuk setiap item

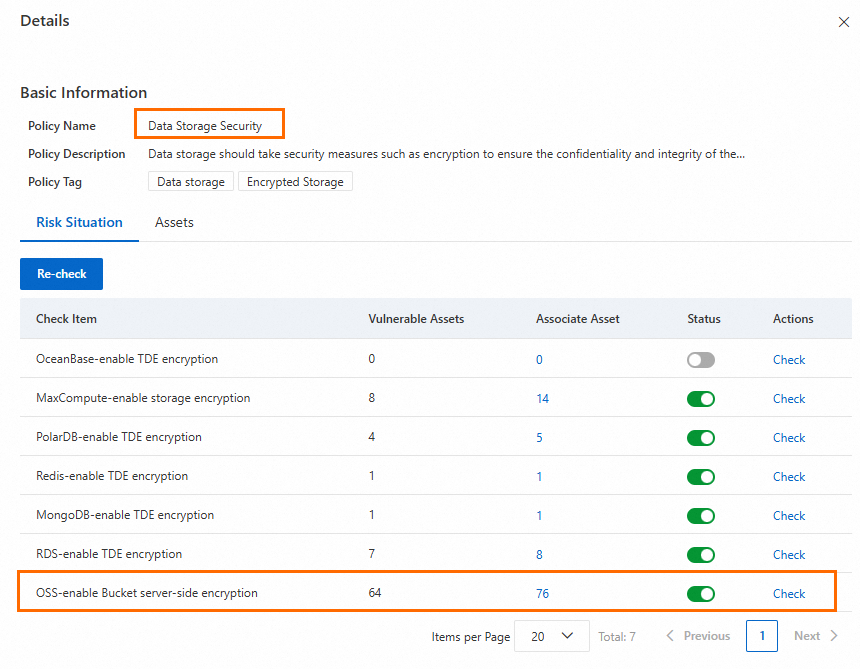

Di tab , temukan kebijakan target dan klik Details di kolom Actions.

Di tab Risk Situation, klik Check untuk setiap item pemeriksaan terkait OSS. Deteksi selesai ketika tombol Detect kembali aktif. Kemudian, tutup panel tersebut.

Ulangi langkah-langkah sebelumnya untuk menyelesaikan deteksi pada item pemeriksaan dari kebijakan pemeriksaan yang berbeda.

Langkah 4: Lihat dan tangani risiko keamanan

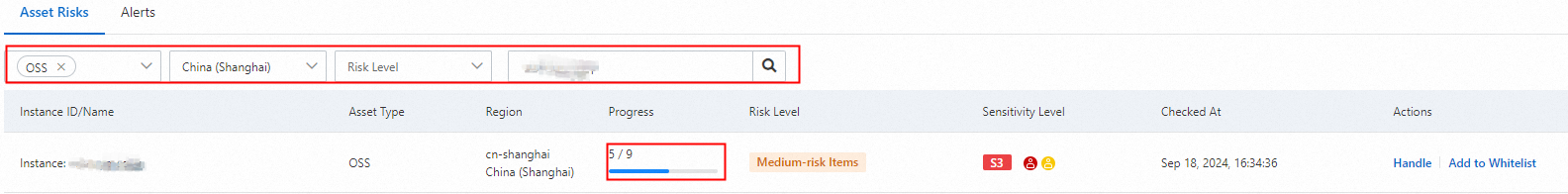

4.1 Lihat hasil pemeriksaan untuk bucket OSS target

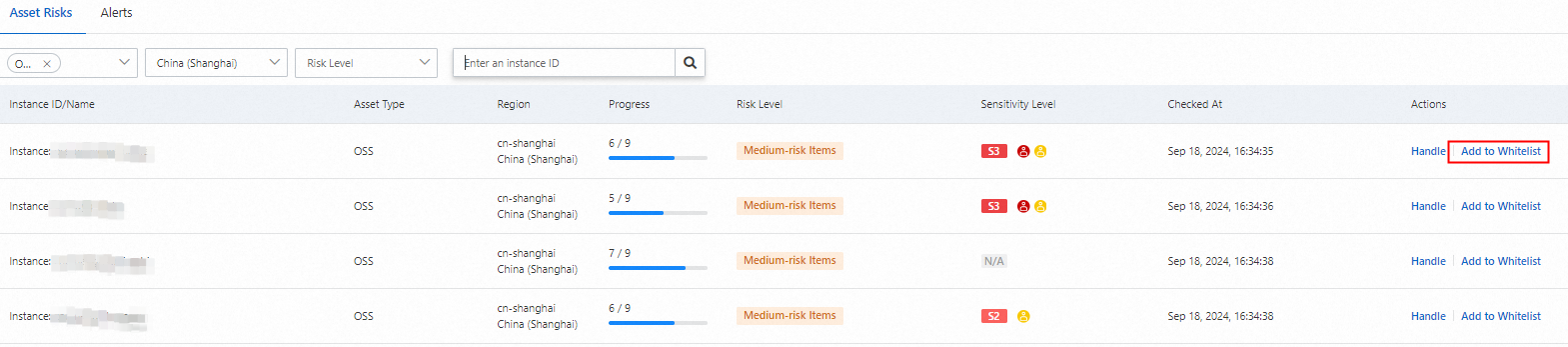

Setelah pemeriksaan baseline selesai, di tab Asset Risks, cari bucket target untuk melihat hasil pemeriksaan. Waktu deteksi menunjukkan kapan pemeriksaan terakhir dilakukan.

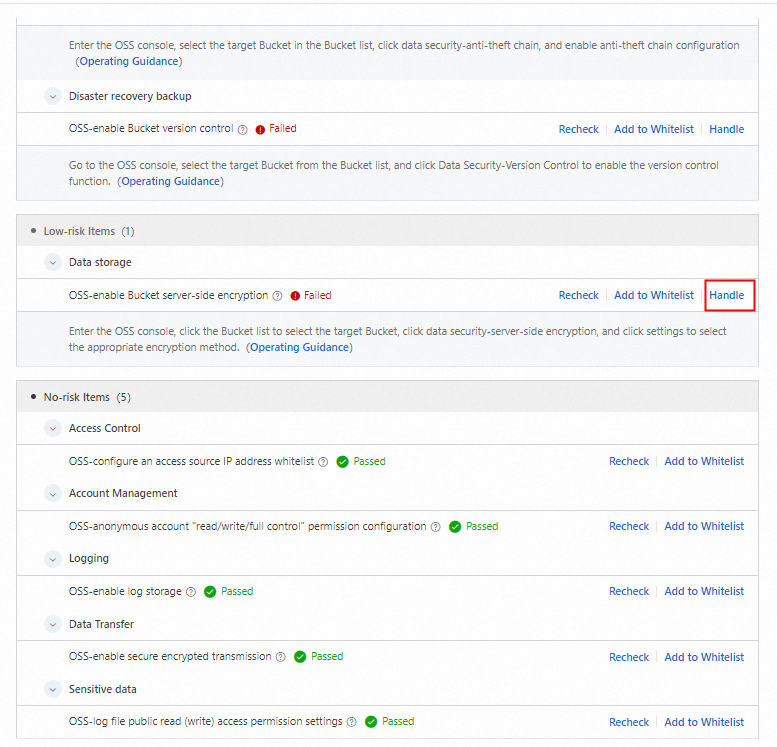

Klik Handle di kolom Actions untuk melihat item pemeriksaan yang gagal beserta solusi yang direkomendasikan.

4.2 Tangani item risiko

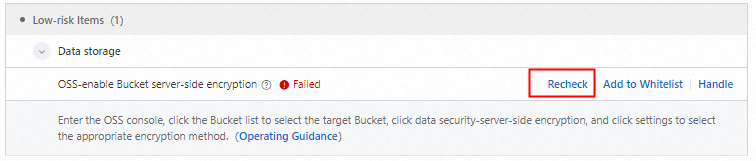

Di area Risk Details, klik Handle untuk menuju halaman terkait dan menyelesaikan risiko tersebut. Sebagai contoh, Anda dapat menangani risiko OSS-enable Bucket server-side encryption.

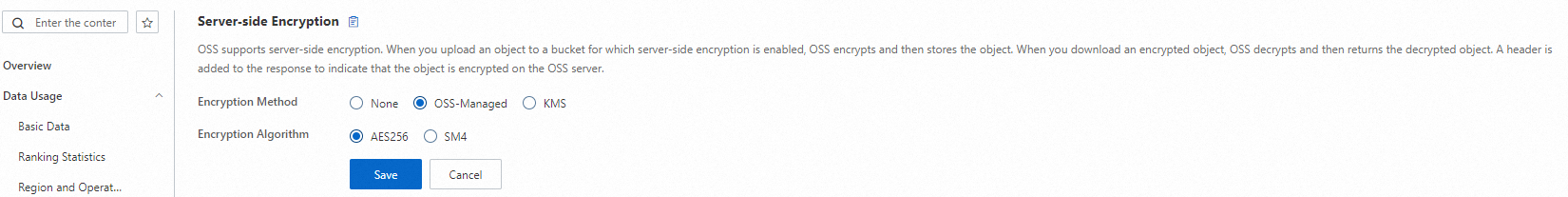

Anda akan diarahkan ke halaman Server-side Encryption untuk bucket OSS tersebut. Klik Settings. Pada contoh ini, enkripsi diatur ke OSS-Managed. Klik Save. Untuk informasi lebih lanjut tentang cara mengonfigurasi enkripsi sisi server, lihat Server-side encryption.

4.3 Jalankan ulang pemeriksaan untuk verifikasi

Kembali ke panel detail risiko di DSC dan klik Recheck.

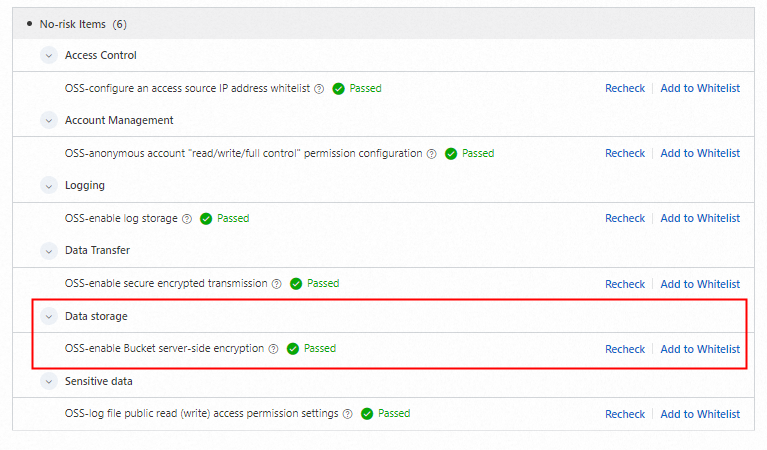

Pemeriksaan yang lulus menunjukkan bahwa item risiko telah diselesaikan.

Anda dapat mengikuti langkah-langkah ini untuk menangani semua item risiko dan meningkatkan kepatuhan konfigurasi keamanan bucket OSS Anda.

Ringkasan

Sebelum menyimpan data ke bucket OSS yang sudah ada, lakukan pemeriksaan kepatuhan konfigurasi keamanan untuk meningkatkan keamanan penyimpanan data Anda.

Kebijakan perlindungan data sensitif

Secara default, item pemeriksaan OSS-sensitive data Bucket public read (write) Access Check lulus pemeriksaan keamanan baseline untuk bucket OSS mana pun yang belum terdeteksi mengandung data sensitif. Untuk mempertahankan kepatuhan setelah Anda menyimpan data ke bucket tersebut, buat tugas deteksi data sensitif. Tugas ini secara berkala memindai bucket untuk mencari data sensitif. Jika ditemukan data sensitif, DSC akan menjalankan pemeriksaan baseline OSS-sensitive data Bucket public read (write) Access Check. Hal ini memungkinkan Anda segera menangani risiko terkait item pemeriksaan tersebut.

Untuk informasi lebih lanjut tentang tugas deteksi data sensitif, lihat Scan for sensitive data using a detection task.

Edisi Gratis Data Security Center menyediakan deteksi data OSS gratis hingga 5 GB per bulan. Jika kuota ini tidak memenuhi kebutuhan bisnis Anda, Anda harus membeli instans berbayar Data Security Center. Untuk informasi lebih lanjut, lihat Purchase Data Security Center.

Manajemen daftar putih

Jika Anda menentukan bahwa kegagalan pemeriksaan untuk aset tertentu dapat diabaikan, buka tab Asset Risks. Temukan aset target dan klik Add to Whitelist di kolom Actions. Hal ini akan menambahkan aset tersebut ke daftar putih untuk item pemeriksaan tersebut.

Edisi Gratis Data Security Center tidak mendukung manajemen daftar putih. Anda harus membeli instans Perusahaan Data Security Center untuk menggunakan fitur daftar putih.