Anda dapat menggunakan Resource Group untuk mengelola resource ApsaraDB for MongoDB secara terkelompok sekaligus menerapkan kebijakan Resource Access Management (RAM) yang memberikan otorisasi hanya untuk tindakan pada resource dalam grup tertentu. Pendekatan ini memungkinkan Anda menerapkan principle of least privilege (PoLP) di akun Alibaba Cloud Anda.

Izin berbasis resource group hanya berlaku untuk jenis resource dan tindakan tertentu yang didukung. Untuk tindakan yang tidak didukung, cakupan resource group dalam kebijakan akan diabaikan, sehingga izin harus diberikan di tingkat akun.

Cara kerja

Resource group mengelompokkan resource Anda berdasarkan proyek atau lingkungan. Setelah resource dikelompokkan, Anda dapat menerapkan kebijakan RAM ke suatu identitas (seperti RAM user, grup pengguna, atau role) sehingga izinnya dibatasi secara eksklusif hanya untuk resource dalam grup tersebut. Untuk informasi selengkapnya, lihat Pengelompokan dan otorisasi resource.

Pendekatan ini memberikan dua manfaat utama:

-

Kontrol akses terperinci: Alih-alih memberikan izin di seluruh akun, Anda dapat membatasi akses identitas hanya ke resource dalam grup tertentu. Hal ini membantu mengisolasi workload berbasis proyek dan mengurangi risiko akses yang tidak sah.

-

Manajemen yang disederhanakan: Saat resource baru ditambahkan ke resource group, identitas RAM dengan izin yang dicakupkan ke grup tersebut akan otomatis mendapatkan akses. Anda tidak perlu memperbarui kebijakan RAM setiap kali membuat resource baru.

Memberikan izin tingkat resource group kepada RAM user

Bagian ini menjelaskan cara memberikan izin kepada RAM user agar hanya dapat mengakses resource ApsaraDB for MongoDB dalam resource group tertentu.

1. Prasyarat

-

Buat resource group dan pastikan resource target telah dimasukkan ke dalamnya. Untuk detail lebih lanjut, lihat: Buat resource group, Tambahkan resource ke resource group secara otomatis, dan Tambahkan resource ke resource group secara manual.

2. Berikan izin

Anda dapat memberikan izin tingkat resource group melalui Resource Management console atau RAM console.

Resource Management console

-

Masuk ke Konsol Resource Management.

-

Pada halaman Resource Group, temukan resource group target, lalu klik Manage Permission di kolom Actions.

-

Pada tab Permissions, klik Grant Permission.

-

Pada panel Grant Permission, konfigurasikan principal dan kebijakan akses.

-

Principal: Pilih RAM user.

-

Policy: Pilih System Policy atau Custom Policy. Untuk informasi selengkapnya, lihat Buat kebijakan izin kustom.

-

-

Klik Grant permissions.

Untuk informasi selengkapnya, lihat Berikan izin resource group kepada identitas RAM.

RAM console

-

Masuk ke RAM console menggunakan Akun Alibaba Cloud atau akun administrator RAM.

-

Di panel navigasi sebelah kiri, pilih . Pada halaman Users, temukan RAM user target, lalu klik Add Permissions di kolom Actions.

-

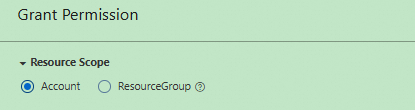

Pada panel Grant Permission, tambahkan izin untuk RAM user tersebut.

-

Resource Scope: Pilih Resource Group.

-

Principal: Pilih RAM user yang telah ada atau yang dibuat pada langkah sebelumnya.

-

Policy: Pilih System Policy atau Custom Policy. Untuk informasi selengkapnya, lihat Buat kebijakan izin kustom.

-

-

Klik OK.

Untuk informasi selengkapnya, lihat Berikan izin kepada RAM user.

Resource yang didukung

Resource berikut mendukung otorisasi berbasis resource group:

|

Alibaba Cloud service |

Kode service |

Tipe resource |

|

ApsaraDB for MongoDB |

dds |

dbinstance : instance |

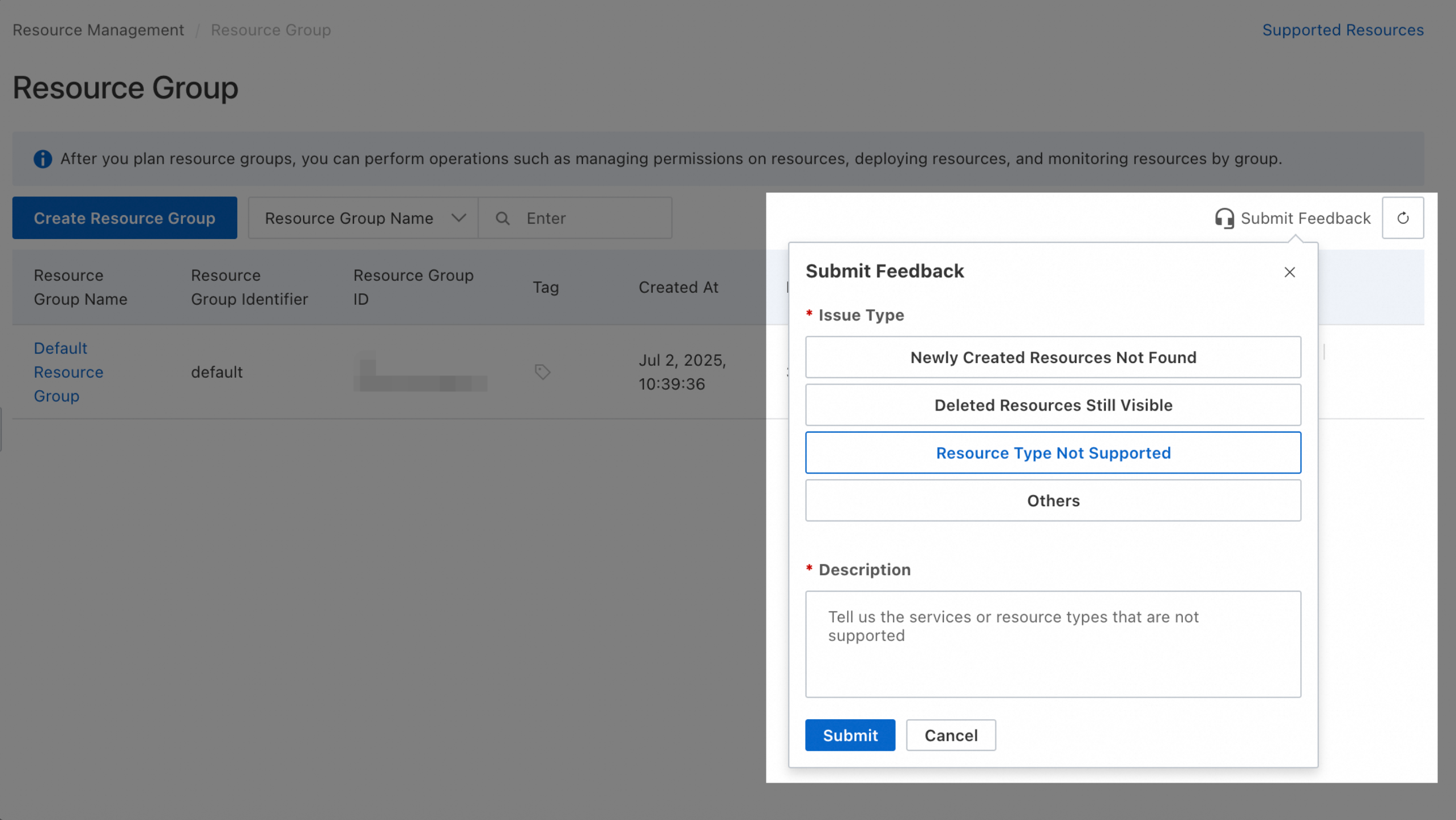

Untuk meminta dukungan terhadap jenis resource yang tidak tercantum di sini, kirimkan feedback melalui Resource Management console.

Tindakan yang tidak didukung

Tindakan berikut tidak mendukung otorisasi berbasis resource group:

|

Tindakan |

Deskripsi |

|

dds:CancelActiveOperationTasks |

- |

|

dds:CheckServiceLinkedRole |

- |

|

dds:DescribeActiveOperationMaintenanceConfig |

- |

|

dds:DescribeActiveOperationTask |

- |

|

dds:DescribeActiveOperationTaskRegion |

- |

|

dds:DescribeAvailableZones |

- |

|

dds:DescribeDBInstanceByConnectionStringForInner |

- |

|

dds:DescribeDBInstanceSpecInfo |

- |

|

dds:DescribeDetachedInstances |

- |

|

dds:DescribeEventMetaInfo |

- |

|

dds:DescribeHistoryEventsStat |

- |

|

dds:DescribeKmsKeys |

- |

|

dds:DescribeResourceQuota |

- |

|

dds:DescribeUserEventConfig |

- |

|

dds:InitializeDdsPermission |

- |

|

dds:ModifyActiveOperationMaintenanceConfig |

- |

|

dds:ModifyActiveOperationTask |

- |

|

dds:ModifyEventInfo |

- |

|

dds:ModifyTaskInfo |

- |

|

dds:ModifyUserEventConfig |

- |

Untuk tindakan tersebut, Anda harus membuat kebijakan kustom dengan cakupan yang diatur ke Account.

Sesuaikan contoh kebijakan berikut sesuai kebutuhan Anda:

Sesuaikan contoh kebijakan berikut sesuai kebutuhan Anda:

-

Izinkan akses read-only

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "dds:CheckServiceLinkedRole", "dds:DescribeActiveOperationMaintenanceConfig", "dds:DescribeActiveOperationTask", "dds:DescribeActiveOperationTaskRegion", "dds:DescribeAvailableZones", "dds:DescribeDBInstanceByConnectionStringForInner", "dds:DescribeDBInstanceSpecInfo", "dds:DescribeDetachedInstances", "dds:DescribeEventMetaInfo", "dds:DescribeHistoryEventsStat", "dds:DescribeKmsKeys", "dds:DescribeResourceQuota", "dds:DescribeUserEventConfig" ], "Resource": "*" } ] } -

Izinkan akses penuh

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "dds:CancelActiveOperationTasks", "dds:CheckServiceLinkedRole", "dds:DescribeActiveOperationMaintenanceConfig", "dds:DescribeActiveOperationTask", "dds:DescribeActiveOperationTaskRegion", "dds:DescribeAvailableZones", "dds:DescribeDBInstanceByConnectionStringForInner", "dds:DescribeDBInstanceSpecInfo", "dds:DescribeDetachedInstances", "dds:DescribeEventMetaInfo", "dds:DescribeHistoryEventsStat", "dds:DescribeKmsKeys", "dds:DescribeResourceQuota", "dds:DescribeUserEventConfig", "dds:InitializeDdsPermission", "dds:ModifyActiveOperationMaintenanceConfig", "dds:ModifyActiveOperationTask", "dds:ModifyEventInfo", "dds:ModifyTaskInfo", "dds:ModifyUserEventConfig" ], "Resource": "*" } ] }

Memberikan izin di tingkat akun akan memberikan akses ke semua resource yang relevan dalam akun tersebut. Selalu patuhi principle of least privilege (PoLP).

FAQ

Bagaimana cara menemukan resource group tempat suatu resource berada?

-

Metode 1: Melalui service console

-

Buka service console tempat resource dibuat. Di halaman detail resource, resource group biasanya tercantum di bagian informasi dasar.

-

-

Metode 2: Melalui Resource Management console

-

Masuk ke Resource Management console.

-

Pilih .

-

Di panel kiri, pilih akun yang memiliki resource tersebut (secara default adalah Current Account).

-

Gunakan filter untuk menemukan resource Anda.

-

Kolom Resource Group Name menunjukkan kelompok tempat resource tersebut berada.

-

Bagaimana cara melihat semua resource dalam resource group tertentu?

-

Metode 1:

-

Masuk ke Resource Management console.

-

Pilih .

-

Di panel kiri, di bawah akun pemilik resource (secara default adalah Current Account), klik nama resource group yang diinginkan.

-

Di panel kanan, pilih layanan cloud dari daftar drop-down Select resource types.

-

Semua resource dalam grup tersebut akan ditampilkan.

-

-

Metode 2:

-

Masuk ke Konsol Resource Management.

-

Pilih .

-

Temukan resource group yang diinginkan, lalu klik Manage Resource di kolom Actions.

-

Pada halaman manajemen resource, pilih layanan cloud dari daftar drop-down Service.

-

Semua resource dalam grup tersebut akan ditampilkan.

-

Bagaimana cara memindahkan beberapa resource ke resource group yang berbeda secara massal?

-

Masuk ke Konsol Resource Management.

-

Pilih .

-

Temukan resource group yang diinginkan, lalu klik Manage Resource di kolom Actions.

-

Di halaman manajemen resource, gunakan filter untuk menemukan resource yang ingin Anda pindahkan.

-

Pilih kotak centang untuk setiap resource.

-

Di bagian bawah halaman, klik Transfer.

-

Pada kotak dialog, pilih resource group tujuan, lalu klik Confirm.