Topik ini menjelaskan cara menghubungkan OpenLDAP perusahaan sebagai penyedia identitas inbound, sehingga Anda dapat menyinkronkan organisasi dan akun OpenLDAP ke IDaaS serta menggunakan identitas OpenLDAP untuk login ke IDaaS atau aplikasi.

Tentang OpenLDAP

OpenLDAP adalah implementasi sumber terbuka dari Lightweight Directory Access Protocol (LDAP), yang sering digunakan untuk mengelola sumber daya di lingkungan enterprise seperti pengguna, komputer, dan jaringan. Karena OpenLDAP banyak digunakan, istilah ini sering disebut secara singkat sebagai LDAP.

Anda dapat menggunakan fitur network endpoint untuk menyinkronkan data dari LDAP dan mendelegasikan autentikasi ke LDAP tanpa membuka port publik.

Hubungkan ke OpenLDAP

Langkah 1: Hubungkan ke OpenLDAP

Login ke Konsol IDaaS. Temukan instans IDaaS yang ingin Anda kelola, lalu klik Manage pada kolom Actions.

Pada panel navigasi sebelah kiri, pilih . Klik Add Outbound. Pada daftar penyedia, temukan OpenLDAP dan klik Add.

Pada panel Connect To OpenLDAP, konfigurasikan parameter berikut.

Display Name: Nama yang ditampilkan kepada pengguna saat mereka login dan menggunakan IDaaS.

Network Access Endpoint: Untuk membatasi permintaan hanya dari IDaaS, konfigurasikan daftar putih IP pada server LDAP Anda. Endpoint bersama menggunakan alamat IP outbound publik tetap yang dibagikan. Endpoint khusus menggunakan alamat IP outbound privat khusus dan alamat IP outbound publik kustom. Endpoint khusus memungkinkan IDaaS mengakses VPC Alibaba Cloud Anda melalui jaringan pribadi, sehingga Anda dapat mengakses server LDAP tanpa membuka port publik. Untuk informasi selengkapnya, lihat Network endpoints.

Server address: Alamat server LDAP. Port default untuk LDAP adalah 389, misalnya 127.0.0.1:389. Port 636 biasanya digunakan jika LDAPS atau StartTLS diaktifkan.

Enable StartTLS: Mengaktifkan fitur ini secara signifikan meningkatkan keamanan koneksi. Kami menyarankan Anda mengaktifkan opsi ini. Untuk informasi lebih lanjut tentang cara mengaktifkannya, lihat LDAP security configuration.

Administrator Account: IDaaS menggunakan akun administrator LDAP ini untuk membaca informasi LDAP guna sinkronisasi data dan autentikasi terdelegasi. Akun ini memerlukan setidaknya izin baca. Format akun harus dalam bentuk Distinguished Name (DN), misalnya cn=admin,ou=Technical Department,dc=example,dc=com.

Administrator Password: Kata sandi logon untuk akun ini.

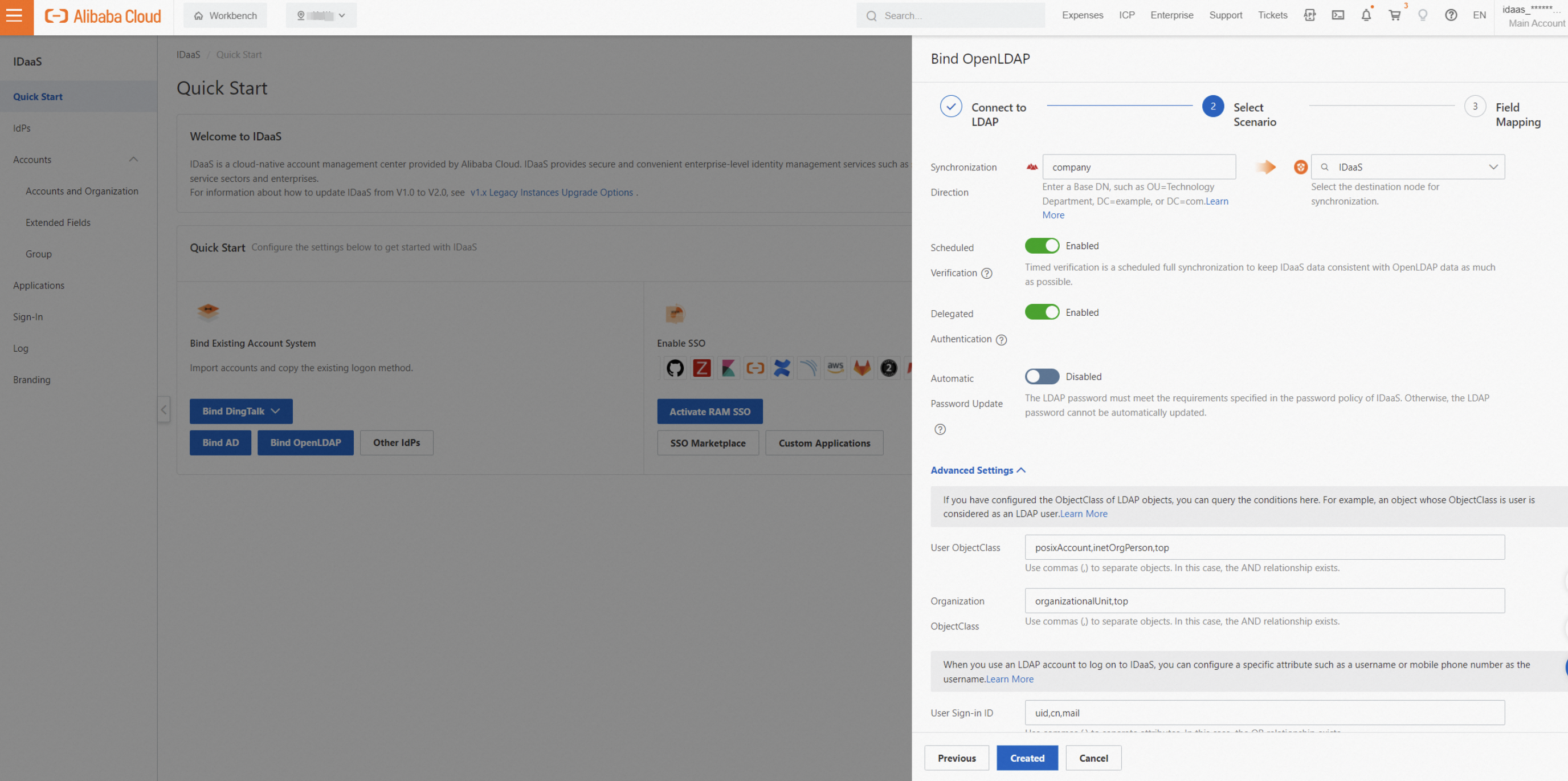

Langkah 2: Pilih skenario

Pada langkah ini, Anda dapat memilih fitur yang ingin diimplementasikan dengan LDAP.

Konfigurasi dasar

Arah sinkronisasi: Data pengguna dan organisasi diimpor dari node sumber LDAP yang dipilih ke node IDaaS yang ditentukan. Untuk Source Node, Anda harus memasukkan DN dari node LDAP tersebut. DN dari node root LDAP biasanya berupa dc=example,dc=com, yang merupakan domain Anda.

Verifikasi terjadwal: LDAP tidak mendukung kueri untuk data inkremental. IDaaS secara otomatis melakukan sinkronisasi penuh semua data di bawah node sumber LDAP setiap pagi.

Anda dapat mengatur identifier pemetaan pada pengaturan pemetaan bidang. Proses ini mencocokkan bidang dalam akun IDaaS, seperti nomor ponsel, dengan bidang dalam akun pengguna LDAP. Jika ditemukan kecocokan, akun tersebut akan ditautkan dan akun IDaaS diperbarui. Jika tidak, akun IDaaS baru akan dibuat.

Untuk menyinkronkan data segera, Anda dapat memicu sinkronisasi penuh secara manual.

IDaaS memiliki fitur perlindungan sinkronisasi bawaan. Jika lebih dari 30 akun atau 10 organisasi dijadwalkan untuk dihapus, tugas sinkronisasi akan dibatalkan secara otomatis. Fitur ini mencegah kehilangan data secara tidak sengaja. Kami menyarankan Anda menyesuaikan pengaturan perlindungan sinkronisasi berdasarkan ukuran perusahaan Anda.

Jika satu catatan akun gagal diimpor, hal tersebut tidak memengaruhi impor catatan lainnya.

Anda dapat melihat informasi kegagalan di Synchronization Logs.

Autentikasi terdelegasi: Pengguna dapat login ke IDaaS menggunakan username dan password LDAP mereka.

Pembaruan kata sandi otomatis: Saat pengguna login ke IDaaS melalui autentikasi terdelegasi LDAP, jika akun IDaaS tidak memiliki kata sandi, kata sandi tersebut akan diatur sesuai dengan kata sandi akun LDAP. Kata sandi LDAP harus memenuhi persyaratan kebijakan kata sandi IDaaS. Jika tidak, kata sandi tidak dapat diperbarui secara otomatis.

Konfigurasi lanjutan

ObjectClassPengguna/Organisasi: Anda dapat menggunakanObjectClassuntuk menentukan jenis objek mana yang merupakan pengguna atau organisasi. Misalnya, objek dalam hasil kueri denganObjectClass=userdianggap sebagai pengguna.PentingLDAP memiliki kemampuan kustomisasi yang fleksibel. Jika Anda menyesuaikan

ObjectClassuntuk pengguna atau organisasi, Anda harus memastikan bahwaObjectClasstersebut konsisten. Hal ini memastikan bahwa data yang disinkronkan keIDaaSsesuai dengan harapan Anda.Identitas logon pengguna: Saat pengguna login ke IDaaS menggunakan autentikasi terdelegasi LDAP, IDaaS menggunakan atribut-atribut ini untuk menemukan pengguna di LDAP dan memverifikasi kata sandinya. Jika kata sandi benar, pengguna diizinkan login ke IDaaS. Anda dapat memasukkan beberapa atribut yang dipisahkan koma (,). Hal ini membuat kondisi OR, artinya pengguna dapat login dengan salah satu atribut yang ditentukan. Anda harus memastikan bahwa semua atribut tersebut merujuk pada pengguna LDAP yang sama. Jika tidak, proses login akan gagal.

filterpengguna: Untuk menyinkronkan hanya pengguna tertentu dari berbagai organisasi ke IDaaS, Anda dapat menentukan pernyataanfilterkustom. Hanya pengguna yang memenuhi kondisi yang akan disinkronkan. Secara default, pernyataanfiltermencakup kondisi AND untukObjectClass. Klik View Details untuk melihat pernyataan lengkapnya. Untuk informasi lebih lanjut tentang sintaksis dan kasus penggunaan umum, lihat Filter.

Langkah 3: Konfigurasi pemetaan bidang

Jika Anda memiliki data historis di IDaaS, Anda dapat menautkan pengguna dan organisasi LDAP ke akun dan organisasi IDaaS yang sudah ada. Anda juga dapat menggunakan data dari bidang LDAP tertentu untuk akun IDaaS. Misalnya, Anda dapat menggunakan nomor ponsel dari pengguna LDAP sebagai username untuk akun IDaaS. Untuk mencapai hal ini, Anda dapat mengonfigurasi pemetaan bidang pada langkah ini. Untuk menggunakan fitur identifier pemetaan, Anda harus mengaktifkannya secara manual, seperti yang ditunjukkan pada gambar berikut untuk bidang nomor ponsel.

Untuk informasi lebih lanjut tentang pemetaan bidang, lihat Field mappings.

Konfigurasi keamanan LDAP

Secara default, LDAP mentransmisikan data dalam teks biasa. Data ini tidak dienkripsi atau dilindungi, sehingga berisiko dicuri. Menggunakan LDAPS atau StartTLS dapat secara signifikan meningkatkan keamanan transmisi data. Setelah Anda mengonfigurasi sertifikat di LDAP, Anda dapat menggunakan LDAPS atau StartTLS di IDaaS. Kami sangat menyarankan Anda mengaktifkan salah satu opsi ini.

Setelah mengonfigurasi sertifikat, Anda dapat mengklik tombol di IDaaS untuk mendapatkan sidik jari sertifikat. Hal ini membangun hubungan kepercayaan antara IDaaS dan sertifikat LDAP serta mengurangi risiko pemalsuan sertifikat.

Konfigurasi kustom LDAP

ObjectClass

Di LDAP, ObjectClass adalah kumpulan atribut. Setiap objek harus memiliki ObjectClass. Anda dapat menggunakan ObjectClass untuk menentukan apakah suatu objek merupakan pengguna, organisasi, atau komputer. Misalnya, untuk objek pada gambar berikut, jika Anda mengatur User ObjectClass menjadi "inetOrgPerson,posixAccount,top" di IDaaS, IDaaS akan menganggap objek tersebut sebagai pengguna. Anda dapat melihat ObjectClass saat mengedit objek di LDAP.

LDAP memiliki kemampuan kustomisasi yang fleksibel. Jika Anda menyesuaikan ObjectClass untuk pengguna atau organisasi, Anda harus memastikan bahwa ObjectClass tersebut konsisten. Hal ini memastikan bahwa data yang disinkronkan ke IDaaS sesuai dengan harapan Anda.

Identitas logon

Saat pengguna login ke IDaaS menggunakan autentikasi terdelegasi LDAP, IDaaS menggunakan atribut-atribut ini untuk menemukan pengguna di LDAP dan memverifikasi kata sandinya. Jika kata sandi benar, pengguna diizinkan login ke IDaaS.

Anda biasanya dapat menggunakan atribut seperti uid, nomor ponsel, kotak surat, atau ID karyawan untuk login. Anda dapat menentukan atribut-atribut ini saat pembuatan atau di pengaturan Delegated Authentication. Jika Anda menggunakan beberapa atribut, Anda harus memastikan bahwa setiap atribut bersifat unik dan merujuk pada pengguna LDAP yang sama. Jika tidak, pengguna tidak dapat menggunakan autentikasi terdelegasi.

Filter

Memodifikasi ObjectClass dan filter memengaruhi kondisi filter LDAP. Selama sinkronisasi penuh, akun dan organisasi IDaaS yang tidak memenuhi kondisi filter akan dihapus. Sebelum melakukan perubahan, Anda harus menyesuaikan batas perlindungan sinkronisasi. Selain itu, Anda harus menguji sepenuhnya hasil filter untuk memastikan sesuai dengan harapan Anda. Misalnya, Anda dapat menggunakan instans IDaaS lain untuk pengujian.

Ikhtisar

Untuk menyinkronkan hanya pengguna tertentu dari berbagai organisasi ke IDaaS, Anda dapat menentukan pernyataan filter kustom. Hanya pengguna yang memenuhi kondisi yang akan disinkronkan. Secara default, pernyataan filter mencakup kondisi AND untuk ObjectClass. Klik View Details untuk melihat pernyataan lengkapnya.

Anda dapat memasukkan pernyataan filter di tool LDAP Admin untuk memeriksa hasil yang difilter.

Bagian berikut menjelaskan sintaksis umum dan pernyataan untuk filter LDAP.

Sintaksis umum

Operator | Makna | Contoh |

= | Sama dengan | (cn=Alice) |

>= | Lebih besar dari atau sama dengan | (pwdLastSet>=1319563845000000000) |

<= | Lebih kecil dari atau sama dengan | (employeeNumber<=1000) |

& | Hubungan AND. Semua kondisi harus dipenuhi. | (&(cn=CN*)(title=RD)) |

| | Hubungan OR. Minimal satu kondisi harus dipenuhi. | (|(cn=Test*)(cn=Admin*)) |

! | Hubungan NOT. Semua kondisi tidak boleh dipenuhi. | (!(cn=Test*)(cn=Admin*)) |

Pernyataan umum

Skenario | Contoh |

Username diawali dengan "CN" | (cn=CN*) |

Pengguna dengan kotak surat tertentu | (mail=alice@example.com) |

Konfigurasi sinkronisasi LDAP

Dapatkan Base DN

Base Distinguished Name (Base DN) adalah identifier path untuk sebuah node di LDAP. IDaaS hanya melakukan operasi, seperti kueri dan sinkronisasi data, di bawah node ini. Anda dapat mengatur Base DN dari node sumber di pengaturan Synchronization Direction.

Format DN adalah ou=some-organization,dc=example,dc=com. DN dari node root biasanya berupa dc=example,dc=com, yang merupakan domain Anda. Anda juga dapat melihat DN sebuah node langsung di LDAP, seperti yang ditunjukkan pada gambar berikut.

Selain itu, jika path sebuah node berubah, Base DN-nya juga berubah. Untuk mencegah kesalahan sinkronisasi data akibat perubahan path, IDaaS juga menggunakan ObjectGuid node tersebut sebagai sidik jari node saat Anda mengonfigurasi Base DN dari node sumber. Jika Base DN berubah dan tidak lagi sesuai dengan sidik jari node, sinkronisasi data akan diblokir. Setelah Anda mengonfigurasi ulang node sumber, sinkronisasi dapat berjalan normal kembali.

Verifikasi terjadwal

LDAP tidak mendukung kueri untuk data inkremental. IDaaS secara otomatis melakukan sinkronisasi penuh semua data di bawah node sumber LDAP setiap pagi. Untuk menyinkronkan data segera, Anda dapat memicu sinkronisasi penuh secara manual.

IDaaS memiliki fitur perlindungan sinkronisasi bawaan. Jika lebih dari 30 akun atau 10 organisasi dijadwalkan untuk dihapus, tugas sinkronisasi akan dibatalkan secara otomatis. Fitur ini mencegah kehilangan data secara tidak sengaja. Kami menyarankan Anda menyesuaikan pengaturan perlindungan sinkronisasi berdasarkan ukuran perusahaan Anda.