Keamanan data

Hologres telah lulus audit pihak ketiga independen terkait kepatuhan terhadap kriteria layanan tepercaya untuk keamanan, ketersediaan, dan kerahasiaan yang ditetapkan oleh American Institute of Certified Public Accountants (AICPA). Untuk informasi lebih lanjut tentang laporan audit, lihat Laporan SOC 3.

Hologres tersertifikasi oleh Payment Card Industry Data Security Standard (PCI DSS). PCI DSS merupakan standar keamanan data keuangan paling ketat dengan tingkat tertinggi di dunia. Jika sebuah perusahaan tersertifikasi oleh PCI DSS, perusahaan tersebut memenuhi persyaratan kemampuan dalam perlindungan sistem pembayaran dan keamanan informasi. Perusahaan dapat menyediakan solusi dan kemampuan sistem yang aman dan andal bagi pelanggan. Untuk informasi lebih lanjut tentang laporan sertifikasi, lihat Laporan Sertifikasi PCI DSS.

Enkripsi penyimpanan

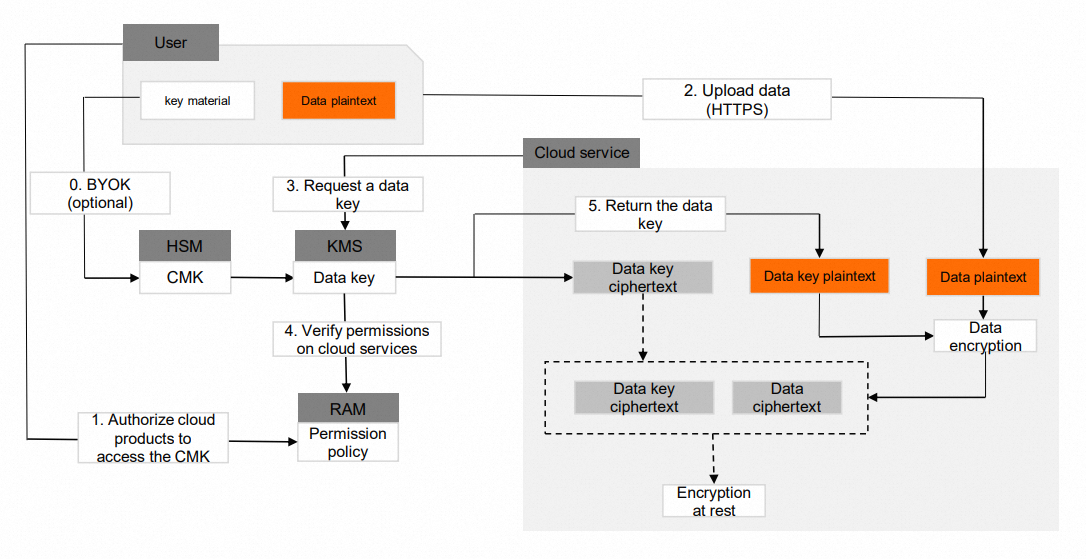

Hologres memungkinkan Anda menggunakan Key Management Service (KMS) untuk mengenkripsi data statis demi penyimpanan yang aman.

Ikhtisar KMS

Key Management Service (KMS) disediakan oleh Alibaba Cloud untuk mengenkripsi data aplikasi di cloud. KMS menyediakan layanan enkripsi dan dekripsi untuk aplikasi Anda serta membantu memenuhi persyaratan algoritma kriptografi. Dengan cara ini, Anda dapat menggunakan kunci dengan mudah. Alibaba Cloud juga menyediakan Dedicated KMS yang menawarkan keamanan tinggi. Dedicated KMS memungkinkan Anda menyimpan kunci Anda di kluster modul keamanan perangkat keras (HSM) eksklusif. Untuk informasi lebih lanjut, lihat Apa itu KMS?

KMS menyediakan HSM yang diuji dan disertifikasi oleh State Cryptography Administration (SCA) Tiongkok dan telah memperoleh sertifikasi tingkat kedua GM/T 0028.

KMS hanya menyediakan saluran aman berbasis Transport Layer Security (TLS) untuk akses dan hanya menggunakan cipher suite aman untuk transmisi. KMS mematuhi PCI DSS.

Algoritma pembuatan angka acak digunakan untuk menghasilkan kunci. Algoritma ini aman dan memiliki seed entropi sistem yang tinggi, melindungi kunci dari upaya dekripsi oleh penyerang.

Kunci dilindungi menggunakan mekanisme perangkat keras aman. Plaintext kunci hanya digunakan di dalam HSM untuk operasi kriptografi guna memastikan keamanan.

Anda dapat menggunakan ActionTrail untuk mengaudit penggunaan kunci dan memastikan bahwa kunci digunakan dengan benar. Anda dapat mengaudit kunci untuk layanan cloud atau aplikasi milik pengguna saat kunci digunakan dengan memanggil operasi API KMS.

Kemampuan Hologres

Hologres hanya mendukung enkripsi Bring Your Own Key (BYOK), yaitu metode enkripsi semi-managed yang terlihat dan terkontrol. Hal ini karena data bernilai tinggi yang disimpan di Hologres memerlukan tingkat keamanan yang tinggi. BYOK adalah teknologi keamanan canggih yang diakui di industri. Dalam enkripsi BYOK, kunci yang dihasilkan oleh pengguna secara offline diimpor ke HSM yang dihosting di KMS di cloud. Kunci tidak dapat diekspor dari HSM tetapi dapat dihapus oleh pengguna kapan saja. Dengan cara ini, pengguna dapat mengimpor ulang kunci yang sama. Untuk informasi lebih lanjut, lihat Enkripsi Data di Hologres.

Berdasarkan fitur manajemen kunci yang disediakan oleh KMS dan kemampuan pustaka enkripsi yang disediakan oleh departemen keamanan, Hologres menyediakan enkripsi penyimpanan berbasis algoritma seperti AES-256, AES-128, RC4, dan SM4.

Hologres memungkinkan Anda mengonfigurasi aturan enkripsi terpisah untuk setiap tabel. Anda dapat menggunakan KMS untuk mengonfigurasi kunci berbeda untuk tabel yang berbeda.

Saat membaca data dari atau menulis data ke tabel, Hologres memanggil operasi API KMS untuk mendapatkan informasi kunci. Secara default, informasi kunci disimpan dalam cache selama 24 jam. Anda akan dikenakan biaya KMS saat menggunakan fitur enkripsi data. Untuk informasi lebih lanjut, lihat Penagihan KMS.

Setelah mengaktifkan fitur enkripsi penyimpanan, kinerja baca dan tulis data mungkin menurun sekitar 20% hingga 40% karena operasi enkripsi dan dekripsi. Kerugian kinerja bervariasi berdasarkan situasi aktual.

Transmisi data terenkripsi

Untuk meningkatkan keamanan transmisi Hologres, Anda dapat mengaktifkan transmisi terenkripsi SSL. SSL mengenkripsi koneksi jaringan di lapisan transport, meningkatkan keamanan dan integritas data yang ditransmisikan tetapi meningkatkan waktu respons. Untuk informasi lebih lanjut, lihat Enkripsi Transmisi.

SSL adalah protokol yang dikembangkan untuk memastikan komunikasi aman dan melindungi data. Sertifikat SSL Alibaba Cloud adalah kredensial tepercaya yang dikeluarkan oleh otoritas sertifikat (CA) terkenal. CA tersebut disertifikasi oleh WebTrust. Anda dapat menggunakan sertifikat SSL untuk memverifikasi identitas situs web Anda dan mengenkripsi data dalam transmisi. HTTP tidak dapat digunakan untuk mengenkripsi data. Selama transmisi HTTP, kebocoran data, pemalsuan data, atau serangan phishing mungkin terjadi. Setelah menginstal sertifikat SSL di server web Anda, Anda dapat membangun koneksi terenkripsi HTTPS antara server web dan situs web Anda. Ini memastikan keamanan situs web dan transmisi data Anda serta memungkinkan situs web memenuhi persyaratan keamanan toko aplikasi atau ekosistem aplikasi. Untuk informasi lebih lanjut, lihat Apa itu Sertifikat SSL?.

Masking data

Hologres menyediakan fitur masking data. Anda dapat menggunakan fitur ini untuk memask data berdasarkan kolom dan mengonfigurasi aturan masking data untuk pengguna tertentu. Setelah mengaktifkan fitur ini, informasi sensitif dimasking dalam hasil query. Ini membantu Anda melindungi data sensitif dan pribadi. Hologres mendukung beberapa aturan masking, seperti masking alamat IP, masking alamat email, dan hashing. Untuk informasi lebih lanjut, lihat Masking Data.

Keamanan sistem

Akun

Anda harus menggunakan akun Alibaba Cloud untuk membeli dan menggunakan instance Hologres. Anda harus membuat akun Alibaba Cloud dan menyelesaikan verifikasi nama asli sebelum dapat membeli instance Hologres. Anda juga harus membuat pasangan AccessKey sebelum dapat mengakses instance Hologres.

Hologres mendukung otentikasi Resource Access Management (RAM). RAM adalah layanan yang disediakan oleh Alibaba Cloud dan digunakan untuk mengelola izin pada sumber daya. Anda dapat menggunakan akun Alibaba Cloud Anda untuk membuat pengguna RAM dan memberikan izin kepada pengguna RAM untuk mengakses sumber daya tertentu yang dimiliki oleh akun Alibaba Cloud Anda.

Otentikasi

Anda dapat membuat pasangan AccessKey di Konsol Manajemen Alibaba Cloud.

Pasangan AccessKey terdiri dari ID AccessKey dan Rahasia AccessKey. ID AccessKey bersifat publik dan secara unik mengidentifikasi pengguna. Rahasia AccessKey bersifat privat dan digunakan untuk mengotentikasi pengguna.

Saat mengirim permintaan ke Hologres, string tanda tangan dalam format tertentu dibuat untuk permintaan dan Rahasia AccessKey Anda digunakan untuk mengenkripsi string tanda tangan dan menghasilkan tanda tangan permintaan. Setelah Hologres menerima permintaan, Hologres menghasilkan tanda tangan untuk string tanda tangan berdasarkan Rahasia AccessKey yang sesuai dengan ID AccessKey. Jika tanda tangan konsisten dengan tanda tangan permintaan, Hologres menganggap permintaan valid. Jika tidak, Hologres menolak permintaan dan mengembalikan kode status HTTP 403.

Otorisasi

Anda dapat mengakses instance Hologres menggunakan akun Alibaba Cloud atau sebagai pengguna RAM. Untuk menerapkan kontrol akses yang fleksibel, Anda dapat membuat pengguna RAM dengan izin berbeda untuk akun Alibaba Cloud Anda. Hologres menggunakan kebijakan otorisasi berbasis izin saat Anda mengakses instance Hologres menggunakan akun Alibaba Cloud atau sebagai pengguna RAM.

Jika menggunakan akun Alibaba Cloud, Hologres memeriksa apakah akun Alibaba Cloud tersebut adalah akun pemilik instance Hologres. Hanya pemilik yang dapat mengakses instance Hologres.

Jika menggunakan pengguna RAM untuk mengakses instance Hologres, kebijakan izin pengguna RAM dipicu. Hologres memeriksa apakah akun Alibaba Cloud yang memiliki instance Hologres memberikan izin kepada pengguna RAM untuk mengakses instance Hologres.

Tabel berikut menjelaskan tiga model izin yang didukung oleh Hologres dan digunakan untuk mengontrol izin akses pengguna RAM. Untuk informasi lebih lanjut tentang cara mengonfigurasi model izin, lihat Model Izin Hologres.

Model izin

Skenario

Deskripsi

Model otorisasi PostgreSQL standar

Model ini cocok untuk skenario di mana izin dikelola secara ketat. Model ini memungkinkan Anda memberikan izin kepada pengguna RAM pada tabel tertentu. Misalnya, Anda dapat memberikan izin baca kepada pengguna zinan.tang pada tabel table1.

Dalam model ini, izin diberikan secara halus dan fleksibel. Izin pada tabel tertentu dapat diberikan kepada pengguna. Anda dapat menjalankan perintah

GRANT or REVOKEuntuk memberikan atau mencabut izin pada database, skema, tabel, atau tampilan dalam instance yang ada.Model izin sederhana (SPM)

Model ini memungkinkan Anda mengelola izin tingkat database. Model ini cocok untuk skenario di mana izin dikelola secara kasar.

Dalam model ini, izin spesifik setiap kelompok pengguna pada database tidak dapat diubah. Model ini cocok untuk sebagian besar skenario karena operasi otorisasi sederhana.

Model izin tingkat skema (SLPM)

Model ini memungkinkan Anda mengelola izin tingkat skema dan cocok untuk skenario di mana izin dikelola secara halus dan proses otorisasi sederhana diperlukan.

Dalam model ini, izin spesifik setiap kelompok pengguna pada skema tidak dapat diubah. Operasi otorisasi sederhana.

Otentikasi RAM

Hologres mendukung otentikasi RAM. RAM adalah layanan kontrol akses sumber daya yang disediakan oleh Alibaba Cloud. Anda dapat membuat pengguna RAM untuk akun Alibaba Cloud Anda di RAM. Pengguna RAM yang dibuat merupakan bagian dari akun Alibaba Cloud. Semua instance Hologres dimiliki oleh akun Alibaba Cloud. Akun Alibaba Cloud dapat memberikan izin akses pada instance Hologres kepada pengguna RAM.

Anda juga dapat masuk ke Alibaba Cloud dan mengakses Hologres menggunakan single sign-on (SSO) berbasis peran. Dalam hal ini, peran RAM menjadi anggota instance Hologres. Pengguna yang mengambil peran RAM memiliki izin yang sama dengan anggota yang merupakan akun Alibaba Cloud atau pengguna RAM. Untuk informasi lebih lanjut, lihat Mode Otorisasi Peran RAM.

Audit

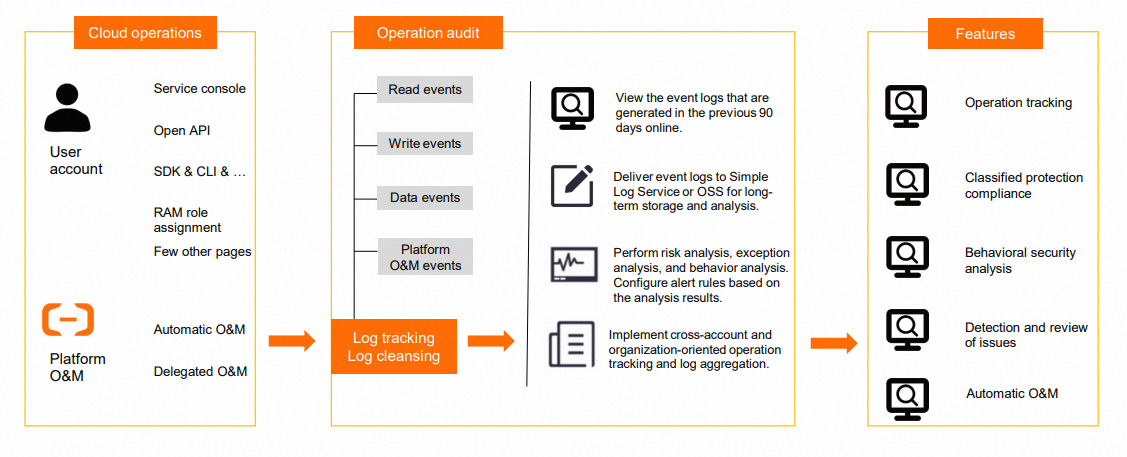

ActionTrail

Hologres memungkinkan Anda menanyakan log peristiwa instance dalam 90 hari terakhir di Konsol ActionTrail, dengan memanggil operasi API, atau menggunakan alat pengembang. Dengan cara ini, Anda dapat memantau peristiwa, mengonfigurasi aturan peringatan untuk peristiwa, mengaudit peristiwa secara real-time, dan menyelesaikan masalah. Untuk informasi lebih lanjut tentang cara menanyakan log peristiwa, lihat Log Audit Peristiwa. Untuk informasi lebih lanjut tentang ActionTrail, lihat Apa itu ActionTrail?.

ActionTrail mencatat operasi yang dilakukan pada layanan Alibaba Cloud, termasuk operasi yang dipicu oleh pengguna di konsol, operasi yang dilakukan dengan memanggil operasi API, dan operasi yang dilakukan menggunakan peran layanan. ActionTrail dapat melacak dan mencatat operasi dalam 10 menit.

Anda dapat menanyakan catatan operasi dalam 90 hari terakhir di Konsol ActionTrail atau dengan memanggil operasi API. Catatan tersebut mencakup informasi operasi berikut: orang yang memulai operasi, waktu operasi dilakukan, objek tempat operasi dilakukan, alamat IP dari mana operasi dimulai, apakah operasi dilakukan di Konsol Manajemen Alibaba Cloud atau dengan memanggil operasi API, hasil operasi, dan penyebab kegagalan jika operasi gagal. Anda dapat mengunduh catatan operasi ke Layanan Log Sederhana atau Object Storage Service (OSS). Kemudian, Anda dapat melakukan operasi seperti analisis perilaku, analisis keamanan, pelacakan perubahan sumber daya, dan audit kepatuhan.

ActionTrail memungkinkan Anda mengirimkan catatan operasi ke OSS atau Layanan Log Sederhana. Ini memberikan ketersediaan sangat tinggi dan memastikan keamanan data audit dengan menggunakan enkripsi dan kontrol akses. ActionTrail mengirimkan pemberitahuan kepada Anda saat catatan operasi dikirimkan.

Anda dapat membuat beberapa jejak untuk mengirimkan catatan operasi ke ruang penyimpanan berbeda. Ini membantu Anda melacak berbagai jenis operasi yang dilakukan di wilayah berbeda dan mencadangkan berbagai jenis data untuk anggota organisasi berdasarkan tanggung jawab mereka.

Prinsip Implementasi

Query Log Hologres

Hologres mencatat semua pernyataan DDL dalam 30 hari terakhir, dan pernyataan DML dan DQL yang dieksekusi lebih dari 100 ms dalam 30 hari terakhir. Hologres menyediakan log query yang dapat Anda gunakan untuk menanyakan informasi operasi detail tentang setiap pengguna. Untuk informasi lebih lanjut, lihat Kueri dan Analisis Log Query Lambat.

Keamanan jaringan

Isolasi akses

Sebagai mesin gudang data real-time satu atap yang dikembangkan oleh Alibaba Cloud, Hologres harus memenuhi persyaratan spesifikasi isolasi keamanan. Perhatikan item berikut:

Jaringan klasik, virtual private cloud (VPC), dan Internet setiap instance Hologres diisolasi satu sama lain. Anda dapat mengakses instance Hologres melalui jaringan menggunakan titik akhir dan alamat IP virtual (VIP) yang sesuai dengan jaringan.

Anda dapat mengonfigurasi VPC tertentu untuk instance Hologres untuk memastikan bahwa instance Hologres hanya dapat diakses dari VPC yang ditentukan.

Daftar putih alamat IP

Hologres mendukung beberapa tingkat kontrol akses untuk memastikan keamanan, seperti mekanisme otentikasi keamanan. Hanya pengguna yang memiliki ID AccessKey dan Rahasia AccessKey yang berwenang yang dapat mengakses data berdasarkan izin yang diberikan.

Fitur daftar putih alamat IP menyediakan kontrol akses yang ditingkatkan berdasarkan mekanisme otentikasi akses sebelumnya. Setelah daftar putih alamat IP dikonfigurasi, Anda hanya dapat mengakses instance Hologres dari alamat IP yang termasuk dalam daftar putih. Jika Anda mengakses instance Hologres dari alamat IP yang tidak termasuk dalam daftar putih, permintaan akses Anda akan ditolak meskipun Anda memiliki pasangan AccessKey yang valid. Untuk informasi lebih lanjut, lihat Konfigurasi Daftar Putih Alamat IP.