Jika Anda ingin mengunggah file plug-in atau kamus yang disimpan di Object Storage Service (OSS) melalui konsol Elasticsearch, Anda dapat melakukannya menggunakan URL OSS dari file tersebut. Proses ini bergantung pada peran layanan reguler untuk Alibaba Cloud Elasticsearch, yang memberikan otorisasi kepada Elasticsearch untuk mengakses URL OSS dan memuat file tersebut.

Ikhtisar

Peran layanan reguler adalah peran RAM dengan entitas tepercaya berupa layanan Alibaba Cloud. Peran ini digunakan untuk memberikan otorisasi akses lintas layanan Alibaba Cloud. Untuk informasi lebih lanjut, lihat Ikhtisar peran RAM.

Jika peran layanan reguler tidak tersedia saat Anda mengunggah kamus menggunakan URL OSS dari file kamus, Anda perlu membuat peran layanan reguler dan melampirkan kebijakan yang diperlukan ke peran tersebut. Dengan cara ini, Elasticsearch dapat mengasumsikan peran ini untuk mengakses file di URL OSS dan memperbarui kamus berdasarkan file tersebut. Anda tidak perlu lagi mengubah izin baca pada Bucket OSS yang menyimpan file menjadi baca publik, sehingga memastikan keamanan data.

Berikut adalah deskripsi rinci tentang peran:

Nama layanan tepercaya: elasticsearch.aliyuncs.com

Nama peran: AliyunElasticsearchAccessingOSSRole

Nama kebijakan: AliyunElasticsearchAccessingOSSRolePolicy

Dokumen kebijakan:

{ "Version": "1", "Statement": [ { "Action": [ "oss:GetObject", "oss:GetObjectMetadata", "oss:GetObjectMeta" ], "Resource": "*", "Effect": "Allow" } ] }

Hapus peran layanan reguler

Anda dapat menghapus peran layanan reguler di konsol RAM. Untuk informasi lebih lanjut, lihat Hapus peran RAM.

Setelah peran layanan reguler dihapus, fitur yang bergantung pada peran tersebut tidak dapat digunakan. Lanjutkan dengan hati-hati.

Contoh pembatasan izin peran layanan reguler

Anda dapat membuat kebijakan RAM kustom, mendefinisikan izin yang lebih halus di dalam kebijakan, dan melampirkan kebijakan tersebut ke peran layanan reguler untuk membatasi izin peran tersebut.

Tambahkan tag ke bucket.

Anda dapat menambahkan tag ke bucket dan mengelola izin pada bucket berdasarkan tag. Untuk informasi lebih lanjut, lihat Kelola tag bucket.

Masuk ke konsol OSS.

Di panel navigasi sebelah kiri, klik Buckets. Di halaman Buckets, temukan dan klik bucket yang diinginkan.

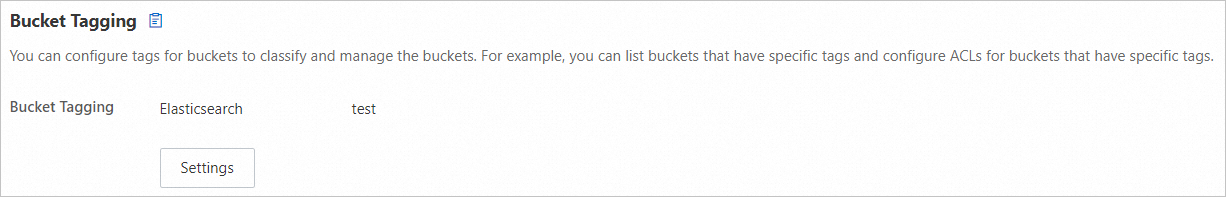

Di pohon navigasi sebelah kiri, pilih .

Di halaman Bucket Tagging, klik Create Tag.

Tambahkan tag ke bucket.

Buat kebijakan RAM kustom. Untuk informasi lebih lanjut, lihat bagian "Buat kebijakan kustom di tab JSON" dari topik Buat kebijakan kustom.

Di dalam kebijakan, Anda dapat mendefinisikan bucket di elemen Resource atau menentukan tag di elemen Condition. Kode berikut memberikan contoh:

{ "Version": "1", "Statement": [ { "Action": [ "oss:GetObject", "oss:GetObjectMetadata", "oss:GetObjectMeta" ], "Resource": [ "acs:oss:*:193248xxxxxxx:*" ], "Effect": "Allow", "Condition": { "StingEquals": { "oss:BuckteTag/key1":"value1" } } } ] }Lampirkan kebijakan RAM kustom ke peran AliyunElasticsearchAccessingOSSRole.

FAQ

T: Mengapa kode kesalahan ElasticsearchNoPermissionForCurrentBucket dikembalikan ketika saya memanggil operasi API seperti UpdateDict, UpdateHotIkDicts, UpdateSynonymsDicts, dan UpdateAliwsDict?

A: Untuk kluster Elasticsearch yang diterapkan di arsitektur kontrol cloud-native, seperti kluster Elasticsearch versi V7.16, V8.5, atau V8.9, hanya peran layanan reguler untuk Elasticsearch yang dapat digunakan untuk mengaktifkan kluster membaca file kamus yang disimpan di OSS. Kluster tersebut tidak dapat mengakses bucket baca-publik. Anda perlu menyelesaikan otorisasi di halaman otorisasi. Peran layanan reguler diperlukan dalam skenario berikut: pembaruan kamus sinonim berbasis OSS, pembaruan standar dan pembaruan bergulir kamus IK, serta pembaruan kamus untuk plug-in analysis-aliws.