Anda dapat membuat aturan pembatasan laju melalui Edge Security Acceleration (ESA) untuk membatasi laju permintaan yang sesuai dengan kondisi tertentu. Sebagai contoh, jika sebuah alamat IP mengunjungi situs web Anda dengan frekuensi tinggi dalam periode waktu tertentu, Anda dapat membuat aturan pembatasan laju untuk menentukan batas laju permintaan, serta mengaktifkan verifikasi CAPTCHA geser atau menambahkan alamat IP ke daftar hitam selama periode waktu tertentu ketika batas yang dikonfigurasi tercapai.

Apa itu pembatasan laju

Pembatasan laju mengidentifikasi dan memblokir serangan penolakan layanan terdistribusi (DDoS) dan serangan banjir HTTP menggunakan kontrol risiko dinamis. Fitur ini mendukung konfigurasi ambang batas permintaan per detik (QPS) dan menerapkan kebijakan seperti pengamatan, verifikasi CAPTCHA geser, dan pemblokiran (10 detik hingga 24 jam). Sistem mengaktifkan aturan multidimensi berdasarkan alamat IP klien dan pencocokan agen pengguna untuk diterapkan secara real-time. Fitur ini sepenuhnya terintegrasi dengan Web Application Firewall (WAF) dan Anti-DDoS untuk menyediakan solusi pengendalian risiko ujung ke ujung.

Buat aturan pembatasan laju

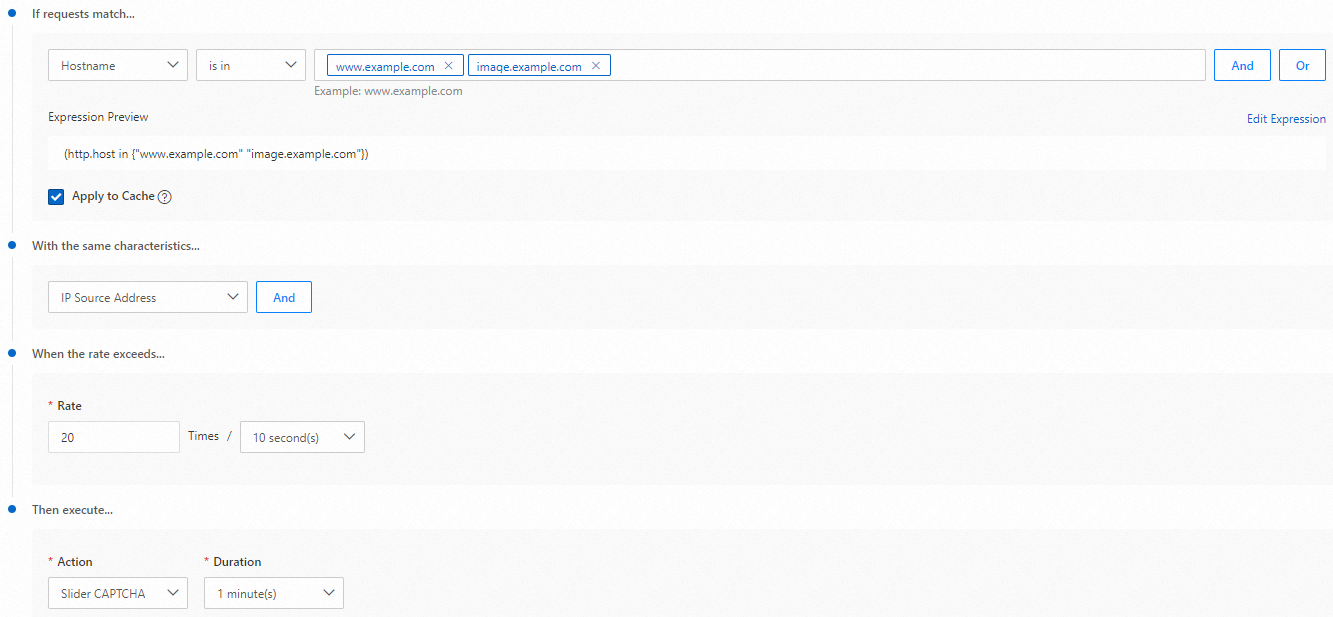

Prosedur berikut menjelaskan cara mengonfigurasi aturan pembatasan laju. Aturan tersebut menetapkan bahwa jika 20 permintaan dengan hostname www.example.com atau image.example.com berasal dari alamat IP klien yang sama dalam 10 detik, sistem akan melakukan verifikasi CAPTCHA geser pada jenis permintaan ini selama 5 menit. Dalam hal ini, permintaan hanya akan direspons jika pengguna lulus verifikasi CAPTCHA geser. Jika pengguna gagal dalam verifikasi, permintaan akan diblokir.

Di Konsol ESA, pilih Websites, lalu klik situs web target Anda.

Di panel navigasi sebelah kiri, pilih .

Di tab Rate Limiting Rules, klik Create Rule.

Isi Rule Name.

If requests match...: Filter permintaan menggunakan ekspresi aturan. Untuk informasi lebih lanjut, lihat Bekerja dengan aturan. Dalam contoh ini, Anda dapat memilih Hostname sebagai tipe pencocokan, pilih is in sebagai operator pencocokan, dan masukkan

www.example.comdanimage.example.comdi bidang nilai pencocokan.Apply to Cache: Pembatasan laju membantu mengontrol laju permintaan klien yang sesuai dengan kondisi tertentu dan mengurangi beban pada server asal Anda. Permintaan yang mengenai cache langsung dilayani dari ESA POPs tanpa membebani server asal Anda. Jika Anda tidak ingin menerapkan aturan pembatasan laju ke permintaan yang mengenai cache, hapus centang kotak ini.

With the same characteristics...: memfilter permintaan yang memenuhi ekspresi aturan.

When the rate exceeds...: Tetapkan jumlah maksimum permintaan yang diizinkan pada frekuensi tertentu.

CatatanKetika aksi diatur ke Apply to Matched Requests, durasi aksi sama dengan interval yang ditetapkan di Laju.

Pembatasan laju menghitung permintaan setelah respons server sepenuhnya dikirim. Untuk permintaan yang melibatkan unduhan file besar, waktu unduhan yang lama dapat menunda aksi seperti pemblokiran.

Then execute...: Pilih aksi yang ingin Anda jalankan ketika laju permintaan mencapai batas. Anda dapat menjalankan aksi hanya pada permintaan yang melebihi batas atau pada semua permintaan yang sesuai dengan karakteristik setelah batas terlampaui. Untuk informasi lebih lanjut tentang aksi, lihat Aksi.

Dalam gambar sebelumnya, semua permintaan yang nama hostnya adalah

www.example.comatauimage.example.comdikumpulkan berdasarkan alamat IP sumber, termasuk permintaan yang mengenai cache dan permintaan asal. Sistem melakukan verifikasi CAPTCHA geser pada semua permintaan selama satu menit jika lebih dari 20 permintaan berasal dari alamat IP sumber dalam 10 detik.

Klik OK.

Ketersediaan

Item | Entrance | Pro | Premium | Enterprise |

Jumlah aturan pembatasan laju | Tidak didukung | 2 | 5 | 10 |