Dengan mengonfigurasi sertifikat klien, Anda dapat mengaktifkan otentikasi timbal balik Transport Layer Security (TLS) (mTLS) pada tautan antara klien dan node Edge Security Acceleration (ESA), sehingga meningkatkan keamanan akses klien.

Penerbitan sertifikat klien

Anda dapat menggunakan Certificate Authority (CA) yang disediakan oleh ESA untuk membuat sertifikat klien, lalu menerapkannya pada aplikasi seluler Anda. ESA menghasilkan CA unik untuk setiap akun. Secara default, node-node tersebut memercayai semua sertifikat klien yang diterbitkan oleh ESA.

Buat sertifikat

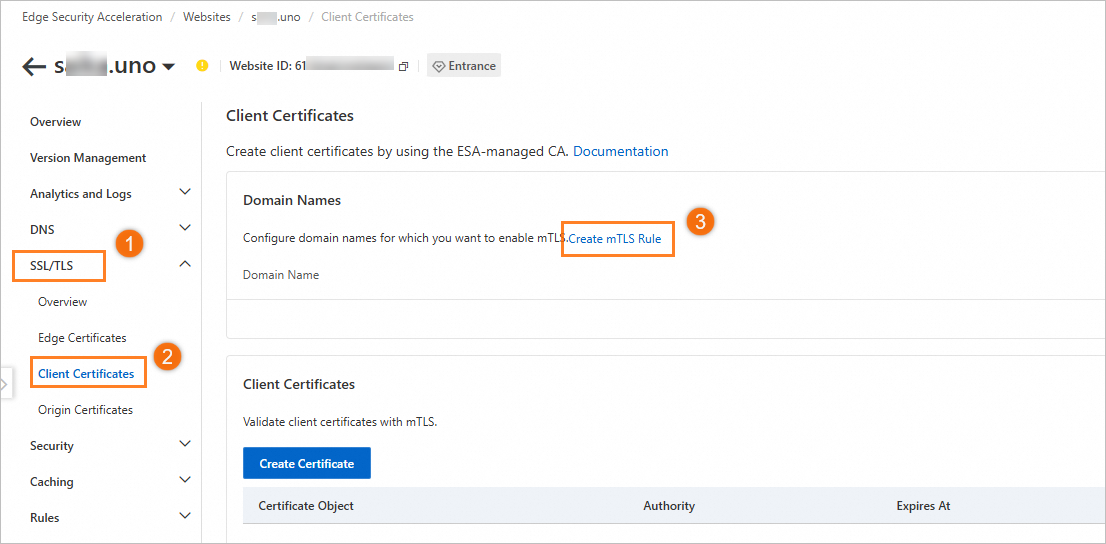

Di Konsol ESA, pilih Websites. Pada kolom Website, klik situs target.

Di panel navigasi sebelah kiri, pilih , lalu klik Create Certificate.

Sesuai kebutuhan, pilih CSR Generation, Private Key Type, dan Certificate Validity.

CatatanPeriode validitas sertifikat default adalah satu tahun.

Klik OK.

PentingPada kotak dialog pratinjau sertifikat, klik "Copy Certificate" dan "Copy Private Key" untuk menyalin kontennya, lalu tempel ke klien Anda. Sertifikat dan kunci privat tidak dapat diambil kembali setelah kotak dialog ini ditutup.

Ikat nama domain

Dengan mengikat sertifikat klien ke nama domain tertentu, Anda dapat menerapkan otentikasi timbal balik (mTLS), sehingga hanya pengguna dengan sertifikat klien yang valid yang dapat mengakses layanan atau sumber daya tertentu.

Di Konsol ESA, pilih Websites. Pada kolom Website, klik situs target.

Di panel navigasi sebelah kiri, klik .

Pada bagian nama domain, klik Configure, lalu masukkan nama domain tersebut di kotak yang tersedia.

CatatanAnda dapat memasukkan hingga 50 nama domain sekaligus.

Nama domain harus sesuai dengan situs tersebut.

Klik OK.

Mencabut sertifikat

Jika sertifikat tersebut tidak lagi diperlukan, cabut sertifikat tersebut sebagai berikut:

Di Konsol ESA, pilih Websites. Pada kolom Website, klik situs target.

Di panel navigasi sebelah kiri, klik .

Pilih , lalu klik Revoke.

Pada kotak dialog yang muncul, centang kotak I confirm that the certificate is no longer required, lalu klik Yes.

Penerbitan sertifikat kustom

Selain sertifikat klien yang diterbitkan oleh CA ESA, Anda juga dapat menggunakan sertifikat yang diterbitkan melalui saluran privat Anda sendiri. Jika menggunakan sertifikat kustom, Anda harus mengonfigurasi sertifikat root-nya.

Penerbitan sertifikat kustom saat ini hanya didukung melalui OpenAPI. Anda dapat mengunggah maksimal lima sertifikat CA untuk setiap paket.

Prosedur

Panggil operasi API Upload client mTLS CA certificate untuk mengunggah sertifikat root CA. Catat ID sertifikat dari respons API.

Panggil operasi API Bind domain names untuk mengikat daftar host ke sertifikat CA tersebut. Hanya host yang diikat yang dapat menggunakan sertifikat CA terkait untuk autentikasi mTLS.

Tabel berikut mencantumkan operasi OpenAPI lainnya untuk fitur sertifikat mTLS kustom.

Nama operasi API

Deskripsi

Mengunggah sertifikat CA yang diterbitkan secara kustom.

Menampilkan daftar semua sertifikat CA yang diterbitkan secara kustom yang telah diunggah.

Menghapus sertifikat CA yang diterbitkan secara kustom.

Menanyakan detail sertifikat CA yang diterbitkan secara kustom tertentu.

Mengikat nama domain ke sertifikat CA yang diterbitkan secara kustom.

Menanyakan status pengikatan nama domain dari sertifikat CA yang diterbitkan secara kustom.

Blokir permintaan autentikasi yang gagal

Konfigurasikan aturan Web Application Firewall (WAF) untuk memblokir permintaan yang gagal dalam autentikasi sertifikat klien.

Prosedur

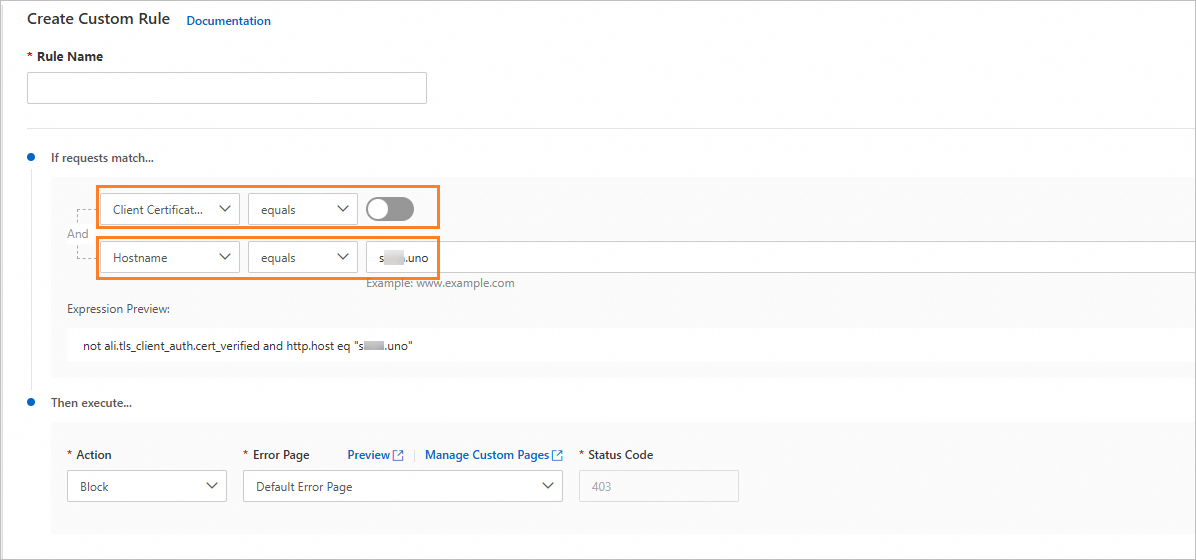

Di Konsol ESA, pilih Websites. Pada kolom Website, klik situs target.

Di panel navigasi sebelah kiri, pilih untuk membuka halaman konfigurasi aturan kustom.

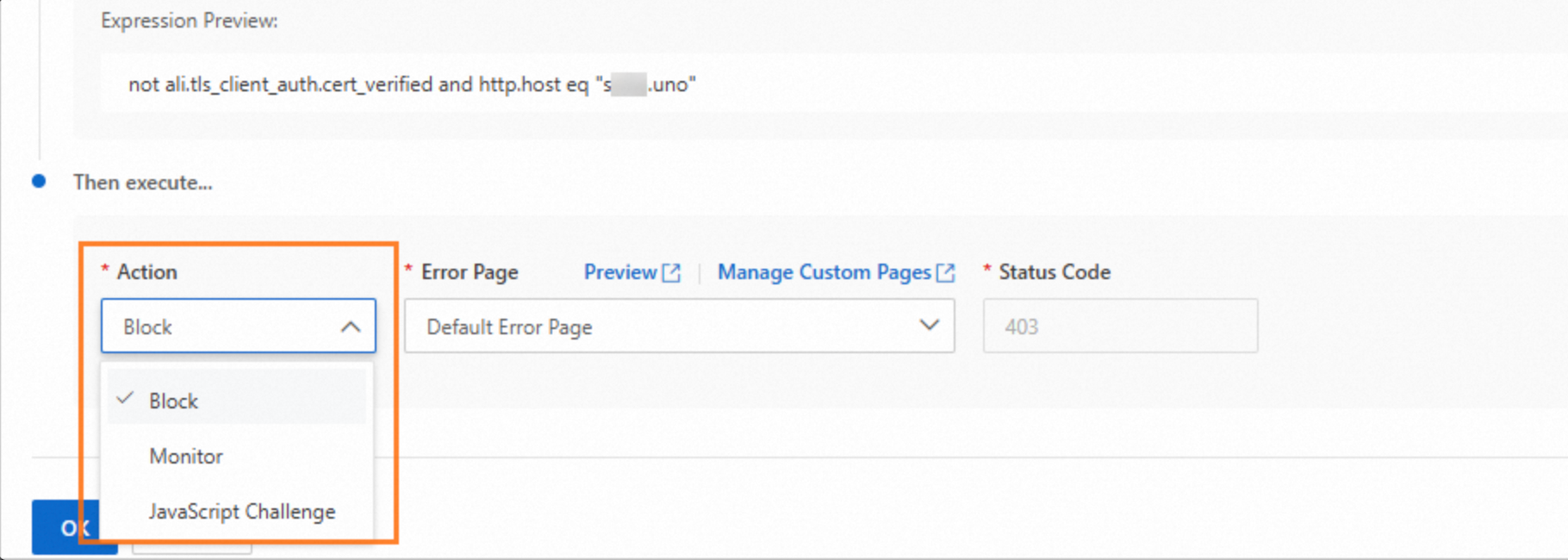

Konfigurasi aturan WAF kustom.

Atur Client Certificate Verified menjadi

.

.Untuk Hostname, masukkan nama domain yang ingin Anda blokir permintaannya.

PentingAnda harus mengonfigurasi kondisi hostname. Jika tidak, semua permintaan yang gagal dalam autentikasi sertifikat klien akan diblokir.

Atur Action menjadi Block, atau aksi lain sesuai kebutuhan.

Klik OK untuk menambahkan aturan tersebut.

Setelah aturan ditambahkan, setiap permintaan ke nama domain dalam aturan yang gagal dalam autentikasi sertifikat klien akan diblokir dan mengembalikan kode status 403.

Verifikasi

Jika klien membuat permintaan tanpa sertifikat, WAF akan memblokir permintaan tersebut dan mengembalikan kode status 403.

Jika klien membuat permintaan dengan sertifikat klien yang diterbitkan oleh ESA, permintaan tersebut diproses secara normal.

curl -v "https://example.com" --cert ./example.crt --key ./example.key * Trying 10.10.10.10... * TCP_NODELAY set * Connected to 1.zhouwei.queniuwk.cn (10.10.10.10) port 443 (#0) * Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH * successfully set certificate verify locations: * CAfile: /etc/pki/tls/certs/ca-bundle.crt CApath: none * TLSv1.2 (OUT), TLS Unknown, Certificate Status (22): * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * NPN, negotiated HTTP1.1 * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Request CERT (13): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Certificate (11): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS handshake, CERT verify (15): * TLSv1.2 (OUT), TLS change cipher, Change cipher spec (1): * TLSv1.2 (OUT), TLS handshake, Next protocol (67): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS change cipher, Change cipher spec (1): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES128-GCM-SHA256 * Server certificate: * subject: CN=1.zhouwei.queniuwk.cn * start date: Jul 31 00:00:00 2024 GMT * expire date: Jul 31 23:59:59 2025 GMT * subjectAltName: host "1.zhouwei.queniuwk.cn" matched cert's "1.zhouwei.queniuwk.cn" * issuer: C=US; O=DigiCert Inc; OU=www.digicert.com; CN=Encryption Everywhere DV TLS CA - G2 * SSL certificate verify ok. > GET / HTTP/1.1 > Host: 1.zhouwei.queniuwk.cn > User-Agent: curl/7.74.0 > Accept: */*