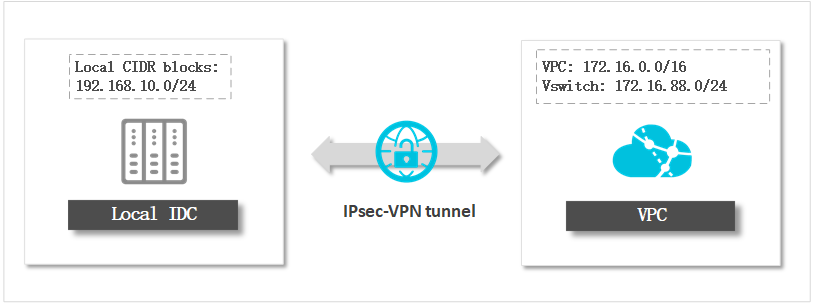

VPN Gateway adalah layanan berbasis Internet yang memungkinkan Anda menghubungkan pusat data perusahaan, jaringan kantor, atau terminal berbasis Internet ke Alibaba Cloud Virtual Private Cloud (VPC) melalui terowongan terenkripsi. Topik ini menjelaskan cara menghubungkan pusat data ke VPC menggunakan fungsi IPsec-VPN.

Prasyarat

Perangkat gateway pusat data harus beroperasi dengan baik.

Alibaba Cloud VPN Gateway mendukung protokol standar IKEv1 dan IKEv2. Dalam contoh ini, dukungan untuk IKEv2 diperlukan karena beberapa blok CIDR dikonfigurasi. Perangkat gateway dapat diproduksi oleh Hillstone, Sangfor, Cisco ASA, Juniper, SonicWall, Nokia, IBM, atau Ixia.

Alamat IP publik statis harus dikonfigurasi untuk perangkat gateway pusat data.

Blok CIDR pusat data tidak boleh tumpang tindih dengan blok CIDR VPC.

Informasi latar belakang

Setelah pusat data terhubung ke Alibaba Cloud VPC melalui IPsec-VPN, Anda akan memiliki lingkungan jaringan yang aman, cepat, dan stabil. Anda dapat menentukan database yang ditempatkan di pusat data sebagai user-created database connected over Express Connect, VPN Gateway, or Smart Access Gateway. Hal ini berlaku saat menggunakan DTS untuk migrasi data, sinkronisasi data, atau pelacakan perubahan.

Perhatian

Jika pusat data sudah terhubung ke Alibaba Cloud VPC, Anda dapat melakukan langkah-langkah berikut:

Tambahkan blok CIDR server DTS ke koneksi IPsec-VPN. Untuk informasi lebih lanjut, lihat Ubah Koneksi IPsec-VPN.

PentingKlik + Add CIDR Block dan masukkan blok CIDR server DTS yang berada di wilayah yang sesuai. Untuk informasi lebih lanjut, lihat Tambahkan Blok CIDR Server DTS.

Konfigurasikan Koneksi IPsec-VPN dan Rute Statis pada Gateway Lokal.

Penagihan

Anda akan dikenai biaya untuk pembuatan gateway VPN. Untuk informasi lebih lanjut, lihat Ikhtisar Penagihan.

Langkah 1: Buat gateway VPN

Masuk ke Konsol VPC.

Di pojok kiri atas halaman utama, pilih wilayah.

Di panel navigasi sisi kiri, pilih .

Di halaman VPN Gateways, klik Create VPN Gateway.

Konfigurasikan gateway VPN sesuai dengan kebutuhan bisnis Anda.

Parameter

Deskripsi

Region

Pilih wilayah tempat gateway VPN berada.

PentingGateway VPN harus berada di wilayah yang sama dengan VPC.

VPC

Pilih VPC yang akan dihubungkan.

Assign VSwitch

Opsional. Tentukan apakah akan membuat gateway VPN di bawah vSwitch.

Peak Bandwidth

Pilih bandwidth publik puncak dari gateway VPN.

IPsec-VPN

Pilih Enable.

CatatanFungsi IPsec-VPN menyediakan koneksi site-to-site. Anda dapat membuat terowongan IPsec untuk menghubungkan pusat data ke VPC, atau menghubungkan dua VPC.

SSL-VPN

Pilih Disable.

CatatanFungsi SSL-VPN menyediakan koneksi point-to-site. Anda dapat menggunakan klien untuk mengakses VPN tanpa mengonfigurasi gateway untuk klien.

Billing Cycle

Parameter ini diatur ke AnalyticDB dan tidak dapat diubah.

Klik Buy Now dan ikuti petunjuk untuk menyelesaikan pembayaran.

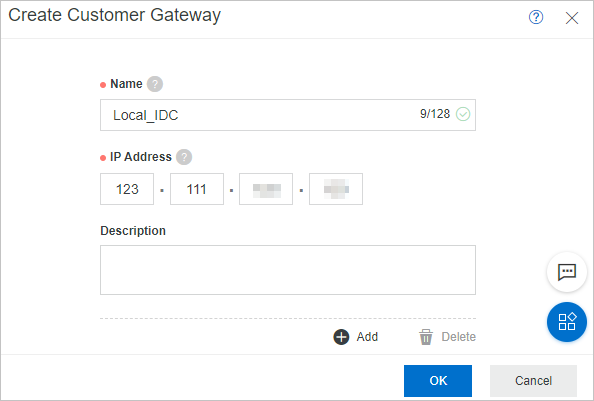

Langkah 2: Buat gateway pelanggan

Masuk ke Konsol VPC.

Di pojok kiri atas halaman, pilih wilayah tempat gateway VPN berada.

Di panel navigasi sisi kiri, pilih .

Klik Create Customer Gateway.

Di kotak dialog yang muncul, atur parameter berikut.

Parameter

Deskripsi

Name

Masukkan nama untuk gateway pelanggan. Kami sarankan Anda menentukan nama yang informatif untuk kemudahan identifikasi.

PentingNama harus dimulai dengan huruf dan dapat berisi huruf, angka, garis bawah (_), dan tanda hubung (-).

Nama harus 2 hingga 128 karakter panjangnya dan dapat berisi huruf, angka, garis bawah (_), dan tanda hubung (-).

IP Address

Masukkan alamat IP publik statis dari perangkat gateway pusat data.

Description

Deskripsi harus 2 hingga 256 karakter panjangnya dan tidak boleh dimulai dengan

http://atauhttps://.Klik OK.

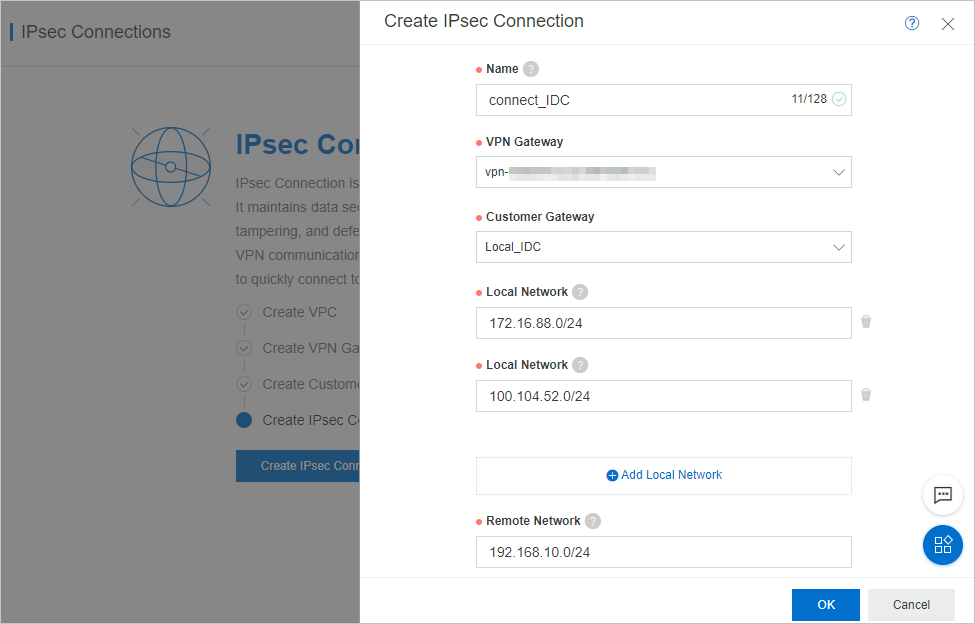

Langkah 3: Buat koneksi IPsec-VPN dan konfigurasikan rute

Masuk ke Konsol VPC.

Di pojok kiri atas halaman, pilih wilayah tempat gateway VPN berada.

Di panel navigasi sisi kiri, pilih .

Klik Create IPsec Connection.

Di panel Create IPsec Connection, atur parameter yang dijelaskan dalam tabel berikut.

Parameter

Deskripsi

Name

Masukkan nama untuk koneksi IPsec-VPN.

CatatanNama harus 2 hingga 128 karakter panjangnya dan dapat berisi huruf, angka, garis bawah (_), dan tanda hubung (-). Harus dimulai dengan huruf.

VPN Gateway

Pilih gateway VPN yang akan dihubungkan melalui koneksi IPsec-VPN. Dalam contoh ini, pilih gateway VPN yang dibuat di Langkah 1.

Customer Gateway

Pilih gateway pelanggan yang akan dihubungkan melalui koneksi IPsec-VPN. Dalam contoh ini, pilih gateway pelanggan yang dibuat di Langkah 2.

Local Network

Masukkan blok CIDR VPC yang terhubung ke pusat data. Parameter ini digunakan untuk negosiasi fase dua.

PentingAnda dapat memasukkan blok CIDR VPC atau vSwitch di VPC berdasarkan kebutuhan bisnis Anda. Dalam contoh ini, 172.16.88.0/24 adalah blok CIDR vSwitch di VPC.

Blok CIDR VPC tidak boleh tumpang tindih dengan blok CIDR pusat data.

+ Add CIDR Block

Masukkan beberapa blok CIDR VPC yang terhubung ke pusat data. Dalam contoh ini, masukkan blok CIDR server DTS. Untuk informasi lebih lanjut, lihat Tambahkan blok CIDR server DTS.

PentingSaat menambahkan beberapa blok CIDR, setel versi ke ikev2 di Advanced Configuration.

Remote Network

Masukkan blok CIDR pusat data yang terhubung ke VPC. Parameter ini digunakan untuk negosiasi fase dua.

PentingBlok CIDR pusat data tidak boleh tumpang tindih dengan blok CIDR VPC.

+ Add CIDR Block

Masukkan beberapa blok CIDR pusat data yang terhubung ke VPC.

PentingSaat menambahkan beberapa blok CIDR, setel versi ke ikev2 di Advanced Configuration.

Effective Immediately

Tentukan apakah akan memulai negosiasi koneksi segera.

Yes: Negosiasi segera setelah konfigurasi selesai.

No: negosiasi ketika lalu lintas terdeteksi di terowongan IPsec-VPN.

Advanced Configuration

Untuk informasi lebih lanjut tentang parameter, lihat Buat koneksi IPsec-VPN.

Health Check

Klik OK.

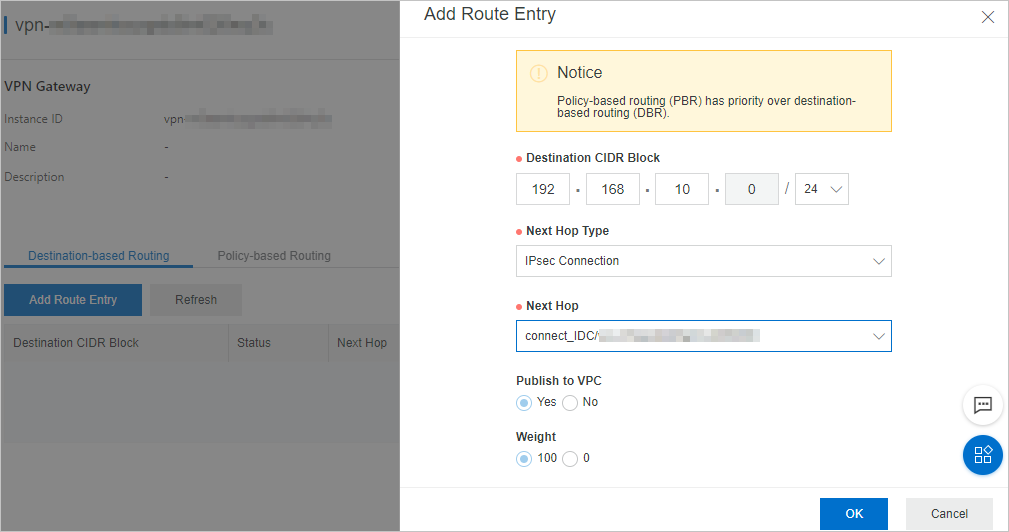

Di kotak dialog Created, klik OK untuk mengonfigurasi informasi rute untuk gateway VPN.

Halaman VPN Gateway muncul. Di tab Destination-based Routing, klik Add Route Entry.

Di panel Add Route Entry, atur parameter yang dijelaskan dalam tabel berikut.

Parameter

Deskripsi

Destination CIDR block

Masukkan blok CIDR privat pusat data. Dalam contoh ini, masukkan 192.168.10.0/24.

Next Hop Type

Pilih IPsec Connection.

Next Hop

Pilih koneksi IPsec-VPN yang Anda buat.

Publish to VPC

Tentukan apakah akan mempublikasikan entri rute baru ke tabel rute VPC.

Yes(Direkomendasikan): publikasikan entri rute baru ke tabel rute VPC.

No: jangan publikasikan entri rute baru ke tabel rute VPC.

PentingJika Anda memilih Tidak, Anda harus mempublikasikan entri rute ke tabel rute berbasis tujuan setelah Anda menambahkan entri rute berbasis tujuan.

Weight

Pilih bobot. Nilai valid:

100: Prioritas tinggi.

0: Prioritas rendah.

PentingJika dua entri rute berbasis tujuan memiliki blok CIDR tujuan yang sama, Anda tidak dapat menyetel bobot kedua entri rute menjadi 100.

Langkah 4: Konfigurasikan koneksi IPsec-VPN dan rute statis pada gateway lokal

Masuk ke Konsol VPC.

Di pojok kiri atas halaman, pilih wilayah tempat gateway VPN berada.

Di panel navigasi sisi kiri, pilih .

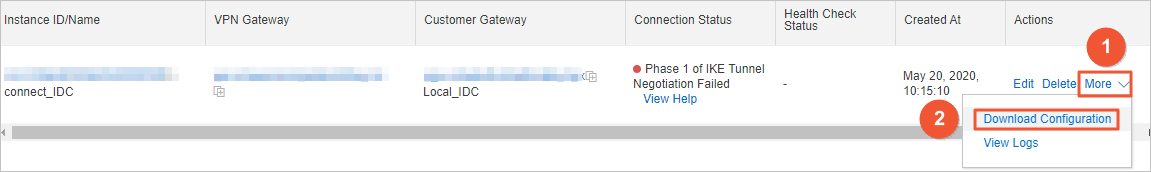

Temukan koneksi IPsec-VPN. Di kolom Actions, pilih .

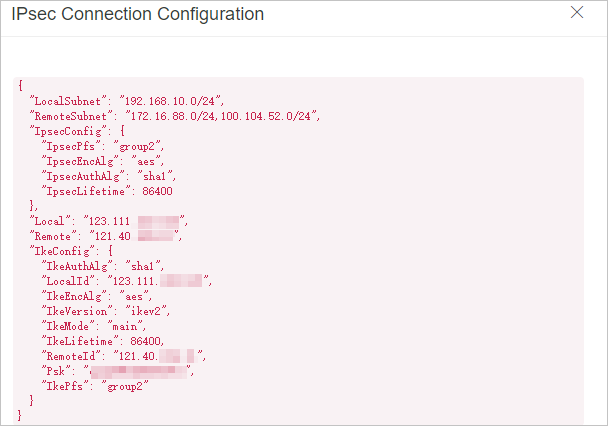

Di panel IPsec Connection, konfigurasi peer ditampilkan.

Tambahkan konfigurasi peer ke perangkat gateway lokal.

Tambahkan entri rute statis ke perangkat gateway lokal. Alamat tujuan adalah blok CIDR server DTS. Untuk informasi lebih lanjut, lihat Tambahkan Blok CIDR Server DTS. Hop berikutnya adalah antarmuka terowongan IPsec-VPN baru.

Referensi

Untuk informasi tentang cara memecahkan masalah jika koneksi IPsec gagal, lihat FAQ tentang Koneksi IPsec-VPN.