Topik ini menjelaskan cara mengonfigurasi login single sign-on (SSO) dari Active Directory Federation Services (AD FS) ke CloudSSO.

Informasi latar belakang

Asumsikan suatu perusahaan menggunakan Active Directory (AD) untuk mengelola pengguna lokal dan telah membangun struktur multi-akun dalam direktori sumber daya. Perusahaan tersebut ingin mengonfigurasi pengaturan untuk menerapkan login SSO sehingga pengguna AD dapat langsung mengakses sumber daya tertentu di anggota yang ditentukan dalam direktori sumber daya.

Pada contoh berikut, AD FS dideploy pada instans Elastic Compute Service (ECS) yang menjalankan Windows Server 2012 R2. AD FS berperan sebagai penyedia identitas (IdP), sedangkan CloudSSO berperan sebagai penyedia layanan (SP).

Persiapan

Sebelum mengonfigurasi login SSO, lakukan langkah-langkah berikut:

Deploy layanan berikut pada instans ECS yang menjalankan Windows Server 2012 R2:

Active Directory Domain Services (AD DS): memungkinkan Anda membuat, mengkueri, dan memodifikasi objek seperti pengguna domain dan perangkat domain.

AD FS: memungkinkan Anda mengonfigurasi pihak yang bergantung SSO dan melakukan otentikasi SSO untuk pihak yang bergantung yang telah dikonfigurasi.

PentingKonfigurasi Microsoft AD yang dijelaskan dalam topik ini hanya bersifat referensi dan bertujuan membantu Anda memahami prosedur konfigurasi login SSO ke Alibaba Cloud. Alibaba Cloud tidak menyediakan layanan konsultasi untuk konfigurasi Microsoft AD.

Buat pengguna dan tetapkan izin akses kepada pengguna tersebut di Konsol CloudSSO.

Buat pengguna dengan username yang sama dengan pengguna di AD FS di Konsol CloudSSO.

Untuk informasi selengkapnya, lihat Buat pengguna.

CatatanUsername digunakan untuk login pengguna. Saat mengonfigurasi login SSO, username pengguna CloudSSO harus sama dengan nilai bidang yang digunakan untuk login SSO di AD FS. Untuk informasi selengkapnya, lihat Langkah 3: Konfigurasikan atribut dalam pernyataan SAML di AD FS.

Buat konfigurasi akses dan tentukan kebijakan di Konsol CloudSSO.

Untuk informasi selengkapnya, lihat Buat konfigurasi akses.

Tetapkan izin akses pada akun di direktori sumber daya Anda kepada pengguna tersebut.

Untuk informasi selengkapnya, lihat Tetapkan izin akses pada akun di direktori sumber daya.

Langkah 1: Dapatkan file metadata SP di Konsol CloudSSO

Login ke Konsol CloudSSO.

Di panel navigasi sebelah kiri, klik Settings.

Di bagian SSO Logon, unduh file metadata penyedia layanan (SP).

Langkah 2: Tentukan Alibaba Cloud sebagai pihak yang bergantung di AD FS

Login ke instans ECS tempat AD FS dideploy.

Jalankan Server Manager.

Di panel navigasi sebelah kiri, klik AD FS.

Di pojok kanan atas, pilih .

Di tool manajemen AD FS, tambahkan Alibaba Cloud sebagai pihak yang bergantung.

Di panel navigasi sebelah kiri, klik kanan Relying Party Trusts lalu pilih Add Relying Party Trust.

Pada Add Relying Party Trust Wizard, pilih Claims aware lalu klik Start.

Pilih Import data about the relying party from a file, lalu klik Browse untuk mengimpor file metadata yang diperoleh di Langkah 1: Dapatkan file metadata SP di Konsol CloudSSO. Setelah itu, klik Next.

Masukkan nama tampilan untuk pihak yang bergantung, lalu klik Next.

Dalam contoh ini, masukkan CloudSSODemo.

Pilih kebijakan kontrol akses yang diperlukan, lalu klik Next.

Dalam contoh ini, pilih Permit everyone.

Konfirmasi konfigurasi, lalu klik Next.

Klik Close.

Langkah 3: Konfigurasikan atribut dalam pernyataan SAML di AD FS

Dalam contoh ini, nilai atribut NameID dalam pernyataan SAML diatur ke User Principal Name (UPN) pengguna AD. Hal ini memungkinkan Alibaba Cloud mengidentifikasi pengguna CloudSSO yang sesuai melalui respons SAML.

Klik kanan CloudSSODemo dan pilih Edit Claim Issuance Policy.

Klik Add Rule.

CatatanAturan penerbitan transformasi menentukan cara mentransformasikan atribut pengguna yang diketahui dan menerbitkannya sebagai atribut dalam pernyataan SAML. Anda harus menerbitkan UPN pengguna di AD FS sebagai

NameID, sehingga diperlukan aturan baru.Di Add Transform Claim Rule Wizard, atur Claim rule template ke Transform an Incoming Claim dan klik Next.

Konfigurasi informasi klaim.

Masukkan nama aturan kustom.

Pada daftar drop-down Incoming claim type, pilih UPN.

Pada daftar drop-down Outgoing claim type, pilih Name ID.

Pada daftar drop-down Outgoing name ID format, pilih Email.

Pilih Pass through all claim values.

Klik Finish.

Klik OK.

Langkah 4: Dapatkan file metadata IdP di AD FS

Akses https://<ADFS-server>/federationmetadata/2007-06/federationmetadata.xml dari instans ECS tempat AD FS dideploy untuk mendapatkan file metadata IdP.

<ADFS-server> menunjukkan nama domain atau alamat IP server AD FS Anda.

Langkah 5: Aktifkan login SSO di Konsol CloudSSO

Di panel navigasi sebelah kiri Konsol CloudSSO, klik Settings.

Di bagian SSO Logon pada halaman Settings, klik Configure IdP.

Di kotak dialog Configure IdP, pilih Upload Metadata File.

Klik Upload untuk mengunggah file metadata IdP yang diperoleh di Langkah 4: Dapatkan file metadata IdP di AD FS.

CatatanJika ukuran file metadata IdP melebihi batas maksimum, Anda dapat menghapus konten pada bagian

<fed:ClaimTypesRequested>dan<fed:ClaimTypesOffered>.Aktifkan sakelar SSO Login untuk mengaktifkan login SSO.

CatatanSetelah SSO diaktifkan, login menggunakan username dan password akan dinonaktifkan secara otomatis. SSO berlaku untuk semua pengguna, sehingga setiap pengguna harus menggunakan metode login SSO setelah fitur ini diaktifkan.

Verifikasi hasil konfigurasi

Setelah menyelesaikan langkah-langkah di atas, Anda dapat memulai login SSO dari Alibaba Cloud atau AD FS.

Memulai login SSO dari Alibaba Cloud

Login ke Konsol CloudSSO. Buka halaman Overview dan salin URL yang digunakan untuk login ke portal pengguna.

Buka browser, tempel URL yang disalin, lalu tekan Enter.

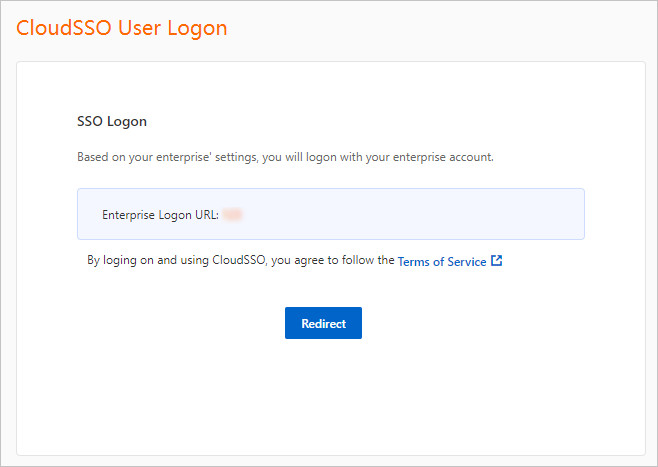

Klik Redirect. Anda akan dialihkan ke halaman login AD FS.

Pada halaman yang muncul, masukkan username dan password pengguna AD yang sesuai.

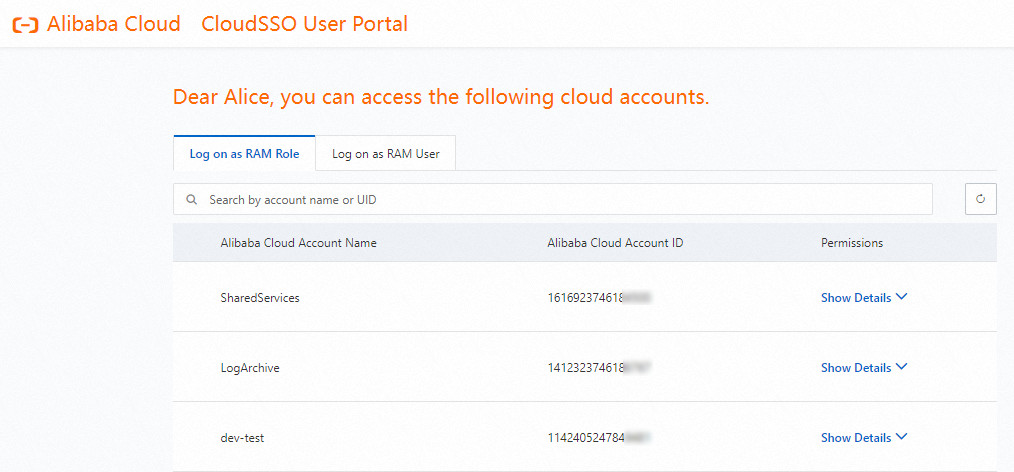

Setelah login berhasil, Anda akan dialihkan ke portal pengguna seperti yang ditunjukkan pada gambar berikut.

Di tab Log on as RAM Role, temukan akun yang diperlukan di direktori sumber daya Anda dan klik Show Details di kolom Permissions.

Di panel yang muncul, temukan konfigurasi akses yang diperlukan dan klik Log On di kolom Actions.

Mengakses sumber daya Alibaba Cloud sesuai dengan izin yang dimiliki oleh akun.

Memulai login SSO dari AD FS

Login ke portal AD FS untuk login SSO.

URL portal adalah

https://<ADFS-server>/adfs/ls/IdpInitiatedSignOn.aspx.Catatan<ADFS-server> menunjukkan nama domain atau alamat IP server AD FS Anda.

Jika URL portal tidak tersedia, Anda dapat menjalankan perintah

Set-AdfsProperties -EnableIdpInitiatedSignonPage $Truedi PowerShell untuk membuka halaman tersebut.

Pilih aplikasi CloudSSODemo yang dibuat di Langkah 2: Tentukan Alibaba Cloud sebagai pihak yang bergantung di AD FS dan klik Sign in.

Masukkan username dan password pengguna AD. Lalu, klik Sign in.

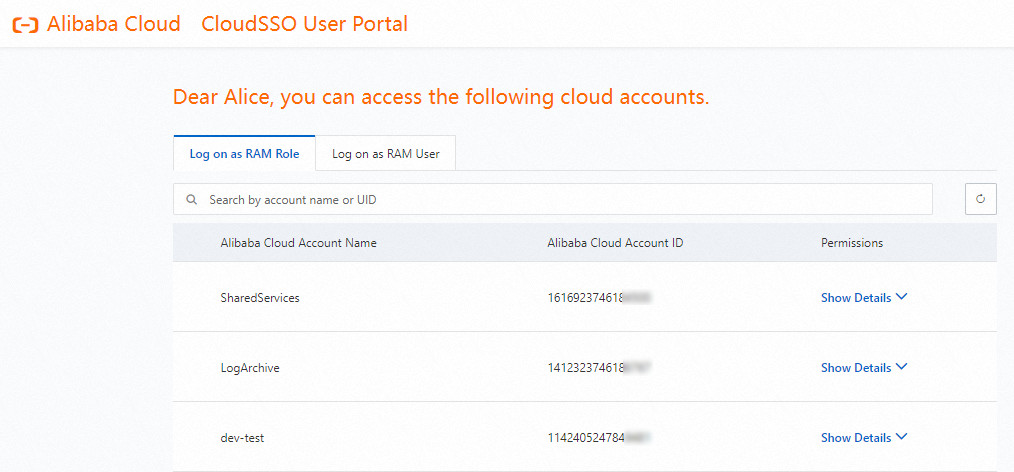

Setelah login berhasil, Anda akan dialihkan ke portal pengguna seperti yang ditunjukkan pada gambar berikut.

Di tab Log on as RAM Role, temukan akun yang diperlukan di direktori sumber daya Anda dan klik Show Details di kolom Permissions.

Di panel yang muncul, temukan konfigurasi akses yang diperlukan dan klik Log On di kolom Actions.

Mengakses sumber daya Alibaba Cloud sesuai dengan izin yang dimiliki akun.