Sistem Pencegahan Intrusi (IPS) Cloud Firewall mendeteksi dan memblokir lalu lintas berbahaya secara real time, termasuk lalu lintas dari serangan berbahaya, eksploitasi kerentanan, serangan brute-force, cacing, program penambangan, Trojan backdoor, serta serangan DoS. IPS melindungi sistem informasi dan arsitektur jaringan berbasis cloud Anda dengan mencegah akses tidak sah, kebocoran data, serta kerusakan atau downtime pada sistem dan aplikasi bisnis.

Batasan

Cloud Firewall tidak dapat mendekripsi, mendeteksi, atau memblokir lalu lintas yang dienkripsi menggunakan Transport Layer Security (TLS) atau Secure Sockets Layer (SSL). Namun, fitur ini mendukung beberapa aturan deteksi IPS berdasarkan sidik jari terenkripsi.

Karena agregasi data, statistik pencegahan intrusi di Cloud Firewall mungkin tertunda. Untuk mengkueri data real time, Anda dapat menggunakan fitur audit log atau analisis log. Untuk informasi selengkapnya, lihat Audit log atau Kueri dan analisis log.

Saat mengkueri data perlindungan dari satu jam terakhir, statistik tertunda selama 10 menit. Hasil kueri tidak mencakup event perlindungan dari 10 menit terakhir.

Saat mengkueri data perlindungan untuk periode lebih dari satu jam, statistik tertunda selama 30 menit. Hasil kueri tidak mencakup event perlindungan dari 30 menit terakhir.

Sebagai contoh, jika waktu saat ini pukul 15:00:00 dan Anda mengkueri data dari pukul 12:00:00 hingga 15:00:00 pada hari yang sama, data antara pukul 14:30:00 dan 15:00:00 tidak dikembalikan. Namun, jika Anda mengkueri data dari pukul 12:00:00 hingga 14:30:00, data lengkap untuk rentang waktu tersebut dikembalikan.

Lihat atau ubah aturan pencegahan intrusi

Setelah mengaktifkan Cloud Firewall, mesin ancaman secara default menggunakan Block Mode, yang secara otomatis memblokir serangan. Berdasarkan lalu lintas layanan Anda, Cloud Firewall juga secara otomatis memilih tingkat mode blokir (Longgar, Sedang, atau Ketat). Selain itu, intelijen ancaman, perlindungan dasar, dan patch virtual diaktifkan secara default.

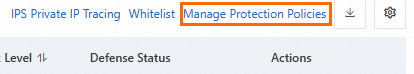

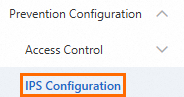

Anda dapat membuka halaman IPS Configuration untuk mengelola kebijakan mitigasi dengan salah satu cara berikut:

Pada halaman Intrusion Prevention, di daftar Detail Perlindungan, klik tautan di pojok kanan atas.

Di panel navigasi sebelah kiri, pilih .

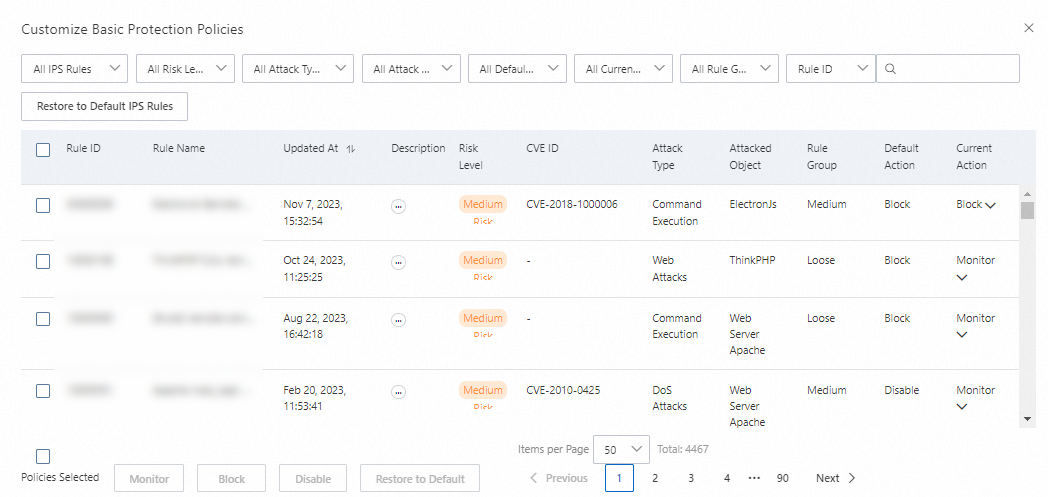

Pada kartu Basic Protection, klik Configure untuk melihat aturan pencegahan intrusi default. Untuk mengubah aturan, temukan aturan tersebut dan ubah aksinya di kolom Current Action. Untuk informasi selengkapnya, lihat Konfigurasi IPS.

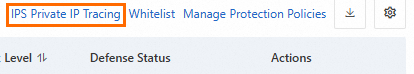

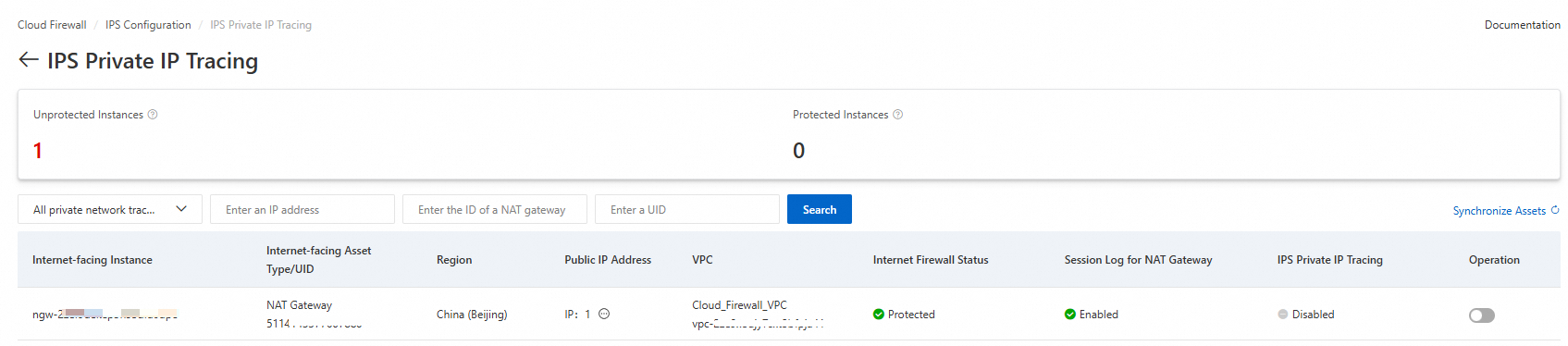

Aktifkan Penelusuran IP Pribadi IPS

Navigasi:

Pada halaman Intrusion Prevention, klik tautan di pojok kanan atas daftar Detail Perlindungan untuk membuka halaman Konfigurasi Penelusuran IP Pribadi IPS.

Aktifkan fitur:

Pada halaman IPS Private IP Tracing, Anda dapat mengaktifkan penelusuran untuk sumber daya tertentu. Hal ini membantu Anda menemukan aset berisiko dengan cepat tanpa mengekspos alamat IP pribadinya.

CatatanUntuk menggunakan fitur Penelusuran IP Pribadi IPS, Anda harus mengaktifkan Internet Firewall Protection dan NAT Session Log Service untuk aset tersebut. Untuk informasi selengkapnya, lihat Konfigurasi Penelusuran IP Pribadi IPS.

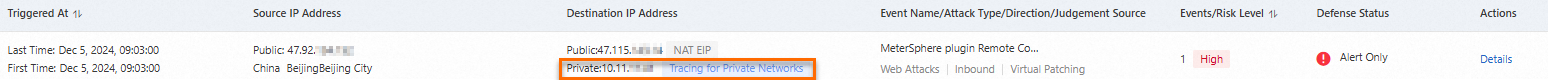

Lihat sumber yang ditelusuri:

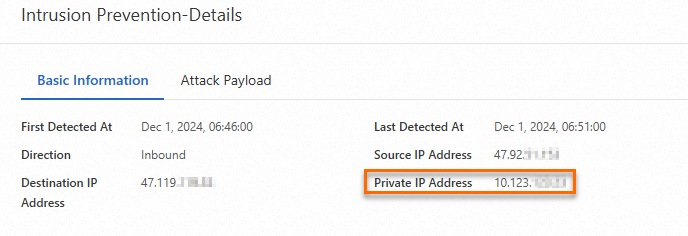

Setelah mengaktifkan fitur ini, halaman Intrusion Prevention menampilkan alamat IP aset berisiko di daftar Detail Perlindungan dan panel Detail.

Daftar

Detail

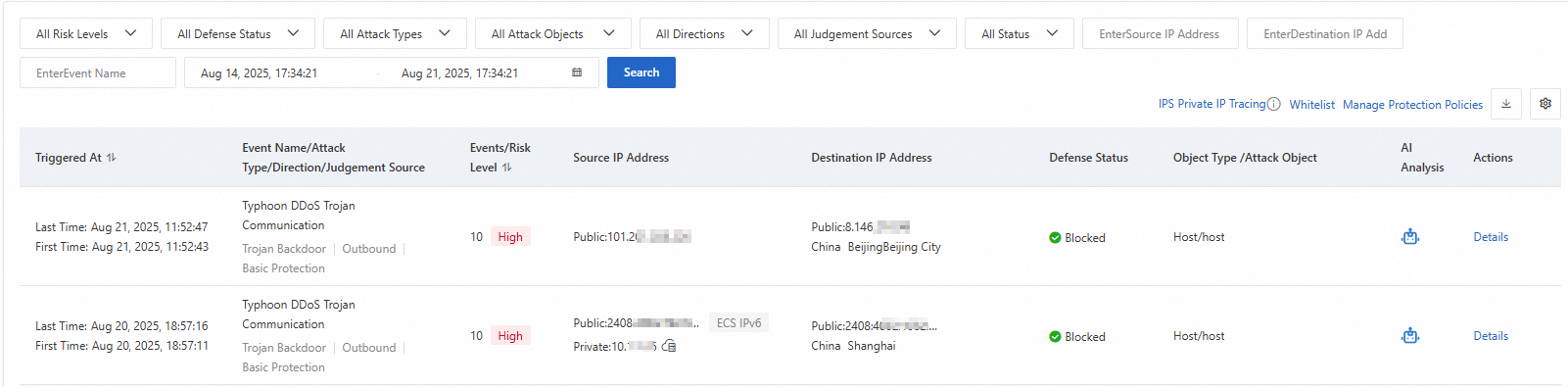

Lihat event pemblokiran internet

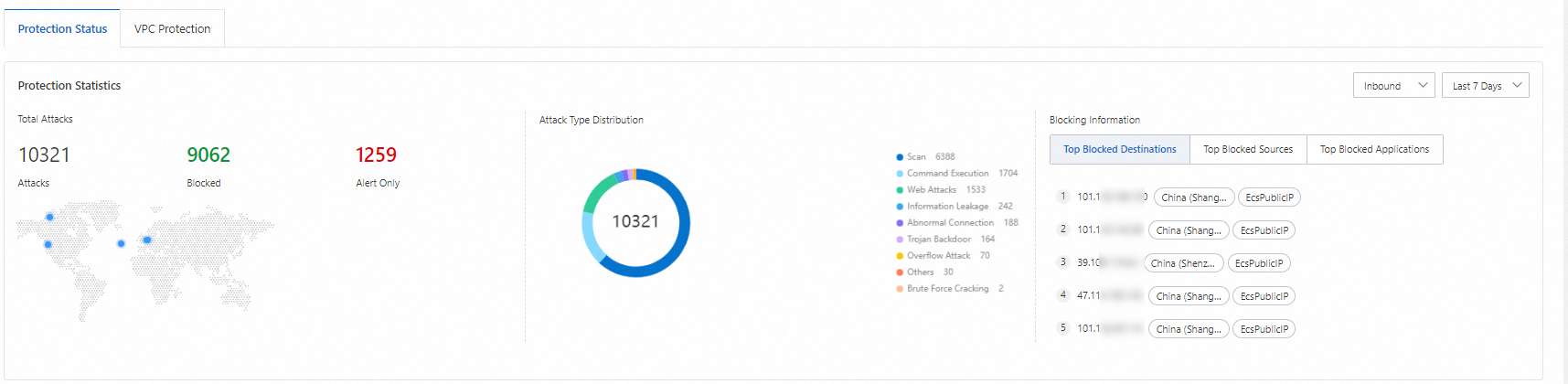

Cloud Firewall menyediakan statistik perlindungan lalu lintas internet arah masuk dan arah keluar untuk aset cloud Anda. Hal ini membantu Anda memahami status perlindungan aset dan memastikan keamanannya. Anda dapat mengkueri data lalu lintas internet yang diblokir dari 90 hari terakhir, dengan rentang waktu maksimum 31 hari per kueri.

Buka halaman . Pada tab Protection Status, Anda dapat menetapkan rentang waktu untuk melihat statistik dan detail perlindungan.

Modul Protection Statistics menampilkan jumlah total serangan, distribusi jenis serangan, dan jumlah data yang diblokir.

Metrik data yang diblokir dijelaskan sebagai berikut:

Top Blocked Destinations: Lima alamat IP tujuan teratas yang diblokir oleh Cloud Firewall.

Arahkan kursor ke alamat IP tujuan dan klik ikon

untuk membuka halaman Log Audit. Halaman ini menampilkan detail lalu lintas untuk alamat IP tersebut, seperti port tujuan, aplikasi, dan aksi.

untuk membuka halaman Log Audit. Halaman ini menampilkan detail lalu lintas untuk alamat IP tersebut, seperti port tujuan, aplikasi, dan aksi.Top Blocked Sources: Tiga IP sumber teratas yang diblokir oleh Cloud Firewall.

Top Blocked Applications: Lima aplikasi teratas yang diblokir oleh Cloud Firewall.

Detail Perlindungan: Menampilkan detail lalu lintas serangan yang diblokir berdasarkan kondisi kueri Anda, mencakup tingkat risiko, jumlah event, alamat IP sumber, dan alamat IP tujuan.

Catatan

CatatanJika IP sumber merupakan alamat IP back-to-origin WAF atau DDoS, Cloud Firewall akan mengenalinya dan menampilkan WAF Back-to-Origin IP atau DDoS Back-to-Origin IP.

Di bagian ini, Anda dapat melakukan operasi berikut:

Untuk mencari event, pilih kriteria seperti tingkat risiko, status perlindungan, jenis serangan, sumber deteksi, arah, dan rentang waktu. Lalu, klik Search untuk melihat event yang sesuai.

Pada kolom Actions, klik Details untuk melihat detail event yang diblokir. Halaman detail menyediakan informasi seperti Basic Information dan Attack Payload. Informasi Payload Serangan menunjukkan Informasi 5-Tupel dan isi payload dari lalu lintas serangan, yang membantu Anda melacak sumber serangan dan mengurangi risiko keamanan.

Mengunduh event yang diblokir: Klik ikon

di sebelah kanan bilah pencarian, lalu unduh event dari Download Task Management di pojok kanan atas.

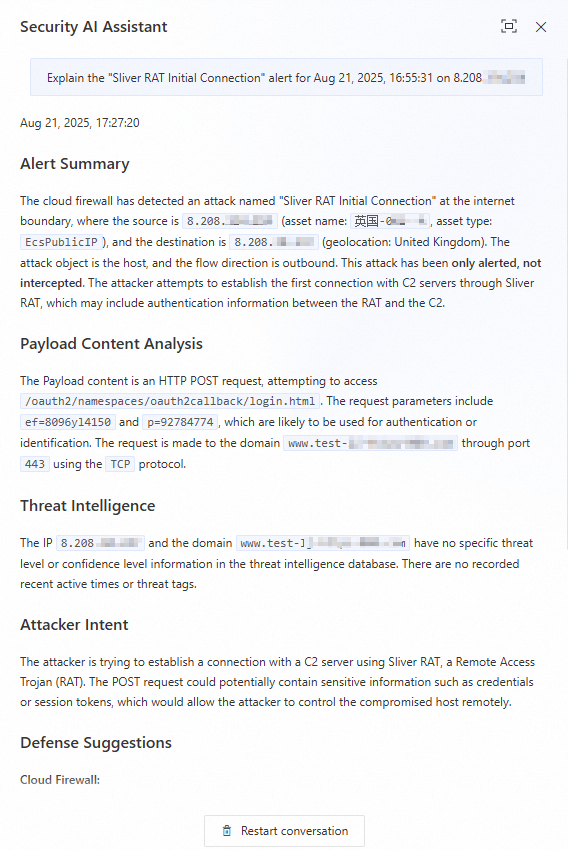

di sebelah kanan bilah pencarian, lalu unduh event dari Download Task Management di pojok kanan atas.Untuk menganalisis event secara cepat dengan Security AI Assistant, klik ikon

di kolom AI Analysis.

di kolom AI Analysis.Analisis mencakup:

Analisis isi payload: Termasuk deskripsi singkat permintaan dan analisis AI terhadap tindakan yang diminta.

Intelijen ancaman: Hasil perbandingan alamat tujuan dengan basis data intelijen ancaman.

CatatanItem ini tidak didukung dalam Edisi Premium dan edisi bayar sesuai penggunaan Cloud Firewall.

Tujuan penyerang: Prediksi tujuan penyerang berdasarkan analisis AI.

Saran pertahanan: Memberikan saran untuk pengaturan mitigasi Cloud Firewall (seperti kebijakan daftar kontrol akses (ACL) dan konfigurasi IPS) serta investigasi aset.

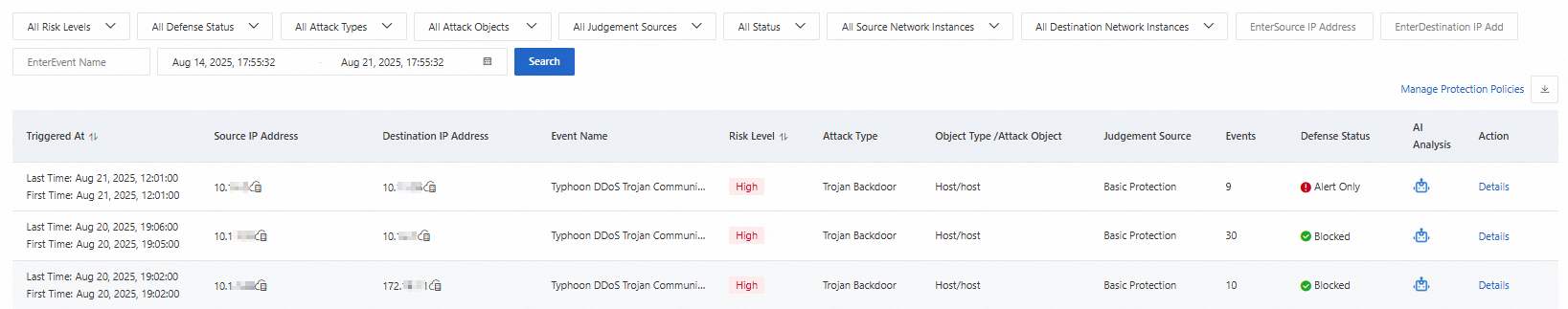

Lihat event pemblokiran VPC

Cloud Firewall menyediakan statistik perlindungan lalu lintas antar-VPC. Anda dapat melihat status lalu lintas yang diizinkan dan diblokir antar-VPC. Data lalu lintas VPC yang diblokir dapat dikueri dari 90 hari terakhir, dengan rentang waktu maksimum 31 hari per kueri.

Tab VPC Protection tidak tersedia di Edisi Premium Cloud Firewall karena edisi ini tidak mendukung firewall VPC.

Buka halaman . Pada tab VPC Protection, Anda dapat melihat detail event VPC yang diblokir dalam rentang waktu tertentu, seperti nama event, tingkat risiko, dan jenis serangan.

Anda dapat melakukan operasi berikut:

Untuk mencari event, tentukan kriteria seperti tingkat risiko, status perlindungan, jenis serangan, dan waktu. Lalu, klik Search untuk melihat event yang sesuai dengan kriteria Anda.

Pada kolom Actions, klik Details untuk melihat detail event yang diblokir. Halaman detail menampilkan informasi seperti Basic Information dan Attack Payload. Bagian Payload Serangan menampilkan Informasi 5-Tupel dan isi payload dari lalu lintas serangan. Anda dapat menggunakan informasi ini untuk melacak sumber serangan dan mengurangi risiko keamanan.

Klik ikon

di sebelah kanan bilah pencarian untuk mengunduh event perlindungan. Anda dapat menemukan file yang diunduh di bagian Download Task Management di pojok kanan atas.

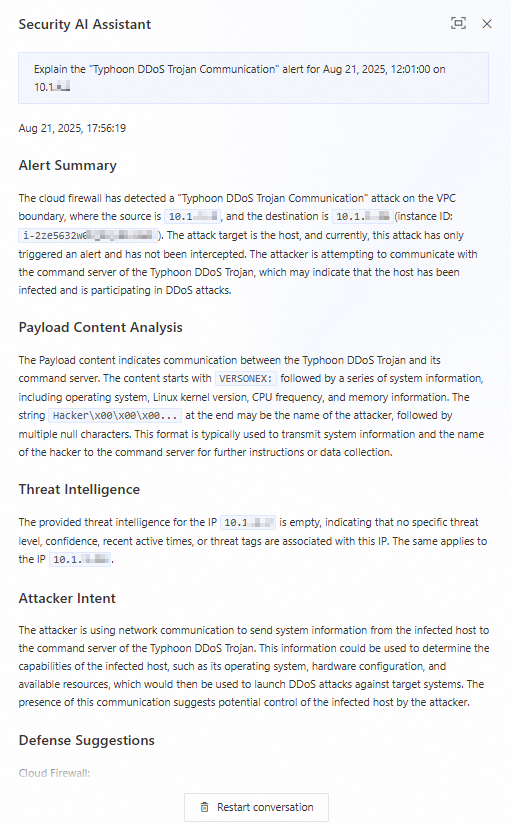

di sebelah kanan bilah pencarian untuk mengunduh event perlindungan. Anda dapat menemukan file yang diunduh di bagian Download Task Management di pojok kanan atas.Analisis berbantuan AI: Di kolom AI Analysis, klik ikon

untuk menggunakan Security AI Assistant guna analisis event yang cepat.

untuk menggunakan Security AI Assistant guna analisis event yang cepat.Analisis mencakup:

Analisis isi payload: Termasuk deskripsi singkat permintaan dan analisis AI terhadap tindakan yang diminta.

Intelijen ancaman: Hasil perbandingan alamat tujuan dengan basis data intelijen ancaman.

CatatanItem ini tidak didukung dalam Edisi Premium dan edisi bayar sesuai penggunaan Cloud Firewall.

Tujuan penyerang: Prediksi tujuan penyerang berdasarkan analisis AI.

Saran pertahanan: Memberikan saran untuk pengaturan mitigasi Cloud Firewall (seperti kebijakan ACL dan konfigurasi IPS) serta investigasi aset.