Grup keamanan bertindak sebagai firewall virtual yang mengontrol lalu lintas arah masuk dan arah keluar untuk Instance Elastic Compute Service (ECS). Konfigurasi yang tidak tepat dari aturan grup keamanan dapat menyebabkan risiko keamanan. Anda dapat menggunakan fitur pemeriksaan grup keamanan yang disediakan oleh Cloud Firewall untuk memeriksa dan memperbaiki aturan grup keamanan yang rentan dari ECS. Fitur ini memungkinkan Anda mengelola grup keamanan secara lebih aman dan efisien. Fitur pemeriksaan grup keamanan mendukung baik grup keamanan dasar maupun kelompok keamanan tingkat lanjut.

Edisi yang Didukung

Edisi Premium, Edisi Enterprise, dan Edisi Ultimate dari Cloud Firewall mendukung fitur pemeriksaan grup keamanan.

Jika Anda menggunakan Edisi Gratis Cloud Firewall, Anda dapat mengklik Upgrade Now atau Fix in Security Group.

Upgrade Now: Anda dapat membeli Edisi Premium atau edisi yang lebih tinggi dan menggunakan fitur security group check untuk memperbaiki aturan grup keamanan yang rentan. Anda dapat menggunakan Cloud Firewall untuk mengelola grup keamanan dan kebijakan kontrol akses alamat IP publik secara terpusat, mengurangi risiko eksposur aset, serta meningkatkan efisiensi manajemen keamanan. Metode ini direkomendasikan.

Fix in Security Group: Untuk informasi lebih lanjut, lihat Ubah aturan grup keamanan.

Item Pemeriksaan yang Didukung

Tabel berikut menjelaskan item pemeriksaan yang didukung. Anda dapat mengaktifkan atau menonaktifkan item pemeriksaan sesuai kebutuhan bisnis Anda. Namun, Anda tidak dapat memodifikasi item pemeriksaan.

Nama | Risiko | Saran Penanganan |

Buka port O&M jarak jauh Server Linux | Port 22 mengizinkan permintaan dari semua alamat IP. Server Linux terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 22 pada halaman Security Groups di Konsol ECS. Jika layanan Anda memerlukan akses ke port 22, kami sarankan Anda hanya mengizinkan alamat IP publik tertentu untuk mengakses port 22 atau menggunakan Host Bastion untuk O&M jarak jauh. Untuk informasi lebih lanjut, lihat Apa itu Host Bastion?. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh Server Windows | Port 3389 mengizinkan permintaan dari semua alamat IP. Server Windows terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 3389 pada halaman Security Groups di Konsol ECS. Jika layanan Anda memerlukan akses ke port 3389, kami sarankan Anda hanya mengizinkan alamat IP publik tertentu untuk mengakses port 3389 atau menggunakan Host Bastion untuk O&M jarak jauh. Untuk informasi lebih lanjut, lihat Apa itu Host Bastion?. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database DB2 | Port 50000 mengizinkan permintaan dari semua alamat IP. Database DB2 terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 50000 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Grup keamanan berlebihan | Sebuah Instance ECS ditambahkan ke tiga atau lebih grup keamanan. Hal ini membuat O&M sulit dan meningkatkan risiko konfigurasi yang salah. | Kami sarankan Anda menambahkan sebuah Instance ECS ke maksimal dua grup keamanan. Untuk informasi lebih lanjut, lihat Ikhtisar. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh Elasticsearch | Port 9200 dan 9300 mengizinkan permintaan dari semua alamat IP. Kluster Elasticsearch terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 9200 dan 9300 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh Hadoop YARN | Port 8088 mengizinkan permintaan dari semua alamat IP. Hadoop YARN terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 8088 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh Hadoop | Port 50070 dan 50030 mengizinkan permintaan dari semua alamat IP. Hadoop terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 50070 dan 50030 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database MongoDB | Port 27017 mengizinkan permintaan dari semua alamat IP. Database MongoDB terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 27017 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database MySQL | Port 3306 mengizinkan permintaan dari semua alamat IP. Database MySQL terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 3306 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database Oracle | Port 1521 mengizinkan permintaan dari semua alamat IP. Database Oracle terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 1521 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database PostgreSQL | Port 5432 mengizinkan permintaan dari semua alamat IP. Database PostgreSQL terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 5432 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database Redis | Port 6379 mengizinkan permintaan dari semua alamat IP. Database Redis terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 6379 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh database SQL Server | Port 1433 mengizinkan permintaan dari semua alamat IP. Database SQL Server terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 1433 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh kluster Spark | Port 6066 mengizinkan permintaan dari semua alamat IP. Kluster Spark terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 6066 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port O&M jarak jauh instance Splunk | Port 8089 dan 8090 mengizinkan permintaan dari semua alamat IP. Instance Splunk terkait mungkin diretas. | Kami sarankan Anda menolak akses alamat IP publik ke port 8089 dan 8090 pada halaman Security Groups di Konsol ECS. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Buka port grup keamanan | Grup keamanan dikonfigurasi untuk mengizinkan semua alamat IP mengakses semua port. Server terkait mungkin diretas. | Kami sarankan Anda mengonfigurasi grup keamanan untuk mengizinkan permintaan dari alamat IP tertentu. Kami juga menyarankan Anda mengaktifkan fitur intelijen ancaman dan perlindungan dasar pada halaman Protection Configuration di Konsol Cloud Firewall. |

Periksa risiko dalam grup keamanan

Masuk ke Konsol Cloud Firewall.

Di bilah navigasi sisi kiri, pilih .

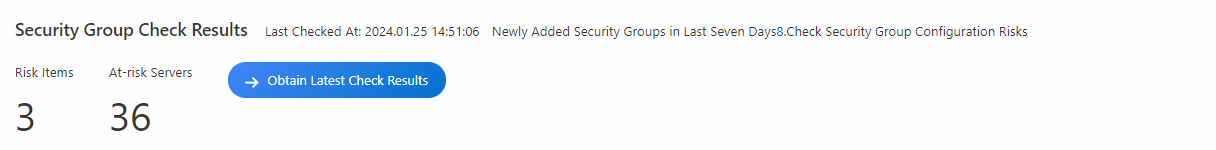

Di halaman Security Group Check, klik Obtain Latest Check Results.

Pemeriksaan memerlukan waktu 1 hingga 5 menit.

CatatanHasil terbaru diperoleh berdasarkan analisis statis aturan grup keamanan dan mungkin tidak mencakup semua risiko port. Anda dapat melihat hasil pemeriksaan lengkap tentang eksposur port di halaman Eksposur Internet. Untuk informasi lebih lanjut, lihat Eksposur Internet.

Lihat hasil pemeriksaan

Di bagian Check Result Details, lihat detail tentang item pemeriksaan berdasarkan mana risiko keamanan terdeteksi. Anda dapat melihat informasi berikut tentang item pemeriksaan: Risk Level, Check Item, At-risk Security Groups/Servers, dan Check Item Status. Jika Tingkat Risiko menampilkan Risiko Tinggi di kolom Tingkat Risiko sebuah item pemeriksaan, aturan grup keamanan dikonfigurasi untuk mengizinkan lalu lintas masuk dari semua alamat IP ke semua port, dan server terkait mungkin diretas.

Anda dapat mengaktifkan atau menonaktifkan Check Item Status sesuai kebutuhan bisnis Anda. Jika Anda menonaktifkan Status Item Pemeriksaan untuk sebuah item pemeriksaan, item tersebut tidak digunakan.

Ubah aturan grup keamanan yang membahayakan aset Anda

Temukan item pemeriksaan yang ingin Anda kelola dan klik Fixing Details di kolom Tindakan.

Anda juga dapat mengklik angka di kolom At-risk Security Groups/Servers untuk pergi ke halaman Security Group Check. Jika angka tersebut lebih besar dari 0, Anda harus memperbaiki risiko sesegera mungkin.

Di halaman Security Group Check, temukan grup keamanan yang aturannya ingin Anda ubah dan klik Fix in Security Group di kolom Tindakan.

Anda juga dapat mengklik ID grup keamanan di kolom At-risk Security Group ID/Name untuk pergi ke halaman Security Groups di Konsol ECS dan memodifikasi aturan grup keamanan yang rentan.

PeringatanKonfigurasi yang tidak tepat dari aturan grup keamanan dapat menyebabkan risiko keamanan. Halaman Security Group Check menyediakan suggestions untuk memodifikasi aturan grup keamanan yang membahayakan aset Anda. Kami sarankan Anda memodifikasi aturan grup keamanan yang membahayakan aset Anda berdasarkan suggestions sesegera mungkin.