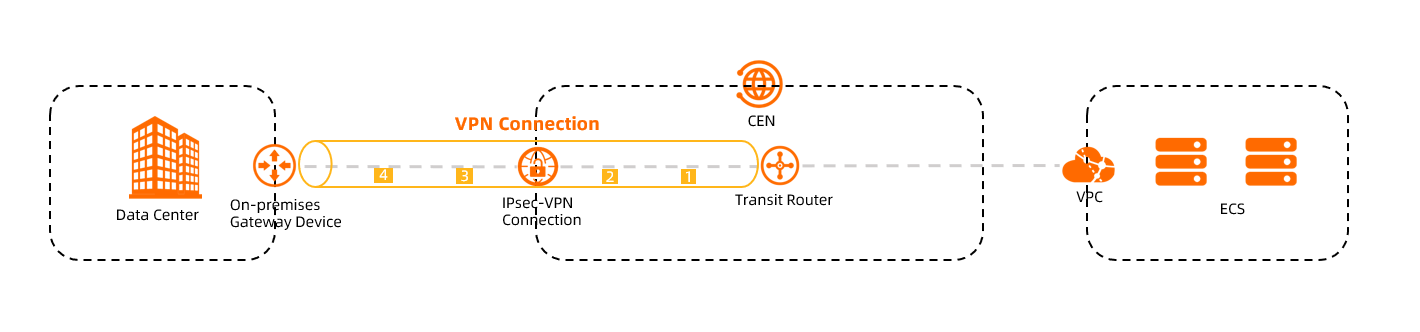

Untuk memungkinkan pusat data berkomunikasi dengan jaringan lain seperti Virtual Private Cloud (VPC) di wilayah yang sama, VPC di wilayah berbeda, atau pusat data lainnya, Anda dapat membuat koneksi IPsec-VPN antara pusat data dan router transit. Topik ini menjelaskan cara mengaitkan koneksi IPsec-VPN ke router transit.

Mulai 26 November 2024, koneksi IPsec-VPN baru secara default menggunakan mode dual-tunnel. Jika satu tunnel gagal, lalu lintas akan dialihkan melalui tunnel lainnya, memastikan ketersediaan tinggi. Untuk informasi lebih lanjut tentang mode dual-tunnel, lihat Gunakan koneksi IPsec-VPN yang terkait dengan router transit.

Batasan

Hanya Router Transit Edisi Perusahaan yang mendukung koneksi VPN.

Hanya koneksi IPsec-VPN di wilayah tertentu yang dapat dikaitkan dengan router transit. Untuk informasi lebih lanjut, lihat Wilayah yang Mendukung IPsec-VPN.

Setelah membuat koneksi VPN, sistem secara otomatis menambahkan kebijakan perutean dengan arah Egress Regional Gateway, Policy Priority sebesar 5000, dan Policy Action Reject ke semua tabel rute dari router transit. Kebijakan ini menolak komunikasi antara koneksi VPN, koneksi Virtual Border Router (VBR), dan koneksi Cloud Connect Network (CCN).

Jika pusat data telah terhubung ke router transit melalui koneksi IPsec-VPN, pembuatan koneksi VPN tambahan tidak akan memungkinkan penyeimbangan beban lalu lintas antara VPC dan koneksi VPN.

Kuota sumber daya terdaftar dalam tabel berikut:

Item

Nilai Default

Dapat Disesuaikan

Jumlah maksimum koneksi IPsec-VPN yang dapat dikaitkan dengan router transit

50

Anda dapat menggunakan salah satu metode berikut untuk meningkatkan kuota:

Minta peningkatan kuota pada halaman Kuota di konsol CEN. Untuk informasi lebih lanjut, lihat Kelola kuota CEN.

Minta peningkatan kuota di konsol Pusat Kuota. Untuk informasi lebih lanjut, lihat Ajukan aplikasi untuk meningkatkan kuota.

Jumlah maksimum koneksi VPC yang didukung oleh router transit untuk perutean multi-jalur biaya-sama (ECMP)

16

Tidak

Jumlah maksimum router transit yang dapat dikaitkan dengan koneksi IPsec-VPN

1

Tidak

Penagihan

Saat menggunakan koneksi VPN, item yang dapat ditagih mencakup koneksi router transit, penerusan data router transit, biaya instans koneksi IPsec-VPN, transfer data, dan transfer data keluar. Item yang dapat ditagih bervariasi berdasarkan jenis jaringan dari koneksi IPsec-VPN. Tabel berikut menjelaskan aturan penagihan untuk koneksi VPN.

Aturan penagihan untuk koneksi VPN Internet

No. | Item | Deskripsi | Referensi |

① | Koneksi router transit | Pengaitan antara router transit dan koneksi IPsec-VPN |

|

② | Penerusan data router transit | Penerusan data dari koneksi IPsec-VPN ke router transit | |

③ | Instans koneksi IPsec-VPN | Koneksi IPsec-VPN | |

④ | Transfer data | Transfer data dari koneksi IPsec-VPN ke pusat data |

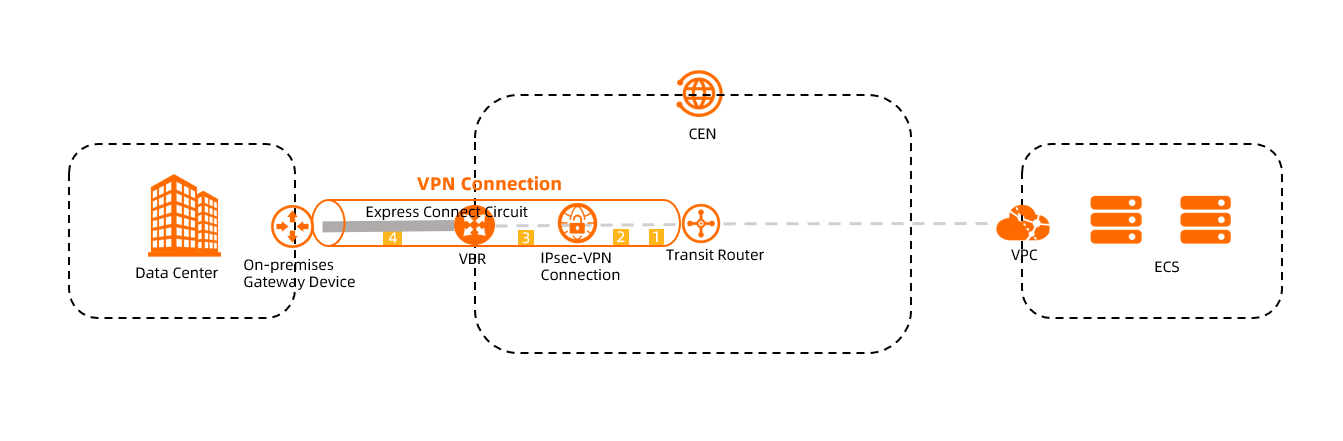

Aturan penagihan untuk koneksi VPN pribadi

No. | Item | Deskripsi | Referensi |

① | Koneksi router transit | Koneksi antara VBR dan koneksi IPsec-VPN |

|

② | Penerusan data router transit | Penerusan data dari VBR ke router transit | |

③ | Koneksi IPsec-VPN | Koneksi IPsec-VPN | |

④ | Transfer data keluar | Transfer data dari VBR ke pusat data |

Prosedur

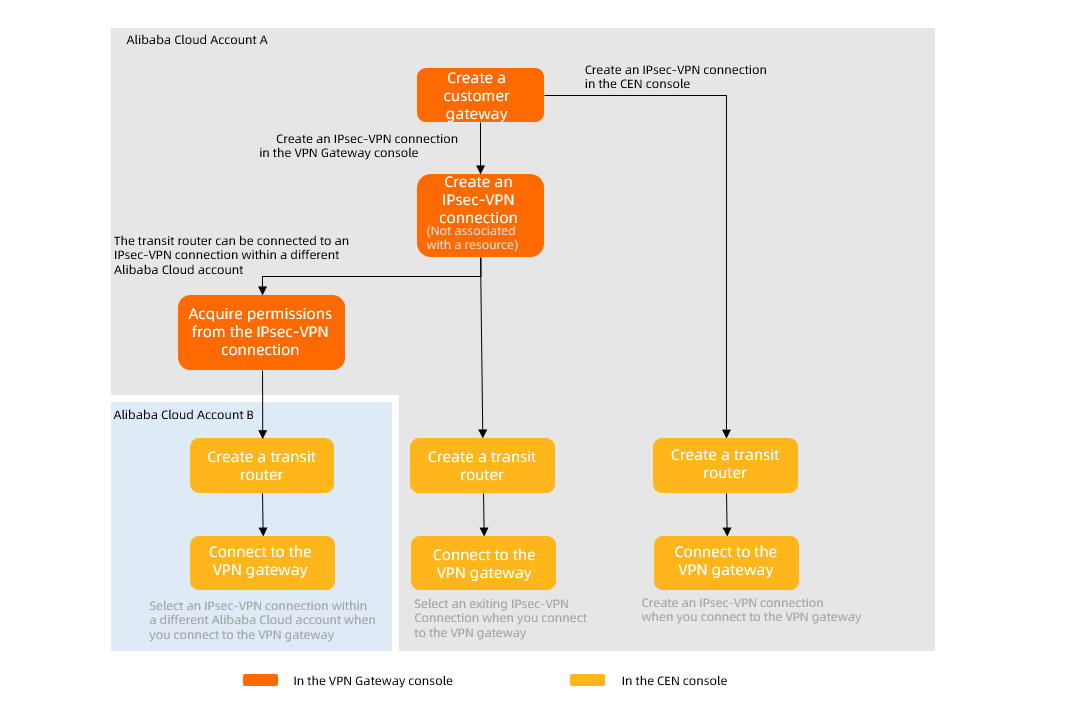

Sebelum mengaitkan koneksi IPsec-VPN ke router transit, Anda harus membuat koneksi IPsec-VPN. Koneksi ini memungkinkan pusat data mengakses Alibaba Cloud dan berkomunikasi dengan jaringan lain yang terhubung ke router transit.

Anda dapat membuat koneksi IPsec-VPN di konsol Cloud Enterprise Network (CEN) atau konsol Gateway VPN. Anda juga dapat membuat koneksi IPsec-VPN yang dimiliki oleh akun Alibaba Cloud lainnya. Gambar berikut menunjukkan cara mengaitkan koneksi IPsec-VPN yang dimiliki oleh akun Anda atau akun lain ke router transit di konsol CEN atau konsol Gateway VPN.

Saat membuat koneksi IPsec-VPN, pastikan gateway pelanggan telah dibuat terlebih dahulu.

Saat membuat koneksi IPsec-VPN di konsol Gateway VPN, atur Associate Resource ke Do Not Associate.

Prasyarat

Sebelum membuat koneksi VPN, pilih mode yang sesuai dengan situasi Anda dan pastikan semua prasyarat telah dipenuhi. Untuk informasi lebih lanjut, lihat topik-topik berikut:

Mode dual-tunnel

- Penting

Saat membuat router transit, Anda harus menentukan blok CIDR untuk router transit. Alamat IP untuk koneksi IPsec-VPN dialokasikan dari blok CIDR ini. Untuk informasi lebih lanjut tentang blok CIDR dari router transit, lihat Blok CIDR dari Router Transit.

Otorisasi Koneksi IPsec-VPN ke Instans Router Transit Lintas Akun

Mode single-tunnel

- Penting

Saat membuat router transit, Anda harus menentukan blok CIDR untuk router transit. Alamat IP untuk koneksi IPsec-VPN dialokasikan dari blok CIDR ini. Untuk informasi lebih lanjut tentang blok CIDR dari router transit, lihat Blok CIDR dari Router Transit.

Otorisasi Koneksi IPsec-VPN ke Instans Router Transit Lintas Akun

Membuat koneksi VPN

Masuk ke konsol CEN.

Di halaman Instances, klik ID instans CEN yang ingin Anda kelola.

Di tab , temukan instans router transit di wilayah target. Di kolom Actions, klik Create Connection.

Di halaman Connection with Peer Network Instance, konfigurasikan informasi koneksi VPN berdasarkan panduan berikut, lalu klik OK.

Bergantung pada prosedur pembuatan koneksi IPsec-VPN, Anda perlu mengonfigurasi item konfigurasi yang berbeda. Berikut adalah daftar semua item konfigurasi untuk referensi Anda.

CatatanSaat melakukan operasi ini untuk pertama kali, sistem secara otomatis membuat peran terkait layanan bernama AliyunServiceRoleForVpn. Peran ini memungkinkan gateway VPN untuk mengelola sumber daya seperti ENI dan grup keamanan. Jika peran tersebut sudah ada, sistem tidak akan membuatnya lagi. Untuk informasi lebih lanjut tentang AliyunServiceRoleForVpn, lihat AliyunServiceRoleForVpn.

Mode dual-tunnel

Informasi dasar

Parameter

Deskripsi

Instance Type

Pilih VPN.

Region

Pilih wilayah tempat router transit diterapkan.

Transit Router

Router transit di wilayah yang dipilih ditampilkan.

Resource Owner ID

Pilih akun Alibaba Cloud tempat router transit dan koneksi IPsec-VPN berada.

Anda dapat mengaitkan koneksi IPsec-VPN yang dimiliki oleh akun saat ini atau akun Alibaba Cloud lainnya ke router transit.

Jika koneksi IPsec-VPN dan router transit milik akun Alibaba Cloud yang sama, pilih Current Account.

Jika koneksi IPsec-VPN dan router transit milik akun Alibaba Cloud yang berbeda, pilih Different Account, dan masukkan ID akun Alibaba Cloud tempat koneksi IPsec-VPN berada.

Individual Resource

Buat koneksi IPsec-VPN atau pilih koneksi IPsec-VPN yang ada. Nilai valid:

Create Resource: Buat koneksi IPsec-VPN.

Sistem membuat koneksi IPsec-VPN dan mengaitkannya ke router transit. Anda dapat menemukan koneksi IPsec-VPN di konsol Gateway VPN dan klik Edit untuk melihat informasi tentang koneksi IPsec-VPN. Untuk informasi lebih lanjut, lihat Ubah koneksi IPsec-VPN.

Select Resource: Pilih koneksi IPsec-VPN yang ada.

Attachment Name

Masukkan nama untuk koneksi VPN.

Gateway Type

Pilih jenis jaringan untuk koneksi IPsec-VPN. Nilai valid:

Public: Koneksi terenkripsi melalui Internet. Ini merupakan nilai default.

Private: koneksi pribadi terenkripsi.

Routing Mode

Pilih mode perutean untuk koneksi IPsec-VPN. Nilai valid:

Destination Routing: Lalu lintas diteruskan berdasarkan alamat IP tujuan. Ini adalah nilai default.

Flow Protection: Lalu lintas diteruskan berdasarkan alamat IP sumber dan tujuan.

Jika Anda memilih Flow Protection, Anda harus mengatur parameter Local CIDR Block dan Peer CIDR Block. Setelah pengaturan koneksi VPN selesai, sistem secara otomatis menambahkan rute berbasis tujuan ke tabel rute yang terkait dengan koneksi IPsec-VPN. Secara default, rute berbasis tujuan diiklankan ke tabel rute router transit.

Apply Immediately

Tentukan apakah akan segera memulai negosiasi IPsec setelah konfigurasi berlaku. Nilai valid:

Yes: Segera mulai negosiasi IPsec setelah pengaturan selesai.

No: Mulai negosiasi IPsec hanya saat trafik diterima. Ini merupakan nilai default.

Enable BGP

Mati: Rute statis harus dikonfigurasi secara manual. Ini adalah nilai default.

Hidup: Rute dipelajari dan diiklankan secara dinamis melalui koneksi IPsec-VPN menggunakan perutean dinamis BGP.

Local ASN

Konfigurasikan item ini hanya jika Anda mengaktifkan BGP Settings. Tidak diperlukan jika BGP dinonaktifkan.

Masukkan nomor sistem otonom (ASN) dari koneksi IPsec-VPN. Nilai defaultnya adalah 45104, dengan rentang valid dari 1 to 4294967295.

Anda dapat memasukkan ASN dalam dua segmen dan memisahkan 16 bit pertama dari 16 bit terakhir dengan titik (.). Masukkan angka di setiap segmen dalam format desimal.

Sebagai contoh, jika Anda memasukkan 123.456, ASN dihitung berdasarkan rumus berikut: 123 × 65536 + 456 = 8061384.

CatatanKami merekomendasikan Anda menggunakan ASN pribadi untuk koneksi BGP dengan Alibaba Cloud. Untuk informasi lebih lanjut tentang rentang valid ASN pribadi, lihat dokumentasi terkait.

Pengaturan Tunnel

Dalam mode dual-tunnel, Anda perlu mengonfigurasi Tunnel 1 dan Tunnel 2 untuk memastikan ketersediaannya. Mengonfigurasi hanya satu tunnel tidak memberikan redundansi aktif/standby atau kemampuan pemulihan bencana lintas zona.

Parameter

Deskripsi

Enable BGP

Jika koneksi IPsec-VPN perlu menggunakan protokol perutean BGP, Anda harus mengaktifkan BGP. BGP dinonaktifkan secara default.

Sebelum menggunakan perutean dinamis BGP, pastikan perangkat gateway lokal Anda mendukung BGP. Kami juga merekomendasikan Anda mempelajari mekanisme kerja dan batasan perutean dinamis BGP.

Local ASN

Setelah Anda mengaktifkan BGP, masukkan nomor sistem otonom (ASN) dari tunnel di sisi Alibaba Cloud. Kedua tunnel menggunakan ASN yang sama. Nilai default: 45104. Nilai valid: 1 To 4294967295.

CatatanKami merekomendasikan Anda menggunakan ASN pribadi untuk membuat koneksi dengan Alibaba Cloud melalui BGP. Untuk informasi lebih lanjut tentang rentang ASN pribadi, lihat dokumentasi terkait.

Customer Gateway

Gateway pelanggan yang akan dikaitkan dengan tunnel.

Pre-shared Key

Kunci pra-berbagi yang digunakan untuk memverifikasi identitas antara tunnel dan peer.

Kunci harus memiliki panjang 1 hingga 100 karakter dan dapat berisi digit, huruf besar, huruf kecil, serta karakter khusus berikut:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?. Kunci tidak boleh berisi karakter spasi.Jika Anda tidak menentukan kunci pra-berbagi, sistem akan menghasilkan string acak 16 karakter sebagai kunci pra-berbagi. Setelah Anda membuat koneksi IPsec-VPN, Anda dapat melihat kunci pra-berbagi yang dihasilkan oleh sistem dengan mengklik tombol Edit dari tunnel. Untuk informasi lebih lanjut, lihat Ubah konfigurasi tunnel.

PentingPastikan bahwa tunnel dan peer menggunakan kunci pra-berbagi yang sama. Jika tidak, komunikasi tunnel tidak dapat dibangun.

Pengaturan Enkripsi

Parameter

Deskripsi

Encryption Settings: IKE Settings

IKE Version

Versi IKE. Nilai valid:

ikev1

ikev2 (default)

Dibandingkan dengan IKEv1, IKEv2 menyederhanakan negosiasi SA dan memberikan dukungan lebih baik untuk skenario di mana beberapa blok CIDR digunakan. Kami merekomendasikan Anda menggunakan IKEv2.

Negotiation Mode

Mode negosiasi. Nilai valid:

main (default): Mode utama memberikan keamanan lebih tinggi selama negosiasi.

aggressive: Mode agresif beroperasi lebih cepat dengan tingkat keberhasilan yang lebih tinggi selama proses negosiasi.

Kedua mode mendukung tingkat keamanan yang sama untuk transmisi data.

Encryption Algorithm

Algoritma enkripsi yang digunakan dalam negosiasi Fase 1.

Nilai yang valid: aes (aes128, default), aes192, aes256, des, dan 3des.

CatatanKami merekomendasikan Anda menggunakan aes, aes192, atau aes256. Kami tidak merekomendasikan Anda menggunakan des atau 3des.

Standar Enkripsi Lanjutan (AES) adalah algoritma enkripsi simetris-kunci yang menyediakan enkripsi dan dekripsi tingkat tinggi. AES memastikan transmisi data yang aman dan memiliki sedikit dampak pada latensi jaringan, throughput, dan kinerja penerusan.

3des adalah algoritma enkripsi data tiga kali lipat yang membutuhkan periode enkripsi yang lama dan memiliki kompleksitas algoritma tinggi serta beban komputasi besar. Dibandingkan dengan AES, 3DES mengurangi kinerja penerusan.

Authentication Algorithm

Algoritma otentikasi yang digunakan dalam negosiasi Fase 1.

Nilai valid: sha1 (default), md5, sha256, sha384, dan sha512.

CatatanSaat Anda menambahkan konfigurasi VPN ke perangkat gateway lokal Anda, Anda mungkin perlu menentukan algoritma Probabilistic Random Forest (PRF). Pastikan bahwa algoritma PRF juga digunakan sebagai algoritma autentikasi dalam negosiasi IKE.

DH Group

Algoritma pertukaran kunci Diffie-Hellman (DH) yang digunakan dalam negosiasi Fase 1.

group1: Grup DH 1.

group2 (default): Grup DH 2.

group5: Grup DH 5.

group14: Grup DH 14.

SA Life Cycle (seconds)

Tentukan siklus hidup SA setelah negosiasi Fase 1 berhasil. Satuan: detik. Nilai default: 86400. Nilai valid: 0 To 86400.

LocalId

Masukkan pengenal tunnel untuk negosiasi Fase 1. Nilai defaultnya adalah alamat IP gateway tunnel.

Parameter ini hanya digunakan untuk mengidentifikasi Alibaba Cloud dalam negosiasi IPsec-VPN. Anda dapat menggunakan alamat IP atau nama domain lengkap (FQDN) sebagai ID. Nilainya tidak boleh mengandung spasi. Kami merekomendasikan Anda menggunakan alamat IP pribadi.

Jika LocalId menggunakan format FQDN, misalnya jika Anda memasukkan example.aliyun.com, ID peer dari koneksi IPsec-VPN pada perangkat gateway lokal harus sesuai dengan nilai LocalId. Kami merekomendasikan Anda memilih aggressive (mode agresif) sebagai mode negosiasi.

RemoteId

Masukkan pengenal peer untuk negosiasi Fase 1. Nilai defaultnya adalah alamat IP gateway pelanggan.

Parameter ini hanya digunakan untuk mengidentifikasi perangkat gateway lokal dalam negosiasi IPsec-VPN. Anda dapat menggunakan alamat IP atau FQDN sebagai ID. Nilainya tidak boleh mengandung spasi. Kami merekomendasikan Anda menggunakan alamat IP pribadi sebagai ID.

Jika RemoteId menggunakan format FQDN, misalnya jika Anda memasukkan example.aliyun.com, ID lokal pada perangkat gateway lokal harus sesuai dengan nilai RemoteId. Kami merekomendasikan Anda mengatur mode negosiasi ke aggressive.

Encryption Settings: Ipsec Settings

Encryption Algorithm

Algoritma enkripsi yang digunakan dalam negosiasi Fase 2.

Nilai valid: aes (aes128, default), aes192, aes256, des, dan 3des.

CatatanKami merekomendasikan Anda menggunakan aes, aes192, atau aes256. Kami tidak merekomendasikan Anda menggunakan des atau 3des.

Standar Enkripsi Lanjutan (AES) adalah algoritma enkripsi simetris-kunci yang menyediakan enkripsi dan dekripsi tingkat tinggi. AES memastikan transmisi data yang aman dan memiliki sedikit dampak pada latensi jaringan, throughput, dan kinerja penerusan.

3des adalah algoritma enkripsi data tiga kali lipat yang membutuhkan periode enkripsi yang lama dan memiliki kompleksitas algoritma tinggi serta beban komputasi besar. Dibandingkan dengan AES, 3DES mengurangi kinerja penerusan.

Authentication Algorithm

Algoritma otentikasi yang digunakan dalam negosiasi Fase 2.

Nilai valid: sha1 (default), md5, sha256, sha384, dan sha512.

DH Group

Algoritma pertukaran kunci DH yang digunakan dalam negosiasi Fase 2.

disabled: Algoritma pertukaran kunci DH tidak digunakan.

Jika perangkat gateway lokal tidak mendukung PFS, pilih disabled.

Jika Anda memilih nilai selain disabled, fitur Perfect Forward Secrecy (PFS) diaktifkan secara default. Fitur ini memastikan bahwa kunci diperbarui setiap kali renegosiasi terjadi. Dalam hal ini, Anda juga harus mengaktifkan PFS pada perangkat gateway lokal.

group1: Grup DH 1.

group2 (default): Grup DH 2.

group5: Grup DH 5.

group14: Kelompok DH 14.

SA Life Cycle (seconds)

Tentukan siklus hidup SA setelah negosiasi Fase 2 berhasil. Satuan: detik. Nilai default: 86400. Nilai valid: 0 To 86400.

DPD

Tentukan apakah akan mengaktifkan fitur deteksi peer mati (DPD). Secara default, fitur DPD diaktifkan.

Setelah Anda mengaktifkan fitur DPD, koneksi IPsec-VPN mengirimkan paket DPD untuk memeriksa keberadaan dan ketersediaan peer. Jika tidak ada respons yang diterima dari peer dalam periode waktu yang ditentukan, koneksi gagal. Kemudian, Security Association dan Key Management Protocol (ISAKMP) SA, SA IPsec, dan terowongan IPsec dihapus. Jika timeout paket DPD terjadi, koneksi IPsec-VPN secara otomatis memulai kembali negosiasi IPsec-VPN dengan terowongan. Periode timeout paket DPD adalah 30 detik.

NAT Traversal

Pilih apakah akan mengaktifkan fitur penelusuran Network Address Translation (NAT). Secara default, fitur penelusuran NAT diaktifkan.

Setelah Anda mengaktifkan penelusuran NAT, inisiator tidak memeriksa port UDP selama negosiasi Internet Key Exchange (IKE) dan dapat secara otomatis menemukan perangkat gateway NAT di sepanjang terowongan IPsec.

BGP Settings

Jika BGP diaktifkan untuk koneksi IPsec-VPN, Anda dapat mengonfigurasi blok CIDR tunnel BGP dan alamat IP tunnel BGP di sisi Alibaba Cloud. Jika BGP tidak diaktifkan saat membuat koneksi IPsec-VPN, Anda dapat mengaktifkan BGP untuk tunnel dan menambahkan konfigurasi yang diperlukan setelah koneksi dibuat.

Parameter

Deskripsi

Tunnel CIDR Block

Masukkan blok CIDR tunnel.

Blok CIDR harus termasuk dalam 169.254.0.0/16. Masker blok CIDR harus memiliki panjang 30 bit. Blok CIDR tidak boleh 169.254.0.0/30, 169.254.1.0/30, 169.254.2.0/30, 169.254.3.0/30, 169.254.4.0/30, 169.254.5.0/30, 169.254.6.0/30, atau 169.254.169.252/30.

CatatanKedua tunnel dari koneksi IPsec-VPN harus menggunakan blok CIDR yang berbeda.

Local BGP IP address

Masukkan alamat IP BGP dari ujung lokal tunnel.

Alamat IP ini harus berada dalam blok CIDR tunnel.

Pengaturan Lanjutan

Saat mengaitkan koneksi IPsec-VPN ke router transit, fitur lanjutan berikut dipilih secara default:

Parameter

Deskripsi

Advertise Routes

Setelah mengaktifkan fitur ini, sistem secara otomatis mengiklankan rute dalam tabel rute router transit yang terkait dengan koneksi IPsec-VPN ke tabel rute BGP dari koneksi IPsec-VPN.

CatatanFitur ini hanya berlaku jika perutean dinamis BGP diaktifkan untuk koneksi IPsec-VPN dan pusat data.

Anda dapat menonaktifkan fitur ini dengan menggunakan fitur Advertise Routes. Untuk informasi lebih lanjut, lihat Nonaktifkan Sinkronisasi Rute.

Automatically Associate With The Default Route Table Of The Transit Router

Setelah mengaktifkan fitur ini, koneksi IPsec-VPN akan diasosiasikan dengan tabel rute default router transit. Router transit memeriksa tabel rute default untuk meneruskan lalu lintas dari koneksi IPsec-VPN.

Automatically Advertise System Routes To The Default Route Table Of The Transit Router

Setelah fitur ini diaktifkan, sistem mengiklankan rute dalam tabel rute berbasis tujuan dan tabel rute BGP dari koneksi IPsec-VPN ke tabel rute default router transit.

Tag

Saat membuat koneksi IPsec-VPN, Anda dapat menambahkan tag ke koneksi untuk memudahkan pengelompokan sumber daya dan pencarian. Untuk informasi lebih lanjut, lihat Tag.

Parameter

Deskripsi

Tag Key

Kunci tag dari koneksi IPsec-VPN. Anda dapat memilih atau memasukkan kunci tag.

Tag Value

Pilih atau masukkan nilai tag. Anda dapat meninggalkan nilai tag kosong.

Mode single-tunnel

Informasi dasar

Parameter

Deskripsi

Instance Type

Pilih VPN.

Region

Pilih wilayah tempat router transit diterapkan.

Transit Router

Router transit di wilayah yang dipilih ditampilkan.

Resource Owner ID

Pilih akun Alibaba Cloud tempat router transit dan koneksi IPsec-VPN berada.

Anda dapat mengaitkan koneksi IPsec-VPN yang dimiliki oleh akun saat ini atau akun Alibaba Cloud lainnya ke router transit.

Jika koneksi IPsec-VPN dan router transit milik akun Alibaba Cloud yang sama, pilih Current Account.

Jika koneksi IPsec-VPN dan router transit milik akun Alibaba Cloud yang berbeda, pilih Different Account, dan masukkan ID akun Alibaba Cloud tempat koneksi IPsec-VPN berada.

Individual Resource

Buat koneksi IPsec-VPN atau pilih koneksi IPsec-VPN yang ada. Nilai valid:

Create Resource: Buat koneksi IPsec-VPN.

Sistem membuat koneksi IPsec-VPN dan mengaitkannya ke router transit. Anda dapat menemukan koneksi IPsec-VPN di konsol Gateway VPN dan klik Edit untuk melihat informasi tentang koneksi IPsec-VPN. Untuk informasi lebih lanjut, lihat Ubah koneksi IPsec-VPN.

Select Resource: Pilih koneksi IPsec-VPN yang ada.

Attachment Name

Masukkan nama untuk koneksi VPN.

Tag

Tambahkan tag ke koneksi VPN.

Tag Key: Kunci tag dapat memiliki panjang hingga 64 karakter. Tidak boleh berupa string kosong atau dimulai dengan

acs:ataualiyunatau mengandunghttp://atauhttps://.Tag Value: Nilai tag dapat berupa string kosong dengan panjang maksimum 128 karakter. Tidak boleh dimulai dengan

acs:ataualiyunatau mengandunghttp://atauhttps://.

Anda dapat menambahkan satu atau lebih tag ke koneksi VPN. Untuk informasi lebih lanjut tentang tag, lihat Kelola tag.

Gateway Type

Pilih tipe jaringan untuk koneksi IPsec-VPN. Nilai valid:

Public: koneksi terenkripsi melalui Internet. Ini adalah nilai default.

Private: koneksi pribadi terenkripsi.

Zone

Pilih zona.

Sumber daya diterapkan di zona yang dipilih.

Customer Gateway

Pilih gateway pelanggan yang ingin Anda kaitkan dengan koneksi IPsec-VPN.

Routing Mode

Pilih mode perutean untuk koneksi IPsec-VPN. Nilai valid:

Destination Routing: Lalu lintas diteruskan berdasarkan alamat IP tujuan. Ini adalah nilai default.

Flow Protection: Lalu lintas diteruskan berdasarkan alamat IP sumber dan tujuan.

Jika Anda memilih Flow Protection, Anda harus mengatur parameter Local CIDR Block dan Peer CIDR Block. Setelah pengaturan koneksi VPN selesai, sistem secara otomatis menambahkan rute berbasis tujuan ke tabel rute yang terkait dengan koneksi IPsec-VPN. Secara default, rute berbasis tujuan diiklankan ke tabel rute router transit.

Apply Immediately

Tentukan apakah akan segera memulai negosiasi IPsec setelah konfigurasi berlaku. Nilai valid:

Yes: Segera mulai negosiasi IPsec setelah pengaturan selesai.

No: Negosiasi IPsec hanya dimulai saat lalu lintas diterima. Ini merupakan nilai default.

Pre-shared Key

Masukkan kunci pra-berbagi yang digunakan untuk otentikasi identitas antara Alibaba Cloud dan pusat data.

Kunci harus memiliki panjang 1 hingga 100 karakter. Jika Anda tidak menentukan kunci pra-berbagi, sistem secara acak menghasilkan string 16-bit sebagai kunci pra-berbagi.

Untuk melihat kunci pra-berbagi dari koneksi IPsec-VPN, temukan koneksi IPsec-VPN di konsol Gateway VPN dan klik Edit. Untuk informasi lebih lanjut, lihat Ubah koneksi IPsec-VPN.

PentingKunci pra-berbagi yang ditentukan untuk koneksi IPsec-VPN dan di pusat data harus sama. Jika tidak, koneksi IPsec-VPN gagal.

Pengaturan Enkripsi

Parameter

Deskripsi

IKE Settings

Edition

Pilih versi protokol IKE. Nilai valid:

ikev1

ikev2 (default)

IKEv1 dan IKEv2 didukung. Dibandingkan dengan IKEv1, IKEv2 menyederhanakan proses negosiasi asosiasi keamanan (SA) dan memberikan dukungan lebih baik untuk skenario di mana beberapa blok CIDR digunakan. Kami merekomendasikan Anda memilih IKEv2.

Negotiation Mode

Pilih mode negosiasi. Nilai valid:

main (default): Mode ini menawarkan keamanan lebih tinggi selama negosiasi.

aggressive: Mode ini mendukung negosiasi yang lebih cepat dengan tingkat keberhasilan yang lebih tinggi.

Kedua mode mendukung tingkat keamanan yang sama untuk transmisi data.

Encryption Algorithm

Pilih algoritma enkripsi untuk negosiasi fase 1.

Algoritma berikut didukung: aes (aes128 secara default), aes192, aes256, des, dan 3des.

Authentication Algorithm

Pilih algoritma otentikasi untuk negosiasi fase 1.

Algoritma berikut didukung: sha1 (default), md5, sha256, sha384, dan sha512.

DH Group

Pilih algoritma pertukaran kunci Diffie-Hellman (DH) untuk negosiasi fase 1. Nilai valid:

group1: Grup DH 1

group2 (default): Grup DH 2

group5: Kelompok DH 5

group14: Grup DH 14

SA Lifetime (Seconds)

Masukkan umur SA setelah negosiasi fase 1 berhasil. Satuan: detik. Nilai default: 86400. Nilai valid: 0 to 86400

LocalId

Masukkan pengenal IPsec di Alibaba Cloud. Pengenal IPsec digunakan untuk negosiasi fase 1. Pengenal defaultnya adalah alamat IP gateway dari koneksi IPsec-VPN.

LocalId mendukung nama domain lengkap (FQDN). Jika Anda menggunakan FQDN, kami merekomendasikan Anda mengatur mode negosiasi ke aggressive.

RemoteId

Masukkan pengenal IPsec di pusat data. Pengenal IPsec digunakan untuk negosiasi fase 1. Pengenal defaultnya adalah alamat IP publik dari gateway pelanggan.

RemoteId mendukung FQDN. Jika Anda menggunakan FQDN, kami merekomendasikan Anda mengatur mode negosiasi ke aggressive.

IPsec Settings

Encryption Algorithm

Pilih algoritma enkripsi untuk negosiasi fase 2.

Algoritma berikut didukung: aes (aes128 secara default), aes192, aes256, des, dan 3des.

Authentication Algorithm

Pilih algoritma otentikasi untuk negosiasi fase 2.

Algoritma berikut didukung: sha1 (default), md5, sha256, sha384, dan sha512.

DH Group

Pilih algoritma pertukaran kunci DH untuk negosiasi fase 2. Nilai valid:

disabled: tidak menggunakan algoritma pertukaran kunci DH.

Untuk klien yang tidak mendukung kerahasiaan maju sempurna (PFS), pilih disabled.

Jika Anda memilih nilai selain disabled, fitur PFS diaktifkan secara default, yang memerlukan pembaruan kunci setiap kali renegosiasi terjadi. Oleh karena itu, PFS harus diaktifkan pada klien.

group1: DH kelompok 1

group2 (default): Grup DH 2

group5: Kelompok DH 5

group14: Kelompok DH 14

SA Lifetime (Seconds)

Masukkan masa berlaku untuk SA setelah negosiasi fase 2 berhasil. Satuan: detik. Nilai default: 86400. Nilai valid: 0 to 86400.

DPD

Tentukan apakah akan mengaktifkan fitur deteksi peer mati (DPD).

Setelah Anda mengaktifkan DPD, inisiator dari koneksi IPsec-VPN mengirimkan paket DPD untuk memeriksa keberadaan dan ketersediaan peer. Jika tidak ada respons yang diterima dari peer dalam periode waktu yang ditentukan, koneksi gagal. SA ISAKMP, SA IPsec, dan terowongan IPsec dihapus. Fitur ini diaktifkan secara default.

NAT Traversal

Tentukan apakah akan mengaktifkan fitur penelusuran Network Address Translation (NAT).

Setelah Anda mengaktifkan penelusuran NAT, inisiator tidak memeriksa port UDP selama negosiasi Internet Key Exchange (IKE) dan dapat secara otomatis menemukan perangkat gateway NAT di sepanjang terowongan IPsec. Fitur ini diaktifkan secara default.

Pengaturan BGP

Setelah mengaktifkan BGP, koneksi IPsec-VPN dapat menggunakan Border Gateway Protocol (BGP) perutean dinamis untuk secara otomatis mempelajari dan mengiklankan rute. Ini mengurangi biaya pemeliharaan TI dan meminimalkan kesalahan konfigurasi jaringan.

BGP dinonaktifkan secara default. Anda harus mengaktifkan BGP sebelum dapat mengonfigurasinya.

Parameter

Deskripsi

Tunnel CIDR Block

Masukkan blok CIDR tunnel dari terowongan IPsec.

Blok CIDR tunnel harus termasuk dalam 169.254.0.0/16. Subnet mask dari blok CIDR tunnel harus memiliki panjang 30 bit. Blok CIDR tunnel tidak boleh 169.254.0.0/30, 169.254.1.0/30, 169.254.2.0/30, 169.254.3.0/30, 169.254.4.0/30, 169.254.5.0/30, atau 169.254.169.252/30.

Local BGP IP

Masukkan alamat IP di Alibaba Cloud yang dapat diakses oleh koneksi IPsec-VPN melalui BGP.

Alamat IP ini berada dalam blok CIDR dari terowongan IPsec.

Local ASN

Masukkan nomor sistem otonom (ASN) yang digunakan oleh koneksi IPsec-VPN di Alibaba Cloud. Nilai default: 45104. Nilai valid: 1 to 4294967295.

Anda dapat memasukkan ASN dalam dua segmen dan memisahkan 16 bit pertama dari 16 bit terakhir dengan titik (.). Masukkan angka di setiap segmen dalam format desimal.

Sebagai contoh, jika Anda memasukkan 123.456, ASN dihitung berdasarkan rumus berikut: 123 × 65536 + 456 = 8061384.

CatatanUntuk membuat koneksi ke Alibaba Cloud melalui BGP, kami merekomendasikan Anda menggunakan ASN pribadi. Untuk informasi lebih lanjut tentang rentang valid ASN pribadi, lihat dokumentasi terkait.

Pemeriksaan Kesehatan

Setelah mengaktifkan fitur pemeriksaan kesehatan, sistem secara otomatis memeriksa konektivitas koneksi IPsec-VPN antara pusat data dan Alibaba Cloud. Rute dipilih berdasarkan hasil pemeriksaan kesehatan untuk memastikan ketersediaan jaringan tinggi.

Fitur pemeriksaan kesehatan dinonaktifkan secara default. Anda harus mengaktifkan fitur ini sebelum dapat mengonfigurasinya.

PentingSetelah menyelesaikan pengaturan pemeriksaan kesehatan, tambahkan rute dengan blok CIDR tujuan adalah Source IP Address, subnet mask memiliki panjang 32 bit, dan hop berikutnya adalah koneksi IPsec-VPN. Ini memastikan bahwa pemeriksaan kesehatan berjalan sesuai harapan.

Parameter

Deskripsi

Destination IP

Masukkan alamat IP pusat data yang dapat diakses Alibaba Cloud melalui koneksi IPsec-VPN.

Source IP

Masukkan alamat IP di Alibaba Cloud yang dapat diakses pusat data melalui koneksi IPsec-VPN.

Retry Interval

Masukkan interval antara dua pemeriksaan kesehatan berturut-turut. Satuan: detik. Nilai default: 3.

Retries

Masukkan jumlah ulangan pemeriksaan kesehatan. Nilai default: 3.

Switch Route

Tentukan apakah memungkinkan sistem untuk menarik rute jika mereka gagal dalam pemeriksaan kesehatan. Nilai default: Yes. Jika rute gagal dalam pemeriksaan kesehatan, rute tersebut ditarik.

Jika Anda menghapus centang Yes, rute tidak ditarik jika mereka gagal dalam pemeriksaan kesehatan.

Pengaturan Lanjutan

Saat mengaitkan koneksi IPsec-VPN ke router transit, fitur lanjutan berikut dipilih secara default:

Parameter

Deskripsi

Automatically Advertise Routes to VPN

Jika Anda mengaktifkan fitur ini, sistem secara otomatis mengiklankan rute dalam tabel rute router transit ke tabel rute BGP yang digunakan oleh koneksi IPsec-VPN.

CatatanFitur ini hanya berlaku jika perutean dinamis BGP diaktifkan untuk koneksi IPsec-VPN dan pusat data.

Anda dapat menonaktifkan fitur ini dengan mematikan Automatic Route Advertisement. Untuk informasi lebih lanjut, lihat Nonaktifkan Sinkronisasi Rute.

Associate with Default Route Table of Transit Router

Jika Anda mengaktifkan fitur ini, lampiran antara router transit dan koneksi IPsec-VPN diasosiasikan dengan tabel rute default router transit. Router transit memeriksa tabel rute default untuk meneruskan lalu lintas dari koneksi IPsec-VPN.

Advertise System Routes to Default Route Table of Transit Router

Jika Anda mengaktifkan fitur ini, lampiran antara router transit dan koneksi IPsec-VPN mengiklankan rute dalam tabel rute berbasis tujuan yang digunakan oleh koneksi IPsec-VPN dan rute dalam tabel rute BGP ke tabel rute default router transit.

Anda dapat menonaktifkan fitur lanjutan sebelumnya, dan mengonfigurasi fitur perutean kustom seperti asosiasi penerusan dan pembelajaran rute untuk router transit guna membangun komunikasi jaringan berdasarkan kebutuhan bisnis Anda. Untuk informasi lebih lanjut, lihat Kelola Rute.

Kaitkan koneksi VPN dengan tabel rute lainnya dari router transit

Setelah mengaitkan koneksi IPsec-VPN ke router transit, Anda dapat mengubah tabel rute router transit yang terkait dengan koneksi VPN.

Jika sinkronisasi rute diaktifkan untuk koneksi VPN, rute yang diiklankan ke koneksi IPsec-VPN secara otomatis ditarik setelah tabel rute diubah. Kemudian, rute dalam tabel rute baru disinkronkan ke tabel rute BGP yang digunakan oleh koneksi IPsec-VPN. Untuk informasi lebih lanjut, lihat Sinkronisasi Rute.

Masuk ke konsol CEN.

Di halaman Instances, klik ID instans CEN yang ingin Anda kelola.

Pergi ke tab dan klik ID router transit di wilayah target.

Di tab Intra-region Connections, klik ID koneksi yang ingin Anda kelola.

Di panel Attachment Details, temukan bagian Basic Information, klik Modify di samping Associated Route Table.

Di kotak dialog Modify Route Table, pilih tabel rute router dan klik OK.

Buat koneksi VPN dengan memanggil API

Untuk membuat atau mengubah koneksi VPN, Anda dapat memanfaatkan alat seperti Alibaba Cloud SDK (direkomendasikan), Alibaba Cloud CLI, Terraform, dan Layanan Orkestrasi Sumber Daya. Untuk informasi lebih lanjut, lihat referensi API berikut:

CreateTransitRouterVpnAttachment: Kaitkan koneksi IPsec-VPN ke router transit.

UpdateTransitRouterVpnAttachmentAttribute: Ubah konfigurasi antara router transit dan koneksi IPsec-VPN.

ReplaceTransitRouterRouteTableAssociation: Asosiasikan koneksi instans jaringan dengan tabel rute router lainnya.