Topik ini menjawab pertanyaan umum (FAQ) mengenai skenario Bastionhost.

Bagaimana Bastionhost mengelola host dari sumber lain lintas cloud?

Untuk aset yang tidak berada di Alibaba Cloud atau berada di pusat data lokal, Anda dapat mengimpor aset host tersebut dengan membuat host baru di Bastionhost, asalkan host dan Bastionhost dapat terhubung melalui jaringan—misalnya, untuk operasi dan pemeliharaan (O&M) melalui Internet. Untuk informasi selengkapnya, lihat Buat host.

Jika aset Anda berada di VPC atau akun yang berbeda dan tidak terhubung melalui jalur sewa, Anda dapat menggunakan fitur domain jaringan Bastionhost. Untuk informasi selengkapnya, lihat Praktik terbaik untuk skenario O&M hibrida.

Apakah Bastionhost mendukung O&M untuk aset lintas akun dan VPC?

Ya, Bastionhost mendukungnya. Jika instance Bastionhost dan server berada di akun atau VPC yang berbeda, Anda dapat mengelola aset melalui Internet. Anda juga dapat menghubungkan jaringan melalui jalur sewa untuk mengelola aset melalui jaringan internal.

Jika Anda ingin melakukan O&M pada aset melalui jaringan internal tetapi jaringan tidak dapat dihubungkan, Anda dapat mengonfigurasi dan menggunakan fitur domain jaringan Bastionhost. Untuk informasi selengkapnya, lihat Praktik terbaik untuk skenario O&M hibrida.

Bagaimana cara melakukan O&M pada aset di jaringan klasik?

Jika server Elastic Compute Service (ECS) Alibaba Cloud berada di jaringan klasik, Anda dapat menggunakan ClassicLink untuk menghubungkan VPC Bastionhost ke jaringan klasik. Untuk informasi selengkapnya mengenai fitur ClassicLink, lihat Ikhtisar ClassicLink.

Apakah Bastionhost mendukung O&M database?

Ya, Bastionhost mendukungnya. Edisi Dual-engine Enterprise Bastionhost menyediakan kontrol keamanan untuk O&M pada aset seperti instans ApsaraDB RDS for MySQL, SQL Server, dan PostgreSQL, serta database yang dikelola sendiri. Untuk informasi selengkapnya, lihat Praktik terbaik untuk O&M database.

Hanya Bastionhost V3.2 yang mendukung Edisi Dual-engine Enterprise.

Aset apa saja yang didukung Bastionhost untuk O&M?

Bastionhost mendukung O&M untuk aset host berbasis Linux dan Windows, serta aset database tipe MySQL, SQL Server, dan PostgreSQL. Anda dapat mengimpor aset database ECS dan ApsaraDB RDS Alibaba Cloud dengan satu klik. Anda juga dapat mengimpor aset dari pusat data lokal atau cloud heterogen secara batch. Untuk informasi selengkapnya, lihat Ikhtisar O&M.

Apakah data dienkripsi selama transmisi dan penyimpanan di Bastionhost?

Semua data yang ditransmisikan ke atau disimpan di Bastionhost dienkripsi. Bastionhost menggunakan beberapa protokol enkripsi utama, seperti HTTPS (TLS), RDP, dan SSH, untuk memastikan keamanan data saat transit.

Apakah Bastionhost mendukung server yang menggunakan alamat IP publik untuk komunikasi privat?

Ya, Anda dapat melakukannya. Jika Anda telah men-deploy alamat IP publik untuk penggunaan privat di lingkungan jaringan Anda, Anda dapat mengonfigurasinya di Konsol Bastionhost. Untuk informasi selengkapnya, lihat Konfigurasi Bastionhost.

Apakah Bastionhost mendukung O&M berbasis perintah jarak jauh?

Ya, Bastionhost mendukungnya. Bastionhost mendukung perintah ssh -J, yang digunakan untuk menghubungkan ke host target melalui server jump atau Bastionhost. Hal ini memberikan cara aman untuk mengakses jaringan internal.

Metode O&M berbasis perintah jarak jauh

ssh -J adalah parameter perintah yang diperkenalkan di OpenSSH 7.3. Parameter ini digunakan untuk menghubungkan ke host melalui server jump atau Bastionhost. Perintah koneksi adalah sebagai berikut:

ssh -J <bastionhost_user>@<bastionhost_address>:60022 <host_username>@<host_ip>Sebagai contoh, perintah berikut terlebih dahulu menghubungkan ke Bastionhost B, lalu menghubungkan ke host target C dari Bastionhost B menggunakan SSH.

ssh -J user@B user@CSkenario O&M berbasis perintah jarak jauh

Remote Command Execution memungkinkan Anda menghubungkan ke host tertentu melalui Bastionhost menggunakan SSH dalam mode baris perintah dan mengeksekusi perintah. Anda dapat membuka untuk membatasi penggunaan Remote Command Execution.

Bagaimana cara mengonfigurasi server sebagai server proxy HTTP dan SOCKS5?

Bagian ini menggunakan server Alibaba Cloud yang menjalankan CentOS 8.3 sebagai contoh untuk menjelaskan cara mengonfigurasi server sebagai server proxy HTTP dan SOCKS5.

Masuk ke server Alibaba Cloud.

Jalankan perintah yum install 3proxy untuk menginstal tool 3proxy.

Jalankan perintah vim /etc/3proxy.cfg untuk mengubah file konfigurasi.

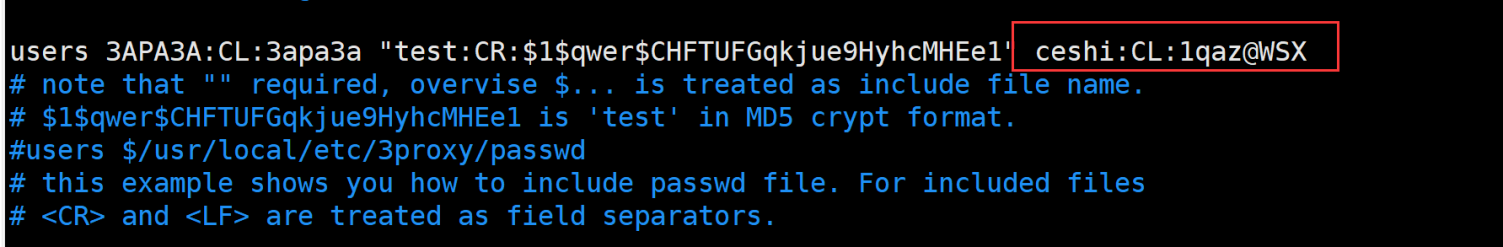

Konfigurasikan akun dan kata sandi host untuk server proxy.

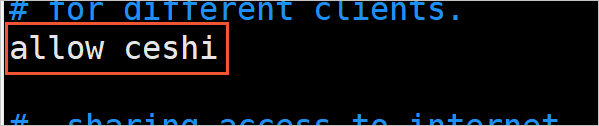

Konfigurasikan parameter kontrol akses.

Aktifkan proxy HTTP dan SOCKS5, lalu tentukan port pendengar dan alamat IP sumber untuk mengakses server proxy.

Jalankan perintah systemctl start 3proxy.service untuk mengaktifkan layanan proxy.

Jalankan perintah iptables -F untuk menonaktifkan firewall server guna memastikan server dapat diakses.

Tambahkan aturan grup keamanan untuk server. Untuk informasi selengkapnya, lihat Tambahkan aturan grup keamanan.

PentingSaat menambahkan aturan grup keamanan, atur range port ke port pendengar yang Anda konfigurasi di Langkah 3 dan atur objek otorisasi ke alamat IP egress instance Bastionhost. Anda dapat menemukan alamat IP egress instance Bastionhost di halaman Instances di Konsol Bastionhost.

Setelah Anda menambahkan aturan grup keamanan untuk server, server proxy telah dikonfigurasi.

Bagaimana cara mengonfigurasi server sebagai server proxy HTTPS?

Bagian ini menggunakan tool GOST sebagai contoh untuk menjelaskan cara mengonfigurasi instance ECS yang menjalankan CentOS 8.3 sebagai server proxy HTTPS.

Siapkan sertifikat server (server.crt), kunci privat sertifikat server (server.key), dan sertifikat root CA (ca.crt). Anda dapat menggunakan salah satu metode berikut untuk mendapatkan sertifikat:

Gunakan tool seperti OpenSSL untuk menghasilkan Sertifikat tanda tangan sendiri.

Dapatkan sertifikat uji pribadi gratis dari Alibaba Cloud atau beli sertifikat komersial. Untuk informasi selengkapnya, lihat Panduan pemilihan sertifikat SSL.

Instal GOST pada instance ECS Anda. Untuk informasi selengkapnya, lihat Instal GOST.

Unggah file sertifikat ke folder instalasi GOST, lalu konfigurasikan dan mulai server proxy GOST.

Baris perintah: Ubah parameter lalu mulai GOST.

gost -L="https://admin:123456@:8843?cert=./server.crt&key=./server.key"admin:123456: Nama pengguna dan kata sandi GOST kustom. Ini sesuai dengan Host Account dan Password untuk proxy HTTPS di domain jaringan Bastionhost.8443: Port proxy kustom. Ini sesuai dengan Server Port untuk proxy HTTPS di domain jaringan Bastionhost.Anda harus mengonfigurasi aturan grup keamanan masuk untuk port ini pada instance ECS. Atur Port Range ke 8443 dan Authorization Object ke alamat IP egress instance Bastionhost. Anda dapat menemukan alamat IP tersebut di halaman Instance di Konsol Bastionhost. Untuk informasi selengkapnya tentang cara menambahkan aturan grup keamanan untuk instance ECS, lihat Tambahkan aturan grup keamanan.

./server.crt: Sertifikat server../server.key: Kunci privat dari sertifikat server.

File JSON: Ubah parameter lalu mulai GOST.

File konfigurasi JSON (Anda harus membuat file ini. Dalam topik ini, gost.json digunakan sebagai contoh.)

{ "ServeNodes": [ "https://admin:123456@:8843?cert=./server.crt&key=./server.key" ] }admin:123456: Nama pengguna dan kata sandi GOST kustom. Ini sesuai dengan Host Account dan Password untuk proxy HTTPS di domain jaringan Bastionhost.8443: Port proxy kustom. Ini sesuai dengan Server Port untuk proxy HTTPS di domain jaringan Bastionhost.Anda harus mengonfigurasi aturan grup keamanan masuk untuk port ini pada instance ECS. Atur Port Range ke 8443 dan Authorization Object ke alamat IP egress instance Bastionhost. Anda dapat menemukan alamat IP egress di halaman Instances di Konsol Bastionhost. Untuk informasi selengkapnya tentang cara menambahkan aturan grup keamanan untuk instance ECS, lihat Tambahkan aturan grup keamanan.

./server.crt: Sertifikat server../server.key: Kunci privat dari sertifikat server.

Mulai GOST

gost -C gost.json