Anda harus mengonfigurasi sumber data sebelum membuat tugas migrasi atau sinkronisasi data. Topik ini menjelaskan cara membuat sumber data Kafka menggunakan layanan transmisi data.

Risiko keamanan

Anda dapat memilih untuk menambahkan blok CIDR publik ke layanan transmisi data secara otomatis atau manual, namun risiko keamanan tetap ada. Dengan menggunakan layanan transmisi data, Anda dianggap telah memahami dan menerima kemungkinan risiko keamanan tersebut. Pastikan untuk menerapkan langkah-langkah perlindungan keamanan dasar, seperti menetapkan kata sandi yang kompleks untuk akun Anda, membatasi jumlah port terbuka pada blok CIDR, mengaktifkan autentikasi untuk komunikasi antar-API internal, serta secara berkala memeriksa dan menghapus blok CIDR yang tidak diperlukan.

Layanan transmisi data akan menambah atau menghapus blok CIDR yang ditambahkan secara otomatis dari daftar putih atau security group sesuai dengan kebutuhan bisnis dan pertimbangan risiko keamanan. Jangan gunakan blok CIDR dalam daftar putih atau security group untuk keperluan bisnis selain layanan transmisi data. Jika blok CIDR tersebut digunakan untuk keperluan lain, masalah yang timbul akibat hal tersebut berada di luar cakupan jaminan SLA layanan transmisi data. Untuk informasi lebih lanjut tentang cara menambahkan alamat IP ke daftar putih atau security group untuk layanan transmisi data, lihat Add a whitelist.

Batasan

Layanan transmisi data hanya memungkinkan Anda menambahkan instans Kafka sebagai target untuk sinkronisasi data.

Latar belakang

Keamanan data menjadi perhatian utama selama verifikasi konektivitas layanan, pembuatan tautan, dan transmisi data. Berdasarkan sistem keamanan yang disediakan oleh layanan Kafka, transmisi data dapat memenuhi sebagian besar persyaratan keamanan terkait enkripsi data dan autentikasi pengguna.

Transmisi data mendukung metode autentikasi Kafka berikut:

GSSAPI

Generic Security Services Application Program Interface (GSSAPI) adalah kerangka kerja yang menyediakan layanan keamanan generik. GSSAPI mendukung protokol Kerberos.

PLAIN

Autentikasi PLAIN bersifat sederhana dan tidak mendukung perubahan pengguna secara dinamis. Dalam mode autentikasi ini, username dan password dikonfigurasi dalam teks biasa, sehingga tingkat keamanannya rendah.

SCRAM-SHA-256

Salted Challenge Response Authentication Mechanism (SCRAM) melakukan autentikasi pengguna berdasarkan username dan password. SCRAM-SHA-256 dapat digunakan bersama Transport Layer Security (TLS) untuk otentikasi keamanan.

Dalam metode autentikasi ini, pengguna dapat diubah secara dinamis, dan data pengguna disimpan di ZooKeeper. Sebelum broker dijalankan, pengguna untuk komunikasi antara broker dan ZooKeeper harus dibuat terlebih dahulu. Namun, username dan password tetap dikonfigurasi dalam teks biasa.

SCRAM-SHA-512

SCRAM-SHA-512 dapat digunakan bersama TLS untuk otentikasi keamanan.

Prosedur

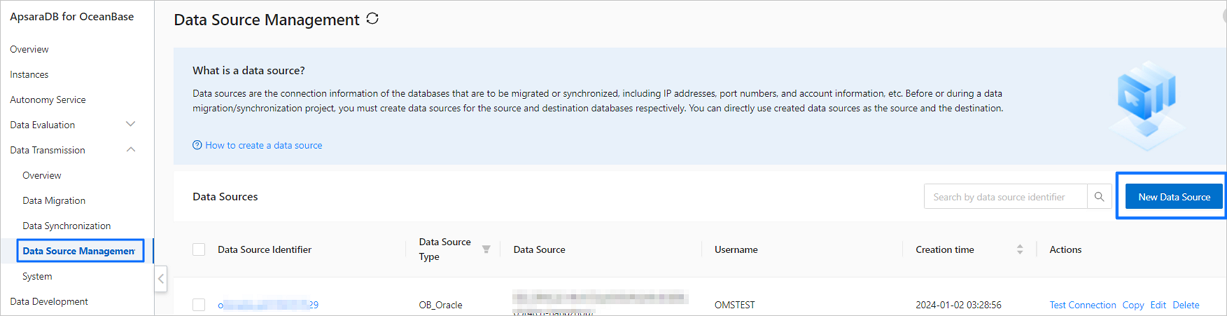

Login ke

ApsaraDB for OceanBase console.Pada panel navigasi sebelah kiri, pilih Data Transmission > Data Source Management.

Pada halaman Data Sources, klik New Data Source di pojok kanan atas.

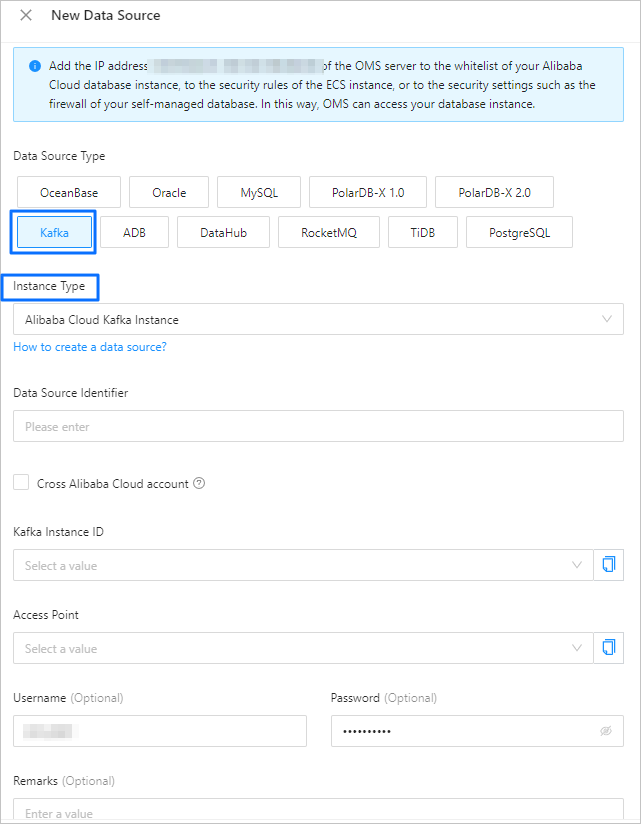

Pada kotak dialog New Data Source, pilih Kafka untuk Data Source Type.

Pilih nilai untuk Instance Type dan konfigurasikan parameter-parameter berikut.

Jika Anda memilih Alibaba Cloud Kafka Instance, konfigurasikan parameter berikut.

Parameter

Description

Data Source Identifier

Kami menyarankan Anda menetapkannya sebagai kombinasi angka dan huruf. Tidak boleh mengandung spasi dan panjangnya tidak boleh melebihi 32 karakter.

Cross Alibaba Cloud Account

Layanan transmisi data memungkinkan Anda mengonfigurasi tugas untuk migrasi atau sinkronisasi data antar instans di bawah Akun Alibaba Cloud yang berbeda.

Anda dapat memilih apakah akan mengaktifkan opsi ini berdasarkan kebutuhan bisnis. Jika Anda mengaktifkannya, masukkan Akun Alibaba Cloud dari instans target. Jika Anda tidak memiliki izin pada Akun Alibaba Cloud tersebut, mintalah otorisasi terlebih dahulu. Untuk informasi lebih lanjut, lihat Apply for cross-account authorization.

Kafka Instance ID

ID unik dari instans Kafka yang telah Anda ajukan.

Access Point

Daftar alamat IP dan port server Kafka. Sistem akan mengimpor daftar ini secara otomatis.

CatatanSaat menentukan titik akses Kafka, Anda tidak dapat memasukkan nama domain. Hanya alamat IP yang didukung. Jika nama domain harus digunakan, Anda harus mengonfigurasi nama domain tersebut di

advertised.listenerpada instans Kafka.Username

Username logon untuk instans Kafka.

Password

Kata sandi logon untuk instans Kafka.

Remarks (Optional)

Informasi tambahan mengenai sumber data.

Jika Anda memilih Create Kafka Instance in VPC atau Public Network Kafka Instance, konfigurasikan parameter berikut.

Parameter

Description

Data Source Identifier

Kami menyarankan Anda menetapkannya sebagai kombinasi angka dan huruf. Tidak boleh mengandung spasi dan panjangnya tidak boleh melebihi 32 karakter.

Cross Alibaba Cloud Account

Layanan transmisi data memungkinkan Anda mengonfigurasi tugas untuk migrasi atau sinkronisasi data antar instans di bawah Akun Alibaba Cloud yang berbeda.

Anda dapat memilih apakah akan mengaktifkan opsi ini berdasarkan kebutuhan bisnis. Jika Anda mengaktifkannya, masukkan Akun Alibaba Cloud dari instans target. Jika Anda tidak memiliki izin pada Akun Alibaba Cloud tersebut, mintalah otorisasi terlebih dahulu. Untuk informasi lebih lanjut, lihat Apply for cross-account authorization.

PentingParameter ini tidak ditampilkan ketika Kafka Instance in Public Network dipilih sebagai tipe instans.

VPC

Pilih ID unik VPC yang telah Anda ajukan dari daftar drop-down, atau masukkan nama VPC untuk melakukan pencarian fuzzy.

PentingParameter ini hanya ditampilkan ketika tipe instans diatur ke Create Kafka Instance in VPC.

Deployment in VPC/Cross-ISP Deployment

Dalam penyebaran cross-ISP, sumber dan target sumber data berada di jaringan yang berbeda, termasuk VPC atau penyedia layanan cloud yang berbeda. Pilih Deployment in VPC atau Cross-ISP Deployment berdasarkan kebutuhan bisnis Anda. Pilih semua vSwitch tempat semua instans bootstrap server dan

broker serverlayanan Kafka berada dari daftarvSwitches. Tambahkan blok CIDR vSwitch ke daftar putih security group VPC saat ini.vSwitch adalah modul jaringan dasar dari VPC dan digunakan untuk menghubungkan instans sumber daya cloud. Untuk informasi lebih lanjut, lihat Overview.

PentingJika tipe instans diatur ke Self-Managed Kafka Instance in VPC, Anda dapat memilih mode penyebaran dan vSwitch.

Dalam kasus penyebaran cross-ISP, alamat perutean statis (alamat atau blok CIDR di VPC pada cloud lain atau IDC on-premises) akan secara otomatis dikaitkan dengan vSwitch pertama yang dipilih.

Access Point

Daftar alamat IP dan port server Kafka.

Enable SSL

Pilih apakah akan mengaktifkan Secure Sockets Layer (SSL) berdasarkan kebutuhan bisnis. Untuk mengaktifkan SSL, klik Upload File dan unggah sertifikat SSL dengan ekstensi

.jks.Enable Authentication

Pilih apakah akan mengaktifkan autentikasi berdasarkan kebutuhan bisnis. Kafka menyediakan enkripsi data dan berbagai mekanisme autentikasi identitas untuk memastikan keamanan data dan layanan pengguna.

Authentication Method

Jika autentikasi diaktifkan, Anda harus menentukan metode autentikasi. Transmisi data mendukung metode autentikasi berikut: GSS-API, PLAIN, SCRAM-SHA-256, dan SCRAM-SHA-512.

KDC Server Address

Alamat IP atau nama domain server Kerberos Key Distribution Center (KDC).

Notice: Parameter ini hanya ditampilkan ketika Authentication Method diatur ke GSSAPI.

User Entity

Masukkan username.

Notice: Parameter ini hanya ditampilkan ketika Authentication Method diatur ke GSSAPI.

Keytab File

Klik Upload File dan unggah file kunci dengan ekstensi

.keytab.Notice: Parameter ini hanya ditampilkan ketika Authentication Method diatur ke GSSAPI.

Username

Username akun yang digunakan untuk migrasi atau sinkronisasi data.

Notice: Parameter ini tidak ditampilkan ketika Authentication Method diatur ke GSSAPI.

Password

Password akun yang digunakan untuk migrasi atau sinkronisasi data.

Notice: Parameter ini tidak ditampilkan ketika Authentication Method diatur ke GSSAPI.

Remarks (Optional)

Informasi tambahan mengenai sumber data.

Klik Test Connection untuk memverifikasi koneksi jaringan antara layanan transmisi data dan sumber data, serta validitas username dan password.

Setelah pengujian berhasil, klik OK.