Topik ini menjelaskan cara melampirkan kebijakan ke Peran Resource Access Management (RAM) yang diasumsikan oleh Container Registry untuk mengakses bucket Object Storage Service (OSS) kustom.

Informasi latar belakang

Bucket OSS Default

Sebelum menggunakan bucket OSS default dari Container Registry, Anda harus memberikan izin kepada Container Registry untuk mengakses sumber daya cloud. Dengan cara ini, Container Registry dapat membuat bucket OSS default dan menginisialisasi instans Container Registry.

Bucket OSS Kustom

Jika ingin menggunakan bucket OSS kustom, Anda harus membuat Peran RAM dan memberikan izin terkait bucket OSS. Container Registry dapat mengakses bucket OSS kustom setelah mengasumsikan Peran RAM.

Langkah 1: Buat Peran RAM

Untuk memungkinkan Container Registry mengakses bucket OSS kustom, buat Peran RAM bernama AliyunContainerRegistryCustomizedOSSBucketRole untuk Akun Alibaba Cloud Anda.

Masuk ke Konsol RAM sebagai Pengguna RAM dengan hak administratif.

Di panel navigasi sebelah kiri, pilih .

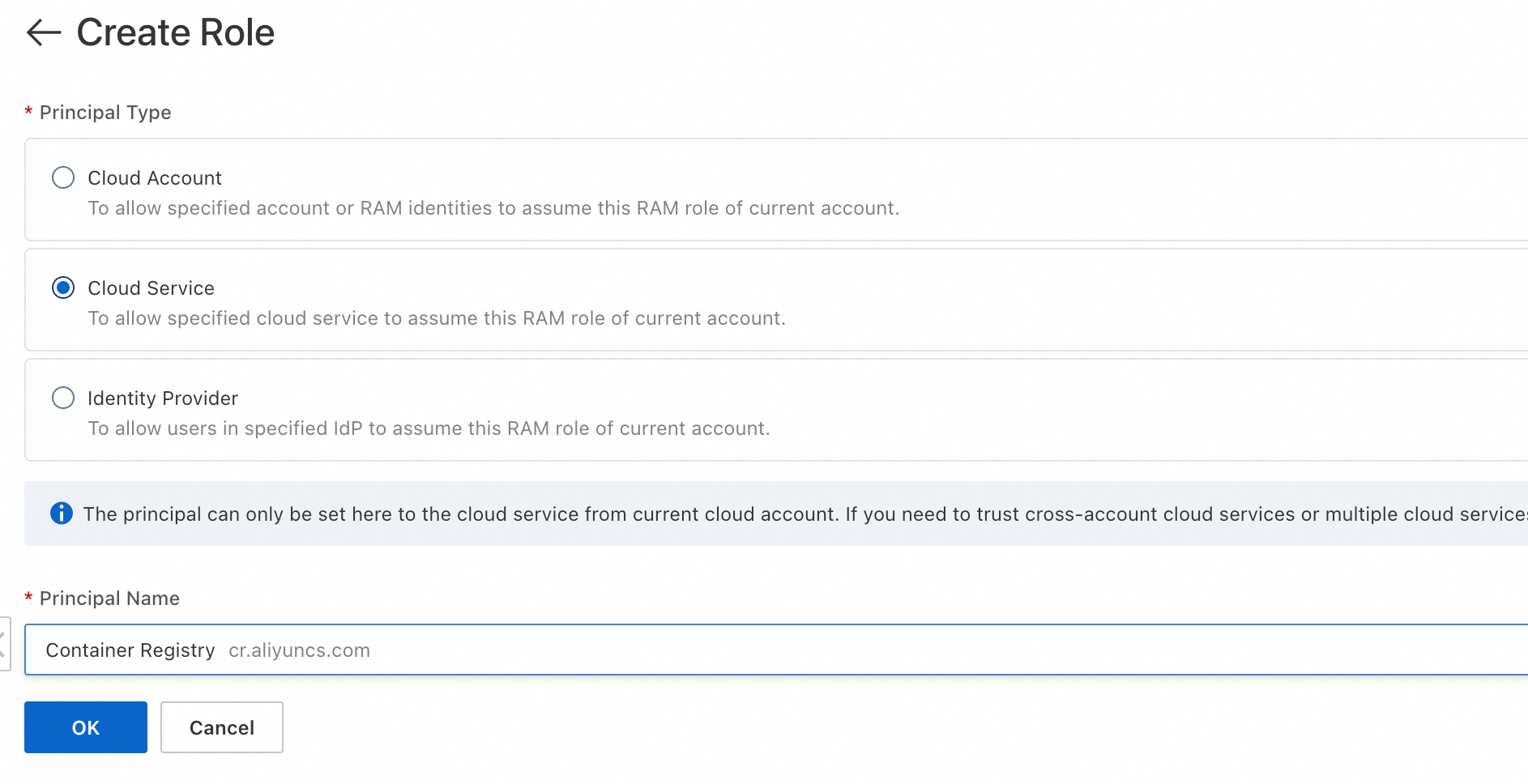

Pada halaman Roles, klik Create Role.

Pada halaman Create Role, atur Trusted Entity Type menjadi Alibaba Cloud Service, pilih Container Registry, lalu klik OK.

Untuk Role Name, masukkan

AliyunContainerRegistryCustomizedOSSBucketRoledan klik OK.

Langkah 2: Lampirkan kebijakan ke Peran RAM

Lampirkan kebijakan ke Peran RAM untuk memberikan izin membaca informasi repositori citra dari bucket OSS tertentu. Kebijakan akses harus diberi nama AliyunContainerRegistryCustomizedOSSBucketRolePolicy. Untuk mengakses beberapa bucket OSS kustom, Anda dapat menambahkan beberapa nilai bucket OSS ke elemen Resource.

{

"Version": "1",

"Statement": [

{

"Action": [

"oss:GetObject",

"oss:PutObject",

"oss:DeleteObject",

"oss:ListParts",

"oss:AbortMultipartUpload",

"oss:InitiateMultipartUpload",

"oss:CompleteMultipartUpload",

"oss:DeleteMultipleObjects",

"oss:ListMultipartUploads",

"oss:ListObjects",

"oss:DeleteObjectVersion",

"oss:GetObjectVersion",

"oss:ListObjectVersions",

"oss:PutObjectTagging",

"oss:GetObjectTagging",

"oss:DeleteObjectTagging"

],

"Resource": [

"acs:oss:*:*:cri-*",

"acs:oss:*:*:cri-*/*",

"acs:oss:*:*:<YOUR_BUCKET_NAME>", # Ganti <YOUR_BUCKET_NAME> dengan nama bucket yang ingin Anda akses.

"acs:oss:*:*:<YOUR_BUCKET_NAME>/*" # Ganti <YOUR_BUCKET_NAME> dengan nama bucket yang ingin Anda akses.

],

"Effect": "Allow",

"Condition": {

}

},

{

"Action": [

"oss:PutBucket",

"oss:GetBucket",

"oss:GetBucketLocation",

"oss:PutBucketEncryption",

"oss:GetBucketEncryption",

"oss:PutBucketAcl",

"oss:GetBucketAcl",

"oss:PutBucketLogging",

"oss:GetBucketReferer",

"oss:PutBucketReferer",

"oss:GetBucketLogging",

"oss:PutBucketVersioning",

"oss:GetBucketVersioning",

"oss:GetBucketLifecycle",

"oss:PutBucketLifecycle",

"oss:DeleteBucketLifecycle",

"oss:GetBucketTransferAcceleration"

],

"Resource": [

"acs:oss:*:*:cri-*",

"acs:oss:*:*:cri-*/*",

"acs:oss:*:*:<YOUR_BUCKET_NAME>", # Ganti <YOUR_BUCKET_NAME> dengan nama bucket yang ingin Anda akses.

"acs:oss:*:*:<YOUR_BUCKET_NAME>/*" # Ganti <YOUR_BUCKET_NAME> dengan nama bucket yang ingin Anda akses.

],

"Effect": "Allow",

"Condition": {

}

},

{

"Effect": "Allow",

"Action": "oss:ListBuckets",

"Resource": [

"acs:oss:*:*:*",

"acs:oss:*:*:*/*"

],

"Condition": {

}

},

{

"Action": [

"vpc:DescribeVpcs"

],

"Resource": "acs:vpc:*:*:vpc/*",

"Effect": "Allow",

"Condition": {

}

},

{

"Action": [

"cms:QueryMetricLast",

"cms:QueryMetricList"

],

"Resource": "*",

"Effect": "Allow"

}

]

}