Komunitas Kubernetes telah mengungkapkan beberapa kerentanan keamanan terkait NGINX Ingress Controller, yaitu CVE-2025-1097, CVE-2025-1098, CVE-2025-1974, CVE-2025-24513, dan CVE-2025-24514.

Dampak

ID CVE | Tingkat Keparahan | Skor CVSS | Deskripsi | Risiko | Referensi |

Tinggi | Penyerang dengan izin menulis sumber daya Ingress dapat mengeksploitasi anotasi | Penyerang mungkin menjalankan kode arbitrer dalam konteks ingress-nginx controller dan lebih lanjut mendapatkan Secrets di seluruh kluster. | |||

Tinggi | Penyerang dengan izin menulis sumber daya Ingress dapat mengeksploitasi anotasi | ||||

Kritis | Penyerang dengan akses intranet dapat melewati validating admission webhook untuk menyuntikkan konfigurasi. | ||||

Tinggi | Penyerang dengan izin menulis sumber daya Ingress dapat mengeksploitasi anotasi | ||||

Sedang | NGINX Ingress controller gagal memvalidasi atau menyaring data masukan yang diajukan oleh pengguna dengan izin menulis ke sumber daya Ingress secara memadai. Penyerang dapat mengeksploitasi kerentanan ini untuk membuat permintaan jahat, menyuntikkan data tidak sah ke jalur pembuatan file konfigurasi. | Kerentanan traversal direktori dalam wadah mungkin terpicu. Kerentanan ini dapat menyebabkan denial of service (DoS), atau ketika digabungkan dengan kerentanan lainnya, menyebabkan kebocoran instance Secrets terbatas di kluster. |

Lingkup yang Terpengaruh

Kluster tanpa NGINX Ingress Controller yang terinstal tidak terpengaruh. Gunakan langkah-langkah berikut untuk memeriksa apakah komponen ini terinstal di kluster Anda:

Terinstal melalui halaman Add-ons.

Metode 1: Periksa pada halaman Add-ons.

Masuk ke Konsol ACK. Di panel navigasi kiri, klik Clusters.

Pada halaman Clusters, temukan kluster yang diinginkan dan klik namanya. Di panel kiri, pilih .

Pada halaman Add-ons, cari dan lokasikan Nginx Ingress Controller, lalu periksa pada kartu komponen apakah komponen tersebut terinstal dan versinya saat ini.

Metode 2: Kueri menggunakan perintah berikut:

kubectl get pods -n kube-system --selector app=ingress-nginxTerinstal melalui Marketplace (Helm Chart).

Masuk ke Konsol ACK. Di panel navigasi kiri, klik Clusters.

Pada halaman Clusters, temukan kluster yang diinginkan dan klik namanya. Di panel navigasi kiri, pilih .

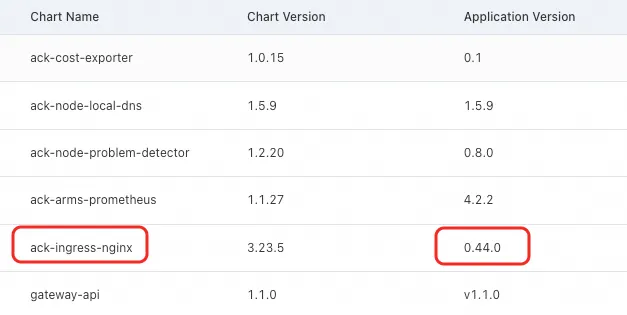

Dalam daftar Helm, periksa apakah ack-ingress-nginx atau ack-ingress-nginx-v1 ada di kolom Chart Name, dengan Application Version menunjukkan versi saat ini dari komponen NGINX Ingress Controller.

Versi NGINX Ingress Controller yang terpengaruh:

< v1.11.5

v1.12.0

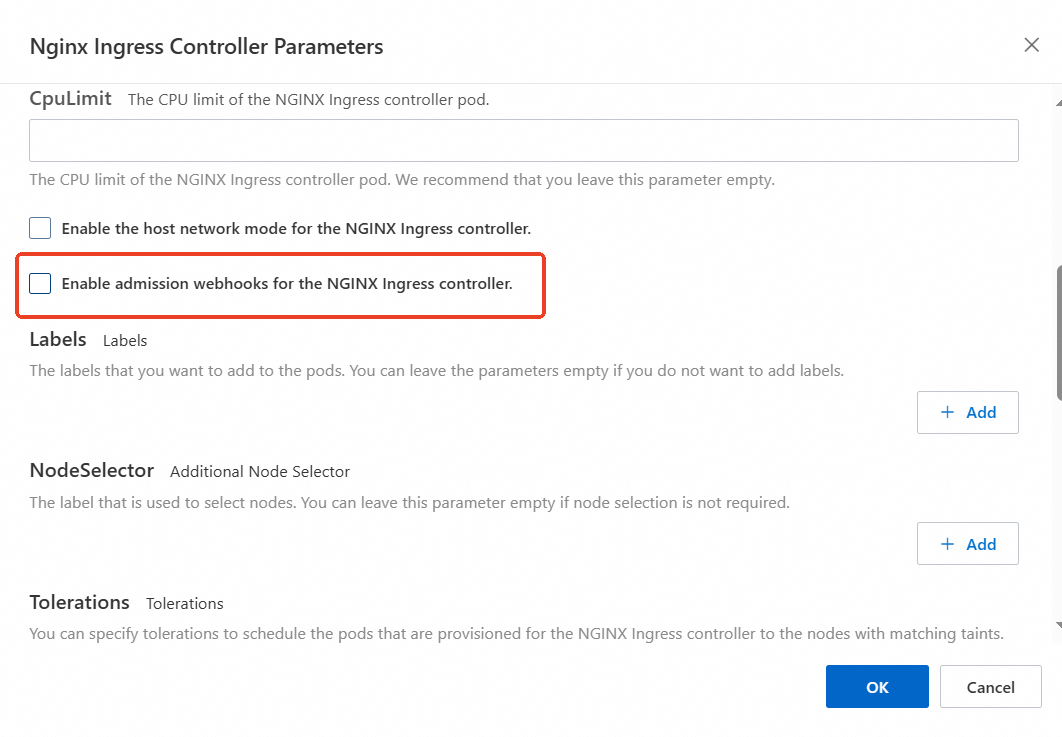

Kluster tidak terpengaruh jika admission webhook dinonaktifkan.

Jika terinstal melalui halaman Add-ons, eksekusi

kubectl get validatingwebhookconfigurations ingress-nginx-admissionuntuk memastikan apakah itu diaktifkan.Jika terinstal melalui marketplace, lihat informasi dasar aplikasi terkait dan periksa apakah ada sumber daya tipe

ValidatingWebhookConfigurationyang ada.

Solusi

Komunitas telah memperbaiki kerentanan ini dalam versi NGINX Ingress Controller berikut:

v1.11.5

v1.12.1

Referensi:

CVE-2025-1097: ingress-nginx main@06c992a

CVE-2025-1098: ingress-nginx main@2e9f373

CVE-2025-1974: ingress-nginx main@0ccf4ca

CVE-2025-24513: ingress-nginx main@cbc1590

CVE-2025-24514: ingress-nginx main@ab470eb

Solusi untuk NGINX Ingress Controller yang terinstal dari halaman Add-ons dan marketplace (Helm Chart) berbeda.

Manajemen Add-on

Sebelum memperbarui ke versi patch, temukan komponen Nginx Ingress Controller di halaman Add-ons kluster target dan nonaktifkan fitur admission webhook secara manual untuk mengurangi risiko. Untuk detailnya, lihat Kelola NGINX Ingress Controller.

NGINX Ingress Controller telah memperbaiki kerentanan terkait di v1.11.5. Lihat Catatan Rilis NGINX Ingress Controller, dan perbarui NGINX Ingress Controller ke v1.11.5 atau yang lebih baru selama jam sepi.

PentingSetelah pembaruan selesai, pastikan untuk mengaktifkan kembali fitur admission webhook. Fitur ini berfungsi sebagai mekanisme validasi awal untuk konfigurasi Ingress dan dapat secara efektif meningkatkan keandalan dan stabilitas layanan. Sebelum pembuatan atau pembaruan konfigurasi Ingress Anda diterapkan, admission webhook akan memberi tahu Anda tentang kesalahan dalam konfigurasi Ingress, sehingga Anda dapat mencegah masalah terjadi.

Marketplace

Sebelum memperbarui ke versi patch, hapus webhook validasi terkait secara manual untuk pencegahan.

NGINX Ingress Controller telah memperbaiki kerentanan terkait di v1.11.5. Periksa catatan rilis komponen di halaman Marketplace atau halaman Helm konsol, dan perbarui ack-ingress-nginx di halaman Marketplace ke v1.11.5 atau yang lebih baru selama jam sepi.