本文介绍如何通过RAM限制只有启用了多因素认证(MFA)的RAM用户才能访问云资源,例如:ECS。

前提条件

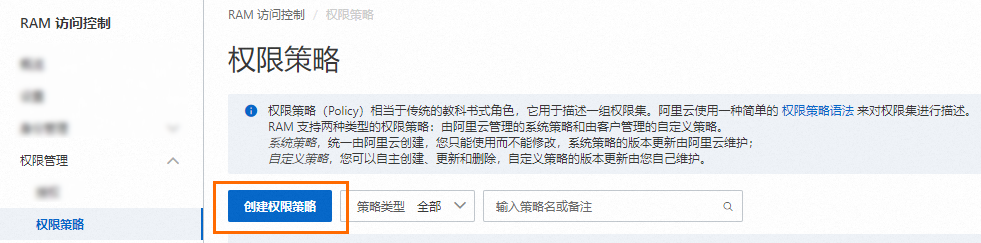

步骤一:创建自定义策略

使用RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在权限策略页面,单击创建权限策略。

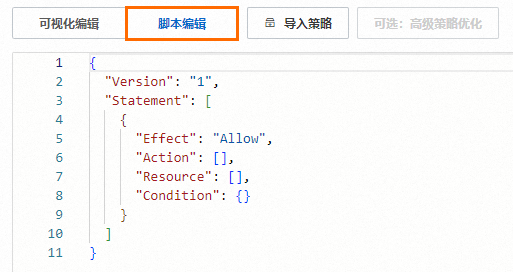

在创建权限策略页面,单击脚本编辑页签。

输入权限策略内容。

策略内容示例:只有启用了MFA的RAM用户才能在控制台访问ECS资源。您可以通过设置

Condition下acs:MFAPresent的值为true来实现。{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "Bool": { "acs:MFAPresent": "true" } } } ], "Version": "1" }说明Condition(限制条件)只针对当前权限策略描述的操作有效。您可以根据实际情况修改策略内容,限制访问其他云资源。单击页面上方的可选:高级策略优化,然后单击执行,对权限策略内容进行高级优化。

高级权限策略优化功能会完成以下任务:

拆分不兼容操作的资源或条件。

收缩资源到更小范围。

去重或合并语句。

在创建权限策略页面,单击确定。

在创建权限策略对话框,输入权限策略名称和备注,然后单击确定。

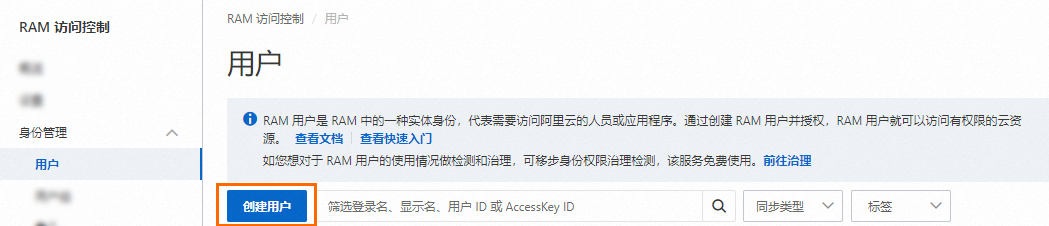

步骤二:创建RAM用户

使用阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户页面,单击创建用户。

在创建用户页面的用户账号信息区域,设置用户基本信息。

登录名称:可包含英文字母、数字、半角句号(.)、短划线(-)和下划线(_),最多64个字符。

显示名称:最多包含128个字符或汉字。

标签:单击

,然后输入标签键和标签值。为RAM用户绑定标签,便于后续基于标签的用户管理。

,然后输入标签键和标签值。为RAM用户绑定标签,便于后续基于标签的用户管理。

说明单击添加用户,可以批量创建多个RAM用户。

在访问方式区域,选择访问方式,然后设置对应参数。

为了账号安全,建议您只选择以下访问方式中的一种,将人员用户和应用程序用户分离,避免混用。

控制台访问

如果RAM用户代表人员,建议启用控制台访问,使用用户名和登录密码访问阿里云。您需要设置以下参数:

控制台登录密码:选择自动生成密码或者自定义密码。自定义登录密码时,密码必须满足密码复杂度规则。更多信息,请参见设置RAM用户密码强度。

密码重置策略:选择RAM用户在下次登录时是否需要重置密码。

多因素认证(MFA)策略:选择是否为当前RAM用户启用MFA。启用MFA后,还需要绑定MFA设备。更多信息,请参见为RAM用户绑定MFA设备。

使用永久AccessKey访问

如果RAM用户代表应用程序,您可以使用永久访问密钥(AccessKey)访问阿里云。启用后,系统会自动为RAM用户生成一个AccessKey ID和AccessKey Secret。更多信息,请参见创建AccessKey。

重要RAM用户的AccessKey Secret只在创建时显示,不支持查看,请妥善保管。

访问密钥(AccessKey)是一种长期有效的程序访问凭证。AccessKey泄露会威胁该账号下所有资源的安全。建议优先采用STS Token临时凭证方案,降低凭证泄露的风险。更多信息,请参见使用访问凭据访问阿里云OpenAPI最佳实践。

单击确定。

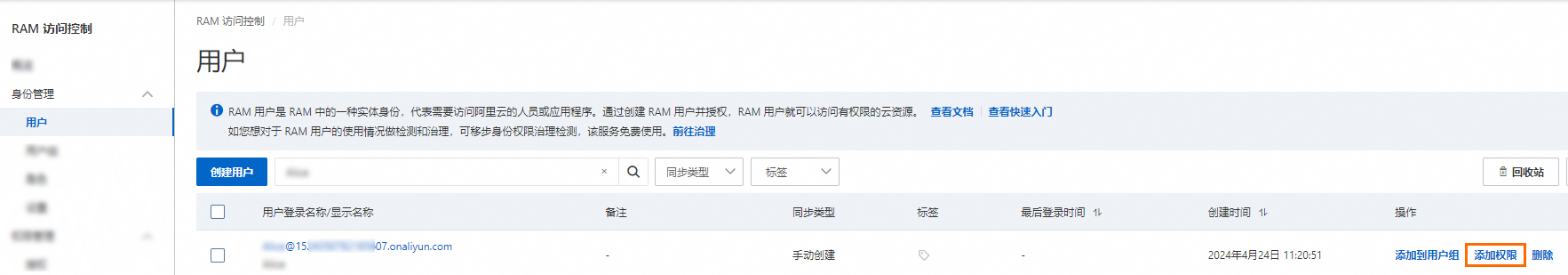

步骤三:为RAM用户授权

使用RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户页面,单击目标RAM用户操作列的添加权限。

您也可以选中多个RAM用户,单击用户列表下方的添加权限,为RAM用户批量授权。

在新增授权面板,为RAM用户添加权限。

选择资源范围。

账号级别:权限在当前阿里云账号内生效。

资源组级别:权限在指定的资源组内生效。

重要指定资源组授权生效的前提是该云服务及资源类型已支持资源组,详情请参见支持资源组的云服务。资源组授权示例,请参见使用资源组限制RAM用户管理指定的ECS实例。

选择授权主体。

授权主体即需要添加权限的RAM用户。系统会自动选择当前的RAM用户。

选择权限策略。

权限策略是一组访问权限的集合,分为以下两种。支持批量选中多条权限策略。

单击确认新增授权。

单击关闭。

步骤四:为RAM用户启用MFA

为步骤二创建的RAM用户启用MFA。具体操作,请参见为RAM用户绑定MFA设备。